JS逆向实战案例之———x日头条【a-bogus】分析

目标:获取当前页面的内容

网站:aHR0cHM6Ly93d3cudG91dGlhby5jb20v

一.分析:

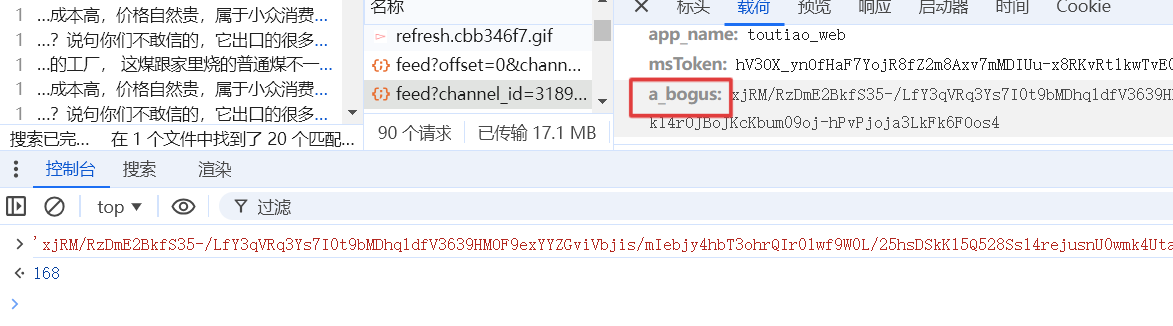

1.我们搜索关键字可以看到内容都是在这个feed请求里面

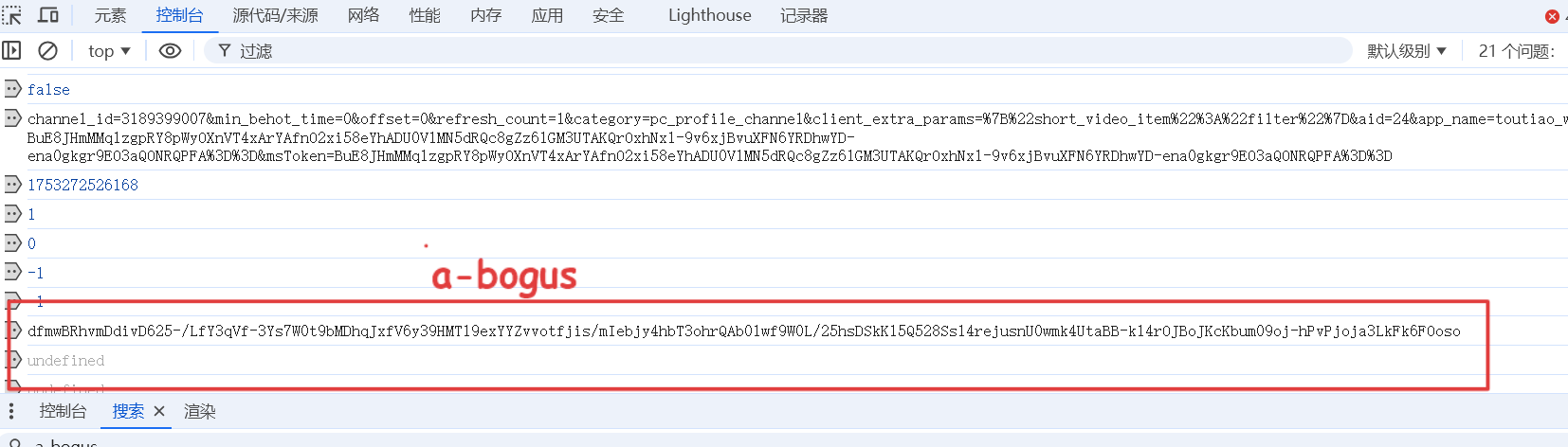

2.载荷里面有一个a-bogus参数,长度为168位,a-bogus在字节系的加密里面几乎都有

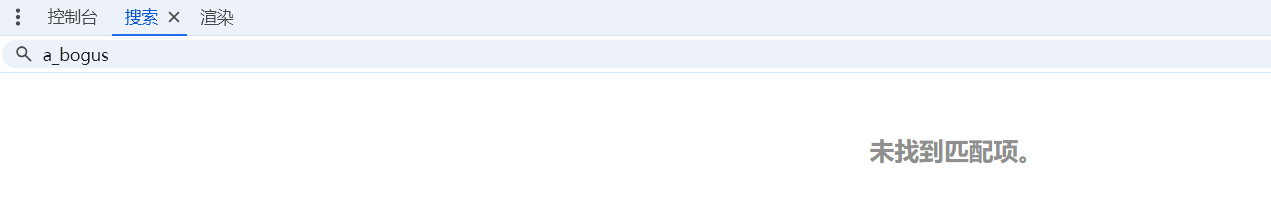

3.搜关键字是搜不到的,我们可以用xhr断点试一下,看看能不能断住

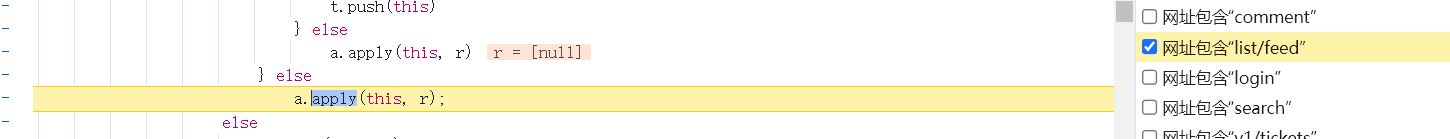

4.还是可以断住的,接下来我们跟栈分析一下

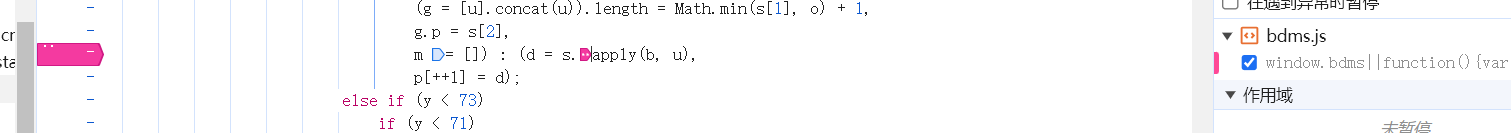

5.发现最终的加密逻辑都是在这个bdms文件里面,我们打一个日志断点这里可以看见,下面也输出了a-bogus的加密内容了,所有可以确定这里就是入口了,我们可以下一个条件断点看一下长度为168的时候会不会断在这里【注意!!a-bogus的长度不是固定的】

6.断住了兄弟们,接下来我们就可以进去分析了,下面输出的就是a-bogus

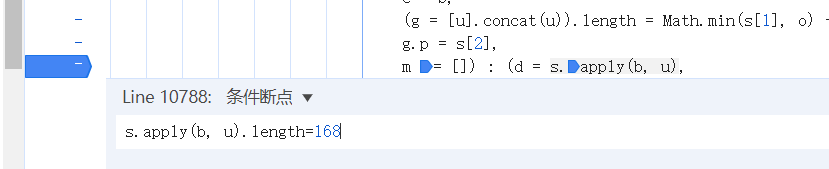

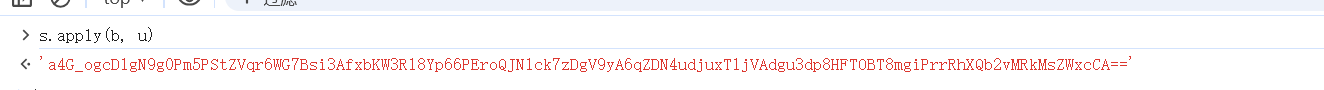

7.我们再打个条件断点,当长度大于168的时候,我们就断住,再控制台输出来看一下,可以看到输出了a-bogus

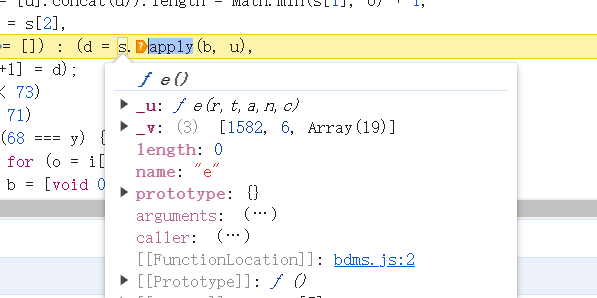

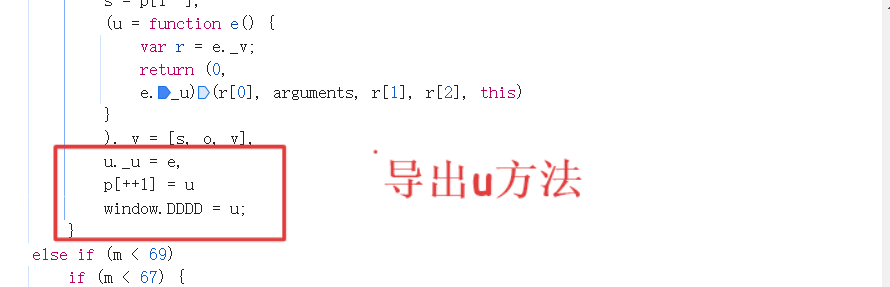

7.进来s方法里面可以看到,核心加密逻辑就是这个U方法,所以我们要做的就是把这个U方法导出,然后输出return里面的东西,这个就是我们要的东西

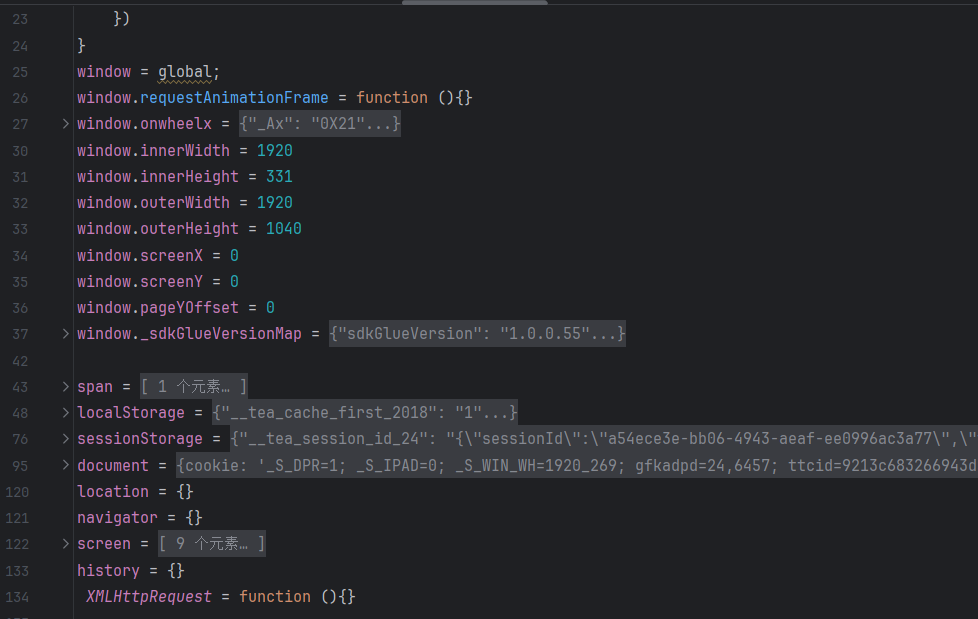

8.所以我们怎么办,使用全扣大法,全部扣下来大概一万行代码,单独放到一个文件里面

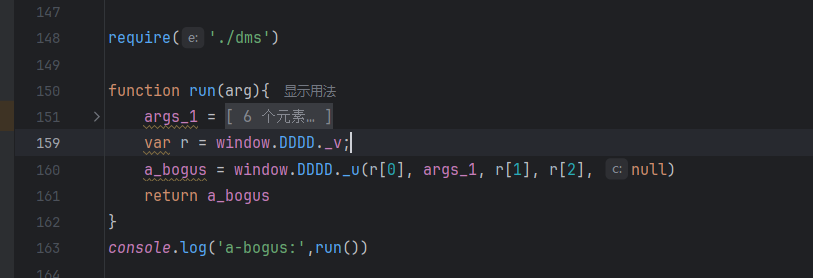

9.最后处理下来大概就是这个样子,然后我们就可以开始补环境了

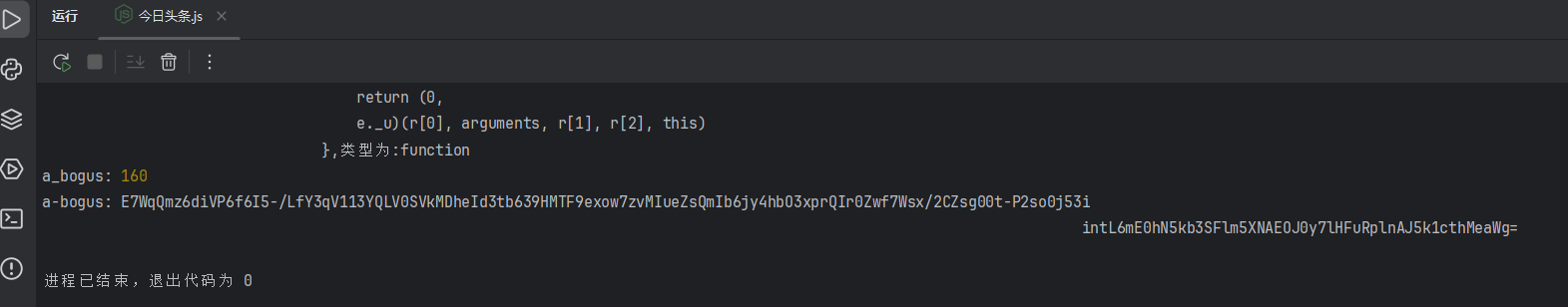

10.环境补完就是最后这么多,补的差不多就会出值了,长度160

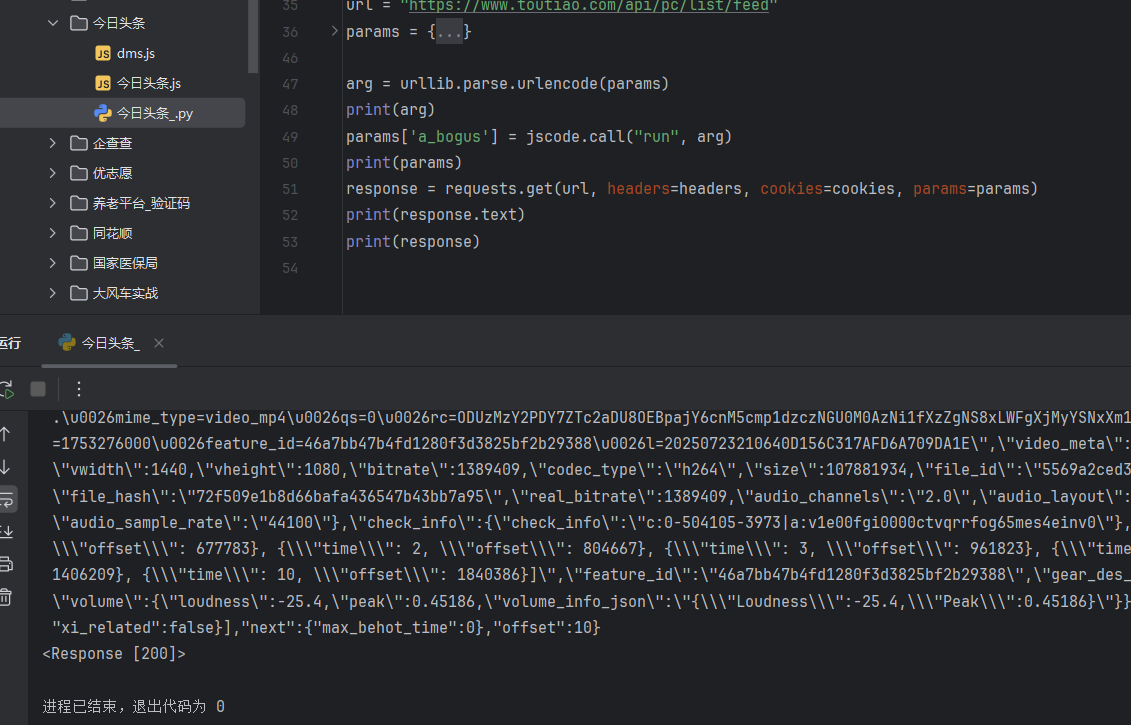

10.最后我们验证一下,看看能不能拿到数据

最后我们也是响应为200,成功拿到数据了,请求模拟成功