【DVWA系列】——Brute Force(暴力破解)——low

本文仅用于技术研究,禁止用于非法用途。

Author:枷锁

文章目录

- 一、实验环境准备

- 二、暴力破解原理

- 三、使用Burp Suite自动化测试

本文环境Security Level:low

一、实验环境准备

确保DVWA已正确安装并运行在Low安全级别

默认账号登录:admin/password

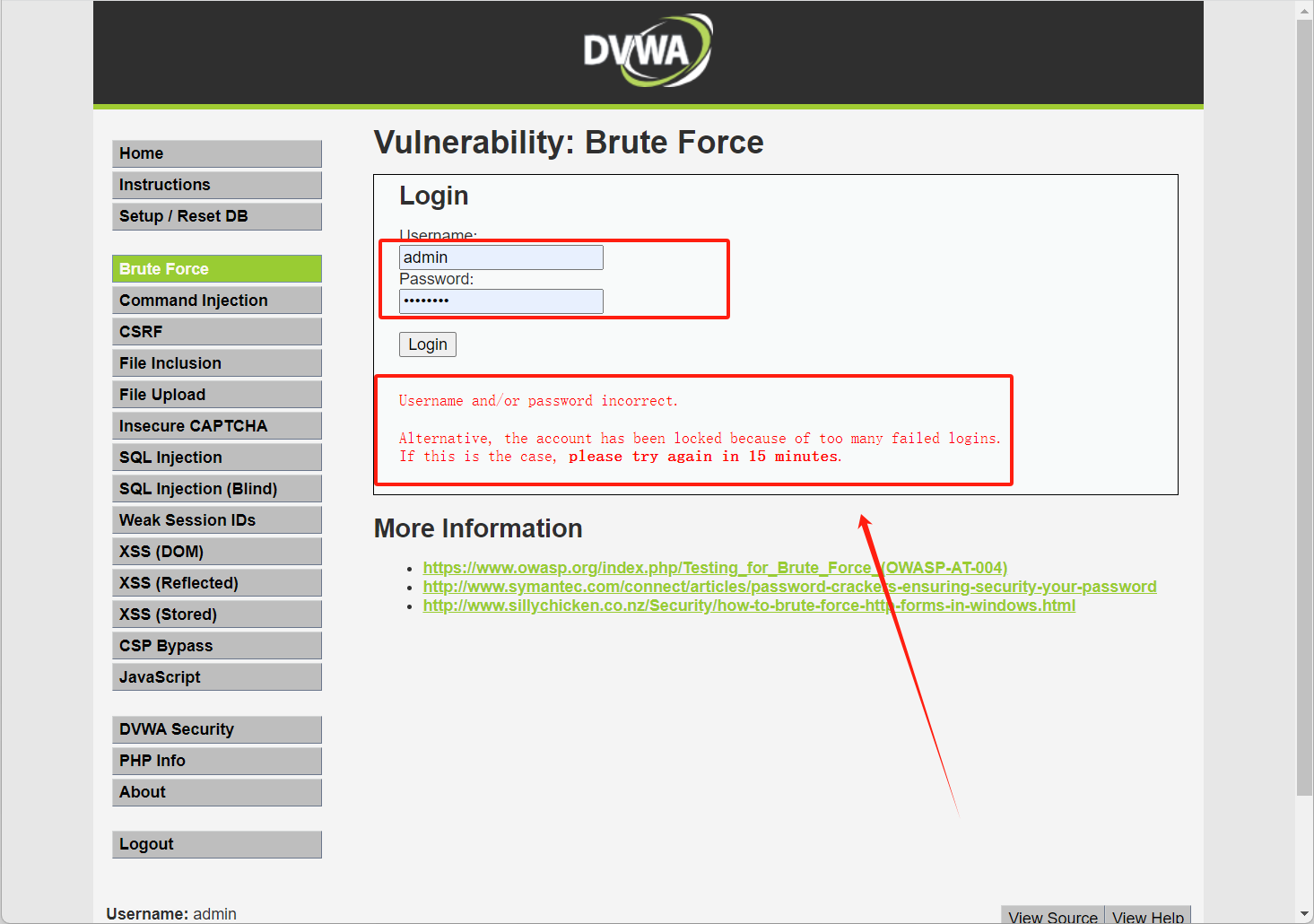

进入"Brute Force"模块

二、暴力破解原理

暴力破解是通过系统性地尝试所有可能的用户名和密码组合,直到找到正确的凭证。

三、使用Burp Suite自动化测试

配置浏览器代理(127.0.0.1:8080)/直接打开内置浏览器访问

随便输入一个账号密码登录

拦截到我们的登录请求

右击,发送到Intruder模块

在"Positions"子标签中:

选中密码(test),点击"Add §“标记为攻击点

攻击类型选择"Sniper”(用于单一密码爆破,爆破用户名同理)

转到"Payloads"子标签

载入密码字典(如rockyou.txt)

开始攻击并观察结果:

观察"Status"列:200通常表示请求成功

检查"Length"列:长度异常的响应可能表示成功登录

点击查看响应,确认是否包含登录成功信息

排序"Length"或"Status"找出异常响应

成功请求会有不同的响应长度

使用password登录

登录成功

宇宙级免责声明

🚨 重要声明:本文仅供合法授权下的安全研究与教育目的!🚨

1.合法授权:本文所述技术仅适用于已获得明确书面授权的目标或自己的靶场内系统。未经授权的渗透测试、漏洞扫描或暴力破解行为均属违法,可能导致法律后果(包括但不限于刑事指控、民事诉讼及巨额赔偿)。

2.道德约束:黑客精神的核心是建设而非破坏。请确保你的行为符合道德规范,仅用于提升系统安全性,而非恶意入侵、数据窃取或服务干扰。

3.风险自担:使用本文所述工具和技术时,你需自行承担所有风险。作者及发布平台不对任何滥用、误用或由此引发的法律问题负责。

4.合规性:确保你的测试符合当地及国际法律法规(如《计算机欺诈与滥用法案》(CFAA)、《通用数据保护条例》(GDPR)等)。必要时,咨询法律顾问。

5.最小影响原则:测试过程中应避免对目标系统造成破坏或服务中断。建议在非生产环境或沙箱环境中进行演练。

6.数据保护:不得访问、存储或泄露任何未授权的用户数据。如意外获取敏感信息,应立即报告相关方并删除。

7.免责范围:作者、平台及关联方明确拒绝承担因读者行为导致的任何直接、间接、附带或惩罚性损害责任。

🔐 安全研究的正确姿势:

✅ 先授权,再测试

✅ 只针对自己拥有或有权测试的系统

✅ 发现漏洞后,及时报告并协助修复

✅ 尊重隐私,不越界

⚠️ 警告:技术无善恶,人心有黑白。请明智选择你的道路。

希望这个教程对你有所帮助!记得负责任地进行安全测试。