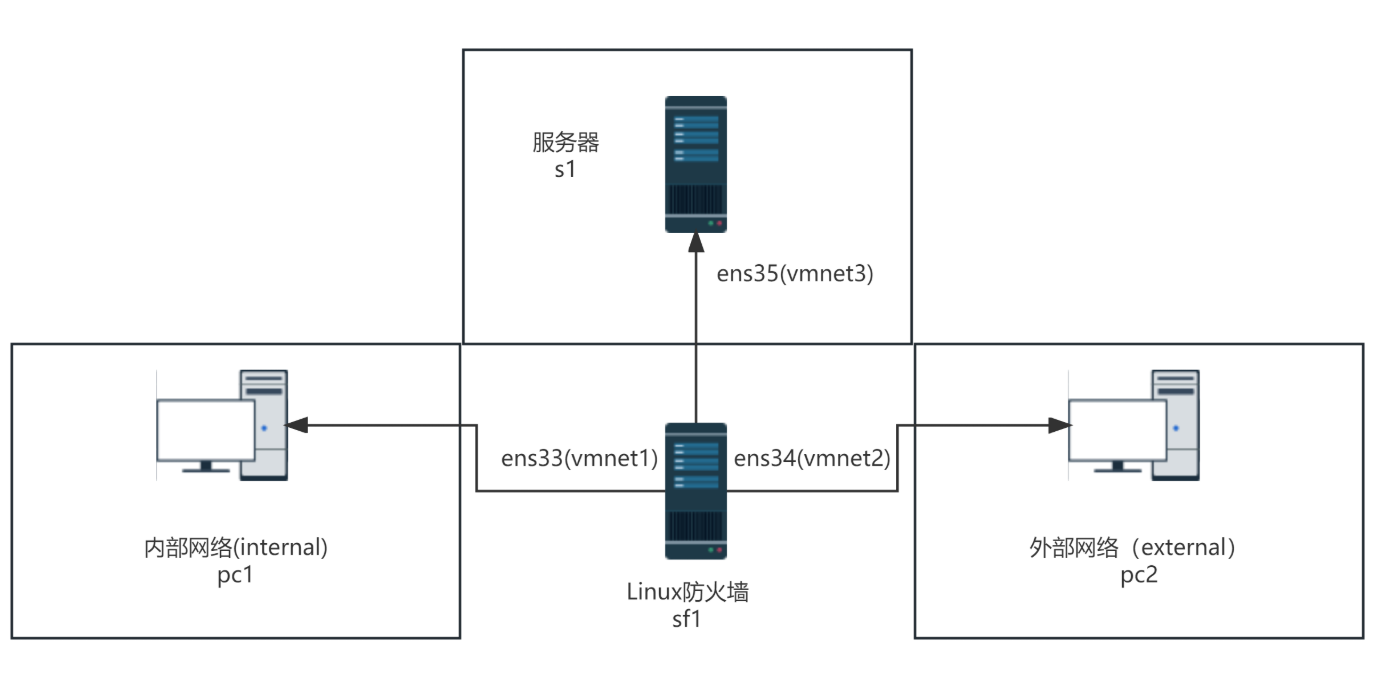

Linux系统iptables防火墙实验拓补

实验拓补

网络规划

-

内部PC1位于内网区域,地址段为: 192.168.1.0/24,pc1地址为:192.168.1.1/24,网关地址为:192.168.1.254/24

-

服务器S1位于服务器区域,地址段为: 192.168.2.0/24,pc1地址为:192.168.2.1/24,网关地址为:192.168.2.254/24

-

PC2位于互联网区域,模拟外部互联网,地址段为:10.0.0.0/8,pc2地址为:10.0.0.1/8

-

Linux防火墙的三块网卡为别连接不同的网络区域,地址分别为 :ens33 192.168.1.254/24;ens34 10.0.0.100/8;ens35 192.168.2.254/24

实验要求

-

内部网络中的pc1采用SNAT访问外部互联网,但是无法ping到内部网关。

-

内部网络服务器s1通过DNAT发布服务到互联网。

-

互联网主机pc2能够访问DMZ区域的服务器,但是不能够进行ping和ssh连接。

步骤:

1、构建主机客户端pc1(内网)、服务器端 s1 、防火墙iptables、外部网络pc2 模拟连接。

#1以Rocky8为例,创建四个虚拟机分别作为pc1(内网)、pc2(外网)、服务器service1、防火墙iptables#2 systemctl stop NetworkManager &分别关闭网络服务#3systemctl disable --now firewalld &分别关闭防火墙#4 setenforce 0 &去除干扰因素#5配置pc1 IP和网关 ifconfig ens33 192.168.1.1/24 route add -net 0/0 gw 192.168.1.254#6配置pc2 IP和网关 ifconfig ens34 10.0.0.1/8route add -net 0/0 gw 10.0.0.100#7配置service1 IP和网关 ifconfig ens37 192.168.2.1/24route add -net 0/0 gw 192.168.2.254#8配置防火墙iptables vim /etc/sysctl.conf → net.ipv4.ip_forward = 1配置防火墙三个端口(网络适配器) vmnet1 vmnet2 vmnet3(分别连向pc1、pc2、service1的网卡) ens33(vmnet1)ifconfig ens33 192.168.1.254/24(连接内网pc1)ens34(vmnet2)ifconfig ens34 10.0.0.100/8(连接外网pc2)ens37(vmnet3)ifconfig ens37 192.168.2.254/24(连接服务器service1)#9测试是否通信 ping .... #1配置pcl1

#2配置pc2

#3配置service1

#4配置防火墙iptables

#4 测试连通性

#4 测试连通性

pc1 ping pc2、service1正常

pc2 ping pc1、service1正常

service1 ping pc1、pc2正常

2、内部网络中的pc1采用SNAT访问外部互联网,但是无法ping到内部网关。

#1 防火墙设置路由条目 iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -j MASQUERADEiptables -t filter -A INPUT -p icmp --icmp-type 8 -j DROP#2 内网pc1 测试采用SNAT访问外网且不能ping到内部网关 ping 10.0.0.1 ping 192.168.1.254

3、 内部网络服务器s1通过DNAT发布服务到互联网。

#1 防火墙设置路由条目 iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.2.1:80#2 pc2(外部网络)测试 curl 10.0.0.100

4、 互联网主机pc2能够访问DMZ区域的服务器,但是不能够进行ping和ssh连接。

#1 防火墙设置规则 iptables -A INPUT -p icmp --icmp-type echo-request -s 10.0.0.1 -j DROPiptables -A INUPUT -p tcp -s 10.0.0.1 --dport 22 -j DROP#2测试pc2 ping 10.0.0.100ssh root@10.0.0.100