Web攻防-SQL注入增删改查HTTP头UAXFFRefererCookie无回显报错

知识点:

1、Web攻防-SQL注入-操作方法&增删改查

2、Web攻防-SQL注入-HTTP头&UA&Cookie

3、Web攻防-SQL注入-HTTP头&XFF&Referer

案例说明:

在应用中,存在增删改查数据的操作,其中SQL语句结构不一导致注入语句也要针对应用达到兼容执行,另外也需要明白黑盒中功能对应的操作方法;除此之外部分业务应用功能也要做到了解(如接受IP,UA,COOKIE,Referer等头部),并且通过功能分析出对应SQL操作方法。

一、演示案例-WEB攻防-SQL注入-增删改查&无回显报错

select查询:用户查询,新闻查询

delete删除:用户删除,新闻删除

update修改:用户修改,新闻修改

insert增加:用户注册,新闻添加

总结

为什么select查询的注入语句没法用在删除、修改、增加这种上面,原因就是一般select查询都会对查询的数据做显示,而删除、修改、增加这种只会告诉你一个执行结果。

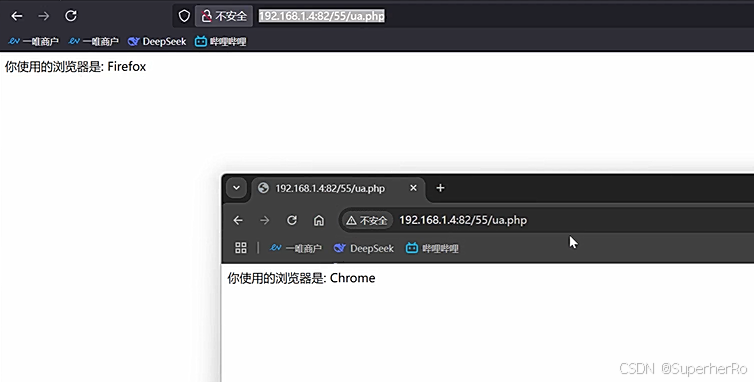

二、演示案例-WEB攻防-SQL注入-HTTP头&UA&Cookie

UA(User-Agent)

场景1:对UA设备指定显示方案

场景2:对UA设备进行信息记录(把数据写进数据库里)

Cookie

场景:开发人员在编写一个根据用户 ID(存储在Cookie中)来查询信息的功能

三、演示案例-WEB攻防-SQL注入-HTTP头&XFF&Referer

XFF(X-Forwarded-For)

场景1:限制IP访问功能

场景2:记录IP访问日志

Referer

网站期望登录请求来自于本站页面,如果Referer是其他来源,则拒绝登录。

四、演示案例-WEB攻防-SQL注入-实例应用

1、HTTP头-XFF注入

https://mp.weixin.qq.com/s/CiCxpHbW4IArB2nYSH-12w

https://mp.weixin.qq.com/s/_jj0o7BKm8CGEcn77gvdOg

2、加密还原+JSON注入

https://mp.weixin.qq.com/s/c3wji_LL_nuiskAKpg89pA

3、HTTP头-403绕过

https://mp.weixin.qq.com/s/t0VH_9qmb1EuwPGiz3Bbcw