信息安全管理与评估2019年国赛正式卷以及十套国赛卷答案截图

2019年全国职业院校技能大赛高职组

“信息安全管理与评估”赛项任务书

- 赛项时间

共计6小时,含赛题发放、收卷及午餐时间。

- 赛项信息

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| 第一阶段 平台搭建与安全设备配置防护 | 任务1 | 网络平台搭建 | 270 分钟 | 60 |

| 任务2 | 网络安全设备配置与防护 | 240 | ||

| 第二阶段 系统安全攻防及运维安全管控 | 任务1 | Linux Kernel提权 | 50 | |

| 任务2 | 扫描渗透测试 | 50 | ||

| 任务3 | Linux/x86系统漏洞挖掘与利用 | 50 | ||

| 任务4 | Windows/x86系统漏洞挖掘与利 用 | 50 | ||

| 任务5 | 逆向分析和缓冲区溢出渗透测试 | 50 | ||

| 任务6 | 云服务安全渗透测试 | 50 | ||

| 任务7 | 二进制漏洞挖掘与利用 | 50 | ||

| 任务8 | 操作系统安全渗透测试 | 50 | ||

| 中场收卷 | 30分钟 | |||

| 第三阶段分组对抗 | 系统加固 | 15分钟 | 300 | |

| 系统攻防 | 45分钟 | |||

- 赛项内容

本次大赛,各位选手需要完成三个阶段的任务,其中第一个阶段需要按裁判组专门提供的U盘中的“XXX-答题模板”提交答案。第二、三阶段请根据现场具体题目要求操作。

选手首先需要在U盘的根目录下建立一个名为“GWxx”的文件夹(xx用具体的工位号替代),赛题第一阶段所完成的“XXX-答题模板” 放置在文件夹中。

例如:08工位,则需要在U盘根目录下建立“GW08”文件夹,并在“GW08”文件夹下直接放置第一个阶段的所有“XXX-答题模板”文件。

特别说明:只允许在根目录下的“GWxx”文件夹中体现一次工位信息,不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

(一) 赛项环境设置

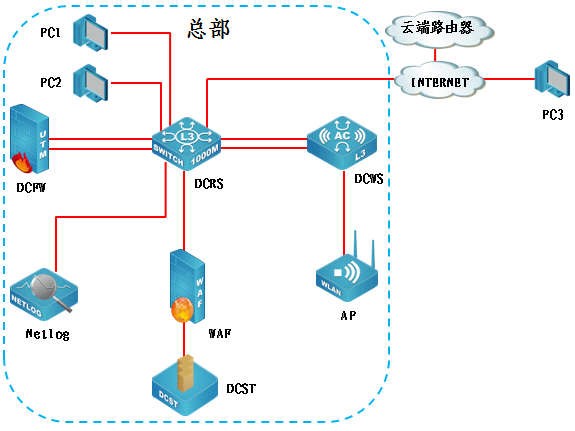

- 网络拓扑图

- IP地址规划表

| 设备名称 | 接口 | IP地址 | 对端设备 |

| 防火墙DCFW | ETH0/1-2 | 10.0.0.1/30(Trust 安 全域) | DCRS |

| 218.5.18.1/27 (untrust安全域) | DCRS | ||

| 172.16.200.1/24 | DCRS | ||

| Tunnel 1 | 12.12.12.1/24 | 云端路由器 | |

| SSL Pool | 192.168.10.1/24 可用IP数量为20 | SSL VPN地址池 | |

| 三层交换机DCRS | ETH1/0/4 | - | DCWS ETH1/0/4 |

| ETH1/0/5 | - | DCWS ETH1/0/5 | |

| VLAN49 ETH1/0/1 | 10.0.0.2/30 | DCFW | |

| VLAN50 ETH1/0/2 | 218.5.18.2/27 | DCFW | |

| VLAN 51 ETH1/0/3 | 10.0.0.10/30 | DCBI | |

| VLAN 52 ETH1/0/22 | 172.16.100.1/24 | WAF | |

| VLAN 10 | 172.16.10.1/24 | 无线1 | |

| VLAN 20 | 172.16.20.1/25 | 无线2 | |

| VLAN 30 ETH1/0/7-9 | 172.16.30.1/26 | PC1 | |

| VLAN 40 ETH1/0/10-12 | 192.168.40.1/24 | PC2 | |

| VLAN 100 | 192.168.100.1/24 | DCWS | |

| VLAN 200 | 172.16.200.2/24 | DCFW | |

| ETH1/0/24 | - | INTERNET | |

| 无线控制器DCWS | VLAN 100 | 192.168.100.254/24 | DCRS |

| 无线管理VLAN VLAN 101 ETH1/0/3 | 192.168.101.1/24 | AP | |

| 日志服务器DCBI | ETH2 | 10.0.0.9/30 | DCRS |

| WEB应用防火墙WAF | ETH2 | 172.16.100.2/24 | DCST |

| ETH3 | DCRS | ||

| 堡垒服务器DCST | - | - | WAF |

- 设备初始化信息

| 设备名称 | 管理地址 | 默认管理接口 | 用户名 | 密码 |

| 防火墙DCFW | http://192.168.1.1 | ETH0 | admin | admin |

| 网络日志系统 DCBI | https://192.168.5.254 | ETH0 | admin | 123456 |

| WEB应用防火墙 WAF | https://192.168.45.1 | ETH5 | admin | admin123 |

| 三层交换机 DCRS | - | Console | - | - |

| 无线交换机 DCWS | - | Console | - | - |

| 堡垒服务器 DCST | - | - | - | |

| 备注 | 所有设备的默认管理接口、管理IP地址不允许修改; 如果修改对应设备的缺省管理IP及管理端口,涉及此设备的题目按 0 分处理。 | |||

(二) 第一阶段任务书(300分)

任务1:网络平台搭建(60分)

| 题号 | 网络需求 |

| 1 | 根据网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口 IP地址进行配置。

|

| 2 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS的名称进行配置,创建VLAN并将相应接口划入VLAN。

|

| 3 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS各接口IP地址进行配置。 |

| 4 | 根据网络拓扑图所示,按照IP地址参数表,对DCWS的各接口IP地址进行配置。

|

| 5 | 根据网络拓扑图所示,按照IP地址参数表,对DCBI的名称、各接口 IP地址进行配置。

|

| 6 | 根据网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口 IP地址进行配置。

|

任务2:网络安全设备配置与防护(240分)

- 总部核心交换机 DCRS 上开启 SSH 远程管理功能, 本地认证用户

名:2019DCN,密码:DCN2014;

- 总部启用MSTP协议,NAME为DCN2014、 Revision-level 1,实例1中包括VLAN10;实例2中包括VLAN20、要求两条链路负载分担,其中VLAN10业务数据在E1/0/4进行数据转发,要求VLAN20 业务数据在E1/0/5进行数据转发,通过在DCWS两个端口设置COST 值 2000000实现;配置DCRS连接终端接口立即进入转发模式且在收到BPDU时自动关闭端口;防止从DCWS方向的根桥抢占攻击;

- 尽可能加大总部核心交换机DCRS与防火墙DCFW之间的带宽;

- 配置使总部VLAN10,30,40业务的用户访问INTERNET往返数据流都经过DCFW进行最严格的安全防护;

- 总部核心交换机DCRS上实现VLAN40业务内部终端相互二层隔离,启用环路检测,环路检测的时间间隔为10s,发现环路以后关闭该端口,恢复时间为30分钟;

- 总部核心交换机DCRS检测到 VLAN40中私设DHCP服务器关闭该

端口;

- 总部核心交换机DCRS开启某项功能,防止VLAN40下ARP欺骗攻击;

| arp-group ip 192.168.40.1 |

- 总部核心交换机DCRS上实现访问控制,在E1/0/14端口上配置

MAC地址为00-03-0f-00-00-04的主机不能访问MAC地址为

00-00-00-00-00-ff的主机;

![]()

- 2017年勒索蠕虫病毒席卷全球,爆发了堪称史上最大规模的网络攻击,通过对总部核心交换机DCRS所有业务VLAN下配置访问控制策略实现双向安全防护;

10.总部部署了一套网管系统实现对核心DCRS交换机进行管理,网管系统IP为:172.16.100.21,读团体值为:DCN2014,版本为V2C,交换机DCRS Trap信息实时上报网管,当MAC地址发生变化时,也要立即通知网管发生的变化,每35s发送一次;

11.总部核心交换机DCRS出口往返流量发送给DCBI,由DCBI对收到的数据进行用户所要求的分析;

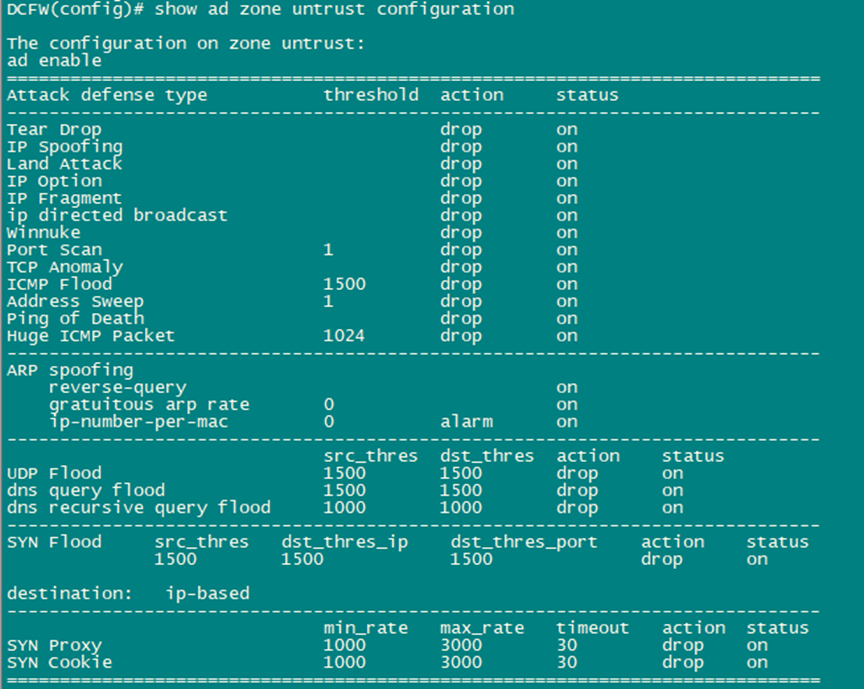

12.为实现对防火墙的安全管理,在防火墙DCFW的Trust安全域开启

PING,HTTP,SNMP功能,Untrust安全域开启SSH、HTTPS功能;

13.总部VLAN业务用户通过防火墙访问Internet时,复用公网IP:

218.5.18.9、218.5.18.10;

需要其他类型赛题答案和视频详解的可私聊博主