玄机-第五章 linux实战-CMS01的测试报告

目录

一、测试环境

二、测试目的

三、操作过程

Flag1

Flag2

Flag3

Flag4

Flag5

Flag6

Flag7

四、结论

一、测试环境

靶场介绍:国内厂商设置的玄机靶场,以应急响应题目著名。

地址:https://xj.edisec.net/challenges/65

靶机IP:43.192.99.208

环境ssh登录:root/Inch@957821.

该靶机与知攻善防实验室的应急响应练习-Linux2相同,也可以下载靶场进行本地测试:https://pan.quark.cn/s/4b6dffd0c51a

靶机简介:

二、测试目的

根据题目要求,完成应急响应,提交flag。

三、操作过程

Flag1

开启靶机后,直接ssh连接不上去,需要下载附件进行私钥连接,即可连上

通过靶机的宝塔服务,修改宝塔面板的密码,在宝塔页面查看日志

bt宝塔面板地址可以用命令编号14查看:https://43.192.99.208:12485/5a2ce72d

输入命令编号5以修改密码,之后可以在web面板登录

可以查看到web日志中的IP:192.168.20.1,提交为正确答案

Flag1:flag{192.168.20.1}

也可以使用命令排查靶机ssh登录的IP地址(需要在玄机靶场才能看到)

grep "Accepted " /var/log/secure | awk '{print $11}'其中192.168.20.1的IP出现最多,很可能是黑客攻击所使用的IP

Flag2

这里的管理员密码,应该是web服务的管理员,因此要先查看web信息

靶机开放nginx和mysql服务,密码信息很可能在数据库保存,接下来需要找到数据库密码。通常web组件的配置文件中有数据库密码的明文信息。另外,在宝塔的数据库一栏也存着数据库的密码信息。

netstat -anlp

Web目录:/www

find / -type d -name "*www*"

进入日志目录:wwwlogs查看,发现phpmyadmin的字样,该数据库管理组件的配置文件名称:config.inc.php

cd /www/wwwlogs/

cat access.log

find / -name 'config.inc.php'找到数据库配置文件:/www/wwwroot/127.0.0.1/lib/config.inc.php

成功找到数据库密码

kaoshi/5Sx8mK5ieyLPb84m

接下来进入数据库查看

mysql -ukaoshi -p5Sx8mK5ieyLPb84m

只有一个库:kaoshi

在表中找到x2_user和x2_user_group表

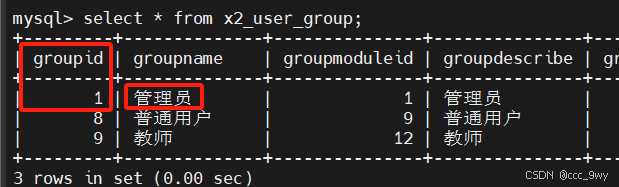

查看表信息,在x2_user_group表中找到管理员,groupid为1

select * from x2_user_group;

在x2_user表中,找到groupid为1对应的密码信息:f6f6eb5ace977d7e114377cc7098b7e3

select * from x2_user;

进行MD5解密得到:Network@2020 提交为正确答案

Flag2:flag{Network@2020}

Flag3

这里web主页的phpems后台目录始终没有找到,因此直接分析流量包找flag

在root用户家目录中,wp程序是作答用的,还给了一个流量包是用来分析,将它下载下来分析。

既然是webshell,就只用看http协议即可

点击time可以按时间排序,在第一个包就看到木马的特征

追踪数据流,确认就是木马,并在末尾可以看到服务器路径和内核信息

提交该页面路径为正确答案

Flag3:flag{index.php?user-app-register}

内核信息

Flag4

这里的key就是webshell的参数名也是连接密码:Network2020

Flag4:flag{Network2020}

在数据包中也可以找到flag1,不过玄机靶场这里没让提交,在靶机内部的wp程序是需要提交flag1的,数据包名就是flag1

flag1{Network@_2020_Hack}

Flag5

数据包中按时间顺序,后面提交的木马文件就是version.php和version2.php了,其中version.php的响应是404 Not Found,因此后续木马就是version2.php

追踪数据流可以发现经过了加密,提交为正确答案

追踪数据流可以发现经过了加密,提交为正确答案

Flag5:flag{version2.php}

Flag6

有了flag1的经验,相信flag2的头部应该有 flag2的字样,可以根据这一特征查找

find /www -type f -name "*.php" | xargs grep "flag2"成功搜索到flag2:flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

Flag7

通过查找历史命令,找到flag3的信息,将flag3添加为了环境变量

flag3:flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

四、结论

靶机设置了宝塔面板,可以根据这一特点,快速上手,排查黑客留下的痕迹。经过流量分析,可以看到webshell的一些流量特征。