Rust在企业安全领域的应用,架构解析与实际操作

文章目录

- 介绍

- 一、我们需要Rust的核心原因

- 二、Rust的核心安全哲学:所有权与生命周期

- 2.1 内存管理规则

- 2.2 Rust编译器实践

- 三、Rust在企业安全领域的应用实践

- 3.1 构建高性能网络防火墙(WAF)与入侵检测系统(IDS)

- 3.2 高性能网络架构图解析:

- 3.3 实践零拷贝(Zero-Copy)网络传输

- 3.4 安全与性能兼备的TLS实现

- 四、性能基准:Rust在关键负载下的客观表现

- 五、结论

介绍

随着数字化转型的深入,软件系统的复杂性和面临的安全威胁与日俱增。传统的系统编程语言(如C/C++)在性能上表现卓越,但其固有的内存安全问题一直是企业安全体系中的“阿喀琉斯之踵”。在此背景下,Rust语言以其革命性的“内存安全”和“零成本抽象”特性,正逐渐成为构建下一代高性能、高安全系统的首选。本报告将深入剖析Rust的核心技术优势,展示其在企业安全领域的具体应用案例,并通过性能基准测试数据,客观评估其在关键负载下的表现,旨在为国内企业和开发者社区推动Rust的普及和应用提供有价值的参考。

一、我们需要Rust的核心原因

自2015年发布1.0版本以来,Rust语言在全球开发者社区中获得了持续的高度评价。截至2025年,它已连续多年在Stack Overflow开发者调查中被评为“最受欢迎的编程语言”。这种热度的背后,是其精准解决了业界长期以来的痛点:如何在不牺牲性能的前提下,从根本上消除内存安全漏洞 。

微软、谷歌、亚马逊等科技巨头已在其核心产品和基础设施中大规模采用Rust,以重构性能敏感且对安全要求极高的底层组件 。在中国,华为、腾讯、字节跳动、蚂蚁集团等头部企业也早已布局Rust,将其应用于操作系统、数据库、网络服务、边缘计算等多个领域 。这标志着Rust已经从一门“潜力新星”语言,成长为企业级生产环境中经过验证的可靠选择。本文将从技术原理出发,层层递进,探讨Rust如何成为企业安全的基石。

二、Rust的核心安全哲学:所有权与生命周期

Rust安全性的基石并非依赖于垃圾回收器(GC)或庞大的运行时,而是其在编译期强制执行的一套严谨的内存管理规则:

2.1 内存管理规则

所有权(Ownership)、借用(Borrowing)和生命周期(Lifetimes) 。

-

所有权:Rust中的每一个值都有一个被称为其“所有者”的变量。在任何时刻,一个值只能有一个所有者。当所有者离开作用域时,该值将被自动销毁,其占用的内存随之释放。

-

借用:可以通过引用的方式“借用”值的所有权,借用分为不可变借用(

&T)和可变借用(&mut T)。Rust编译器强制执行“一个值在同一时间要么有多个不可变借用,要么只有一个可变借用”的规则。

这套机制从根本上杜绝了现代软件中最常见、最危险的内存错误,例如:

-

悬垂指针(Dangling Pointers) :当指针指向的内存已被释放,但指针本身仍然存在并可能被使用。

-

数据竞争(Data Races) :在多线程环境下,多个线程在没有同步的情况下访问同一块内存,且至少有一个是写入操作。

2.2 Rust编译器实践

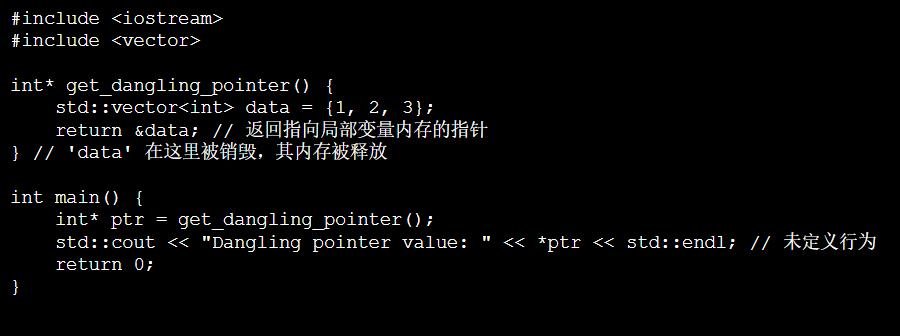

让我们通过一个具体的例子来感受一下Rust编译器的威力。以下是一段在C++中可能导致“使用已释放内存(Use-After-Free)”的代码:

// C++ 示例: Use-After-Free

#include <iostream>

#include <vector>int* get_dangling_pointer() {std::vector<int> data = {1, 2, 3};return &data; // 返回指向局部变量内存的指针

} // 'data' 在这里被销毁,其内存被释放int main() {int* ptr = get_dangling_pointer();std::cout << "Dangling pointer value: " << *ptr << std::endl; // 未定义行为return 0;

}

这段C++代码可以编译通过,但在运行时会访问已被释放的内存,导致未定义行为,这是严重的安全隐患。现在,我们尝试在Rust中实现类似逻辑:

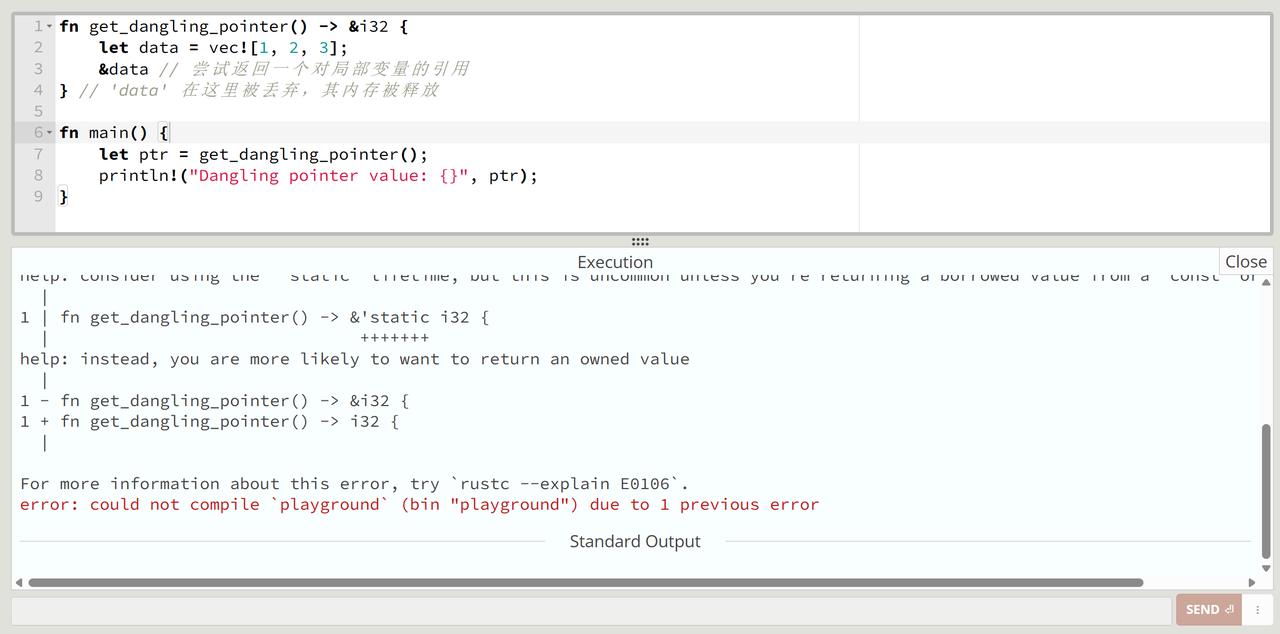

// Rust 示例: 编译失败

fn get_dangling_pointer() -> &i32 {let data = vec![1, 2, 3];&data // 尝试返回一个对局部变量的引用

} // 'data' 在这里被丢弃,其内存被释放fn main() {let ptr = get_dangling_pointer();println!("Dangling pointer value: {}", ptr);

}

当我们尝试编译这段Rust代码时,会得到一个清晰的编译器错误:

Rust编译器通过生命周期分析,在编译阶段就发现&data这个引用的生命周期不会长于get_dangling_pointer`函数本身,因此阻止了悬垂引用的产生 。这种“将运行时错误提前到编译时”的哲学,是Rust构建高可靠性软件的根本保障。

三、Rust在企业安全领域的应用实践

凭借其内存安全和高性能的特性,Rust在构建企业安全基础设施方面展现出巨大的潜力。尽管国内企业鲜有公开其内部安全工具的完整源码 (搜索结果未能找到中国企业的相关开源项目),但我们可以结合公开的技术资料和业界最佳实践,探讨几个关键的应用方向。

3.1 构建高性能网络防火墙(WAF)与入侵检测系统(IDS)

WAF和IDS是网络安全的第一道防线,它们需要对海量网络流量进行深度包检测(DPI)和规则匹配,这对处理性能和内存效率提出了极高的要求。传统上由C/C++实现,但内存漏洞(如缓冲区溢出)本身就可能成为新的攻击向量。

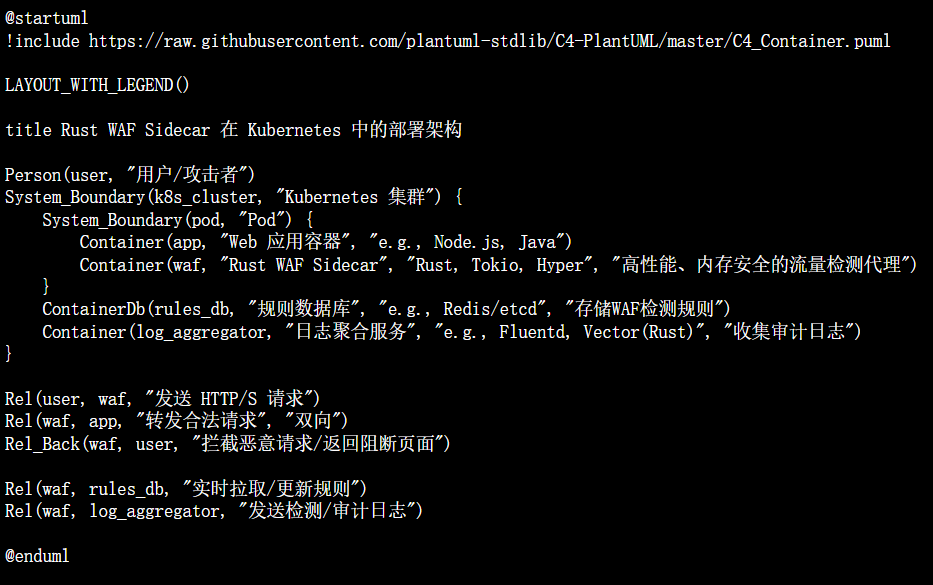

使用Rust重写或开发这类网络安全组件,可以获得C/C++级别的性能,同时享受内存安全带来的坚固保障 。一个现代的部署架构通常是在Kubernetes等容器编排平台中,以“边车(Sidecar)”模式部署WAF。

下面展示了一个基于Rust的WAF Sidecar如何保护一个Web应用 (基于的概念综合而成)。

3.2 高性能网络架构图解析:

-

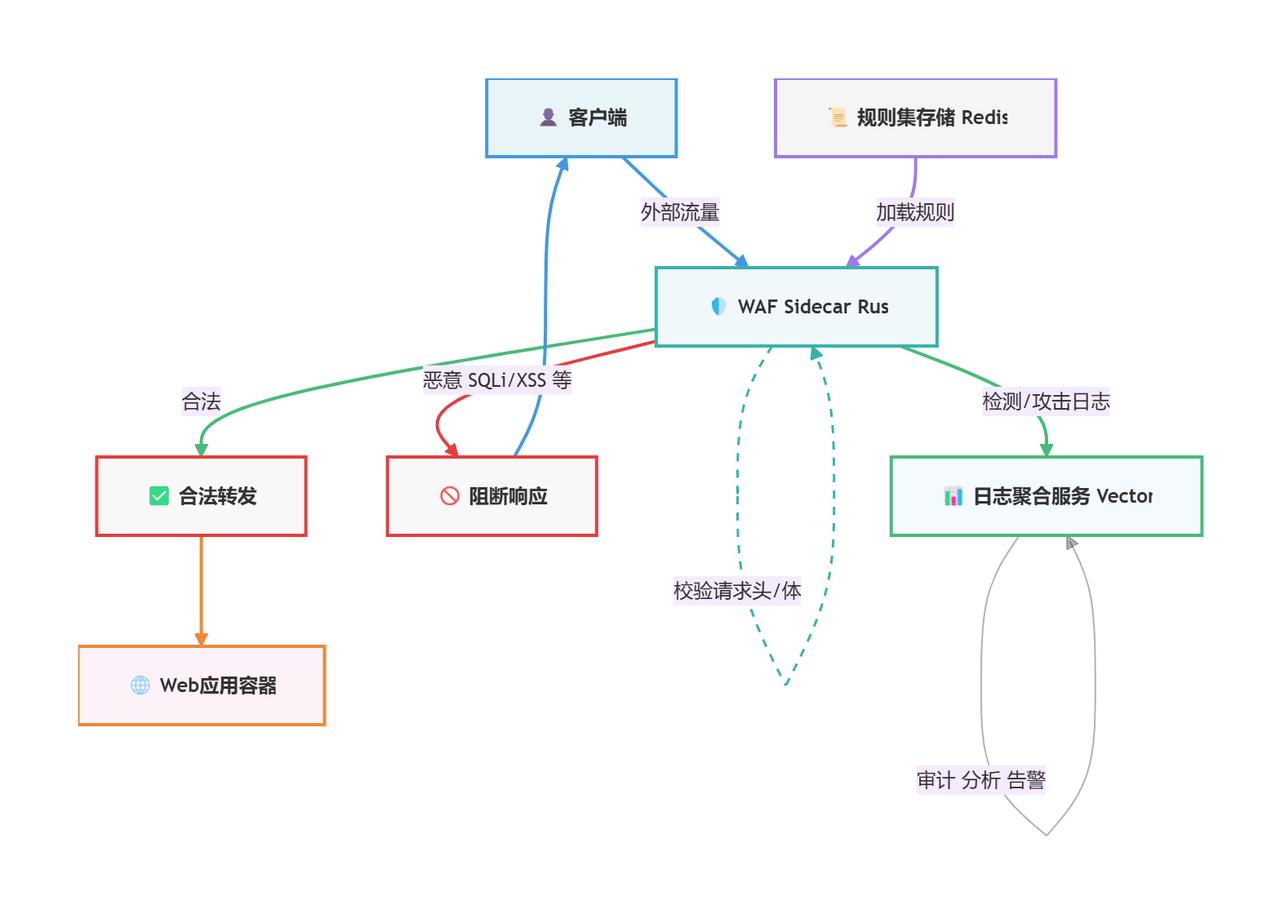

数据流入:所有进入Pod的外部流量首先被Rust编写的WAF Sidecar容器拦截。

-

流量检测:WAF利用Rust的高性能并发库(如Tokio)和HTTP库(如Hyper),对请求进行异步、非阻塞的处理。它会加载存储在外部(如Redis)的规则集,对请求头、请求体进行模式匹配、异常检测。

-

处理决策:

-

如果请求被判定为合法,WAF会将其透明地转发给同一Pod内的Web应用容器。

-

如果请求匹配恶意规则(如SQL注入、XSS),WAF会直接拦截该请求,并记录详细的攻击日志,然后向客户端返回一个阻断响应。

-

-

日志与监控:所有检测日志(包括合法请求和攻击事件)都会被发送到集群内的日志聚合服务(例如同样由Rust编写的

Vector),用于后续的审计、分析和告警。

这种架构的优势在于,安全能力与业务逻辑解耦,WAF的升级和维护不影响主应用,而Rust的内存安全特性确保了WAF本身不会成为新的安全短板。

3.3 实践零拷贝(Zero-Copy)网络传输

在高性能网络服务中,数据在内核空间和用户空间之间的多次复制是主要的性能瓶颈。零拷贝技术旨在最大限度地减少或消除这些复制操作,显著提升数据吞吐量 。

Rust社区提供了如rkyv这样的零拷贝反序列化框架 ,它允许数据在不经过显式解析和复制的情况下直接被访问。这在需要处理大量结构化数据(如RPC、消息队列)的网络代理或网关中极为有用。

概念代码: 如果我们正在构建一个高性能的消息代理,需要将网络中接收到的二进制数据直接映射为Rust结构体进行处理,而无需分配新的内存和复制数据。

// 使用 rkyv 实现零拷贝反序列化

// Cargo.toml 依赖:

// rkyv = { version = "0.7", features = ["validation"] }use rkyv::{Archive, Deserialize, Serialize, archived_root, validation::validators::DefaultValidator};// 定义需要传输的数据结构,并派生 rkyv 的相关 trait

#[derive(Archive, Deserialize, Serialize, Debug, PartialEq)]

#[archive(check_bytes)] // 开启字节检查,确保安全

struct NetworkPacket {id: u64,payload: String,timestamp: i64,

}fn process_network_buffer(buffer: &[u8]) {// 1. 验证缓冲区数据是否是有效的 NetworkPacket 归档格式// 这一步非常快,因为它只检查数据的结构和指针,不进行完整解析match archived_root::<NetworkPacket>(buffer) {Ok(archived_packet) => {// 2. 直接在原始 buffer 上访问数据,无任何内存分配和复制// archived_packet 是一个指向 buffer 中数据的“视图”println!("Processing packet ID: {}", archived_packet.id);println!("Payload content: {}", archived_packet.payload);// 如果确实需要一个拥有所有权的实例,才进行反序列化// let packet: NetworkPacket = archived_packet.deserialize(&mut rkyv::Infallible).unwrap();}Err(e) => {eprintln!("Failed to validate network buffer: {:?}", e);}}

}fn main() {let packet = NetworkPacket {id: 12345,payload: "This is a sample payload.".to_string(),timestamp: 1761916800, // 模拟一个时间戳};// 模拟将数据序列化为字节流(例如,准备通过网络发送)let bytes = rkyv::to_bytes::<_, 256>(&packet).expect("Failed to serialize");// 模拟在接收端处理字节流println!("--- Simulating receiver processing ---");process_network_buffer(&bytes);

}

以上的例子中,process_network_buffer函数直接在原始字节切片buffer上操作,通过archived_root获得一个&ArchivedNetworkPacket类型的引用。对archived_packet.id的访问直接读取buffer中对应的字节,避免了传统JSON或Protobuf解析中将数据复制到新分配的NetworkPacket结构体实例的开销。

3.4 安全与性能兼备的TLS实现

TLS/SSL是网络通信安全的基石,而OpenSSL作为事实上的标准库,其C语言实现历史上曾爆出过“心脏滴血”等多个严重的内存安全漏洞。rustls是一个完全由Rust实现的现代TLS库,它从设计上就避免了这类问题 。

根据公开的基准测试数据,rustls在TLS 1.3握手性能上表现出色,甚至在某些场景下优于OpenSSL 。例如,一些测试显示rustls在TLS 1.3的握手吞吐量(handshakes/s)上具有显著优势 。

以下代码展示了如何使用actix-web框架和rustls构建一个HTTPS服务器:

// Cargo.toml 依赖:

// actix-web = "4"

// rustls = "0.21"

// rustls-pemfile = "1.0"use actix_web::{web, App, HttpServer, Responder};

use rustls::{Certificate, PrivateKey, ServerConfig};

use rustls_pemfile::{certs, pkcs8_private_keys};

use std::fs::File;

use std::io::BufReader;async fn index() -> impl Responder {"<h1>Hello, secure world!</h1><p>This page is served over HTTPS using Rustls.</p>"

}// 加载证书和私钥文件的辅助函数

fn load_rustls_config() -> rustls::ServerConfig {let config = ServerConfig::builder().with_safe_defaults().with_no_client_auth();// 假设在项目根目录有 self-signed 证书 cert.pem 和 key.pemlet cert_file = &mut BufReader::new(File::open("cert.pem").unwrap());let key_file = &mut BufReader::new(File::open("key.pem").unwrap());let cert_chain = certs(cert_file).unwrap().into_iter().map(Certificate).collect();let mut keys: Vec<PrivateKey> = pkcs8_private_keys(key_file).unwrap().into_iter().map(PrivateKey).collect();if keys.is_empty() {panic!("No PKCS8 private key found in key file");}config.with_single_cert(cert_chain, keys.remove(0)).unwrap()

}#[actix_web::main]

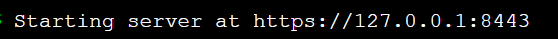

async fn main() -> std::io::Result<()> {// 加载 TLS 配置let config = load_rustls_config();println!("Starting server at https://127.0.0.1:8443");// 绑定到8443端口并应用 rustls 配置HttpServer::new(|| App::new().route("/", web::get().to(index))).bind_rustls("127.0.0.1:8443", config)?.run().await

}

运行脚本,获取服务地址:

以上代码清晰地展示了如何集成rustls,为Web服务提供强大的TLS加密,同时开发者可以确信TLS协议栈本身是内存安全的。对于金融、政务等对安全有最高要求的行业,采用rustls替代OpenSSL是一个极具吸引力的选项。

四、性能基准:Rust在关键负载下的客观表现

除了安全性,性能是系统编程语言的另一个核心指标。虽然基准测试的结果受多种因素影响,但它们仍能提供有价值的参考。

根据一些公开的Web服务器性能测试报告,基于actix-web等高性能框架的Rust应用,在每秒请求数(RPS)和延迟方面通常位居前列,与Go语言的实现性能相当,并显著优于Node.js和Java等带有GC的语言 。

-

HTTP服务器基准:TechEmpower等平台的基准测试常年显示,Rust的Web框架在纯文本、JSON序列化等测试中名列前茅。例如,一个2023年的HTTP请求性能测试指出,在处理轻量级HTTP请求时,Rust表现最佳 。

-

TLS握手性能:如前所述,

rustls在TLS 1.3握手方面的性能数据十分亮眼。Phoronix的测试数据显示,rustls在执行TLS13_AES_256_GCM_SHA384握手时,可以达到每秒超过19万次的吞吐量 。

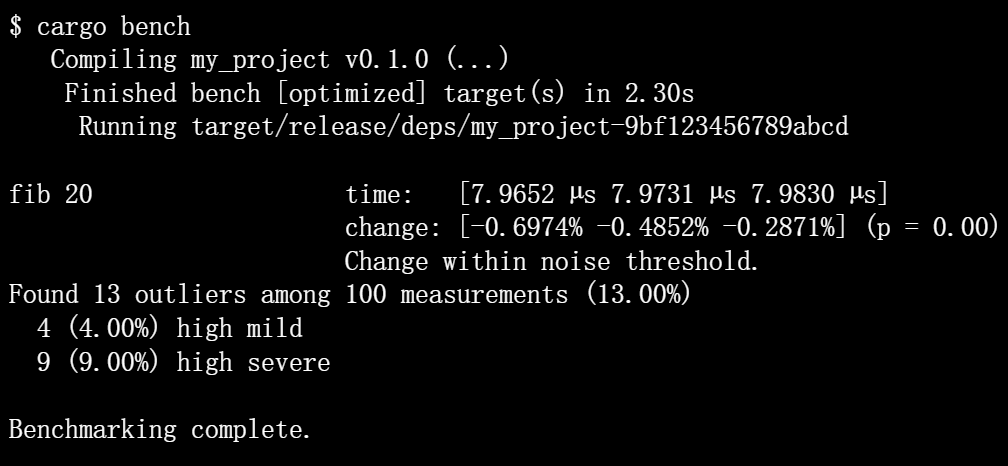

为了让开发者能够亲身体验和验证性能,Rust内置了基准测试工具。通过cargo bench和社区推荐的criterion库,可以方便地对代码热点路径进行精确的性能评估 。

criterion基准测试:

// benches/my_benchmark.rs

use criterion::{black_box, criterion_group, criterion_main, Criterion};fn fibonacci(n: u64) -> u64 {match n {0 => 1,1 => 1,n => fibonacci(n - 1) + fibonacci(n - 2),}

}fn criterion_benchmark(c: &mut Criterion) {c.bench_function("fib 20", |b| b.iter(|| fibonacci(black_box(20))));

}criterion_group!(benches, criterion_benchmark);

criterion_main!(benches);

运行cargo bench后的输出:

criterion提供了详细的统计数据,包括时间分布、变化趋势和异常值检测,帮助开发者精准定位性能瓶颈并量化优化效果 。

五、结论

Rust语言通过其创新的所有权系统,在不牺牲性能的前提下实现了编译期的内存安全,为构建坚不可摧的软件系统提供了可能。从高性能网络代理到安全的TLS实现,再到零拷贝的数据处理,Rust在企业安全领域的应用前景广阔。我们看到Rust已经从社区的宠儿,稳步迈向企业级应用的主流。对于追求极致性能和最高安全标准的中国企业而言,现在正是拥抱Rust、投资Rust生态、利用Rust构建下一代核心竞争力的最佳时机。它不仅仅是一门新的编程语言,更是通往更安全、更高效数字世界的一把钥匙。