LingJing(灵境)桌面级靶场平台新增:真实入侵复刻,知攻善防实验室-Linux应急响应靶机2,通关挑战

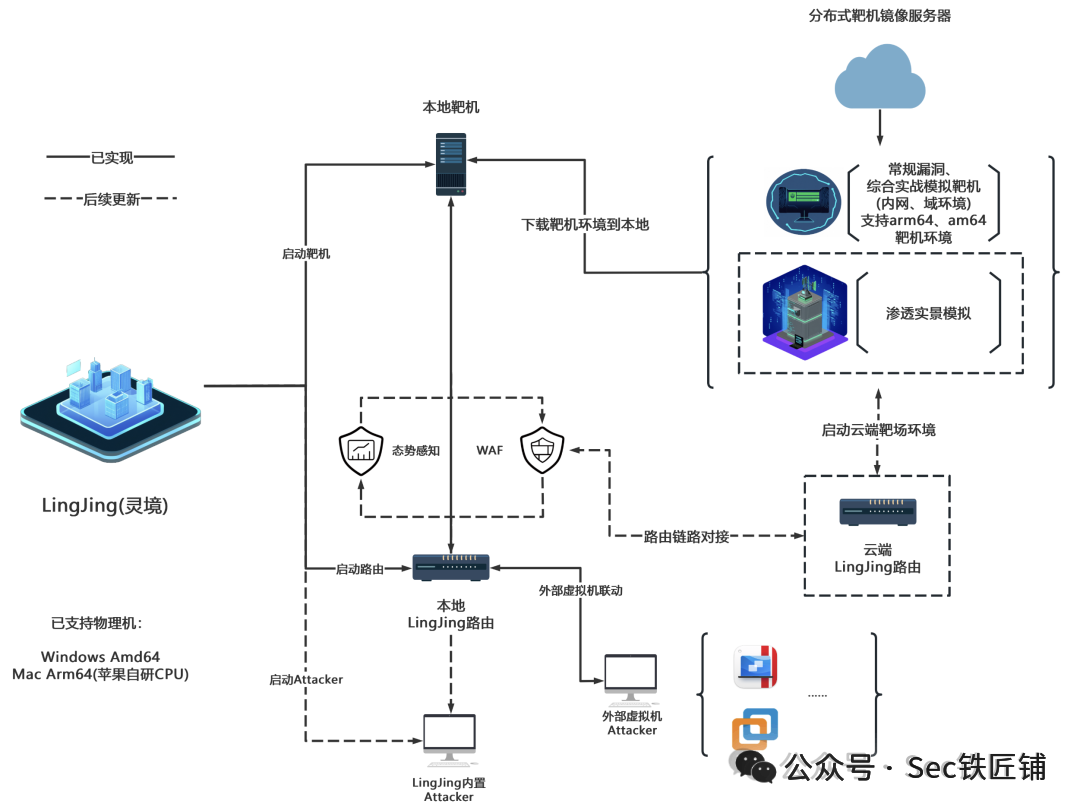

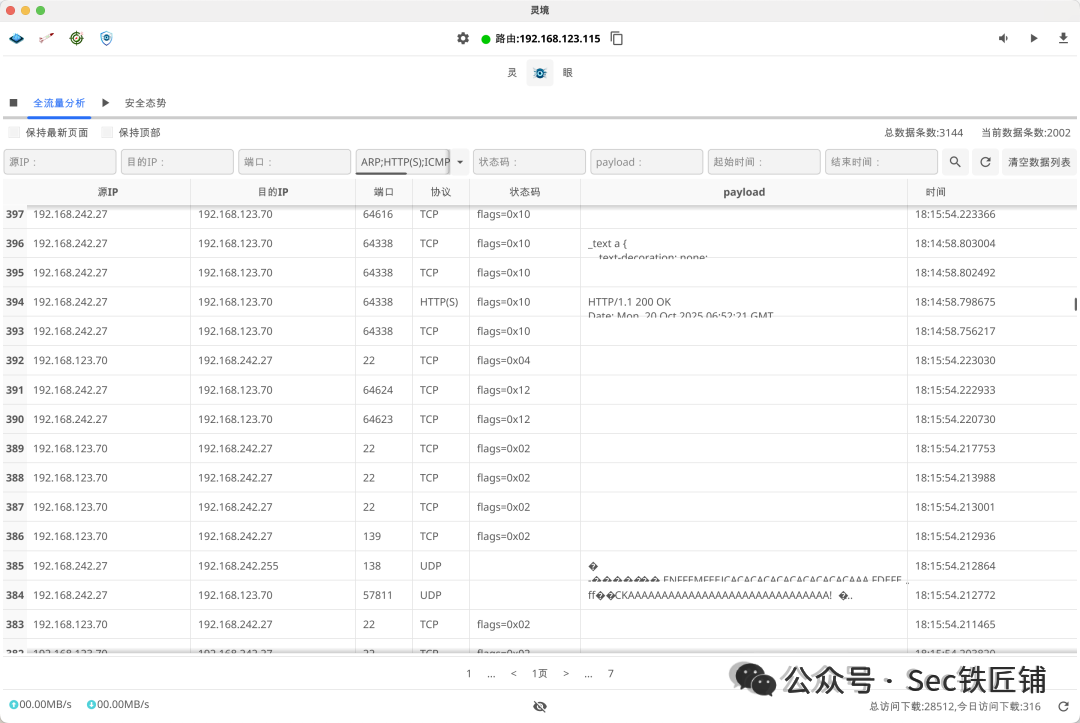

LingJing 是一款专为复杂网络环境渗透测试量身打造的桌面级本地网络安全靶场平台。支持在线下载和 免配置一键部署 靶机环境,平台内置路由、灵眼(全流量监控、态势感知) 管理、监控打靶流量,快速启动靶机,满足从入门学习到红蓝队攻防实战的训练需求。后续版本将更新内置 Attacker 机器,进一步完善渗透测试打靶训练的完整流程,显著提升用户的训练体验和效率。本平台基于 Go+Fyne 构建图形界面,底层采用 QEMU 虚拟化技术,支持跨架构靶机启动。并且 能在 Mac M 系列芯片设备上启动 AMD64 架构靶机 ,确保在不同硬件环境下无缝开展测试与训练。

项目访问地址

https://github.com/414aaj/LingJing

网盘下载地址

https://pan.baidu.com/s/14mjUdqHhoSEfVqe2h9VqoQ?pwd=cz94

新增:知攻善防实验室-Linux应急响应靶机 2

平台 | 靶机配置 | 靶机体积 |

|---|---|---|

灵境 | 2核2G | 2.3 GB |

VM | 6核4G | 9.5 GB |

靶场介绍

情景模拟(应急响应):

领导一句"去查查",我人直接傻了

“滴——”

手机弹出一条告警:

【Webshell连接事件】xxx.xxx.xxx.xxx 正在访问 /index.php?user-app-register

你刚想喝口咖啡,领导拍了拍你:

“去,把攻击者IP、木马路径、改了啥密码、藏了啥flag,统统给我扒出来!”

——以上场景,90% 的蓝队同胞都经历过。

不会应急,就只能熬夜背锅。

为了让大家“背锅”变“甩锅”,4师傅加班加点改制了知攻善防实验室-Linux应急响应靶机 2。

3 小时通关,真实入侵 1:1 复刻, 不做 CTF 脑洞题,只练能写进报告的真本事!

靶机长啥样?一句话:够脏、够真、够狠

项目 | 说明 |

|---|---|

系统 | CentOS 7 最小化,仅 2.3 GB |

场景 | 宝塔建站 + ThinkPHP 博客,注册页被挂马 |

日志 | 完整 Nginx/Apache/MySQL 访问日志 + 错误日志 |

流量 | 自带 .pcap,Wireshark 直接打开 |

后门 | 中国蚁剑、Behinder、自定义 WAF 绕过 |

Flag | 3 枚,分别藏在数据库、隐藏文件、环境变量 |

密码 | 攻击者把管理员密码改了,你得逆出来交“明文” |

时间 | 平均通关 2.5 h,最快记录 47 min(大佬请低调) |

你得交的作业(别再只交截图啦!)

1. 攻击者 IP

2. 被改后的管理员密码(明文)

3. 第一次 Webshell 连接的 URL(只要路径)

4. Webshell 连接密码

5. 流量包里的 flag1

6. 攻击者后续上传的木马文件名

7. 藏在系统中的 flag2 & flag3

答完才能把“应急报告”甩领导桌上,不然就继续蹲机房吧。

大佬通关评语

“日志里 7 个 IP,只有 1 个是真人,其他全是扫描器噪音,这靶机把我日常踩的坑都演了一遍。”

——@某 HW 一线蓝队

“Behinder 的 aes 密钥居然藏在 User-Agent,我直接好家伙!”

——@某安服实习生

说在最后

CTF 拿旗是艺术,应急止损是手艺。

艺术可以炫酷,手艺才能保命。

知攻善防实验室-Linux应急响应靶机 2 不教你炫技,

只教你:怎么在 15 min 内定位 Webshell;

怎么把“被改密码”逆成明文写进报告;

怎么从流量分析里捞出那条关键 POST;

怎么让领导一看报告就签字:“事件已处置,无后续风险”。

别等了,去把靶机跑起来!

下次告警再响,希望你也能淡定回头

“领导,报告已经写好了,攻击者 IP、木马、密码、flag 全在里面,您签个字就行。”

—— 414a

2025 年 11 月 13 日

合作项

可定制专栏靶机凭授权码发放获取定制靶机

平台广告位广告招商

欢迎来聊更多合作模式

本项目由个人独立开发维护。若您认可本项目的工作,可通过给

GitHub项目加星标支持本项目持续发展