什么是AIGC的创作者?

✅ 一、整体网络架构概述

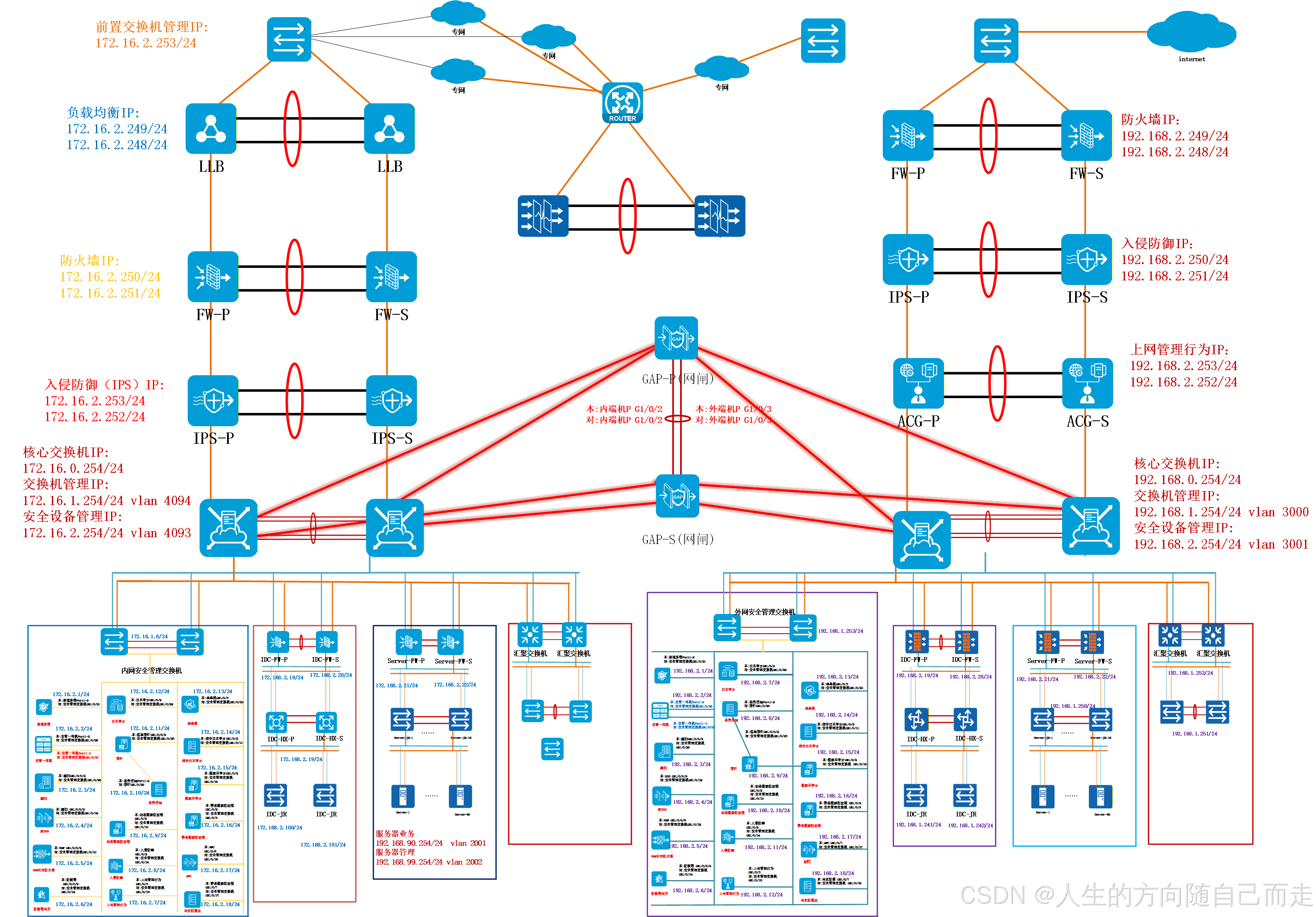

该图为一个典型的企业级双活/高可用网络安全架构图,具有以下特点:

- 双机热备(Active-Active / Active-Standby)

- 多层安全防护机制

- 核心交换 + 接入层 + 安全设备 + 管理系统

- 内网与外网隔离,安全区域划分清晰

- 使用了 LLB(负载均衡)、FW(防火墙)、IPS(入侵防御)、ACG(上网行为管理) 等安全组件

- 采用 GAP-P 和 GAP-S(网闸) 实现内网与外网之间的物理隔离与数据交换

- 支持 VLAN 划分、IP地址段规划

✅ 二、网络拓扑结构解析(按区域)

🌐 1. 外网接入区(Internet Access Zone)

- 连接设备:

- 三个互联网线路接入点(云图标)

- 一台 ROUTER(路由器)作为出口网关

- 连接方式:

- 路由器 → 防火墙 FW-P / FW-S(主备)

- 作用:

- 提供外部网络访问入口

- 所有外网流量需经过防火墙过滤

🔹 关键 IP 地址:

- 防火墙 FW-P/S:

- 内部接口:

192.168.2.249/24,192.168.2.248/24- 外部接口(对外):

172.16.2.253/24(前置交换机管理IP)

🔒 2. 安全防护层(Security Layer)

(1)防火墙(FW-P / FW-S)

- 类型:下一代防火墙(NGFW)

- 功能:访问控制、NAT、VPN、状态检测

- 双机热备部署(主备模式)

- 连接:

- 上行:路由器(外网)

- 下行:IPS-P/S

🔹 IP 分配:

- FW-P:

192.168.2.249/24- FW-S:

192.168.2.248/24

(2)入侵防御系统(IPS-P / IPS-S)

- 功能:检测并阻断攻击行为(如DDoS、Web攻击、恶意软件)

- 串联于防火墙之后

- 双机部署,实现冗余

🔹 IP 分配:

- IPS-P:

172.16.2.253/24- IPS-S:

172.16.2.252/24

(3)上网行为管理(ACG-P / ACG-S)

- 功能:用户行为审计、带宽控制、应用识别、URL过滤

- 位于内部网络边缘

- 双机部署

🔹 IP 分配:

- ACG-P:

192.168.2.253/24- ACG-S:

192.168.2.252/24

⚙️ 3. 核心交换与网闸区(Core & Gap)

(1)核心交换机(Core Switches)

- 共两台:核心交换机P 和 核心交换机S

- 用于汇聚各业务区流量

- 支持 VLAN 划分、STP、链路聚合等

🔹 IP 分配:

- 核心交换机P:

192.168.0.254/24- 核心交换机S:

192.168.1.254/24- VLAN 3000:用于交换机管理(

192.168.2.254/24)- VLAN 3001:用于安全设备管理(

192.168.2.254/24)

(2)网闸(GAP-P / GAP-S)

- 实现 物理隔离 + 单向传输 或 双向可控交换

- 用于连接 内网与外网之间 的敏感数据交互

- 通常用于数据库同步、文件传输等场景

🔹 IP 规划:

- 内网侧(GAP-P):

172.16.0.1/30(G1/0/2)- 外网侧(GAP-P):

172.16.0.2/30(G1/0/3)- 同样适用于 GAP-S

🧩 4. 内网业务区(Internal Network Zones)

分为多个子区域,每个区域独立划分 VLAN 并配置对应网段。

| 区域 | 功能 | VLAN ID | IP 段 | 网关 |

|---|---|---|---|---|

| 内网办公与终端区 | 员工PC、打印机、终端 | VLAN 10 | 172.16.2.0/24 | 172.16.2.1 |

| 服务器区(业务服务器) | Web、App、DB 服务 | VLAN 2001 | 192.168.90.0/24 | 192.168.90.1 |

| 服务器区(运维管理) | 管理平台、监控系统 | VLAN 2002 | 192.168.90.128/25 | 192.168.90.129 |

| DMZ 区(对外服务区) | 公开网站、邮件、FTP | VLAN 300 | 192.168.100.0/24 | 192.168.100.1 |

| 备份与灾备区 | 备份服务器、容灾系统 | VLAN 400 | 192.168.110.0/24 | 192.168.110.1 |

💡 注:部分服务器使用

172.16.x.x网段,可能是私有保留网段,建议统一规范。

🛠️ 5. 管理与监控区(Management Zone)

(1)安全管理平台

- 包括:

- 安全设备管理(防火墙、IPS、ACG)

- 网络设备管理(交换机、路由器)

- 使用专用 VLAN 4093 和 4094

🔹 IP 分配:

- 安全设备管理:

172.16.2.254/24VLAN 4093- 交换机管理:

172.16.1.254/24VLAN 4094

(2)运维与监控系统

- Zabbix、Nagios、SNMP Agent 等

- 独立部署于服务器区,通过跳板机访问

✅ 三、详细 IP 规划表(汇总)

| 区域 | 设备类型 | 设备名称 | IP 地址 | 子网掩码 | VLAN | 用途 |

|---|---|---|---|---|---|---|

| 外网接入 | 路由器 | ROUTER | 172.16.2.253/24 | /24 | N/A | 出口网关 |

| 防火墙 | FW | FW-P | 192.168.2.249/24 | /24 | N/A | 主防火墙 |

| FW | FW-S | 192.168.2.248/24 | /24 | N/A | 备防火墙 | |

| IPS | IPS | IPS-P | 172.16.2.253/24 | /24 | N/A | 主入侵防御 |

| IPS | IPS-S | 172.16.2.252/24 | /24 | N/A | 备入侵防御 | |

| ACG | ACG | ACG-P | 192.168.2.253/24 | /24 | N/A | 上网行为主控 |

| ACG | ACG-S | 192.168.2.252/24 | /24 | N/A | 上网行为备控 | |

| 核心交换 | 核心交换机 | Core-P | 192.168.0.254/24 | /24 | VLAN 3000 | 核心交换管理 |

| 核心交换机 | Core-S | 192.168.1.254/24 | /24 | VLAN 3000 | 核心交换管理 | |

| 网闸 | GAP | GAP-P (内) | 172.16.0.1/30 | /30 | N/A | 内网侧接口 |

| GAP | GAP-P (外) | 172.16.0.2/30 | /30 | N/A | 外网侧接口 | |

| GAP | GAP-S (内) | 172.16.0.5/30 | /30 | N/A | 内网侧接口 | |

| GAP | GAP-S (外) | 172.16.0.6/30 | /30 | N/A | 外网侧接口 | |

| 内网办公 | PC/终端 | 终端A | 172.16.2.10/24 | /24 | VLAN 10 | 用户终端 |

| 打印机 | Printer | 172.16.2.20/24 | /24 | VLAN 10 | 打印服务 | |

| 服务器区 | Web Server | Web1 | 192.168.90.10/24 | /24 | VLAN 2001 | 业务应用 |

| DB Server | DB1 | 192.168.90.11/24 | /24 | VLAN 2001 | 数据库 | |

| 运维平台 | Monitor | 192.168.90.130/25 | /25 | VLAN 2002 | 监控系统 | |

| DMZ 区 | 公共Web | PublicWeb | 192.168.100.10/24 | /24 | VLAN 300 | 对外服务 |

| 管理区 | 交换机管理 | Switch-Mgmt | 172.16.1.254/24 | /24 | VLAN 4094 | 交换机管理 |

| 安全设备管理 | Security-Mgmt | 172.16.2.254/24 | /24 | VLAN 4093 | 安全设备管理 | |

| LLB | Load Balancer | 172.16.2.249/24, 172.16.2.248/24 | /24 | N/A | 负载均衡 |

✅ 四、关键设计亮点分析

| 特性 | 说明 |

|---|---|

| ✅ 双机热备 | 所有核心设备均双机部署,提升可用性 |

| ✅ 安全纵深 | 外网 → 防火墙 → IPS → ACG → 内网,形成多层防护 |

| ✅ 网闸隔离 | GAP 实现物理隔离,防止病毒传播 |

| ✅ VLAN 划分明确 | 按功能划分 VLAN,便于管理和安全策略实施 |

| ✅ 管理网络独立 | 管理 IP 与业务分离,提高安全性 |

| ✅ IP 规范化 | 使用 172.16.x.x 和 192.168.x.x 私网段,符合 RFC 1918 |

✅ 五、改进建议(优化方向)

统一 IP 规划标准

- 当前存在多个

172.16.x.x和192.168.x.x混用,建议制定统一策略。 - 如:

172.16.0.0/16用于内网,192.168.0.0/16用于 DMZ/边界。

- 当前存在多个

增加日志审计系统

- 建议部署 SIEM(如 Splunk、ELK)集中收集防火墙、IPS、ACG 日志。

启用 SNMP + NetFlow

- 便于流量监控与故障排查。

考虑 SD-WAN 或 MPLS

- 若有多分支,可引入 SD-WAN 提升性能与可靠性。

定期进行渗透测试

- 验证安全策略有效性。

✅ 六、总结

该网络架构具备良好的安全性、可用性与可扩展性,适合中大型企业或政府机构使用。其核心优势在于:

- 多层安全防护体系

- 高可用性设计(双机热备)

- 清晰的网络分区与IP规划

- 物理隔离与逻辑隔离结合

若您能提供原始图片或更清晰的图示,我可以进一步补充:

- VLAN ID 映射表

- 路由协议配置(OSPF/BGP)

- ACL 策略建议

- 安全策略模板

- 故障切换流程图

1. 互联网下一代防火墙: https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F1000-AI-X-GX/?CHID=1019595&v=612

2. 数据中心下一代防火墙:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F1000-AI-X-GX/?CHID=1019595&v=612

3. 服务器下一代防火墙:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F1000-AI-X-GX/?CHID=1019595&v=612

4. 内网下一代防火墙:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F1000-AI-X-GX/?CHID=1019595&v=612

5. 专线下一代防火墙:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/FW_VPN/F1000-AI-X-GX/?CHID=1019595&v=612

6. 上网管理行为:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/ACG/H3C_SecPath_ACG1000/?CHID=187739&v=612

7. 堡垒机:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/AQSJXT/H3C_SecPath_A2000-G/?CHID=291005&v=612

8. 综合日志审计:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/RZSJ/H3C_CSAP-SA-AK/?CHID=365783&v=612

9. 日志审计:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/RZSJ/H3C_CSAP-SA-AK/?CHID=365783&v=612

10. 安管一体机:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/AGYTJ/X6000/?CHID=347848&v=612

11. 数据库审计:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/SJKSJ/H3C_SecPath_D2000-G/?CHID=291076&v=612

12. 静态数据防脱敏:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/SJKSJ/DM2000-S/?CHID=538247&v=612

13. 动态数据防脱敏:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/SJKSJ/DM2000-D/?CHID=538185&v=612

14. WEB应用防火墙:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/WEB_YYAQ/H3C_W2000-G2_Web/?CHID=405325&v=612

15. 网闸:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/AQGL_XXJH/H3C_SecPath_GAP2000/?CHID=235849&v=612

16. 态势感知https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/SecCenter/SecCenter_CSAP-X/

17. 探针:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/LLTZ/CSAP-NTA_WX/?CHID=955837&v=612

18. 负载均衡:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/YYAQWG_V7/L5000-AD930/?CHID=744304&v=612

19. 漏扫:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/LDSMXT/H3C_SecPath_SysScan-S[M][A]/?CHID=291154&v=612

20. 抗DOS(AFC):https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/YCLLQX/AFC20X0[2X00]/?CHID=270022&v=612

21. 终端杀毒:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/ZDAQ/H3C_CSAP-ESM-AV/

22. 网页防篡改:https://www.h3c.com/cn/Service/Document_Software/Document_Center/IP_Security/WEB_YYAQ/H3C_WG-G_FCG/

23. 核心交换机:https://www.h3c.com/cn/Service/Document_Software/Document_Center/Switches/Catalog/S12500/S12500/?CHID=105824&v=612

24. 汇聚交换机:https://www.h3c.com/cn/Service/Document_Software/Document_Center/Switches/Catalog/S5800/S5800-F/?CHID=186859&v=612

25. AC:https://www.h3c.com/cn/Service/Document_Software/Document_Center/Wlan/WX/WX5500X/?CHID=516569&v=612

26. 数据中心接入交换机:https://www.h3c.com/cn/Products_And_Solution/InterConnect/Products/Switches/Products/Data_Center_Switch/Aggregation_Switch/S9800/S9827/

27. 接入交换机:https://www.h3c.com/cn/Service/Document_Software/Document_Center/Switches/Catalog/S5560/S5560-HI/?CHID=218073&v=612

✅ 一、IP规划原则

RFC 1918 私有地址空间使用:

10.0.0.0/8(推荐用于大型内网)172.16.0.0/12192.168.0.0/16

分层结构:

- 区域划分 → 功能划分 → VLAN 划分 → 子网分配

预留扩展空间:

- 每个子网预留 ≥30% 地址用于未来扩展

- 关键区域采用

/24(254主机),汇聚/核心管理用/29~ /27

统一命名规范:

- 网段格式:

10.X.Y.0/24- X = 区域编码(如 10=内网,20=外网,30=灾备,40=设备网)

- Y = 功能/楼宇编码

- 网段格式:

双栈支持(IPv4 + IPv6)预留(可选)

✅ 二、IP地址总体规划表(主干)

| 大区 | 子网前缀 | 范围 | 用途说明 |

|---|---|---|---|

| 内网业务区 | 10.10.0.0/16 | 10.10.0.0 – 10.10.255.255 | 内网用户、服务器、办公终端 |

| 外网业务区 | 10.20.0.0/16 | 10.20.0.0 – 10.20.255.255 | 外网用户、DMZ、互联网访问终端 |

| 灾备数据中心 | 10.30.0.0/16 | 10.30.0.0 – 10.30.255.255 | 灾备服务器、备份存储 |

| 设备网(IoT/弱电/POE) | 10.40.0.0/16 | 10.40.0.0 – 10.40.255.255 | IP电话、摄像头、门禁、AP等 |

| 管理网络(带外) | 10.250.0.0/16 | 10.250.0.0 – 10.250.255.255 | 设备管理IP(交换机、防火墙、服务器BMC) |

| 互联链路(P2P) | 10.255.0.0/16 | /30 或 /31 | 设备间互联(如防火墙-交换机) |

📌 说明: 使用

10.0.0.0/8可避免与运营商公网或云环境冲突,且便于未来SDN/VXLAN扩展。

✅ 三、详细IP子网规划(按区域)

🔹 1. 内网业务区(10.10.0.0/16)

| 功能/区域 | VLAN ID | 子网 | 网关 | 主机数 | 说明 |

|---|---|---|---|---|---|

| 内网办公终端(住院楼) | 110 | 10.10.10.0/24 | 10.10.10.1 | 250 | A/B区合并 |

| 内网办公终端(门诊楼) | 111 | 10.10.11.0/24 | 10.10.11.1 | 250 | A-D区合并 |

| 内网办公终端(医技楼) | 112 | 10.10.12.0/24 | 10.10.12.1 | 250 | A-D区合并 |

| 内网办公终端(内科楼) | 113 | 10.10.13.0/24 | 10.10.13.1 | 250 | A-D区合并 |

| 内网办公终端(外科楼) | 114 | 10.10.14.0/24 | 10.10.14.1 | 250 | A-D区合并 |

| 内网办公终端(科研楼) | 115 | 10.10.15.0/24 | 10.10.15.1 | 250 | A-B区合并 |

| 内网办公终端(急诊楼) | 116 | 10.10.16.0/24 | 10.10.16.1 | 250 | A-B区合并 |

| 感染楼终端 | 117 | 10.10.17.0/24 | 10.10.17.1 | 250 | F1-F8 |

| 高压氧舱终端 | 118 | 10.10.18.0/24 | 10.10.18.1 | 250 | 单独区域 |

| 内网服务器区(业务) | 120 | 10.10.120.0/24 | 10.10.120.1 | 250 | 超融合+物理服务器 |

| 内网服务器区(管理) | 121 | 10.10.121.0/24 | 10.10.121.1 | 250 | IMC、堡垒机、审计等 |

| 内网VXLAN Overlay | 122 | 10.10.122.0/24 | 10.10.122.1 | 250 | VTEP网关池 |

| 内网核心互联 | - | 10.255.10.0/30 | - | 2 | 核心交换机CSS互联 |

| 内网防火墙互联 | - | 10.255.11.0/30 | - | 2 | FW-P/S 互联 |

💡 接入交换机数量巨大(每栋楼数十台),但终端IP仍按楼宇聚合到一个/24子网,通过DHCP Option 82或MAC-VLAN实现精细化策略。

🔹 2. 外网业务区(10.20.0.0/16)

| 功能/区域 | VLAN ID | 子网 | 网关 | 主机数 | 说明 |

|---|---|---|---|---|---|

| 外网办公终端(住院楼) | 210 | 10.20.10.0/24 | 10.20.10.1 | 250 | 互联网访问用户 |

| 外网办公终端(门诊楼) | 211 | 10.20.11.0/24 | 10.20.11.1 | 250 | 同上 |

| ...其他楼宇 | 212-218 | 10.20.12.0/24 ~ 10.20.18.0/24 | 各自网关 | 250 | 对应内网结构 |

| DMZ区(对外服务) | 250 | 10.20.250.0/24 | 10.20.250.1 | 250 | Web、邮件、API网关 |

| 外网服务器管理 | 251 | 10.20.251.0/24 | 10.20.251.1 | 250 | WAF、日志审计等 |

| 外网核心互联 | - | 10.255.20.0/30 | - | 2 | 外网核心交换机互联 |

| 外网防火墙互联 | - | 10.255.21.0/30 | - | 2 | FW-P/S 互联 |

🔹 3. 灾备数据中心(10.30.0.0/16)

| 功能 | VLAN ID | 子网 | 网关 | 说明 |

|---|---|---|---|---|

| 灾备业务服务器 | 310 | 10.30.10.0/24 | 10.30.10.1 | 超融合+物理服务器 |

| 灾备存储网络 | 311 | 10.30.11.0/24 | 10.30.11.1 | 存储专用(HIS数据库) |

| 灾备管理网络 | 312 | 10.30.12.0/24 | 10.30.12.1 | 堡垒机、监控等 |

| 灾备核心互联 | - | 10.255.30.0/30 | - | 华为核心交换机S10506X-G互联 |

🔹 4. 设备网(IoT/弱电/POE)(10.40.0.0/16)

所有POE设备(IP电话、摄像头、AP、门禁)统一归入此网段,按楼宇划分。

| 楼宇 | VLAN ID | 子网 | 网关 | 说明 |

|---|---|---|---|---|

| 住院楼 | 410 | 10.40.10.0/24 | 10.40.10.1 | POE设备 |

| 门诊楼 | 411 | 10.40.11.0/24 | 10.40.11.1 | POE设备 |

| 医技楼 | 412 | 10.40.12.0/24 | 10.40.12.1 | POE设备 |

| 内科楼 | 413 | 10.40.13.0/24 | 10.40.13.1 | POE设备 |

| 外科楼 | 414 | 10.40.14.0/24 | 10.40.14.1 | POE设备 |

| 科研楼 | 415 | 10.40.15.0/24 | 10.40.15.1 | POE设备 |

| 急诊楼 | 416 | 10.40.16.0/24 | 10.40.16.1 | POE设备 |

| 高压氧舱 | 417 | 10.40.17.0/24 | 10.40.17.1 | 单独 |

| 感染楼 | 418 | 10.40.18.0/24 | 10.40.18.1 | 单独 |

⚠️ 建议: 设备网与业务网物理隔离或VRF隔离,防止IoT设备被攻击后横向移动。

🔹 5. 管理网络(带外管理)(10.250.0.0/16)

| 设备类型 | VLAN ID | 子网 | 网关 | 说明 |

|---|---|---|---|---|

| 核心交换机管理 | 2500 | 10.250.0.0/24 | 10.250.0.1 | 华为CSS、H3C S6520等 |

| 防火墙管理 | 2501 | 10.250.1.0/24 | 10.250.1.1 | F1000-AI系列 |

| 接入/汇聚交换机管理 | 2502 | 10.250.2.0/22 | 10.250.2.1 | 覆盖所有楼层交换机(约500台) |

| 服务器BMC/IPMI | 2503 | 10.250.6.0/24 | 10.250.6.1 | R4900G5/G6 带外管理 |

| 安全设备管理(WAF/IPS/AFC) | 2504 | 10.250.7.0/24 | 10.250.7.1 | NS-SecPath, MagicBox等 |

| 网闸管理 | 2505 | 10.250.8.0/24 | 10.250.8.1 | GAP设备管理口 |

🔒 管理网必须独立VRF或物理隔离,仅允许运维跳板机访问。

🔹 6. 互联链路(P2P)(10.255.0.0/16)

| 连接 | 子网 | 掩码 | 说明 |

|---|---|---|---|

| 内网核心 ↔ 内网FW | 10.255.1.0/30 | /30 | Core-P ↔ FW-P |

| 内网FW ↔ IPS | 10.255.2.0/30 | /30 | FW-P ↔ IPS-P |

| 外网核心 ↔ 外网FW | 10.255.10.0/30 | /30 | 外网互联 |

| 灾备核心 ↔ 灾备FW | 10.255.30.0/30 | /30 | 灾备互联 |

| LLB ↔ FW | 10.255.5.0/30 | /30 | 出口负载均衡互联 |

✅ 使用

/30节省地址,或/31(若设备支持无广播地址)。

✅ 四、关键设备IP示例

| 设备 | IP 地址 | VLAN | 说明 |

|---|---|---|---|

| 内网核心交换机P(CSS) | 10.250.0.2/24 | 2500 | 管理IP |

| 内网核心交换机S(CSS) | 10.250.0.3/24 | 2500 | 管理IP |

| 内网防火墙P(F1000-AI-55) | 10.250.1.2/24 | 2501 | 管理IP;业务口:10.10.0.254/16 |

| 内网防火墙S | 10.250.1.3/24 | 2501 | 管理IP |

| 堡垒机A2100-G | 10.10.121.10/24 | 121 | 内网运维区 |

| WAF(NS-W2010) | 10.20.251.20/24 | 251 | 外网防护 |

| 网闸GAP-P | 10.250.8.2/24(管理)10.10.0.253/24(内)10.20.0.253/24(外) | - | 三接口 |

| LLB负载均衡 | 10.255.5.1/30(上行)10.255.5.2/30(下行) | - | 出口流量调度 |

✅ 五、VLAN 与 IP 映射总表(摘要)

| VLAN ID 范围 | 用途 |

|---|---|

| 10–199 | 用户终端(按楼宇) |

| 200–299 | 服务器业务 |

| 300–399 | DMZ/对外服务 |

| 400–499 | IoT/设备网 |

| 1000–1999 | 保留 |

| 2000–2999 | 管理网络 |

| 3000–4094 | 互联、特殊用途 |

✅ 六、实施建议

DHCP 分配:

- 每个用户子网配置独立 DHCP 作用域(由核心交换机或专用DHCP服务器提供)

- 服务器区使用静态IP

路由协议:

- 内网:OSPF Area 0(核心)+ NSSA(接入)

- 外网:OSPF + 默认路由指向LLB

- 灾备:BGP 或 OSPF 与主中心互联

安全策略:

- 内网 ↔ 外网:仅允许特定端口(80/443/SSH)

- 设备网 ↔ 业务网:默认拒绝,仅允许NTP/DNS

IPAM 工具:

- 部署 IP 地址管理系统(如 phpIPAM、SolarWinds IPAM)进行全生命周期管理