某次钓鱼邮件安全事件应急

一、背景

当我慵慵懒懒的在客户现场进行系统渗透测试时,突然接到了老板的电话,说是有家客户被钓鱼了,随机踏上了应急的道路上。

二、事件描述

到达客户现场,联系客户,询问客户什么情况,随机客户描述,近段时间,内部人员总是收到恶意邮件且发件的人也是“自己人”于是会(内心思考:自己人中钓鱼之后通过他调其他人)赶紧翻开客户的态势感知设备发现近一个月只有一次对外恶意连接的情况,点开日志进行分析,发现域名w**.f*****z.c**,随机到某步查看为坎级邮件注册时间为近期10月份的,正好和我分析的近一个月的日志相投,之后又查看日志,发现大量的代理IP对一个地址进行疯狂的IMAP暴力破解,随机就明白了,这个“自己人”的账号密码是弱口令,讲到这基本破案了。

三、应急流程

通过对邮箱服务器ip筛选精准查看日志并分析,发现那个发钓鱼邮件的账户被破解登录成功。

随查看服务器安全策略,无防止暴力破解功能,无二次登录校验随即造成了本次安全事件。

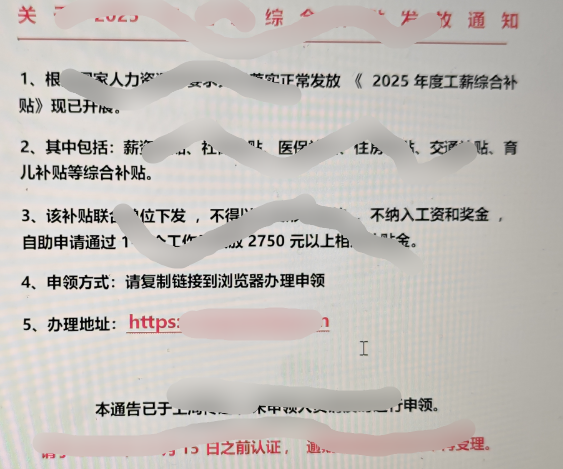

查看下钓鱼邮件内容话术:

最后告知客户:

1、服务器开发账户密码登录几次锁定ip功能。

2、服务器登录开发多因子登录认证功能。

因为客户本身有相关厂商的安全设备建议通过设备对相关服务器进行杀毒处理。

四:总结

客户需知:定期开展对系统、应用以及网络层面的安全评估、渗透测试以及代码审计工作,主动发现目前系统、应用存在的安全隐患;定期进行安全巡检综合安全日志、配合安全策略进行优化预防攻击事件的发生。