【WEB应用安全】XSS攻击实验全流程实战!从漏洞检测到Cookie窃取(附Payload解析+避坑指南)

XSS攻击实验全流程实战!从漏洞检测到Cookie窃取(附Payload解析+避坑指南)

刚上手XSS实验时,我对着测试页面卡了半天:明明输入了<script>标签,却不知道怎么判断有没有漏洞;后来才发现,实验的核心就是“利用未过滤的输入注入脚本”——从输入普通字符看页面反应,到用Payload触发弹窗、偷Cookie,每一步都藏着XSS的原理。今天就把这份跨站脚本攻击(XSS)实验的解题思路拆成新手友好版,从环境搭建到漏洞利用,再到原理剖析,跟着做就能复现“弹窗”“窃取Cookie”的效果,还能搞懂背后的逻辑。

一、先明确:实验要做啥?核心目标是什么?

1. 实验核心目标

- 搞懂XSS漏洞的本质:知道为什么未过滤的输入会导致攻击;

- 掌握XSS漏洞检测方法:用不同Payload测试页面是否存在XSS;

- 实现XSS漏洞利用:通过注入脚本弹出提示框、窃取用户Cookie、嵌入隐藏页面。

2. 实验环境准备(照着搭就行)

- 系统:Windows实验台(自带测试环境);

- 浏览器:IE浏览器(实验指定,兼容性更匹配测试页面);

- 测试页面:在IE中输入

http://localhost/xss-test.asp,这个页面能直接输出文本框输入的内容,是典型的“未过滤输入”场景。

二、实验步骤拆解:从“常规测试”到“XSS利用”

步骤1:先做常规输入测试,看页面反应

实验第一步不是直接注入脚本,而是先测页面对普通输入的处理逻辑:

-

打开

http://localhost/xss-test.asp,文本框里输入任意字符(比如“wwww123”“pppp456”);

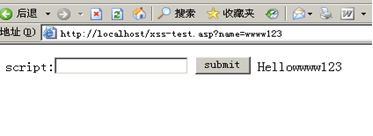

输入字母“wwww123”所得页面

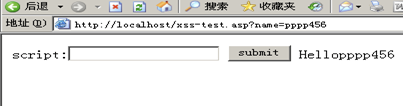

输入数字“pppp456”

-

点击“submit”后,页面会直接显示“Hello wwww123”“Hello ppp456”——这说明页面会“原样输出”输入内容,没有做特殊处理,为XSS漏洞埋下伏笔。

-

结论:页面对普通字符、数字的输出正常,接下来可以测试特殊脚本标签了。

步骤2:用4个Payload检测XSS漏洞,看效果

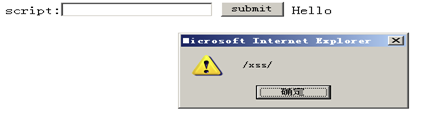

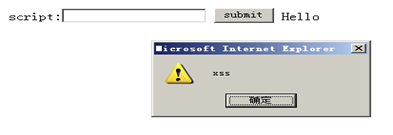

这是实验的核心!在输入栏输入不同的XSS脚本(Payload),观察页面是否执行脚本,每种Payload的作用和效果都不同:

| Payload代码 | 作用 | 实验效果 |

|---|---|---|

<script>alert(/XSS/)</script> | 弹出包含“XSS”的提示框 | 输入后点击submit,IE浏览器会弹出提示框,说明脚本被执行 |

<img src="javascript:alert('XSS')"> | 借图片标签触发弹窗(避开部分对<script>的简单过滤) | 同样弹出“XSS”提示框,证明即使不用<script>标签也能注入脚本 |

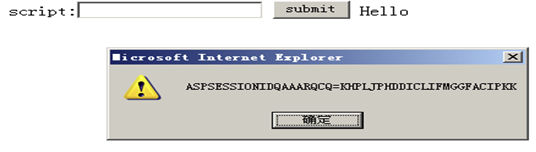

<script>alert(document.cookie)</script> | 弹出当前用户的Cookie信息(会话令牌关键) | 弹窗显示用户Cookie,比如“ASPSESSIONIDQAAARQCQ=KHPLJPHDDICLIFMGGFACIPKK”,这意味着攻击者能窃取会话权限 |

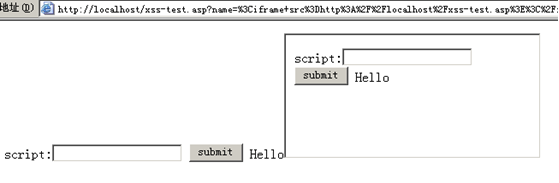

<iframe src=http://localhost/xss-test.asp></iframe> | 在当前页面嵌入另一个测试页面 | 页面会显示两个相同的测试界面,若给<iframe>加width=0 height=0,嵌入的页面会隐藏,实现“隐蔽攻击” |

这些Payload能成功执行,核心原因是页面没有过滤<script>``<img>``<iframe>等标签,也没转义< > =这些特殊字符,导致注入的脚本被浏览器当作合法代码执行。

步骤3:分析XSS漏洞产生的关键原因

从实验现象能总结出XSS漏洞的核心问题,也是后续防御的关键:

- 输入未过滤:页面对用户输入的HTML/JavaScript代码(比如

<script>标签)没有清洗,直接允许这些代码进入页面; - 输出未编码:服务器把用户输入“原样嵌入”HTML响应中,没有将特殊字符(如

<转成<)编码,导致浏览器把输入解析成脚本; - 浏览器自动执行:浏览器会默认解析页面中的脚本标签,一旦注入恶意脚本,就会自动执行,获取会话权限或发起其他攻击。

三、XSS攻击原理深析:为什么这些操作能成功?

实验做完后,别只停留在“会用Payload”,搞懂原理才能应对更复杂的场景:

XSS的本质是“恶意脚本注入+浏览器解析执行”——攻击者把恶意脚本伪装成正常输入,借助未过滤的页面载体,让脚本进入其他用户的浏览器;浏览器分不清脚本是合法还是恶意,会直接执行,最终实现“劫持会话”“窃取信息”等攻击。

在网页中注入恶意脚本,利用浏览器对网页的解析执行机制,实现对用户浏览器会话控制的攻击技术。其本质是未被正确处理的用户输入与动态网页的交互漏洞,核心特征是攻击者借助网站正常页面载体,将恶意代码植入用户浏览器环境。

输入点未做安全过滤:程序对用户输入(如表单提交、URL 参数、Cookie 值等)未进行 HTML/JavaScript 代码的清洗过滤,允许恶意代码作为数据存储或传输。

动态渲染场景存在:服务器将用户输入未经处理直接嵌入 HTML 响应中(如使用innerHTML而非textContent),或在 URL、DOM 元素属性中直接拼接用户输入。

浏览器执行上下文劫持:当其他用户访问包含恶意代码的页面时,浏览器解析执行恶意脚本,获取当前页面的会话权限。

比如实验中窃取Cookie的Payload:<script>alert(document.cookie)</script>,执行后能拿到用户的Cookie,而Cookie里的会话ID是登录状态的关键——攻击者拿到这个ID,就能冒充用户登录网站,这就是XSS的典型危害。

四、XSS攻击的两种方式

**

内跨站

**(来自自身的攻击)主要指的是利用程序自身的漏洞,构造跨站语句。

核心特征:攻击者利用目标网站自身功能模块的安全缺陷,通过合法输入接口植入恶意代码,最终借助目标系统的正常数据流转触发攻击。

技术原理:

攻击者通过目标网站允许用户输入的功能(如评论区、留言板、用户资料编辑等),将恶意脚本伪装成正常用户输入,经服务器存储或处理后,嵌入动态生成的页面中。当其他用户访问该页面时,浏览器解析并执行植入的恶意代码,形成 “借壳攻击”。

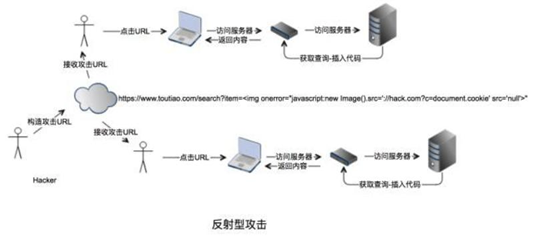

外跨站

***(来自外部的攻击)主要指的自己构造XSS跨站漏洞网页或者寻找非目标机以外的有跨站漏洞的网页。

核心特征:攻击者不直接利用目标系统的输入接口,而是通过构造独立的恶意页面,或利用非目标系统的第三方漏洞,诱导用户浏览器与目标系统产生非预期交互。

技术原理:

外部链接构造:通过钓鱼邮件、即时消息发送包含恶意参数的 URL(如http://目标网站.com/?id=),用户点击后,目标网站将参数反射到页面(如错误提示、搜索结果),未经过滤的代码在用户浏览器中执行。

第三方漏洞利用:寻找与目标系统存在信任关系的外部网站(如广告平台、合作站点)的 XSS 漏洞,植入针对目标系统的攻击代码。例如,用户访问存在 XSS 漏洞的第三方论坛时,恶意脚本利用目标系统的 Cookie 发起跨站请求。

四、XSS防御的3个关键方向

从实验中能反推出防御XSS的核心手段,不管是开发还是测试,都要记住这三点:

- 输入过滤:用“白名单”机制严格限制输入内容,比如只允许字母、数字,过滤掉

<script>``<img>等危险标签和特殊字符; - 输出编码:把用户输入的特殊字符转义(如

<→<、>→>),让浏览器把输入当成“文本”而不是“代码”解析; - 浏览器策略加固:启用内容安全策略(CSP),限制脚本只能从信任的来源加载;给Cookie设置

HttpOnly属性,防止脚本窃取Cookie。