记一次从文件读取到getshell

记一次从文件读取到getshell

通过弱口令爆破进入系统

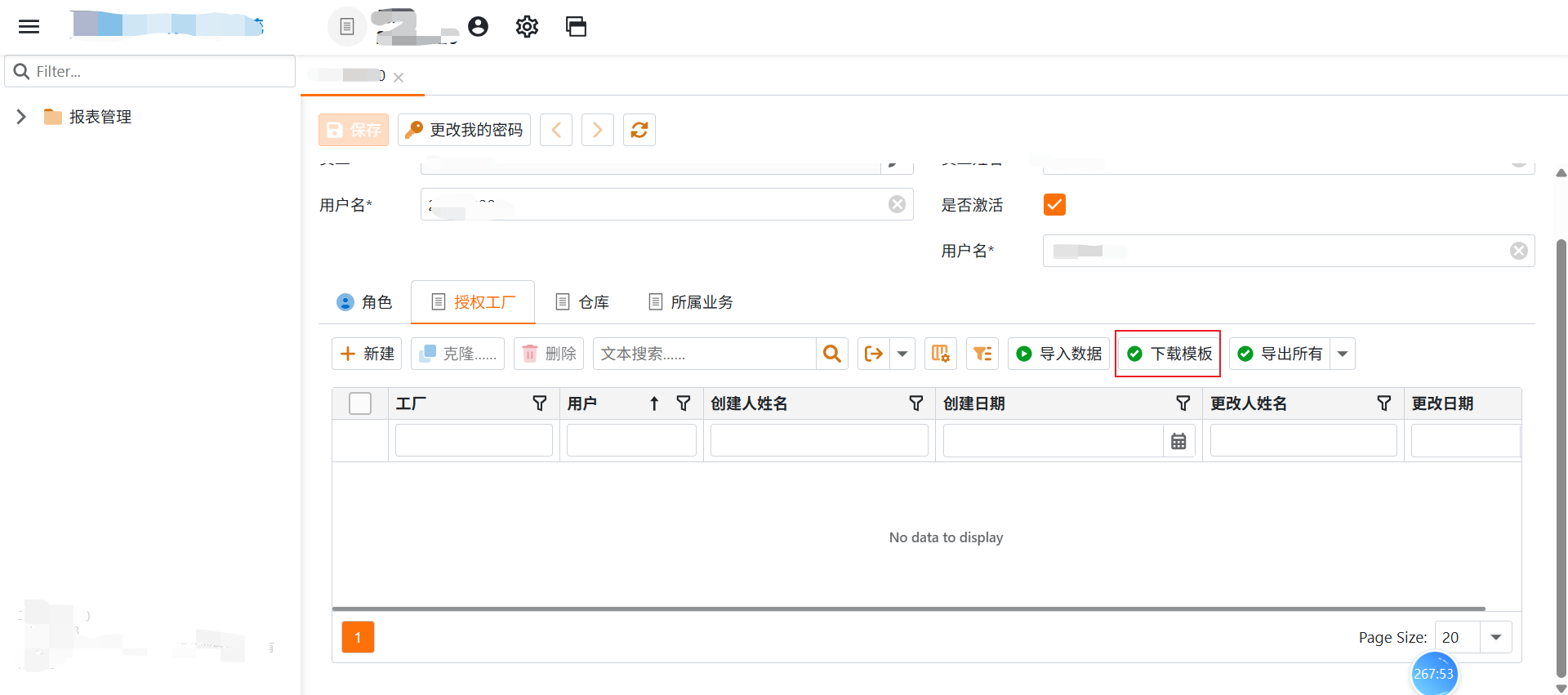

看到一个可以下载的模版

抓包,发现用的还是get传输,文件居然是绝对路径,感觉有戏

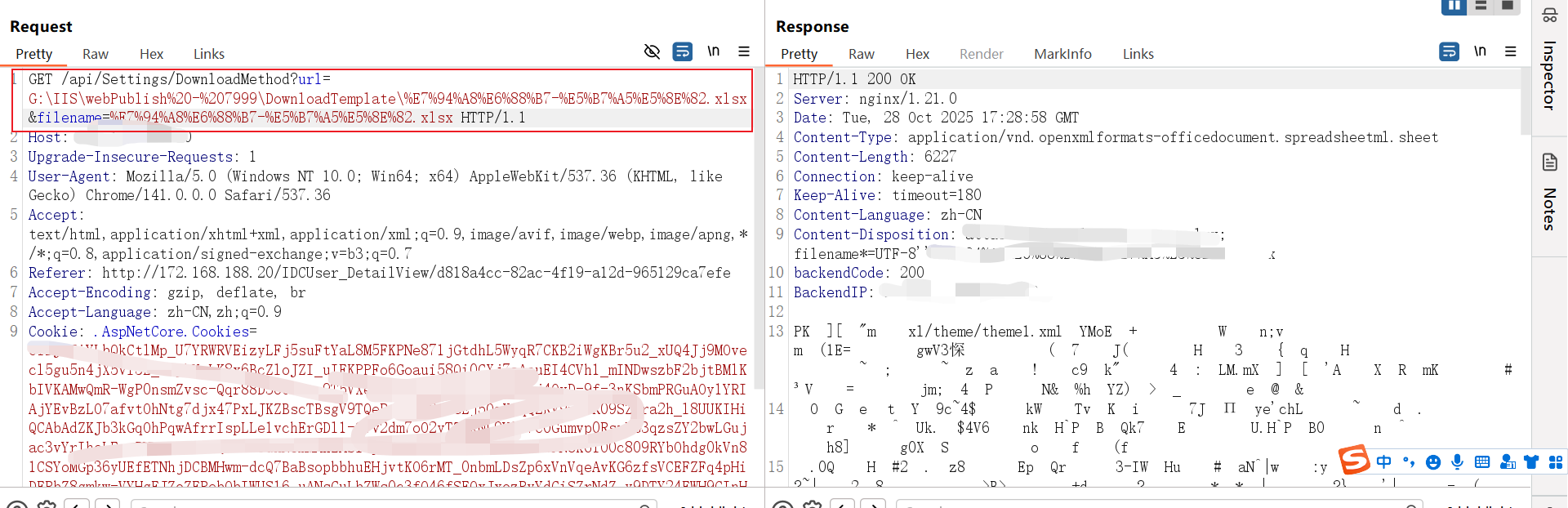

这里尝试对url这里进行fuzz,看看能不能下载到其他文件

直接出洞了,c盘的也能读,但是到这里还没完

想继续扩大危害

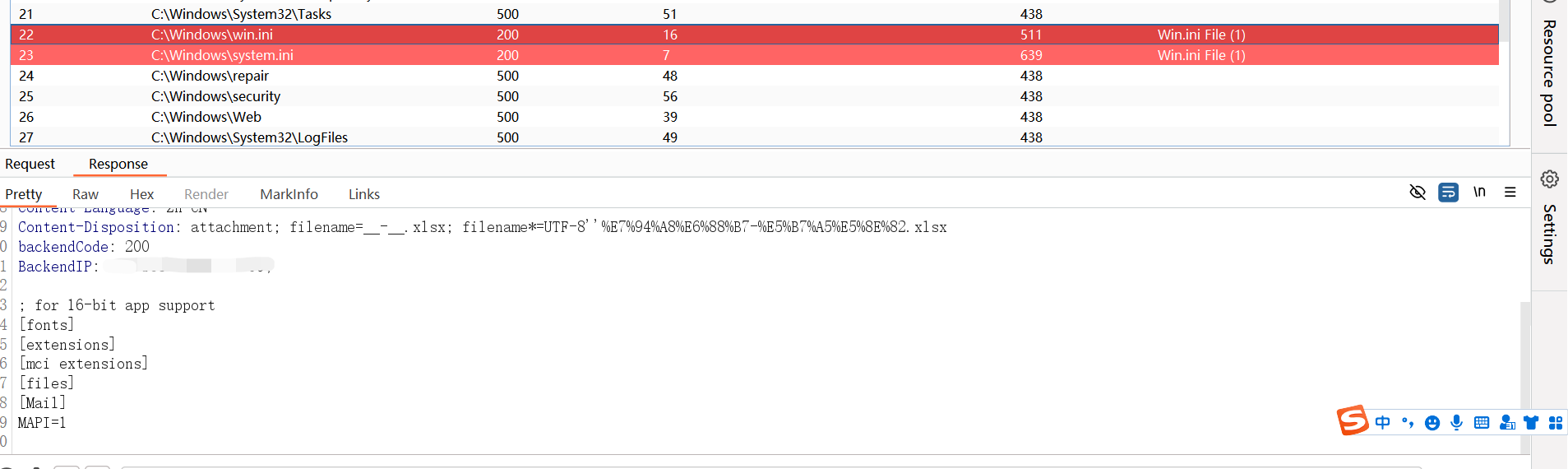

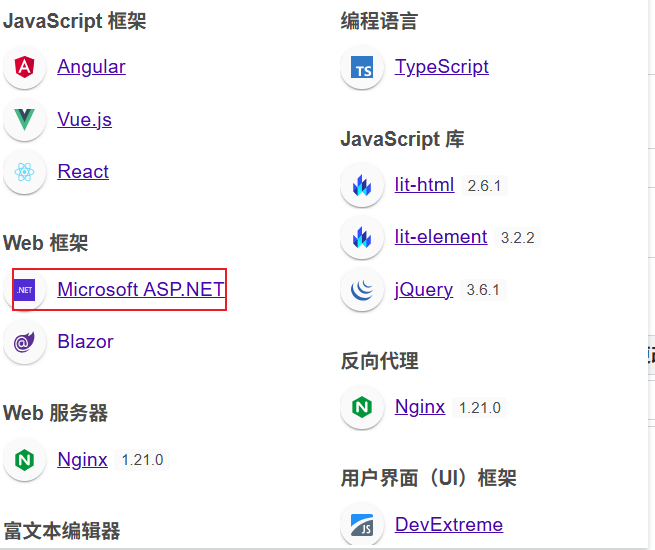

这里结合之前指纹识别,这个站是asp.net的站,同时端口扫描的时候发现是sqlServer的数据库

直接去问ai看看asp.net的配置文件路径,配置文件里面就可能有账号密码

第一次尝试读的第二个,失败了,后面又去尝试了第一个,都没成功

后面想起来,最开始的数据包路径是url编码过的,又重新去编码和拼接路径,最后成功读到了

后面的过程就不多说了,利用redis-exp工具直接getshell了