Java-163 MongoDB 生产安全加固实战:10 分钟完成认证、最小权限、角色详解

TL;DR

- 场景:线上 MongoDB 暴露在公网/未开启认证/未做最小权限,存在数据泄漏与勒索风险。

- 结论:按本文 SOP,10 分钟完成认证 + 最小权限 + 网络 ACL + TLS(可选),并自校验成功/失败路径。

- 产出:安全的分析、详细的配置指南、操作指南、问题速查等内容

版本矩阵

| 项目 | 详情/要求 |

|---|---|

| MongoDB版本 | 7.0 / 8.0 社区版 |

| 命令工具 | 以 mongosh 为准 |

| 驱动支持 | Java Driver 4.11+,Spring Data 2025.0 |

| 操作系统 | Ubuntu 22.04/24.04,CentOS 7/Alma 9 |

| 防火墙示例 | UFW/iptables 示例均给出 |

| TLS配置 | OpenSSL 1.1+/3.0 自签证书演示;生产建议 ACME/企业 CA |

MongoDB 安全问题分析与安全验证的必要性

MongoDB 默认配置的安全隐患

MongoDB 在默认安装时确实不启用身份验证机制,这种设计本意是为了简化开发者在初始阶段的使用流程,却埋下了严重的安全隐患。用户可以直接使用 mongo 命令行工具或通过驱动连接数据库,无需提供任何凭证即可获得完整的数据访问权限。

真实世界中的安全事件

2016-2017年期间,全球爆发了多起针对MongoDB的黑客攻击事件,攻击者通常利用以下漏洞链:

- 扫描互联网上暴露的MongoDB实例(默认端口27017)

- 发现未启用认证的实例

- 删除原有数据库

- 留下勒索信息要求支付比特币赎金

据公开报道,单次攻击可能影响数千个数据库实例,部分企业因此永久丢失了关键业务数据。

用户安全意识的三大短板

1. 数据安全意识薄弱

许多开发团队在项目初期未能充分评估数据安全的重要性,典型表现包括:

- 使用默认配置直接部署到生产环境

- 未修改默认的管理端口

- 将数据库暴露在公共网络而不设置防火墙规则

2. 备份习惯缺失

定期备份是数据安全的最后防线,但很多用户存在以下问题:

- 从未建立备份机制

- 备份间隔过长(如每月备份一次)

- 备份未经过有效性验证

- 备份与源数据存放在同一物理设备

3. 专业能力不足

中小企业常见的技术短板体现在:

- 缺乏专职数据库管理员

- 运维人员对NoSQL安全机制不了解

- 没有建立完善的安全审计流程

MongoDB 安全验证的实施方法

基础安全配置

- 启用认证机制:修改配置文件中的

security.authorization参数

security:authorization: enabled

- 创建管理员用户:

use admindb.createUser({user: "adminUser",pwd: "complexPassword123!",roles: [{role: "userAdminAnyDatabase", db: "admin"}]})

进阶防护措施

- 配置网络层面的访问控制(防火墙规则)

- 启用TLS/SSL加密传输

- 实现定期的权限审计

- 建立自动化备份系统(如使用MongoDB Atlas的云备份功能)

企业级部署还应考虑:

- 实施基于角色的访问控制(RBAC)

- 配置操作日志审计

- 设置数据库监控告警系统

安全不是可选项,而是MongoDB生产环境部署的必要前提条件。合理的安全配置不仅能防范外部攻击,也能避免内部误操作导致的数据损失。

用户操作

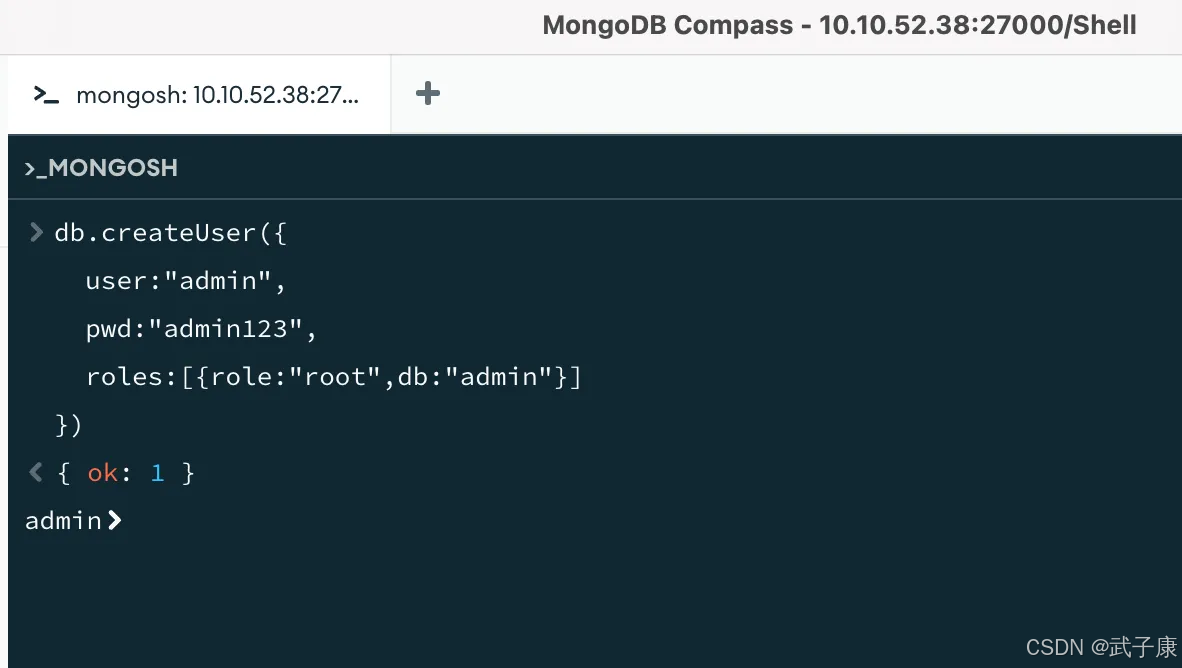

用户添加

use admin;

db.createUser(userDocument);

db.createUser({user: "xxx",pwd: "xxx",roles: [{ role: "角色", db: "安全认证的数据库" },{ role: "角色", db: "安全认证的数据库" }]

})● user:创建的用户名称,如admin、root等等

● pwd:用户的密码

● roles:为用户分配角色,不同的角色拥有不同的权限,参数是数组,可以同时设置多个

● role:角色,MongoDB 已经约定好的角色,不同的角色对应不同的权限后面会对 role做详细解释

● db:数据库实例名称,如 MongoDB 4.0.2 默认自带有 admin、local、config、test等等

比如:

use admindb.createUser({user:"admin",pwd:"admin123",roles:[{role:"root",db:"admin"}]

})

修改密码

db.changeUserPassword( 'admin', 'admin@123' );

添加角色

db.grantRolesToUser( '用户名' , [{ role: '角色名' , db: '数据库名'}])

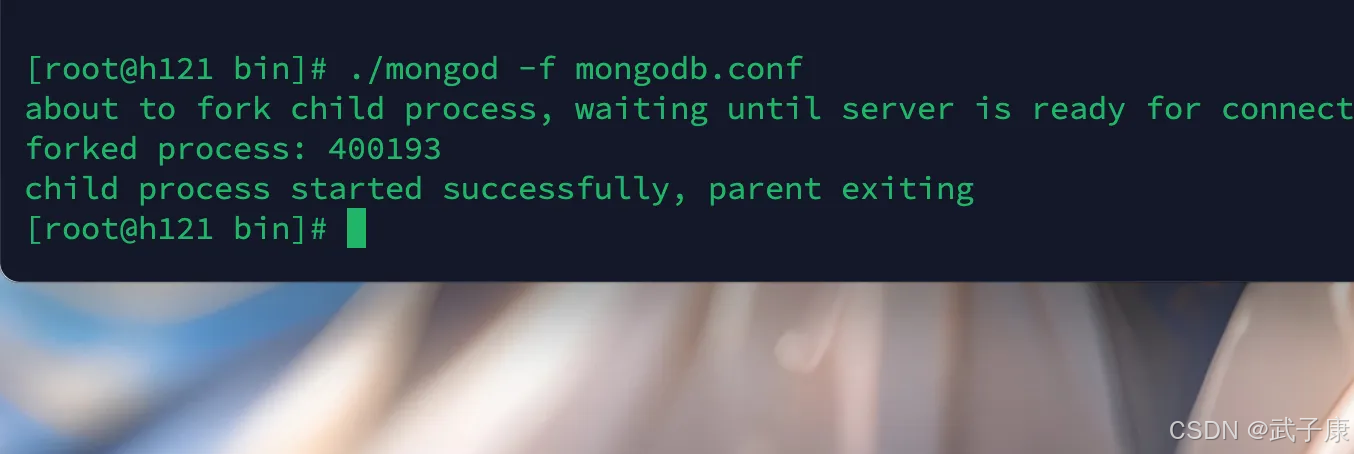

启动服务

以 auth 方式启动 mongod

./mongod -f conf/mongo.conf --auth

(也可以在mongo.conf中添加auth=true参数)

比如我们之前的配置:

dbpath=/data/db/

port=27000

bind_ip=0.0.0.0

fork=true

logpath = /data/db/MongoDB.log

logappend = true

auth=true

顺利启动~

验证用户

db.auth("账号", "密码")

此时我们如果需要登录的话,就需要加上用户名密码了:

mongodb://admin:admin123@10.10.52.38:27000/?directConnection=true&authSource=admin

删除用户

db.dropUser("用户名")

角色部分

MongoDB内置角色(Built-in Roles)是系统预定义的一组权限集合,用于控制用户对数据库的不同操作级别。这些角色通常分为数据库级别角色和跨数据库级别角色(需要admin库权限)。以下是对各类角色的详细说明:

数据库级别角色(适用于单个指定数据库)

-

read

- 功能:允许用户读取指定数据库中的数据

- 权限示例:find()、aggregate()、listCollections

- 应用场景:报表生成账户、只读监控程序

-

readWrite

- 功能:允许读写指定数据库

- 包含权限:read所有权限 + insert()、update()、remove()、createCollection()

- 典型应用:业务应用连接账户

-

dbAdmin

- 功能:数据库管理权限

- 具体权限:

- 索引管理(createIndex/dropIndex)

- 执行collStats、dbStats等统计命令

- 通过db.hashPassword()管理密码

- 限制:不能直接操作用户(需userAdmin配合)

-

userAdmin

- 功能:用户账户管理

- 关键权限:

- 创建/删除用户(createUser/dropUser)

- 修改用户密码(updateUser)

- 授予/撤销角色(grantRole/revokeRole)

- 注意:需谨慎分配,拥有者可自我提权

-

dbOwner

- 功能:数据库完全控制权

- 实质:readWrite + dbAdmin + userAdmin的联合体

- 适用场景:DBA维护特定库时的全能账户

跨数据库角色(需在admin库分配)

-

readAnyDatabase

- 范围:除local/config外的所有数据库

- 特殊限制:

- 对admin库仅能读取system.users集合

- 无法读取分片集群的config库

-

readWriteAnyDatabase

- 扩展权限:在readAnyDatabase基础上增加写入权限

- 典型风险:可修改任意业务数据,需严格控制

-

userAdminAnyDatabase

- 功能:全局用户管理

- 风险提示:

- 可在所有库创建userAdmin用户

- 实际等同于超级管理员(可通过提权获得root)

-

dbAdminAnyDatabase

- 作用范围:所有数据库的dbAdmin权限

- 典型用途:跨库索引维护、性能监控

集群管理角色(admin库专属)

-

clusterAdmin

- 包含权限:

- 分片管理(addShard/removeShard)

- 副本集配置(replSetConfigure)

- 集群监控(hostManager)

- 关联命令:shutdownServer、flushRouterConfig

- 包含权限:

-

root

- 超级权限:等同于Linux的root账户

- 实质:集成所有AnyDatabase角色 + clusterAdmin

权限继承关系示例

最佳实践建议

- 生产环境应避免直接使用root账户,建议按需分配具体角色

- 跨数据库角色分配后,需通过[admin库].grantRolesToUser()二次确认

- 敏感操作(如userAdmin)建议结合RBAC和审计日志使用

- 分片集群环境中,config库权限需单独通过clusterManager角色管理

注:所有角色分配均需通过db.grantRolesToUser()命令执行,修改后会立即生效无需重启服务

MongoDB 角色类型详细说明

数据库操作角色

这些角色适用于单个数据库范围内的操作权限管理:

- read:仅读取权限,允许用户查询和查找该数据库中的所有集合

- readWrite:读写权限,除read权限外,还可以执行插入、更新、删除等写操作

数据库管理角色

主要负责数据库级别的管理和维护工作:

- dbAdmin:数据库管理权限,可以执行schema相关操作、索引管理和统计收集

- dbOwner:数据库所有者权限,包含readWrite、dbAdmin和userAdmin的所有权限

- userAdmin:用户管理权限,可以在指定数据库中创建和修改用户及角色

集群管理角色

这些角色针对整个MongoDB集群的管理:

- clusterAdmin:最高集群管理权限,包含clusterManager、clusterMonitor和hostManager的所有权限

- clusterManager:集群管理权限,可以管理分片和复制集

- clusterMonitor:集群监控权限,仅允许查看监控信息和运行状态

- hostManager:服务器管理权限,可以管理单个mongod或mongos实例

备份恢复角色

专门负责数据备份和恢复操作:

- backup:备份权限,允许使用mongodump等工具进行数据备份

- restore:恢复权限,允许使用mongorestore等工具进行数据恢复

跨数据库角色

这些角色适用于admin数据库,对所有数据库都有影响:

- readAnyDatabase:所有数据库的读取权限

- readWriteAnyDatabase:所有数据库的读写权限

- userAdminAnyDatabase:所有数据库的用户管理权限

- dbAdminAnyDatabase:所有数据库的管理权限

超级用户角色

- root:超级用户权限,包含所有角色和权限,相当于数据库系统的"root"用户

行为对比

| 校验项 | 未加固 | 加固后 | 预期/说明 |

|---|---|---|---|

| 未授权写 | ✅ 成功 | ❌ 失败 | 401/未授权 |

| 授权写 | ✅ 成功 | ✅ 成功 | 使用 app_demo |

| 非 TLS 连接 | ✅ 成功 | ❌ 失败 | requireTLS 生效 |

| TLS 连接 | ✅ 成功 | ✅ 成功 | 指定 CA/证书 |

| 外网直连 | ✅ 可达 | ❌ 阻断 | ACL 生效 |

| 慢操作日志 | ❌ 无 | ✅ 有 | >200ms 记录 |

错误速查

| 症状 | 可能原因 | 定位 | 修复 |

|---|---|---|---|

| Authentication failed | authSource 错 | 连接串检查 | ?authSource=admin |

| SSL: CERTIFICATE_VERIFY_FAILED | CA/域名不匹配 | --tlsCAFile / 主机名颁发正确证书 或 --tlsAllowInvalidHostnames(仅测试) | |

| not authorized on db to execute | 角色过小 | db.runCommand({connectionStatus:1}) | 补充 readWrite 对目标库 |

| 无法远程连接 | bindIp 仅本机 | netstat -tnlp | 增加内网 IP 或 SSH 隧道 |

| 备份成功但恢复空 | 忽略了 auth/库 | mongorestore 日志 | 加 --nsInclude 或全库恢复 |

其他系列

🚀 AI篇持续更新中(长期更新)

AI炼丹日志-29 - 字节跳动 DeerFlow 深度研究框斜体样式架 私有部署 测试上手 架构研究,持续打造实用AI工具指南!

AI-调查研究-108-具身智能 机器人模型训练全流程详解:从预训练到强化学习与人类反馈

🔗 AI模块直达链接

💻 Java篇持续更新中(长期更新)

Java-154 深入浅出 MongoDB 用Java访问 MongoDB 数据库 从环境搭建到CRUD完整示例

MyBatis 已完结,Spring 已完结,Nginx已完结,Tomcat已完结,分布式服务正在更新!深入浅出助你打牢基础!

🔗 Java模块直达链接

📊 大数据板块已完成多项干货更新(300篇):

包括 Hadoop、Hive、Kafka、Flink、ClickHouse、Elasticsearch 等二十余项核心组件,覆盖离线+实时数仓全栈!

大数据-278 Spark MLib - 基础介绍 机器学习算法 梯度提升树 GBDT案例 详解

🔗 大数据模块直达链接