JS逆向——encrypt-labs实现爆破登录

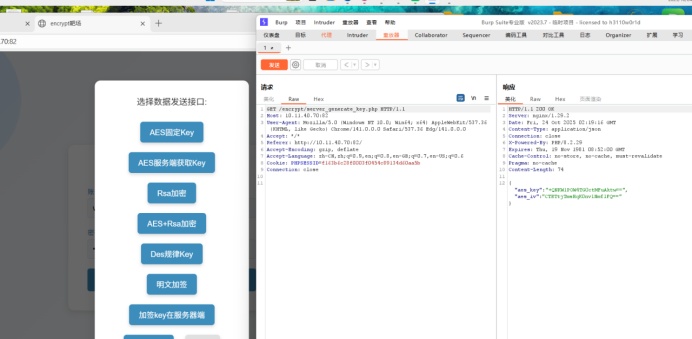

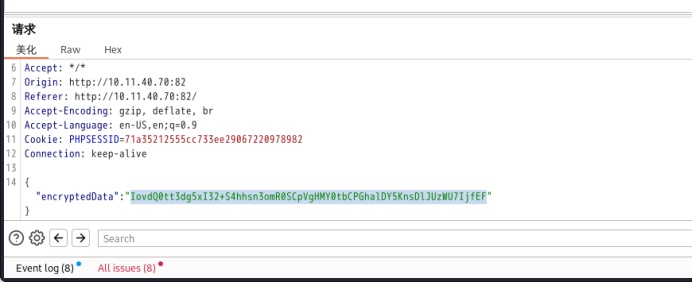

AES服务端加密

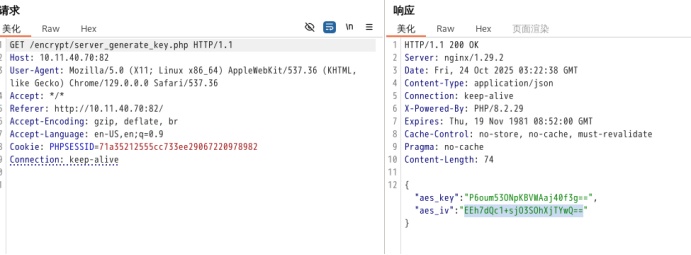

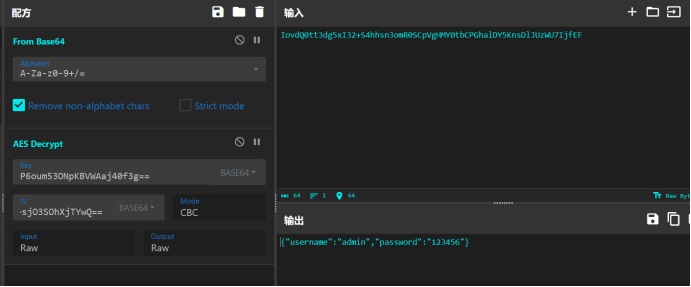

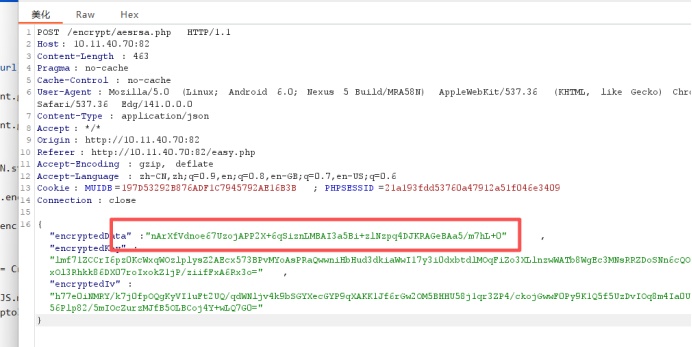

发送登录请求后抓包拦截响应请求可以看到服务端发回的key值和iv值,根据服务端给出的数值我们进行加密,得到加密后的值解密。

Key值和iv值都是base64编码所以一般的解码器可能解不出来。

解码器:https://woj.app/code

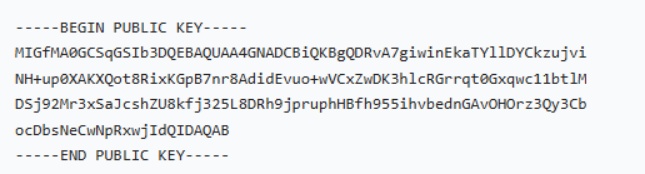

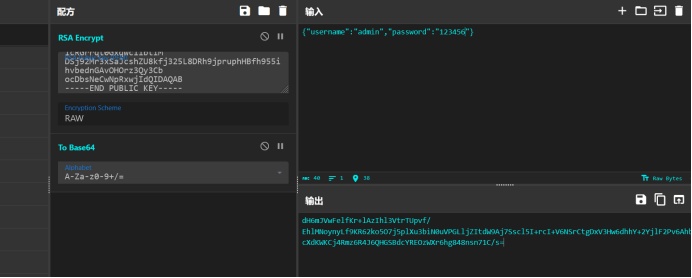

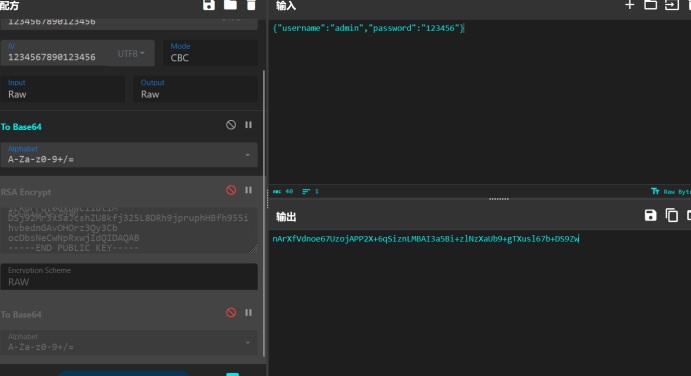

RSA加密:

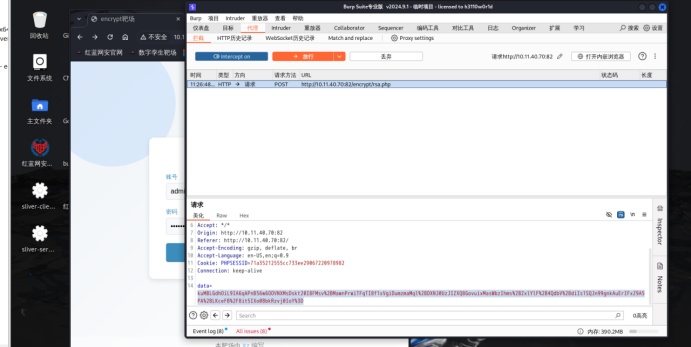

抓包请求数据为data,查看前端代码相关函数打断点找加密逻辑

这里的加密公钥是经过混淆的用ai进行了去混淆,将原始数据加密后base64格式输出即可。

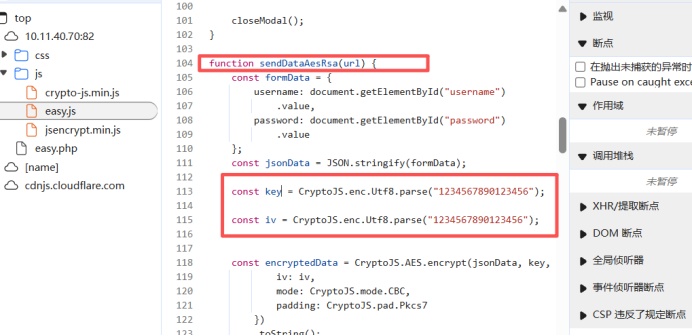

AES和RSA混合加密

原来的AES加密是随机生成的base64编码,RSA加密时调用的是前面的函数名称不是整体数据,所以这里将AES随机生成base64编码的代码换成了固定的,对原数据加密调换即可。

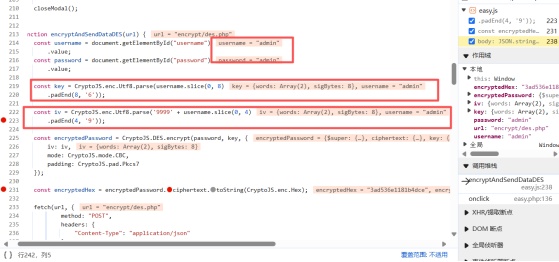

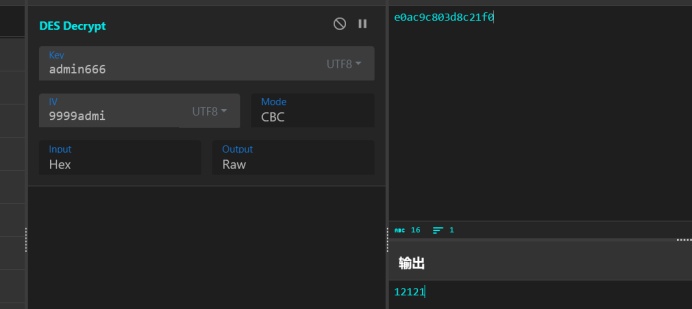

规律key:

在代码加密地方打断点找加密逻辑,得出key和iv值,进行加解密即可

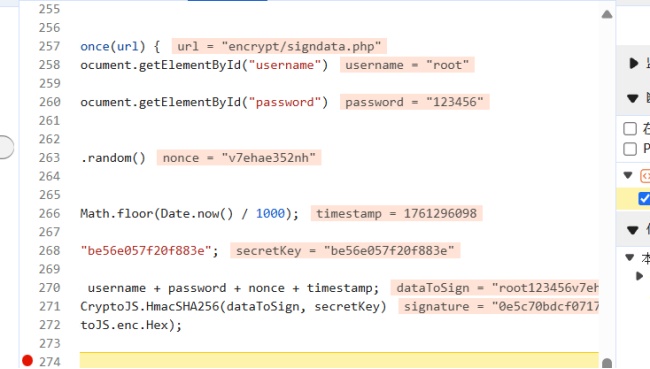

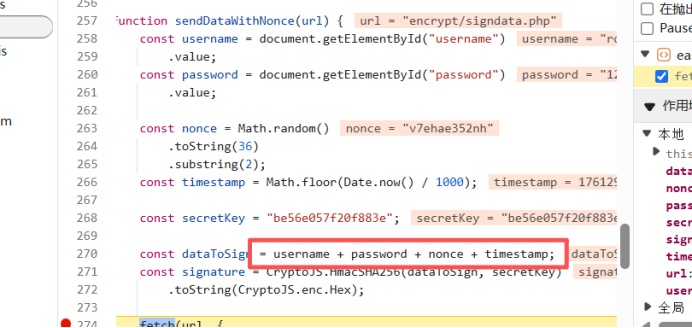

明文加签:

同样的js打断点找加密逻辑,通过HmacSHA256(username+password+nonce+时间戳+secreetkey)加密

服务端加签:

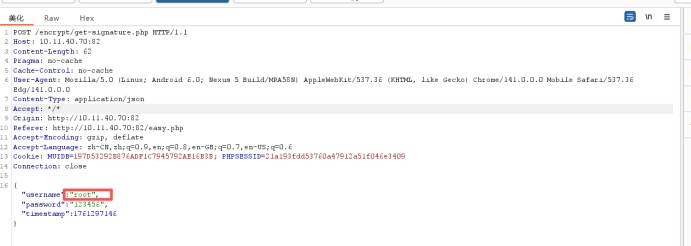

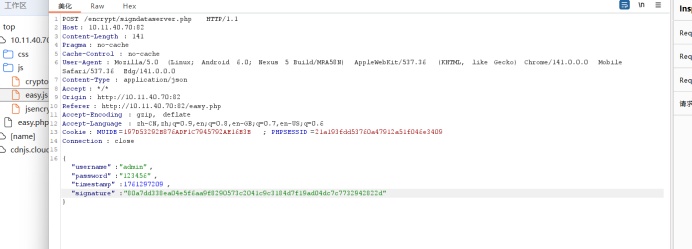

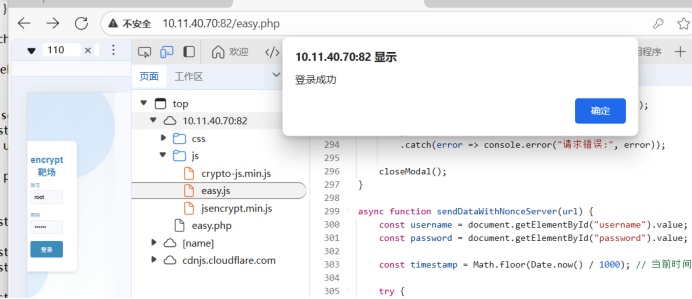

加密流程:前端生成时间戳带上用户名和密码到服务端加密生成签名传回,将传回签名和信息发送到第二个接口验证登录

在第一个接口向服务端发送信息的时候构造用户名和其他信息发给服务端,进行破解即可。

3.总结

工作上,将之前所有下发到我的客户合同项目时间进行了确认,对于可以开展的确定了大概时间,对于还在准备阶段的任务也进行了进一步的跟进,方便后续工作展开。

学习上,学习了防火墙的分类、策略编