用 Google Hacking 语法高效挖掘漏洞与敏感信息

用 Google Hacking 语法高效挖掘漏洞与敏感信息

本文适用于安全研究人员、渗透测试人员、红队队员及系统管理员,旨在系统掌握 Google 语法在信息收集与漏洞挖掘中的应用。

一、Google Hacking 是什么?

Google Hacking(又称 Google Dorking)是一种利用搜索引擎高级语法,精准定位存在安全漏洞或敏感信息泄露的公开资源的技术。虽然以 Google 命名,但其语法在 Bing、DuckDuckGo、百度(部分支持) 中同样适用。

💡 本质是:利用搜索引擎作为“互联网的镜像”,发现本不应被公开访问的内容。

二、核心语法详解与实战场景

1. 基础语法速查表

| 语法 | 说明 | 实战用途 |

|---|---|---|

site:example.com | 限定在某个域名下搜索 | 缩小范围,精准定位目标 |

intitle:"login" | 标题中包含关键词 | 查找登录页、后台页 |

inurl:admin | URL 中包含关键词 | 发现管理路径、接口 |

intext:"password" | 网页正文中包含关键词 | 查找密码泄露、配置文件 |

filetype:pdf | 搜索指定文件类型 | 查找文档、数据库备份、代码压缩包 |

cache:url | 查看搜索引擎缓存的页面 | 访问已删除但仍被缓存的内容 |

link:example.com | 查找指向该域名的外链 | 分析关联资产 |

related:example.com | 查找相似网站 | 扩展目标范围 |

info:example.com | 显示网站基本信息 | 快速获取站点概况 |

2. 实战组合语法与案例

🎯 场景一:寻找数据库备份文件

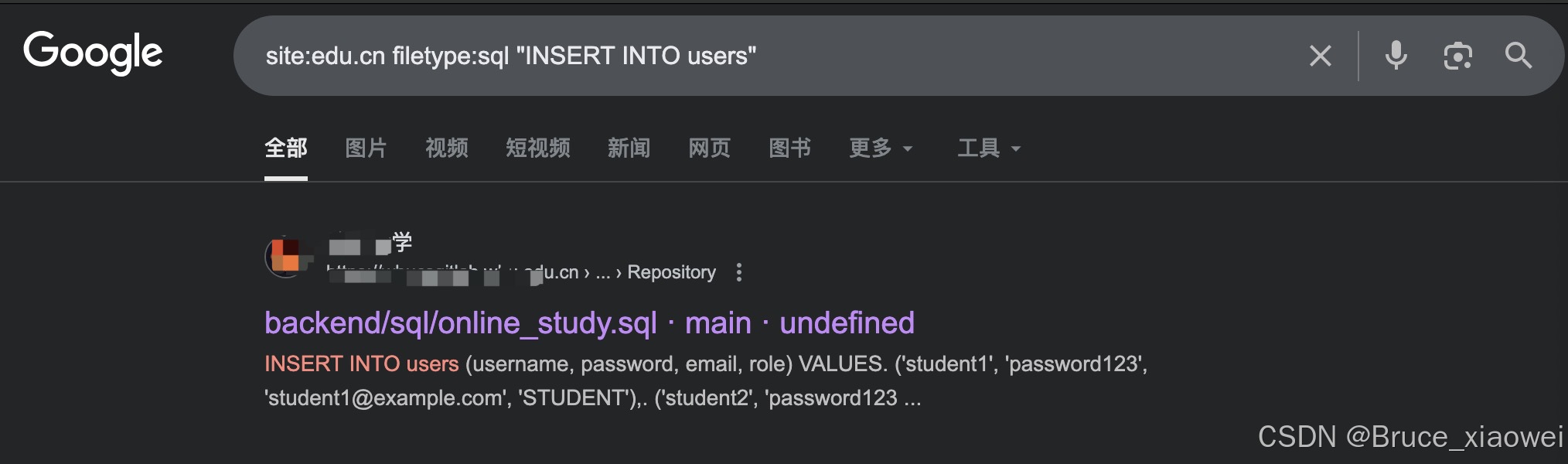

site:edu.cn filetype:sql "INSERT INTO users"

解释:

site:edu.cn:限定教育域名filetype:sql:只搜索 SQL 文件"INSERT INTO users":确保是用户表数据,提高准确性

可能结果:直接下载到包含用户名、密码(明文或哈希)的数据库文件。

🎯 场景二:发现未授权后台系统

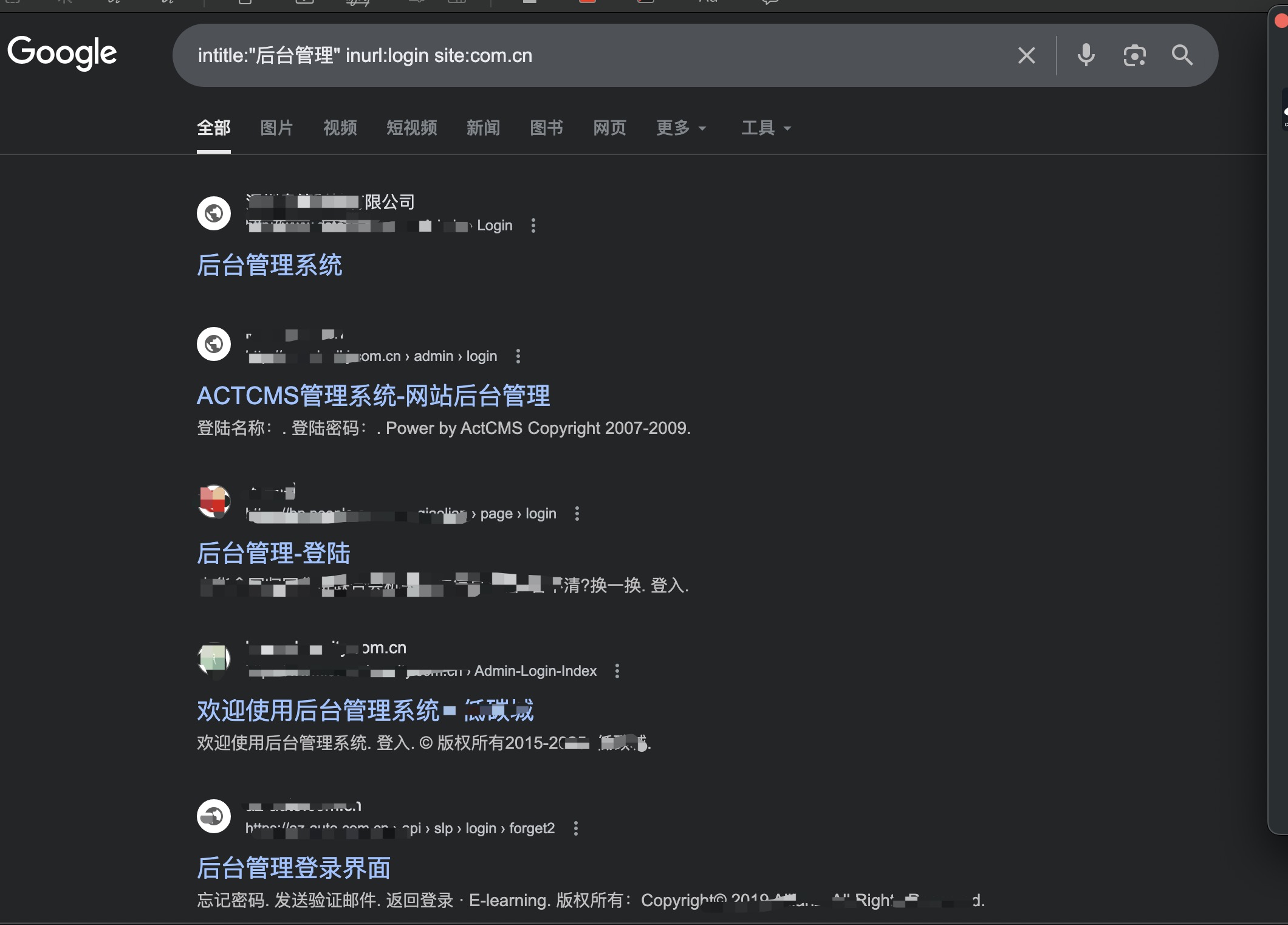

intitle:"后台管理" inurl:login site:com.cn

解释:

intitle:"后台管理":匹配中文后台标题inurl:login:URL 中包含登录关键词site:com.cn:限定国内商业域名

后续操作:

- 尝试默认账号密码(如

admin/admin) - 使用 Burp Suite 进行爆破测试(需授权)

🎯 场景三:查找配置文件泄露

filetype:env DB_PASSWORD site:example.com

可能泄露内容:

DB_HOST=127.0.0.1

DB_USER=root

DB_PASSWORD=123456

🚨 此类信息一旦暴露,攻击者可直连数据库,甚至进一步横向渗透。

🎯 场景四:源码备份文件泄露

site:target.com filetype:zip "backup" OR "wwwroot"

可能发现:

wwwroot.zip、backup.tar.gz等网站完整源码

利用路径:

- 审计源码中的硬编码密钥、API Token、数据库连接字符串

- 查找 SQL 注入、命令执行、反序列化等漏洞

🎯 场景五:批量发现同类系统

intitle:"通达OA" site:cn

适用场景:

- 某 OA/CRM/CMS 系统爆出漏洞,需快速定位使用该系统的站点

三、为什么 Google 能“挖出漏洞”?

1. 搜索引擎的工作原理

- Google 爬虫(Googlebot)持续抓取公开网页并建立倒排索引

- 只要页面能被 HTTP 访问且未被

robots.txt阻止,就可能被收录 - 文件内容(如 PDF、Word、Excel)也会被解析并索引

2. 漏洞暴露的常见原因

- 权限控制缺失:后台未设密码

- 命名不规范:

admin.php.bak被当作静态文件暴露 - 配置错误:

.git/、backup/目录可被直接访问 - 备份文件上传至 Web 目录:如

database.sql、web.zip

四、Google 与其他搜索引擎对比

| 特性 | Bing | 百度 | FOFA/Shodan | |

|---|---|---|---|---|

| 文件类型搜索 | ✅ 强 | ⚠️ 一般 | ❌ 弱 | ✅ 强(协议级) |

| 标题/URL 搜索 | ✅ 完整 | ✅ 支持 | ✅ 支持 | ✅ 支持 |

| 索引深度 | 深 | 中 | 浅 | 设备/服务级 |

| 实时性 | 高 | 中 | 中 | 实时 |

| 推荐用途 | 综合信息收集 | 辅助验证 | 国内站点 | 专业空间搜索 |

✅ 建议配合 FOFA、ZoomEye、Shodan 使用,效率更高。

五、防御建议:如何防止被 Google Hacking?

- 禁止敏感目录被索引:合理配置

robots.txt - 删除不必要的备份文件:尤其是

.sql、.bak、.zip - 设置身份认证 + IP 白名单:后台系统强制登录 + 多因素认证

- 避免页面中暴露敏感信息:如数据库结构、技术支持公司名

- 定期自查:使用如下语法检查自身暴露情况:

site:yoursite.com filetype:env

site:yoursite.com intext:"身份证"

site:yoursite.com inurl:backup

六、延伸思考与工具推荐

Google Hacking 的局限性

| 局限 | 解决方案 |

|---|---|

| 反爬限制严格 | 使用 FOFA、ZoomEye 等专业平台 |

| 无法搜索非 HTTP 服务 | 使用 Shodan 搜索开放端口与服务 |

| 动态内容不易被抓取 | 配合 Puppeteer 等渲染工具 |

推荐工具清单(增强版)

- FOFA:网络空间搜索引擎,支持协议识别

- Shodan:设备与服务搜索

- Hunter.io:企业邮箱收集

- Wayback Machine:历史页面存档

- GitHub 搜索:查找代码中的密钥与配置

七、结语

Google Hacking 不仅是“语法技巧”,更是一种信息搜集思维。掌握它,你可以在授权测试中快速定位薄弱点,也能帮助企业发现潜在风险。记住:

“搜索引擎是镜子,照出的是互联网的公开面,而漏洞往往藏在公开的背后。”