Docker LXC深度解析:从基础概念到实战演练

前言

在当今云原生技术浪潮中,容器化已成为软件开发和部署的核心范式。当我们谈论容器时,Docker 往往是第一个映入脑海的名字,但溯其本源,我们必须了解一个更早、更基础的技术——LXC(LinuX Containers)。本文将以一份详尽的LXC学习笔记为蓝本,深入挖掘其中的每一个知识点,为您全方位、多角度地揭示LXC的奥秘,并确保笔记中的每一张图片都能在文章中找到其精准的定位与诠释。

第一章:什么是LXC?—— 深入容器技术的基石

1.1 LXC 的核心定义与技术原理

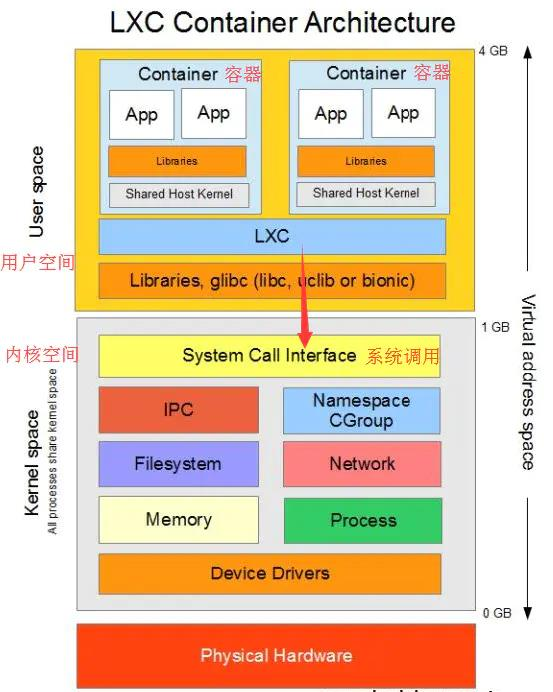

LXC,全称 Linux Containers,是一种操作系统层虚拟化技术。与需要模拟完整硬件的传统虚拟机(VMs)不同,LXC允许在单个Linux主机上运行多个相互隔离的Linux系统(即容器),而这些容器共享同一个宿主机内核。 这种方式使得LXC容器极其轻量和高效,启动速度可以达到秒级。

其核心思想是将一个应用软件系统及其所需的全部依赖——代码、运行时、系统工具、库——打包到一个独立的软件“容器”中。这个容器为应用程序提供了一个独立的沙箱运行环境,使得Linux用户可以轻松地创建和管理这些系统或应用容器。

上图直观地展示了容器化技术与传统虚拟化技术的区别。左侧的传统虚拟化中,每个虚拟机都包含一个完整的客户操作系统(Guest OS),这带来了巨大的资源开销。而右侧的容器化技术,所有容器共享宿主机的操作系统内核,仅打包应用和必要的库文件,因此更为轻量和高效。

1.2 LXC 背后的“魔法”:命名空间与控制组

LXC之所以能实现轻量级的隔离,主要依赖于Linux内核的两大核心特性:命名空间(Namespaces) 和 控制组(Control Groups, or cgroups)。

-

命名空间 (Namespaces): 这是实现隔离的关键。Linux内核提供了多种命名空间,用于将全局的系统资源进行分区,使得每个命名空间内的进程都认为自己拥有独立的资源实例。

- PID Namespace: 进程ID隔离。容器内的进程拥有自己独立的PID编号,例如容器内的第一个进程PID为1,这与宿主机的PID体系是分开的。

- Network Namespace: 网络隔离。每个容器可以拥有自己独立的网络设备、IP地址、路由表和防火墙规则。

- Mount Namespace: 文件系统隔离。容器拥有自己的根文件系统(

/),并且可以独立挂载和卸载文件系统,而不影响宿主机或其他容器。 - UTS Namespace: 主机名和域名隔离。允许每个容器拥有独立的主机名。

- IPC Namespace: 进程间通信隔离。隔离System V IPC和POSIX消息队列。

- User Namespace: 用户和用户组ID隔离。允许容器内的root用户映射为宿主机上的一个普通用户,极大地提升了安全性。

-

控制组 (cgroups): 这是实现资源限制和审计的关键。Cgroups允许管理员分配和限制进程组可以使用的系统资源,如CPU时间、内存、磁盘I/O和网络带宽等。 这确保了单个容器不会因为资源滥用而影响到宿主机或其他容器的正常运行。

通过命名空间和控制组的组合,LXC为应用程序提供了一个看似完整的、独立的操作系统环境,而实际上其底层资源是与宿主机共享的,从而实现了高效的操作系统层虚拟化。

1.3 LXC 与 Docker 的渊源与区别

LXC被誉为最早将完整的容器技术以用户友好的工具集呈现出来的方案之一。 它极大地简化了早期容器技术的使用。然而,正如笔记中提到的,LXC的操作仍然相对底层,需要用户掌握一组命令行工具,并且在批量部署和迁移方面存在挑战。

这时,Docker应运而生。可以毫不夸张地说,Docker在早期是LXC的增强版,并站在了LXC的肩膀上。 Docker最初的版本甚至直接使用LXC作为其默认的执行驱动。 后来,为了摆脱对LXC的依赖并提供更强的平台无关性,Docker开发了自己的容器运行时库——libcontainer(现在已演变为开放容器标准OCI的一部分,即runc)。

LXC与Docker的核心区别在于其设计哲学和抽象层次:

- 容器类型: LXC倾向于创建“系统容器”,它模拟一个完整的、轻量级的虚拟机,内部可以运行包括

init系统在内的多个进程。 而Docker则专注于“应用容器”,其设计理念是一个容器只运行一个主进程或服务,追求应用的微服务化。 - 易用性与生态: Docker提供了更高层次的抽象,例如Dockerfile用于定义镜像构建过程,Docker Hub用于共享镜像,以及强大的网络和数据卷管理功能。 这极大地简化了应用的打包、分发和部署流程,构建了一个庞大而活跃的生态系统。

- 关注点: LXC更适合需要一个完整、持久且隔离的Linux环境的用户,可以看作是传统虚拟机的轻量级替代品。 Docker则更受开发者青睐,专注于应用的快速构建、移植和部署。

总而言之,LXC是奠定现代容器技术基础的先驱,而Docker则通过更高层次的封装和强大的生态系统,将容器技术推广到了前所未有的高度。

第二章:LXC 常用命令详解——掌握容器的生命周期管理

LXC提供了一套功能丰富的命令行工具,用于管理容器从创建到销毁的整个生命周期。下面我们来深度解析这些核心命令。

-

lxc-checkconfig- 功能: 检查当前系统的内核配置是否满足LXC运行所需的要求。 这是一个非常重要的排错和环境准备工具。它会列出所有相关的命名空间和cgroups特性,并标明它们是否被内核启用。

-

lxc-create- 语法:

lxc-create -n NAME -t TEMPLATE_NAME [-- template-options] - 功能: 用于创建一个新的LXC容器。

- 参数解析:

-n NAME: 指定容器的名称,这是容器的唯一标识符。-t TEMPLATE_NAME: 指定用于创建容器的模板。 LXC模板是一些脚本,负责下载和配置一个特定发行版的根文件系统。-- template-options: 分隔符--之后的所有参数都会被直接传递给模板脚本。这允许用户在创建时自定义容器,例如指定发行版版本、CPU架构等。

- 语法:

-

lxc-start- 语法:

lxc-start -n NAME -d - 功能: 启动一个已创建的容器。

- 参数解析:

-n NAME: 指定要启动的容器名称。-d: daemonize,表示在后台启动容器。如果没有这个参数,容器将在前台启动,当前终端会连接到容器的控制台。

- 语法:

-

lxc-ls- 语法:

lxc-ls -f - 功能: 列出系统上所有的LXC容器及其状态。

- 参数解析:

-f: fancy format,以更详细、更美观的格式显示信息,通常包括容器状态、IP地址、CPU使用率等。

- 语法:

-

lxc-info- 语法:

lxc-info -n NAME - 功能: 显示一个特定容器的详细信息,如状态(运行中/已停止)、进程ID(PID)、IP地址、资源使用情况(内存、CPU)等。

- 语法:

-

lxc-attach- 语法:

lxc-attach --name=NAME [-- COMMAND] - 功能: 进入一个正在运行的容器,并在其中执行命令。 如果不指定

COMMAND,通常会启动一个shell(如/bin/bash),让用户可以交互式地操作容器。这是管理和调试容器内部环境最常用的命令。

- 语法:

-

lxc-stop- 语法:

lxc-stop -n NAME - 功能: 干净地停止一个正在运行的容器。该命令会执行容器内的关机流程。

- 语法:

-

lxc-destroy- 语法:

lxc-destroy -n NAME - 功能: 永久性地删除一个处于停止状态的容器。 这个操作会删除容器的根文件系统和配置文件,是不可逆的。

- 语法:

通过这些命令的组合,用户可以完全掌控容器的创建、启动、监控、交互、停止和销毁,实现对容器生命周期的全流程管理。

第三章:LXC 安装指南——在 CentOS 和 Ubuntu 上构建容器环境

本章节将详细解读如何在两种主流的Linux发行版——CentOS和Ubuntu上安装和配置LXC环境。

3.1 在 CentOS 上安装 LXC

步骤一:环境检查与清理(可选)

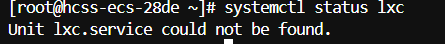

在开始安装前,最好先检查系统中是否已存在LXC服务。

systemctl status lxc

如果服务存在,但您希望进行一次全新的安装,可以按照笔记中的步骤进行清理。首先,使用lxc-ls -f遍历并停止所有正在运行的容器,然后使用lxc-destroy删除它们。

lxc-ls -f

lxc-stop -n xxx

lxc-destroy -n xxx```

接着,卸载相关的软件包:

```bash

yum remove lxc lxc-templates lxc-libs lxc-extra libvirt debootstrap

最后再次检查服务状态,确认已清理干净。

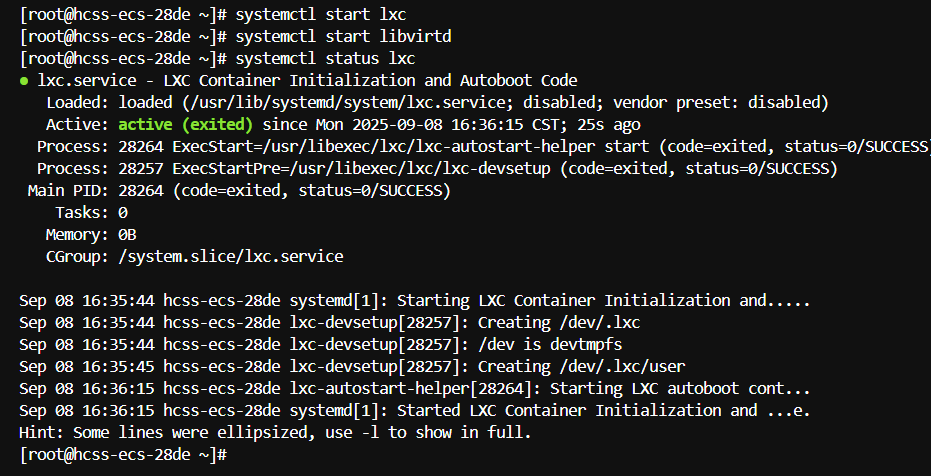

上图展示了执行systemctl status lxc后的输出。如果服务不存在或已被卸载,系统会提示 “Unit lxc.service could not be found”,这表明环境已清理干净,可以进行后续安装。

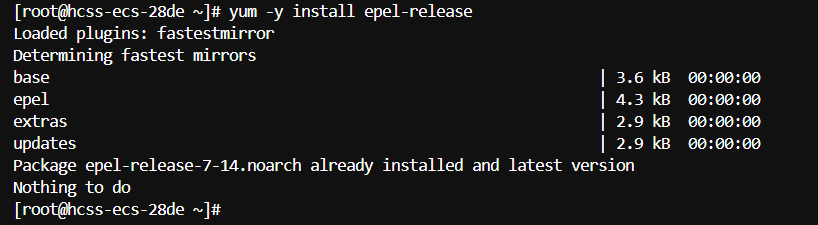

步骤二:配置软件源并安装

首先,安装EPEL (Extra Packages for Enterprise Linux) 源,它提供了许多官方源中没有的软件包,包括LXC。

yum -y install epel-release

该截图显示了yum -y install epel-release命令的执行过程,显示正在安装EPEL源的软件包。这是获取最新LXC包的关键一步。

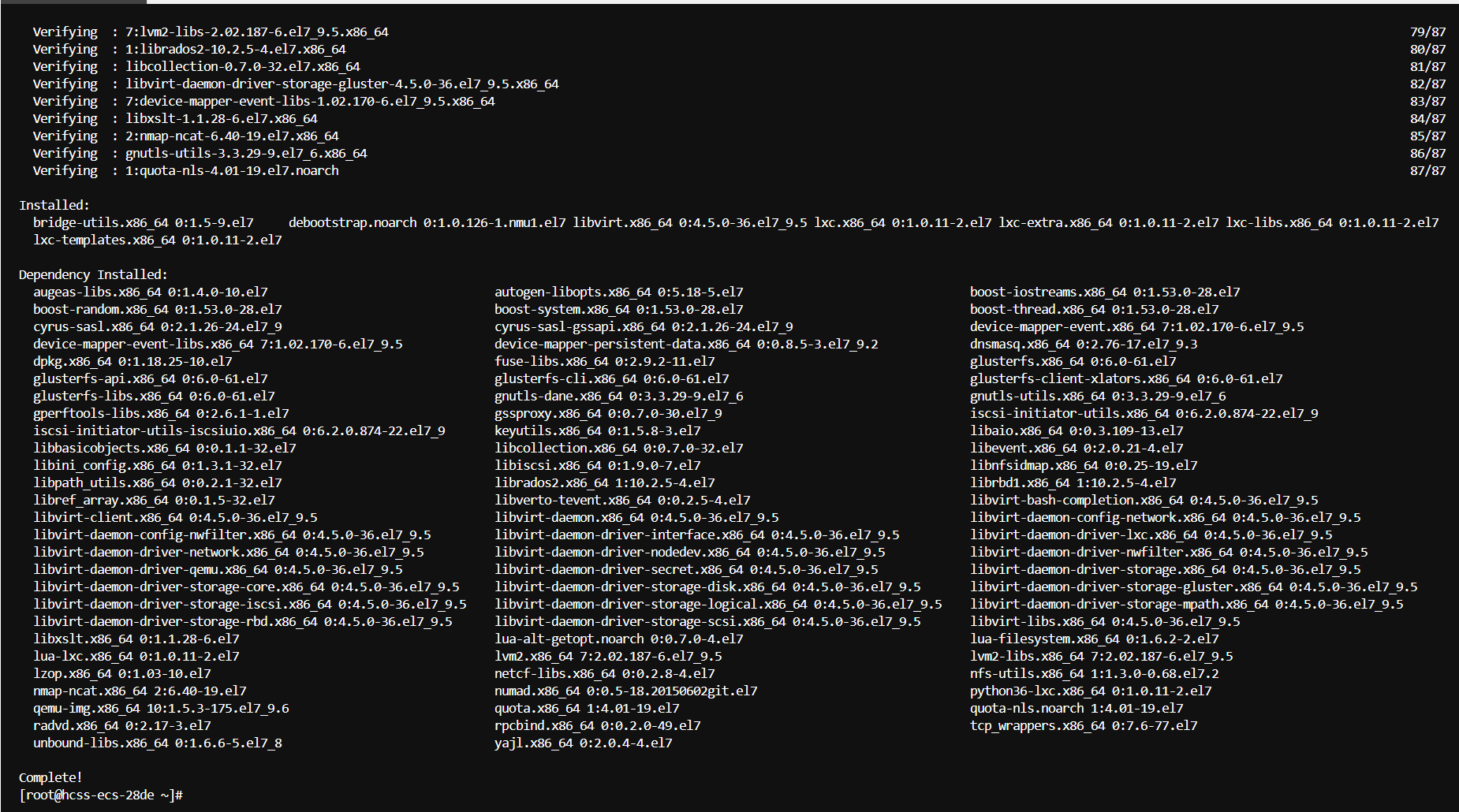

接下来,安装LXC及其所有必要的依赖项。

yum -y install lxc lxc-templates bridge-utils lxc-libs libcgroup libvirt lxc-extra debootstrap

我们来解析一下这些关键包的作用:

lxc: LXC的核心主程序包。lxc-templates: 包含用于创建各种Linux发行版容器的模板脚本。bridge-utils: 提供管理网络桥接的工具,这对于容器网络配置至关重要。lxc-libs: LXC所需的库文件。libcgroup: 用于管理cgroups的工具。libvirt: 一个虚拟化管理的API和工具集,有时LXC会与之集成。debootstrap: 一个用于创建Debian/Ubuntu基础系统的工具,ubuntu和debian模板会使用它。

此图展示了通过yum安装LXC及其依赖包的完整过程。可以看到yum自动解决了所有软件包的依赖关系并完成了安装。

步骤三:启动服务并验证

安装完成后,需要启动LXC和libvirt服务。

systemctl start lxc

systemctl start libvirtd

为了让它们开机自启,可以执行systemctl enable lxc和systemctl enable libvirtd。

最后,检查服务状态以确保它们都已正常运行。

systemctl status lxc

systemctl status libvirtd

这张截图展示了验证LXC和libvirtd服务状态的命令输出。可以看到两个服务的状态都是 “active (running)”,表明LXC环境已在CentOS上成功启动并准备就绪。

3.2 在 Ubuntu 上安装 LXC

Ubuntu对LXC的支持非常友好,安装过程更为直接。

步骤一:环境检查与清理(可选)

与CentOS类似,首先检查LXC服务是否存在。

systemctl status lxc

如果需要清理,流程也相似:停止并销毁所有容器,然后卸载软件包。

lxc-stop -n xxx

lxc-destroy -n xxx

apt-get purge --auto-remove lxc lxc-templates```

`--auto-remove`会一并卸载不再需要的依赖项,`purge`会删除配置文件。

*这张图确认了在执行卸载操作后,`systemctl status lxc`命令显示服务已不存在,为全新安装做好了准备。***步骤二:安装软件包**在Ubuntu上,安装命令非常简洁:

```bash

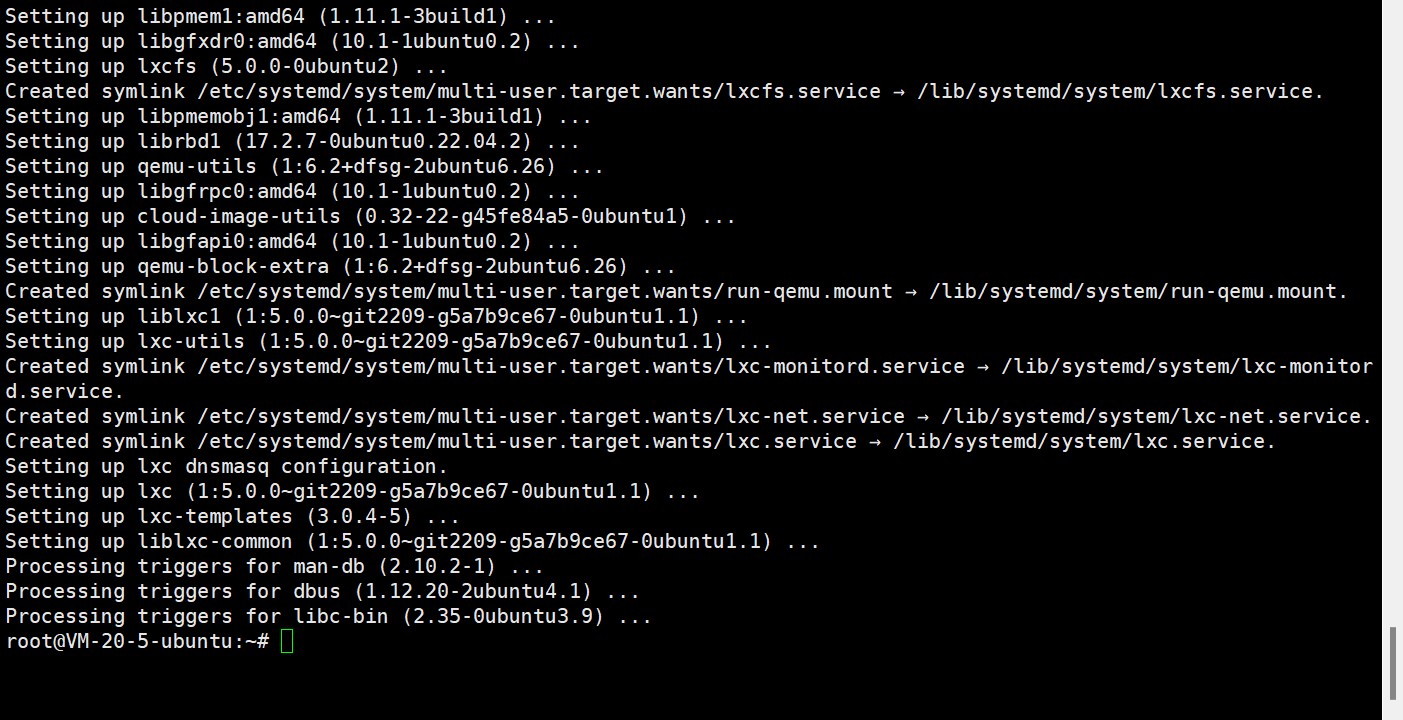

apt install lxc lxc-templates bridge-utils -y

此图展示了在Ubuntu上使用apt install命令安装LXC的过程。APT包管理器正在下载并配置所需的软件包。

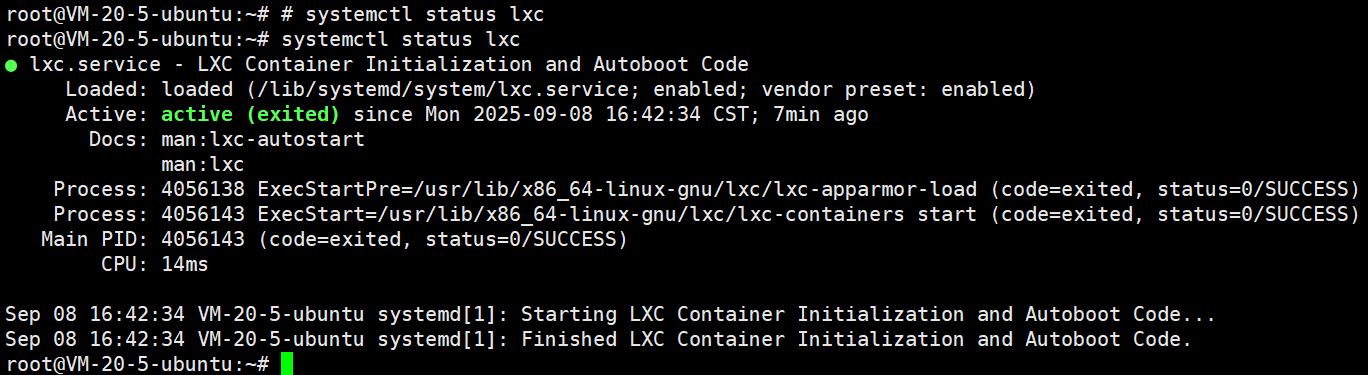

步骤三:验证服务状态

安装完成后,LXC服务通常会自动启动。我们可以通过以下命令来验证:```bash

systemctl status lxc

*这张截图显示,在Ubuntu上安装完成后,LXC服务已经成功启动并处于 "active (running)" 状态,表明安装成功。*### 第四章:LXC 容器实战——从创建到销毁的全过程演练理论知识和安装步骤都已掌握,现在让我们进入最激动人心的部分——亲手操作一个LXC容器的完整生命周期。#### 4.1 准备工作:检查环境在创建第一个容器之前,我们先做两项检查。首先,确保LXC服务正在运行。

```bash

systemctl status lxc

确认LXC服务处于激活状态,这是所有操作的前提。

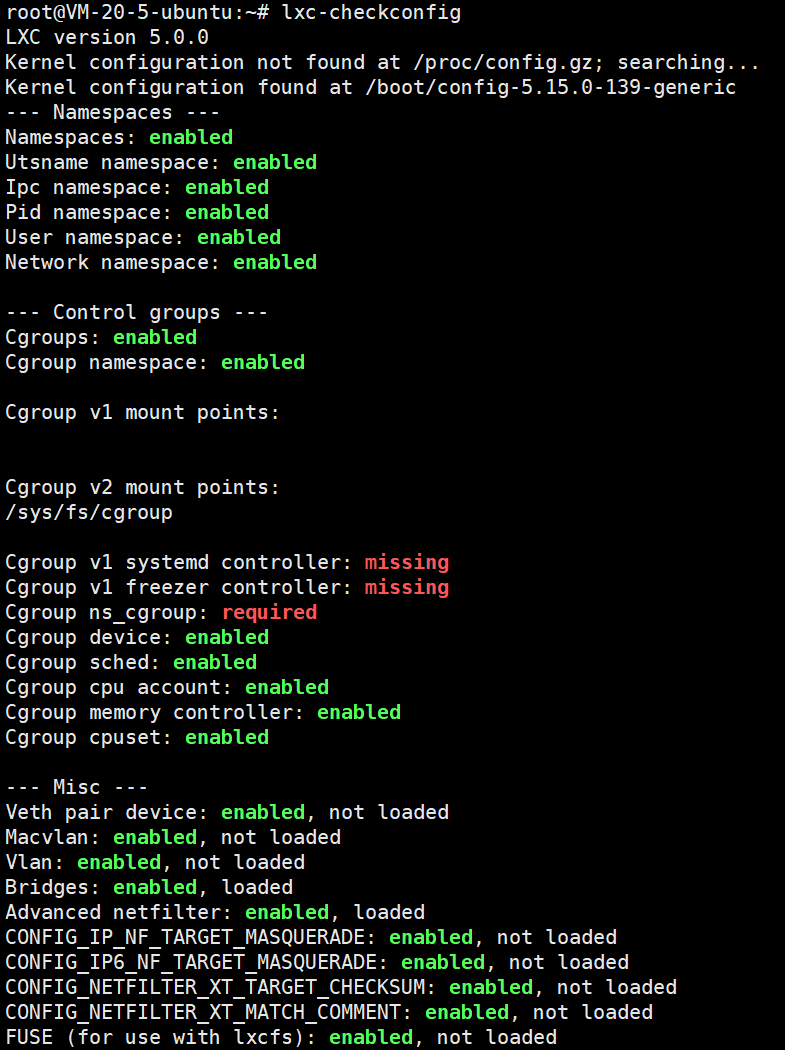

其次,运行lxc-checkconfig命令,检查内核对容器功能的支持情况。

lxc-checkconfig

此图的输出至关重要。它详细列出了内核的命名空间、控制组等各项功能的支持状态。理想情况下,绝大部分项目都应显示为 “enabled”。如果存在 “missing” 的项目,可能会影响LXC的部分功能,需要根据情况调整内核配置或升级内核。

4.2 创建第一个容器

LXC通过模板来创建容器。我们可以先查看系统提供了哪些模板。

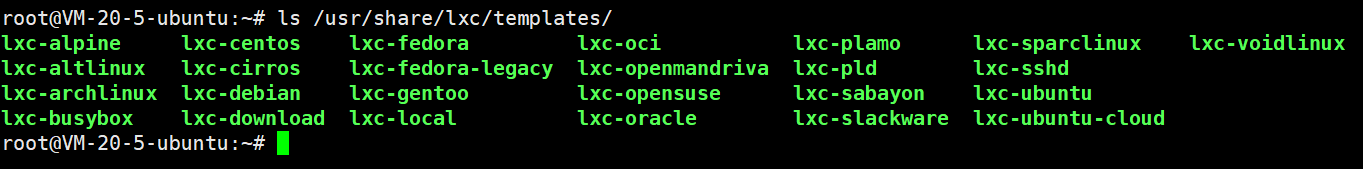

ls /usr/share/lxc/templates/

这张截图展示了/usr/share/lxc/templates/目录下的内容,其中包含了如lxc-alpine、lxc-debian、lxc-ubuntu等多种发行版的创建脚本。这表明我们可以轻松地创建不同类型的Linux容器。

现在,我们使用ubuntu模板来创建一个名为lxchost1的Ubuntu容器。

lxc-create -t ubuntu --name lxchost1 -- -r xenial -a amd64

命令参数解析:

-t ubuntu: 使用名为lxc-ubuntu的模板脚本。--name lxchost1: 将新容器命名为lxchost1。--: 这是一个分隔符,告诉lxc-create后面的参数是传递给ubuntu模板的。-r xenial: 指定Ubuntu的发行版代号为xenial(即Ubuntu 16.04 LTS)。-a amd64: 指定CPU架构为amd64。

创建过程需要从网络下载软件包并配置根文件系统,因此第一次创建会比较慢。系统会将下载的包缓存起来,后续创建相同类型的容器会快很多。

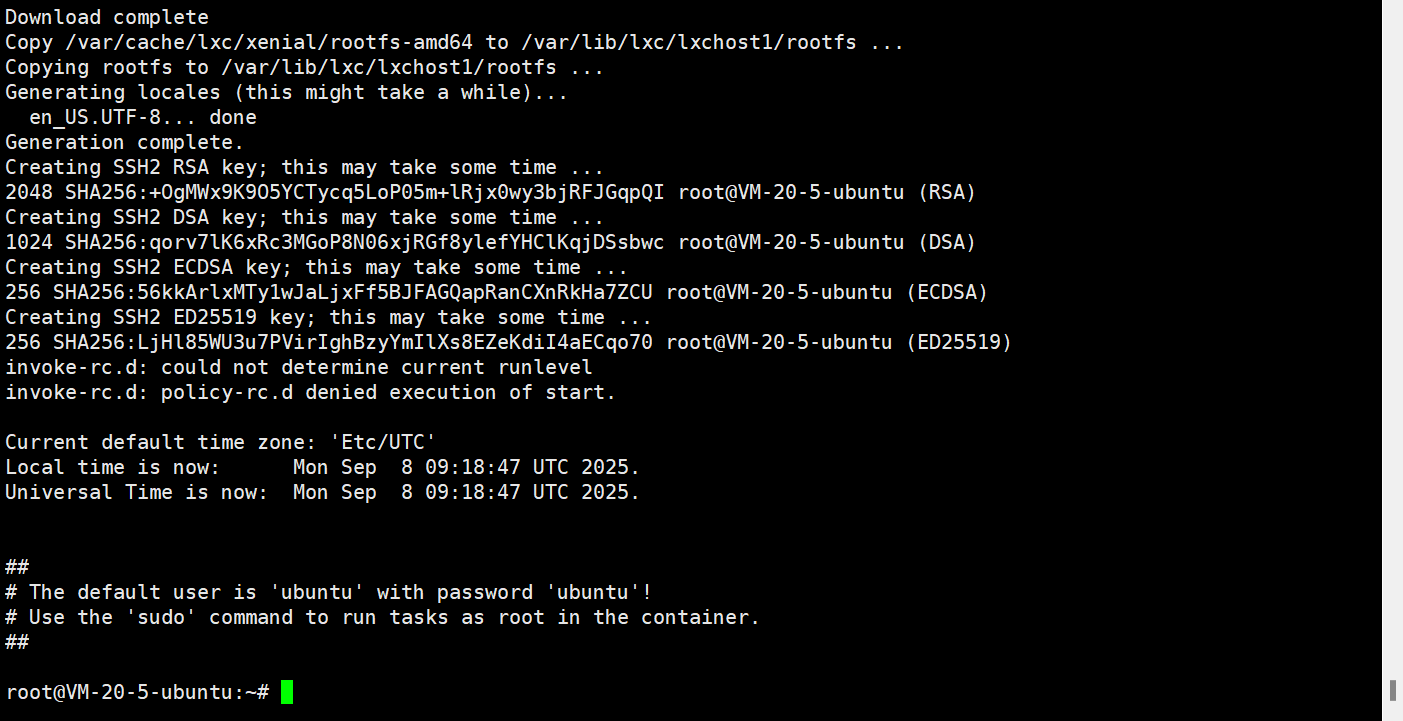

这张长截图详细记录了

这张长截图详细记录了lxc-create的整个执行过程。我们可以看到它正在连接到Ubuntu的镜像源,下载基础包,然后进行解压和配置。最后显示 “Ubuntu xenial/amd64 was created”,标志着容器创建成功。

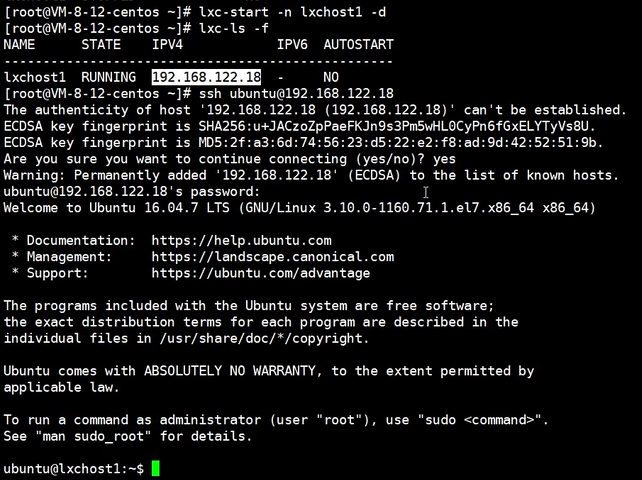

4.3 启动与查看容器

容器创建后,默认是停止状态。我们使用lxc-ls -f来查看。

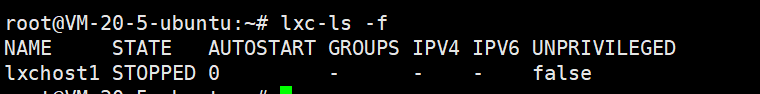

lxc-ls -f

输出结果清晰地显示了名为lxchost1的容器,其STATE为STOPPED,并且还没有分配IPv4或IPv6地址。

现在,我们启动这个容器,并使用-d参数使其在后台运行。

lxc-start -n lxchost1 -d

```启动后,再次查看容器状态。

```bash

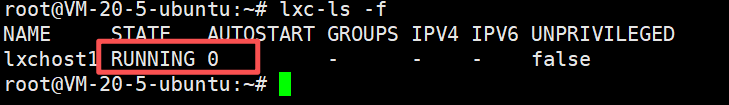

lxc-ls -f

此时,lxchost1的STATE已经变为RUNNING,并且通过DHCP从LXC默认创建的网桥lxcbr0上获取了一个IPv4地址(在此例中是10.0.3.161)。

4.4 进入并操作容器

有多种方式可以进入正在运行的容器。

一种方式是通过SSH。你需要知道容器的IP地址,并确保容器内已安装并运行了sshd服务。默认的用户名和密码通常在创建过程中会有提示(对于ubuntu模板,通常是ubuntu/ubuntu)。

这张截图展示了尝试通过SSH连接容器的命令。这是一种有效的管理方式,但需要网络可达和SSH服务的支持。

这张截图展示了尝试通过SSH连接容器的命令。这是一种有效的管理方式,但需要网络可达和SSH服务的支持。

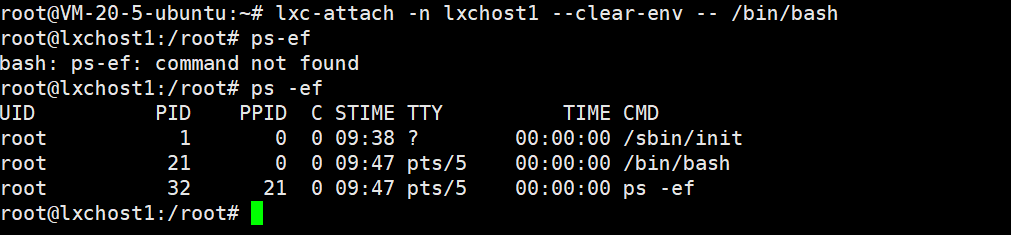

另一种更直接、更常用的方式是使用lxc-attach。这个命令可以直接在容器内执行一个命令,通常是启动一个shell。

lxc-attach -n lxchost1 --clear-env -- /bin/bash

-n lxchost1: 指定要进入的容器。--clear-env: 清除环境变量,不将宿主机的环境变量带入容器,这是一个很好的实践,可以避免环境污染。-- /bin/bash: 指定在容器内要执行的命令是/bin/bash,从而获得一个交互式的shell。

执行lxc-attach后,命令提示符从宿主机的root@caijiu变为了容器内的root@lxchost1,表明我们已成功进入容器。

进入容器后,我们可以像操作一个独立的Linux系统一样进行操作。例如,使用df -h查看磁盘空间,用ps -ef查看进程。你会发现,这些命令显示的信息都仅限于容器内部,与宿主机完全隔离,这正是命名空间在起作用。

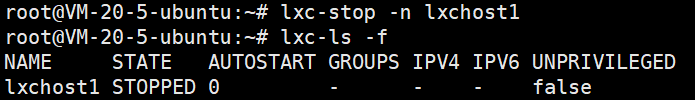

4.5 停止与销毁容器

当我们不再需要这个容器时,可以先将其停止。

lxc-stop -n lxchost1

执行lxc-stop后,再次运行lxc-ls -f,可以看到lxchost1的状态已经变回STOPPED。

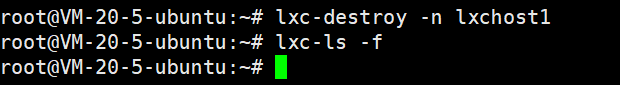

如果确定要永久删除这个容器,可以使用lxc-destroy命令。请注意,此操作不可恢复。

lxc-destroy -n lxchost1

执行销毁命令后,lxc-ls -f的输出变为空,表明名为lxchost1的容器已经被彻底从系统中移除。

至此,我们完整地经历了一个LXC容器从无到有,再从有到无的全过程。

总结

通过本次深度挖掘和实战演练,我们不仅理解了LXC作为Linux容器技术的基石,其依赖于内核命名空间和控制组的核心原理,还厘清了它与Docker的历史渊源和设计差异。更重要的是,我们跟随详尽的步骤,在CentOS和Ubuntu系统上成功搭建了LXC环境,并亲手实践了容器的创建、启动、查看、进入、停止和销毁等一系列生命周期管理操作。

LXC虽然在应用打包和生态系统方面不如Docker那样便捷,但其“系统容器”的特性使其在作为轻量级虚拟机替代品、构建开发测试环境、以及运行需要完整操作系统的传统应用等场景下,依然具有不可替代的价值。 掌握LXC,不仅能让我们更深刻地理解容器技术的本质,也为我们的技术工具箱增添了一件强大而灵活的利器。