Kubernetes网络通信与Pod基础详解:从架构图看K8s核心组件

架构图概览

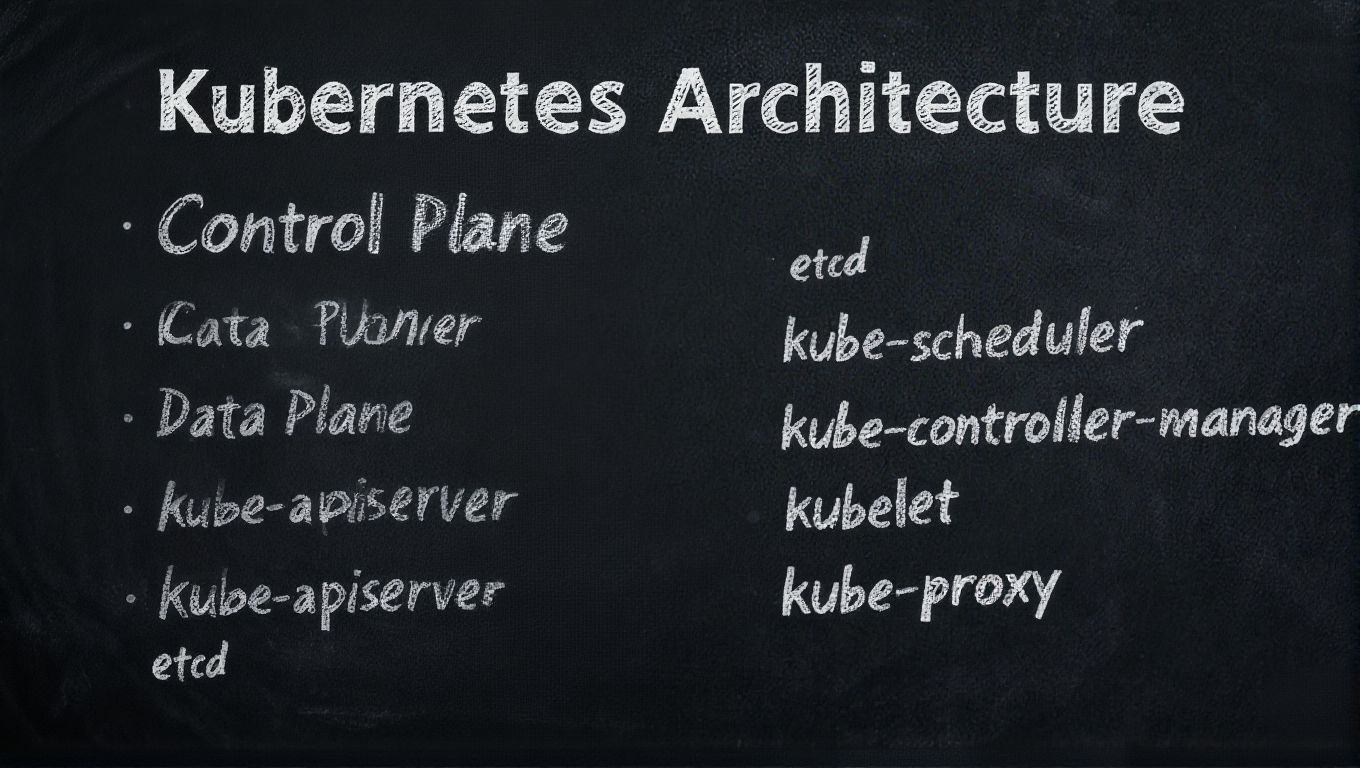

下图展示了一个典型的Kubernetes集群架构,包含了控制平面(Master Node)和工作节点(Worker Nodes)的核心组件。让我们从网络通信的角度来详细解析这个架构。

Kubernetes架构分层解析

1. 控制平面(Control Plane)

控制平面是K8s集群的"大脑",负责整个集群的管理和调度:

API Server(API网关)

- 作用:所有组件通信的统一入口

- 网络通信特点:

- 提供RESTful API接口

- 处理所有K8s资源的增删改查操作

- 使用HTTPS协议确保通信安全

- 支持多种认证方式(证书、Token、用户名密码)

Scheduler(调度器)

- 作用:负责Pod的调度决策

- 通信流程:

- 监听API Server中未绑定的Pod

- 根据资源需求和约束条件选择合适的Node

- 将绑定信息写回API Server

Controller Manager(控制器管理器)

- 作用:维护集群的期望状态

- 包含的核心控制器:

- Node Controller:节点状态监控

- Replication Controller:Pod副本管理

- Endpoints Controller:服务发现管理

etcd(分布式存储)

- 作用:K8s的"数据库"

- 特点:

- 分布式键值存储

- 存储所有集群状态信息

- 支持Watch机制,实现实时状态同步

2. 工作节点(Worker Nodes)

工作节点是实际运行应用的地方:

kubelet(节点代理)

- 作用:节点上的"管家"

- 核心职责:

- Pod生命周期管理

- 容器健康检查

- 资源监控和上报

- 通信机制:

- 定期向API Server发送心跳

- 监听API Server的Pod变更事件

kube-proxy(网络代理)

- 作用:维护网络规则和负载均衡

- 三种代理模式:

- userspace模式(已废弃)

- iptables模式(默认)

- IPVS模式(高性能)

Container Runtime(容器运行时)

- 作用:真正运行容器的组件

- 常见实现:Docker、containerd、CRI-O

Kubernetes网络通信详解

1. Pod网络模型

Kubernetes网络模型遵循三个核心原则:

┌─────────────────────────────────────────┐

│ 原则一:扁平网络架构 │

│ 所有Pod可以直接通信,无需NAT │

│ Pod IP地址在整个集群中唯一 │

└─────────────────────────────────────────┘┌─────────────────────────────────────────┐

│ 原则二:节点与Pod互通 │

│ 节点上的Agent可以与所有Pod通信 │

│ Pod可以与节点上的Agent通信 │

└─────────────────────────────────────────┘┌─────────────────────────────────────────┐

│ 原则三:Pod间直接通信 │

│ Pod之间可以直接通信,无需代理 │

│ Pod看到的IP地址与其他Pod看到的IP一致 │

└─────────────────────────────────────────┘

2. 网络通信类型

Pod-to-Pod通信

同节点Pod通信:

┌───────┐ ┌───────┐ ┌───────┐ ┌───────┐

│ Pod1 │───▶│veth │───▶│ 网桥 │───▶│veth │───▶│ Pod2 │

│ │ │pair │ │ │ │pair │ │ │

└───────┘ └───────┘ └───────┘ └───────┘ └───────┘

跨节点Pod通信:

┌───────┐ ┌───────┐ ┌───────┐ ┌───────┐ ┌───────┐ ┌───────┐

│ Pod1 │───▶│veth │───▶│ 网桥 │───▶│节点网络│───▶│ 网桥 │───▶│veth │───▶│ Pod2 │

│ │ │pair │ │ │ │ │ │ │ │pair │ │ │

└───────┘ └───────┘ └───────┘ └───────┘ └───────┘ └───────┘ └───────┘

Pod-to-Service通信

ClusterIP类型:

┌───────┐ ┌─────────────────┐ ┌──────────────┐ ┌───────┐

│ Pod │───▶│iptables/IPVS规则│───▶│Service │───▶│后端Pod│

│ │ │ │ │ClusterIP │ │ │

└───────┘ └─────────────────┘ └──────────────┘ └───────┘

NodePort类型:

┌─────────┐ ┌──────────┐ ┌────────────┐ ┌──────────────┐ ┌───────┐

│外部请求 │───▶│节点IP │───▶│iptables/ │───▶│Service │───▶│后端Pod│

│ │ │:NodePort│ │IPVS │ │ │ │ │

└─────────┘ └──────────┘ └────────────┘ └──────────────┘ └───────┘

LoadBalancer类型:

┌─────────┐ ┌──────────────┐ ┌──────────┐ ┌────────────┐ ┌──────────────┐ ┌───────┐

│外部请求 │───▶│云厂商 │───▶│节点IP │───▶│iptables/ │───▶│Service │───▶│后端Pod│

│ │ │负载均衡器 │ │:NodePort │ │IPVS │ │ │ │ │

└─────────┘ └──────────────┘ └──────────┘ └────────────┘ └──────────────┘ └───────┘

3. 网络插件(CNI)

Kubernetes通过CNI(Container Network Interface)插件实现网络功能:

常见CNI插件对比

| 插件名称 | 特点 | 适用场景 |

|---|---|---|

| Flannel | 简单易用,VXLAN封装 | 小型集群,测试环境 |

| Calico | 高性能,网络策略支持 | 生产环境,需要网络隔离 |

| Canal | Flannel + Calico策略 | 需要网络策略但不想用Calico网络 |

| Weave Net | 自动加密,去中心化 | 跨云部署,安全要求高 |

Flannel网络原理

# Flannel配置示例

net-conf.json: |{"Network": "10.244.0.0/16","Backend": {"Type": "vxlan"}}

VXLAN封装过程:

- Pod发出的数据包被veth pair捕获

- Flannel在节点间建立VXLAN隧道

- 原始数据包被封装在UDP报文中

- 通过底层网络传输到目标节点

- 目标节点解封装并交付给目标Pod

Pod基础概念深度解析

1. Pod是什么?

Pod是Kubernetes中最小的可部署单元,它封装了:

- 一个或多个紧密相关的容器

- 共享的网络命名空间(IP地址、端口、网络接口)

- 共享的存储卷(Volumes)

- 容器运行的配置(镜像版本、端口、环境变量等)

2. Pod网络命名空间

# 查看Pod的网络命名空间

kubectl exec -it pod-name -- ip addr show# 查看Pod的路由表

kubectl exec -it pod-name -- ip route show# 查看Pod的iptables规则

kubectl exec -it pod-name -- iptables -L -n

3. Pod生命周期

重启策略

| 策略 | 描述 | 适用场景 |

|---|---|---|

| Always | 容器失败时总是重启(默认) | 长期运行的服务 |

| OnFailure | 容器失败时重启 | 批处理任务 |

| Never | 从不重启 | 一次性任务 |

4. Pod间通信实战

创建测试Pod

# busybox-pod.yaml

apiVersion: v1

kind: Pod

metadata:name: busybox

spec:containers:- name: busyboximage: busyboxcommand: ['sh', '-c', 'sleep 3600']

测试Pod间通信

# 获取Pod IP

kubectl get pods -o wide# 进入Pod测试连通性

kubectl exec -it busybox -- ping <目标PodIP># 测试DNS解析

kubectl exec -it busybox -- nslookup kubernetes.default

网络故障排查指南

1. 常见网络问题

Pod无法访问外部服务

排查步骤:

# 1. 检查Pod状态

kubectl get pods# 2. 检查Pod网络配置

kubectl exec -it pod-name -- ip addr# 3. 检查DNS解析

kubectl exec -it pod-name -- nslookup google.com# 4. 检查Service配置

kubectl get svc

kubectl describe svc service-name

Service无法访问后端Pod

排查步骤:

# 1. 检查Endpoints

kubectl get endpoints service-name# 2. 检查Pod标签

kubectl get pods --show-labels# 3. 检查Service选择器

kubectl describe svc service-name# 4. 检查Pod健康状态

kubectl describe pod pod-name

2. 网络调试工具

网络连通性测试

# 安装网络调试工具

kubectl run netshoot --image=nicolaka/netshoot -- sleep 3600# 进入调试容器

kubectl exec -it netshoot -- bash# 使用各种网络工具

nc -zv <目标IP> <端口>

tcpdump -i any -n port 80

curl -v http://service-name

DNS调试

# 检查DNS配置

kubectl exec -it pod-name -- cat /etc/resolv.conf# 测试DNS解析

kubectl exec -it pod-name -- dig service-name.namespace.svc.cluster.local# 检查CoreDNS状态

kubectl get pods -n kube-system | grep coredns

最佳实践建议

1. 网络规划

- IP地址规划:为Pod、Service、Node预留足够地址空间

- 网络分段:按环境、应用类型进行网络隔离

- 性能考虑:选择适合的CNI插件和配置参数

2. 安全策略

# 网络策略示例

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:name: deny-all-ingress

spec:podSelector: {}policyTypes:- Ingress

3. 监控告警

- 网络延迟监控:Pod间、Service间通信延迟

- 网络丢包监控:关键链路的丢包率

- 带宽使用监控:节点和Pod的带宽使用情况

总结与展望

通过本文的详细解析,我们深入了解了:

┌─────────────────────────────────────────┐

│ 核心知识点回顾 │

├─────────────────────────────────────────┤

│ 1. Kubernetes网络模型 │

│ 扁平网络、Pod直接通信、Service抽象 │

├─────────────────────────────────────────┤

│ 2. 核心组件交互 │

│ API Server作为通信中枢 │

│ 各组件协同工作 │

├─────────────────────────────────────────┤

│ 3. Pod网络机制 │

│ 网络命名空间、CNI插件、跨节点通信 │

├─────────────────────────────────────────┤

│ 4. 故障排查方法 │

│ 系统化的网络问题诊断流程 │

└─────────────────────────────────────────┘

Kubernetes网络是一个复杂但设计精良的系统,理解其工作原理对于构建可靠、高性能的容器化应用至关重要。随着云原生技术的发展,网络策略、服务网格(Service Mesh)等新技术将进一步提升K8s网络的能力和安全性。

延伸阅读

┌────────────────────────────────────────────────────────────────────┐

│ 推荐资源 │

├────────────────────────────────────────────────────────────────────┤

│ 📖 [Kubernetes官方网络文档](https://kubernetes.io/docs/concepts/cluster-administration/networking/) │

├────────────────────────────────────────────────────────────────────┤

│ 🔧 [CNI规范详解](https://github.com/containernetworking/cni) │

├────────────────────────────────────────────────────────────────────┤

│ 🛡️ [Calico网络策略指南](https://docs.projectcalico.org/security/calico-network-policy) │

├────────────────────────────────────────────────────────────────────┤

│ 🔍 [Flannel源码分析](https://github.com/flannel-io/flannel) │

└────────────────────────────────────────────────────────────────────┘

📚 深度阅读推荐

网络模型深入理解:

- Kubernetes网络插件对比分析 - 深入了解各种CNI插件的特点和适用场景

- Service Mesh与Kubernetes网络 - 探索服务网格如何增强K8s网络能力

- 容器网络接口(CNI)完全指南 - CNI规范详解和实现原理

Pod通信机制详解:

- Pod间通信原理解析 - Pod网络命名空间和通信机制深度剖析

- Service发现机制深度剖析 - K8s服务发现完整工作流程

- DNS在Kubernetes中的工作原理 - 集群DNS解析机制详解

实战与最佳实践:

- 生产环境网络规划指南 - 企业级K8s网络架构设计

- 网络性能调优实战 - 性能优化技巧和参数调优

- 故障排查案例集 - 真实场景问题解决方案

💡 动手实践建议

# 一键复制以下命令开始实践

# 1. 创建测试Pod

kubectl run netshoot --image=nicolaka/netshoot -- sleep 3600# 2. 测试网络连通性

kubectl exec -it netshoot -- ping kubernetes.default# 3. 查看网络配置

kubectl exec -it netshoot -- ip addr show# 4. 清理测试资源

kubectl delete pod netshoot