文件上传漏洞和绕过技术

文章目录

- 一 文件上传漏洞?先从一个故事说起

- 二 漏洞的“七寸”:漏洞产生的根本原因

- 三 攻击者的“武器库”:常见利用方式

- 四 深入剖析:文件上传漏洞的绕过技术矩阵

- 4.1 客户端校验绕过:最脆弱的防线

- 4.1.1 禁用JavaScript

- 4.1.2 使用Burp Suite/OWASP ZAP等代理工具

- 4.2 服务端校验绕过:真正的攻防战场

- 4.2.1 MIME类型检验绕过

- 4.2.2 文件内容检验绕过

- a. 文件幻数绕过

- b. 文件相关信息绕过

- c. 图片渲染/二次渲染绕过

- 4.2.3 文件后缀绕过

- a. 黑名单绕过

- b. 白名单绕过

- 五 防御的“金钟罩”:如何构建坚不可摧的防线

- 六 总结和思考

- 今天,我们要聊一个在Web安全世界里既经典又极具破坏力的漏洞——文件上传漏洞。别看它名字简单,但它就像是给攻击者递上了一把能打开你家服务器大门的万能钥匙。

一 文件上传漏洞?先从一个故事说起

- 想象一下,你正在运营一个酷炫的社交网站,用户可以上传自己的头像。这本是个很棒的功能,对吧?

- 正常用户会上传一个

avatar.jpg或profile.png。但一个“不怀好意”的黑客来了,他上传的文件名是shell.php。如果你的网站只检查了文件后缀,或者根本没做任何检查,直接把这个shell.php文件存到了服务器上。那么,黑客只需要在浏览器里访问http://your-website.com/uploads/shell.php。服务器会像执行其他PHP文件一样,执行这个shell.php。而这个文件里,可能就藏着一段能控制整个服务器的恶意代码(我们称之为“WebShell”)。 - 一句话总结:文件上传漏洞,就是Web应用没有对用户上传的文件进行充分的验证和过滤,导致攻击者可以上传任意类型的文件(尤其是可执行的脚本文件),并最终在服务器上执行恶意代码,从而控制服务器。

二 漏洞的“七寸”:漏洞产生的根本原因

- 为什么会出现这么“低级”但又致命的漏洞呢?核心原因就一个:信任。服务器过度信任了来自客户端(用户浏览器)的数据。

具体来说,开发者可能在以下几个环节“掉了链子”:

- 前端校验“形同虚设”:只在HTML/JS里检查了文件类型,比如

accept=".jpg, .png"。但攻击者可以轻易绕过,用Burp Suite、浏览器插件等工具,抓包修改请求,想传什么就传什么。记住:永远不要相信客户端的任何校验! - 后端校验“百密一疏”:这是防御的关键,但也是最容易被攻破的地方。常见的薄弱校验方式有:

- 只校验文件后缀名:比如只允许

.jpg,.gif。但攻击者可以上传shell.php.jpg(在某些解析配置下会被当成PHP执行),或者利用Apache的解析漏洞shell.php.rar。 - 只校验Content-Type(MIME类型):服务器检查请求头里的

Content-Type是否为image/jpeg。但攻击者同样可以抓包,把application/x-php修改成image/jpeg轻松绕过。 - 黑名单机制:禁止上传

.php,.asp,.jsp等后缀。但道高一尺魔高一丈,攻击者可以尝试.php3,.php4,.phtml,.phps等罕见后缀,或者利用大小写.Php,甚至用空格、点等特殊字符.php..php(后面有空格)。 - 文件内容未校验:这是最致命的。即使文件名是

avatar.jpg,内容却是一段PHP代码。如果服务器配置不当,或者有“文件包含”漏洞,这个“图片”依然能被执行。

- 只校验文件后缀名:比如只允许

三 攻击者的“武器库”:常见利用方式

一旦漏洞存在,攻击者会如何利用呢?

- 上传WebShell,获取服务器控制权:这是最直接、最常见的方式。WebShell就是一个网页形式的“后门”,攻击者通过浏览器访问它,就能获得一个命令行界面,执行系统命令、查看文件、读写数据库,为所欲为。

- 上传钓鱼页面,窃取用户信息:攻击者可以上传一个伪造的登录页面

login.html,然后通过社工等方式诱导其他用户访问。用户在这个页面上输入的用户名密码,就会被直接发送到攻击者的服务器。 - 植入挖矿程序,薅光服务器CPU:上传一个挖矿脚本,让服务器24小时不间断地为攻击者“挖矿”,导致你的网站卡顿、瘫痪,电费飙升。

- 作为跳板,进行内网渗透:如果你的服务器在内网中,攻击者拿到这台服务器的控制权后,就可以以此为据点,扫描和攻击内网的其他机器,造成更大范围的破坏。

四 深入剖析:文件上传漏洞的绕过技术矩阵

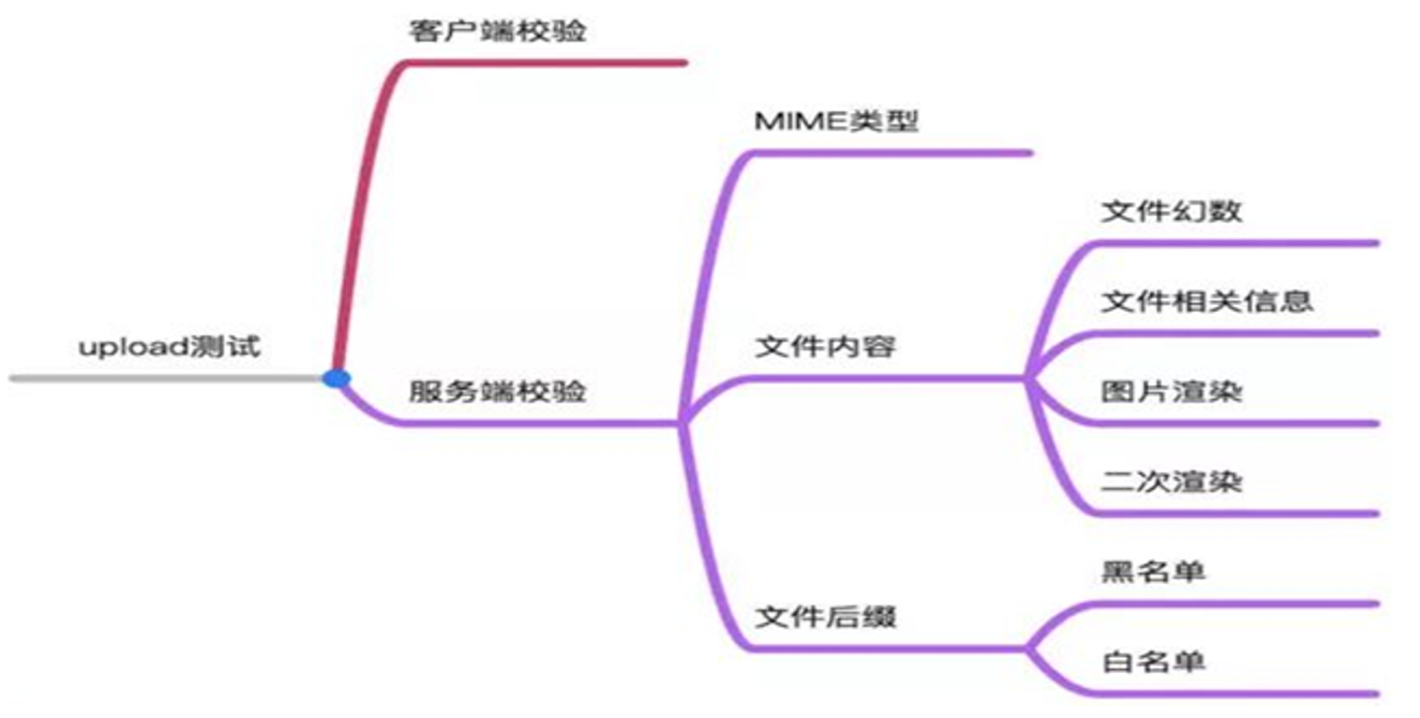

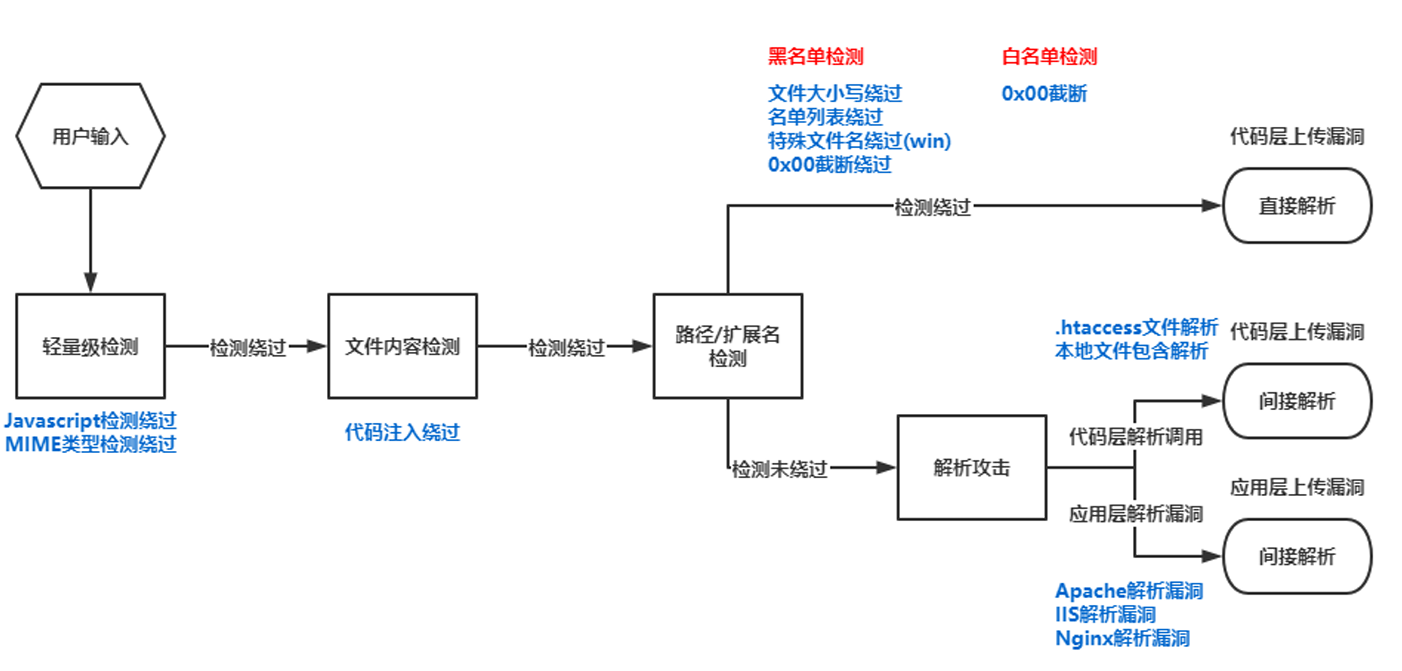

接下来,我们将戴上攻击者的帽子,深入探索其核心——绕过技术。为了更好地防御,本小结系统性地梳理从客户端到服务端,从文件头到文件名的各类绕过手法,构建一个完整的绕过技术矩阵。

- 我们将根据文件上传检测的技术路线介绍相关的绕过技术。

4.1 客户端校验绕过:最脆弱的防线

- 客户端校验,通常使用JavaScript或HTML的

accept属性实现,其目的是提升用户体验,而非安全。因此,它是最容易被绕过的第一道防线。

4.1.1 禁用JavaScript

- 这是最原始、最直接的方法。如果校验逻辑完全由前端JS完成(例如,通过

onsubmit事件检查文件扩展名),那么在浏览器设置中直接禁用JavaScript即可让所有校验逻辑失效。

4.1.2 使用Burp Suite/OWASP ZAP等代理工具

- 这是渗透测试中的标准操作流程。无论前端JS写得多么复杂,最终都会形成一个HTTP请求。攻击者可以通过以下步骤绕过:

- 拦截请求:在浏览器中配置代理,将流量导向Burp Suite。

- 正常上传:选择一个允许的文件(如

image.jpg)并上传。 - 修改请求:在Burp Suite的HTTP历史记录中找到该请求,将其发送到Repeater模块。

- 替换文件:在Repeater中,将请求体中的

image.jpg二进制内容替换为恶意脚本(如webshell.php)的内容。 - 发送请求:放行修改后的请求。由于服务器未收到或未正确处理客户端的校验失败信号,文件将被成功上传。

- 核心思想:客户端的一切验证都是不可信的,因为攻击者拥有对客户端环境的完全控制权。

4.2 服务端校验绕过:真正的攻防战场

服务端校验是防御的核心,但实现上的任何疏忽都可能成为攻击者的突破口。

4.2.1 MIME类型检验绕过

- 服务端可能会通过检查HTTP请求头中的

Content-Type字段来验证文件类型。 - 漏洞代码示例 (PHP):

if ($_FILES['upload_file']['type'] != 'image/jpeg') {die("只允许上传JPEG图片!"); } - 绕过技术: 攻击者使用Burp Suite拦截上传请求,将

Content-Type从application/x-php修改为服务器允许的类型,如image/jpeg或image/gif。

原始请求:Content-Disposition: form-data; name="upload_file"; filename="shell.php" Content-Type: application/x-php <-- 原始类型 <?php phpinfo(); ?>- 修改为:

Content-Disposition: form-data; name="upload_file"; filename="shell.php" Content-Type: image/jpeg <-- 伪造类型 <?php phpinfo(); ?> - 由于服务端仅校验了

Content-Type字段,并未对文件内容进行深度检查,恶意文件会被误判为合法图片并保存。

4.2.2 文件内容检验绕过

- 为了防止MIME类型伪造,更严谨的服务端会检查文件的实际内容。

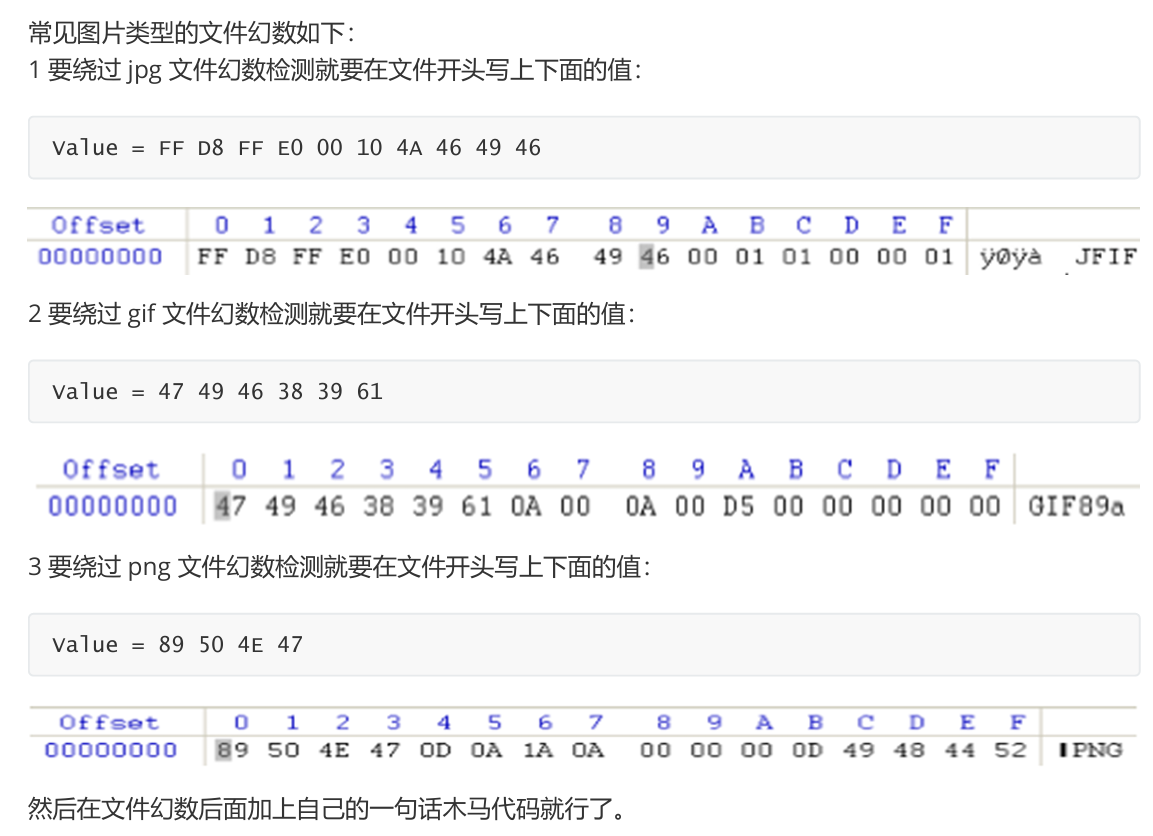

a. 文件幻数绕过

-

文件幻数是文件开头的几个字节,用于标识文件类型。例如,JPEG文件的幻数是

FF D8 FF。 -

漏洞场景: 服务端代码读取文件的前几个字节,判断其是否匹配图片的幻数。

-

绕过技术: 攻击者可以在恶意PHP脚本的开头插入合法的图片幻数字节。

-

构造恶意文件 (

shell.php):ÿØÿà // 这是JPEG文件的幻数 (FF D8 FF E0) 的十六进制表示 <?php// ... WebShell恶意代码 ...phpinfo(); ?> -

当服务端读取文件头部时,会发现合法的JPEG幻数,从而通过校验。然而,当PHP解释器执行该文件时,会忽略开头的二进制乱码(或将其视为

null和未定义的常量),直接执行后面的PHP代码。

b. 文件相关信息绕过

- 服务端可能使用

getimagesize()等函数来获取图片的尺寸、类型等信息。如果函数能返回有效的图片信息,则认为文件是合法图片。 - 绕过技术: 这与幻数绕过类似,但要求更高。攻击者需要构造一个既能通过

getimagesize()检验,又能被PHP解释器执行的文件。这通常通过制作“图片马”实现。 - 制作方法: 使用命令行工具将一个图片和一个PHP文件合并:

或者在PHP代码中插入一个极小的GIF图片头(GIF89a):cat image.jpg shell.php > image_shell.jpgGIF89a <?php phpinfo(); ?>getimagesize()能够识别出GIF头并返回尺寸信息,而PHP解释器同样会执行<?php ... ?>中的代码。

c. 图片渲染/二次渲染绕过

-

这是目前最强大的内容校验方式。服务端不仅检查文件头,还会使用图像处理库(如GD库、ImageMagick)对上传的图片进行重新渲染(压缩、裁剪、缩放等),并保存为一个新的标准图片文件。

-

原理: 在二次渲染过程中,原始图片中所有非图片格式的数据(如插入的PHP代码)都会被剥离,生成一个“纯净”的图片。

-

绕过技术(极其困难): 绕过二次渲染需要在图片文件的数据区中找到一个位置,这个位置的数据在经过渲染后不会被改变,同时又能被PHP解释器执行。通常需要对图片格式(如GIF、PNG)的底层结构有深入的理解。

- GIF绕过思路:在GIF的注释块或其它可能被保留的数据块中注入代码。

- PNG绕过思路:在PNG的IDAT数据块或tEXt文本块中构造Payload。

这种攻击方式成功率低,且高度依赖于服务端使用的图像库和版本。它属于高级绕过技术,是攻防中的顶尖较量。

4.2.3 文件后缀绕过

文件后缀名是服务器判断文件如何处理(如由哪个模块解析)的最直接依据。

a. 黑名单绕过

- 黑名单机制禁止一系列危险的后缀名(如

.php,.asp,.jsp)。

绕过技术矩阵:

| 技术手法 | 示例 | 原理 |

|---|---|---|

| 罕见后缀 | .phtml, .php3, .php4, .php5, .pht | Web服务器(如Apache)可能配置了将这些后缀也解析为PHP。 |

| 大小写混淆 | .PhP, .pHP | 在Windows等不区分大小写的文件系统中,黑名单可能只匹配了小写。 |

| 特殊字符截断 | shell.php. , shell.php%20 (空格) | 某些老旧的操作系统或Web服务器在处理文件名时,会自动忽略末尾的点或空格。 |

| 双写后缀 | shell.pphphp | 如果过滤逻辑只是简单地将php字符串替换为空,双写会导致过滤后剩下php。 |

| 解析漏洞 | shell.jpg;.php 或 shell.jpg/.php | 利用特定Web服务器(如旧版Nginx、Apache)的路径解析漏洞,将非脚本文件解析为脚本。 |

b. 白名单绕过

-

白名单机制只允许特定的、安全的后缀名(如

.jpg,.png,.gif)。这比黑名单安全得多,但并非无懈可击。 -

绕过技术:%00截断(Null Byte Injection) 这是一个经典的漏洞,主要影响PHP 5.3.4之前的版本。

-

漏洞场景: 服务端代码拼接文件路径和文件名,且路径信息可控。

// 假设$save_path是通过GET等方式传入的,值为 '../uploads/' $save_path = $_GET['path'] . '/'; $new_filename = time() . '_' . $_FILES['file']['name']; // e.g., 1234567890_shell.php move_uploaded_file($_FILES['file']['tmp_name'], $save_path . $new_filename); -

绕过技术: 攻击者构造请求,在

path参数后加上一个空字节(%00),并选择一个合法的图片文件名。

请求示例:POST /upload.php?path=../uploads/shell.php%00 HTTP/1.1 ... Content-Disposition: form-data; name="file"; filename="image.jpg" Content-Type: image/jpeg [图片二进制内容]

执行过程:

- 服务端拼接出的最终保存路径是

../uploads/shell.php[空字节]image.jpg。 - 在C/C++等底层语言中,字符串以空字节(

\0)作为结束符。 move_uploaded_file()函数在处理这个路径时,遇到空字节就认为路径已经结束,后面的image.jpg被忽略。- 最终,文件被保存为

../uploads/shell.php,成功绕过了白名单对.jpg后缀的检查。

- 注意:此漏洞在PHP 5.3.4及以后版本中已被修复,但在一些未及时更新的老旧系统中依然可能存在。

五 防御的“金钟罩”:如何构建坚不可摧的防线

说了这么多攻击,我们该如何防御呢?记住,安全是一个体系,单一的措施很容易被绕过。我们需要一套“组合拳”。

- 原则:白名单 > 黑名单,服务端校验 > 客户端校验

- 严格的白名单策略(核心)

- 文件后缀名白名单:明确规定只允许上传哪些后缀,比如

['jpg', 'jpeg', 'png', 'gif']。任何不在白名单里的,一律拒绝。 - 文件MIME类型白名单:不仅检查后缀,还要检查服务器端获取的文件MIME类型(不要用请求头里的),确保它也是

image/jpeg等。

- 文件后缀名白名单:明确规定只允许上传哪些后缀,比如

- 文件内容深度校验(王炸)

- 重绘图片:这是最有效的一招!使用服务器端的图像处理库(如PHP的GD库、Python的Pillow库),将用户上传的图片文件重新绘制一遍,保存为一个新的图片文件。

- 原理:这个过程会剥离文件中所有非图片的代码和内容。一个包含PHP代码的“图片”,经过重绘后,就变成了一张纯粹的图片,恶意代码被彻底清除。

- 安全的文件存储方案

- 随机文件名:不要使用用户上传的原始文件名!使用

uniqid(),time()等函数生成一个随机的、无意义的文件名,比如20231021140135_abc123.jpg。这可以防止目录遍历和文件名冲突攻击。 - 隔离存储目录:将上传的文件存放在一个专门的、不能执行脚本的目录下。比如,在Nginx或Apache中,为这个

uploads目录单独配置,禁止解析任何PHP、JSP等脚本。- Nginx配置示例:

location /uploads/ {# 禁止执行脚本location ~* \.(php|jsp|asp)$ {deny all;} }

- Nginx配置示例:

- 随机文件名:不要使用用户上传的原始文件名!使用

- 权限最小化原则

- 确保Web服务器运行的用户(如

www-data)对上传目录只有写入权限,没有执行权限。这样即使上传了脚本文件,服务器也没有权限去运行它。

- 确保Web服务器运行的用户(如

- WAF和病毒扫描

- 部署Web应用防火墙,可以在流量层面拦截一些明显的恶意上传行为。

- 对上传的文件进行病毒扫描,防止上传恶意软件。

六 总结和思考

- 文件上传漏洞,本质上是**“输入验证不足”和“执行环境失控”**共同作用的结果。同时,文件上传的攻防是一场永不停歇的博弈。从最简单的JS禁用到复杂的二次渲染对抗,每一步都体现了安全思维的深度与广度。

- 作为开发者,我们必须时刻保持警惕,永远不要相信用户的任何输入。构建防御体系时,要像剥洋葱一样,层层设防:前端提示 -> 后端白名单校验(后缀+MIME) -> 文件内容重绘 -> 随机重命名 -> 安全目录存储 -> 目录权限控制。每一层都不是万无一失的,但它们组合在一起,就能极大地提高攻击者的成本,让我们的服务器固若金汤。

- 而对于渗透测试人员,掌握这些绕过技术,不仅是发现漏洞的手段,更是理解系统脆弱性、提出有效加固建议的基石。