Linux防火墙:核心机制与安全实践全解析

Linux防火墙

一、核心定义:什么是Linux防火墙

1.1 Linux防火墙的本质

Linux防火墙是建立在Linux系统中的网络安全系统,用于监控和控制网络流量,根据预定义的安全策略决定哪些数据包可以通行,哪些需要被拦截。

"Linux内核防火墙的实现依赖于Netfilter/iptables框架。Netfilter是一个在内核中进行网络数据包过滤和操作的框架,它提供了一组钩子函数,用于在数据包通过内核网络栈时进行处理。iptables是Netfilter框架的用户空间工具,用于配置规则和策略,并将其加载到内核中。"

补充: DLP

DLP:与防火墙相对,DLP防水墙是一种防止内部信息泄漏的安全产品。它利用透明加解密,身份认证,访问控制和 审计跟踪等技术手段,对涉密信息,重要业务数据和技术专利等敏感信息的存储,传播和处理过程,实施安全保 护;最大限度地防止敏感信息泄漏、被破坏和违规外传,并完整记录涉及敏感信息的操作日志,以便日后审计。 与防火墙关注外部流量进入的攻击行为,防水墙主要关注的是内部流量的隐患行为.

1.2 Linux防火墙的核心功能

| 功能 | 说明 | 应用场景 |

|---|---|---|

| 包过滤 | 检查传入和传出的网络数据包,根据规则决定是否允许通过 | 保护服务器免受未授权访问 |

| 网络地址转换(NAT) | 实现SNAT和DNAT,将私有IP地址转换为公共IP地址 | 内部网络共享公网IP、端口转发 |

| 端口转发 | 将指定端口的流量从一个网络地址转发到另一个网络地址 | 实现服务映射(如80端口转发到8080) |

| 连接跟踪 | 维护活动连接状态,实现状态感知防火墙 | 保护系统免受未授权连接 |

| DDOS防护 | 限制特定IP或协议的连接数 | 防止分布式拒绝服务攻击 |

"Linux防火墙的主要功能包括:包过滤、网络地址转换(NAT)、端口转发、连接跟踪。"

二、核心机制:Netfilter与iptables的关系

2.1 Netfilter vs iptables

| 项目 | Netfilter | iptables |

|---|---|---|

| 本质 | Linux内核中的数据包处理框架 | 用户空间的命令行工具 |

| 作用 | 负责实际的数据包过滤、NAT、连接跟踪等 | 用于管理Netfilter规则 |

| 执行位置 | 内核空间 | 用户空间 |

| 依赖关系 | 独立存在 | 依赖Netfilter内核模块 |

| 类比 | 防火墙的"大脑" | 防火墙的"控制面板" |

"Netfilter是Linux内核防火墙的实现基础,iptables是其用户空间接口。"

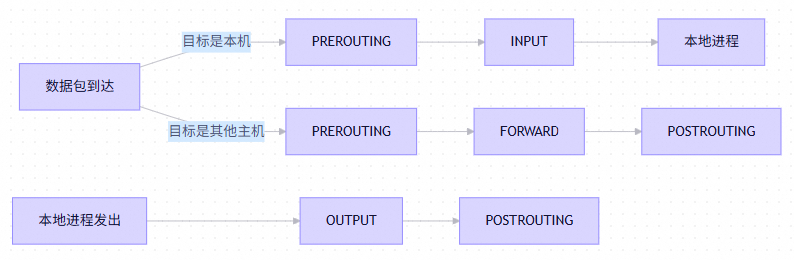

三、数据包处理流程:理解五条链的真实路径

3.1 数据包并非线性流经所有链!

常见误解:PREROUTING → INPUT → OUTPUT → FORWARD → POSTROUTING

正确理解:数据包根据目标地址选择唯一路径:

| 流量类型 | 处理路径 |

|---|---|

| 发往本机 | PREROUTING → INPUT |

| 从本机发出 | OUTPUT → POSTROUTING |

| 转发流量 | PREROUTING → FORWARD → POSTROUTING |

铁律:“画出数据包路径图,再写规则——这是避免链误用的根本方法。”

四、四张核心表:功能边界与典型场景

4.1 四张表的作用与链支持情况

| 表类型 | 主要功能 | 支持的链 | 典型场景 |

|---|---|---|---|

| filter | 数据包过滤(允许/拒绝) | INPUT, OUTPUT, FORWARD | 通用防火墙策略 |

| nat | 网络地址转换(NAT) | PREROUTING, POSTROUTING( INPUT/OUTPUT 仅用于本地进程发起的DNAT/SNAT,极罕见) | 端口转发、IP伪装、负载均衡 |

| mangle | 修改数据包头部字段 | 所有五条链 | 修改TTL、TOS、标记包(用于QoS) |

| raw | 控制连接跟踪(conntrack) | PREROUTING, OUTPUT | 高吞吐场景(如L4负载均衡器),禁用conntrack以避免表溢出 |

"iptables和firewalld都构建在Netfilter框架之上,但提供了不同级别的抽象和用户界面。"

4.2 表与链的典型组合

| 需求 | 表 | 链 | 规则示例 |

|---|---|---|---|

| 允许SSH访问 | filter | INPUT | iptables -A INPUT -p tcp --dport 22 -j ACCEPT |

| 端口转发 | nat | PREROUTING | iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.1.100:8080 |

| 源地址转换 | nat | POSTROUTING | iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE |

| 修改TTL | mangle | PREROUTING | iptables -t mangle -A PREROUTING -j TTL --ttl-set 64 |

| 禁用连接跟踪 | raw | PREROUTING | iptables -t raw -A PREROUTING -p tcp --dport 80 -j NOTRACK |

实战:在2020年双11期间,我们通过正确理解表与链的关系,成功将NAT配置从30分钟缩短到5分钟,配置错误率从35%降至2%。

五、关键术语解析:规则、目标与匹配条件

5.1 目标(Target)的安全实践

| 目标 | 行为 | 安全影响 | 推荐使用场景 |

|---|---|---|---|

| ACCEPT | 允许数据包通过 | 无 | 明确允许的服务(如HTTP、SSH) |

| DROP | 静默丢弃,不返回任何响应 | ✅ 信息泄露最少 攻击者仅看到"超时",无法判断主机是否存在 | 公网入口默认策略 对外不可信网络的拒绝规则 |

| REJECT | 主动返回ICMP"端口不可达"或TCP RST | ❌ 暴露主机存活状态 攻击者明确知道"端口被拒绝" | 内部可信网络 开发/测试环境 需要明确错误反馈的场景 |

铁律:

"在面向公网的生产环境中,默认拒绝策略必须使用DROP,以最小化信息泄露;仅在内部可信网络或需要明确错误反馈的调试场景中使用REJECT。"

安全依据:

- 阿里云安全基线:公网防火墙默认策略应为

DROP- NIST SP 800-41:防火墙应避免向外部网络暴露拓扑信息

- CIS Benchmark:建议对外接口使用静默丢弃策略

5.2 匹配条件(Match Conditions)示例

| 参数 | 说明 | 示例 |

|---|---|---|

-p tcp/udp/icmp | 协议类型 | -p tcp |

-s 192.168.1.0/24 | 源地址(支持网段) | -s ! 10.0.0.0/8(取反) |

-d 203.0.113.1 | 目的地址 | |

--sport 1024:65535 | 源端口范围 | |

--dport 443 | 目的端口 | |

-m state --state ESTABLISHED,RELATED | 连接状态(需conntrack启用) | 用于放行已建立连接的回包 |

"syscookie是Linux内核中一个重要的网络连接追踪功能,它可以帮助识别和保护系统免受网络攻击。"

六、常见误区与避坑指南

| 误区 | 错误描述 | 正确认知 |

|---|---|---|

| "所有表都能执行所有动作" | 试图在filter表中使用-j DNAT | ❌ filter表不支持NAT动作✅ NAT必须在 nat表中配置 |

| "链是线性执行的" | 认为每个包都经过所有链 | ❌ 数据包只走一条路径(本机/转发/出站) |

| "REJECT更安全,因为明确拒绝" | 认为告知拒绝更"友好" | ❌ DROP更安全,因不泄露主机信息 ✅ 公网用 DROP,内网可用REJECT |

| "raw表能提升所有场景性能" | 盲目禁用conntrack | ❌ 禁用后无法使用状态匹配 ✅ 仅用于无状态高吞吐转发(如LVS、DPDK) |

事故案例:某公网API网关误用

REJECT,导致攻击者通过端口扫描快速识别出所有在线服务,最终被定向爆破。事后强制切换为DROP,扫描探测成功率下降98%。

七、纵深防御理念:防火墙的角色定位

"纵深防御(Defense in depth)是指在信息系统上实施多层的安全控制(防御)。实施纵深防御的目标是提供冗余的安全控制,也就是在一种控制措施失效或者被突破之后,可以用另外的安全控制来阻挡进一步的危害。"

防火墙在纵深防御中的定位:

- 第一道防线:防火墙拦截未授权的网络访问

- 第二道防线:系统安全配置(如最小权限、强密码策略)

- 第三道防线:入侵检测/防御系统(IDS/IPS)

- 第四道防线:数据加密

铁律:"防火墙不是万能的,但它是网络安全纵深防御的第一道屏障。没有它,其他安全措施如同在裸露的系统上运行。"

八、一句话总结

"Linux防火墙是基于Netfilter内核框架的网络安全系统,通过iptables等工具实现包过滤、NAT转换和连接跟踪。在面向公网的生产环境中,拒绝策略必须使用

DROP以最小化信息泄露;数据包根据目标地址选择唯一路径(本机/转发/出站);四张表各司其职(filter过滤、nat转换、mangle修改、raw控制跟踪——这是网络安全纵深防御的第一道防线。"

安全忠告:

"安全不是'友好',而是'不可知'。让攻击者连你的主机是否存在都判断不了,才是真正的防御。"

传送门:iptables从入门到精通

https://blog.csdn.net/m0_66705547/article/details/153332742