跨公有云业务数据加解密协同方案:基于KSP密钥管理系统的统一安全架构

一、背景:多云架构下的加密孤岛问题

随着企业数字化转型深入,多云(Multi-Cloud)和混合云(Hybrid Cloud) 已成为主流架构。典型场景包括:

- 核心业务部署在 阿里云,灾备系统在 腾讯云;

- 用户前端在 AWS,数据分析在 华为云;

- 国内业务用 天翼云,海外业务用 Azure。

这些云之间通过API、消息队列(如Kafka、RocketMQ)或数据库同步(如DTS)频繁交换敏感数据(如用户凭证、交易记录、日志)。

然而,各公有云通常提供独立的密钥管理服务(KMS):

- 阿里云:KMS

- 腾讯云:KMS

- AWS:KMS

- 华为云:DEW

导致企业面临 “加密孤岛” 问题:

| 问题 | 风险 |

|---|---|

| 各云使用不同密钥加密 | A云加密的数据,B云无法解密 |

| 密钥策略不统一 | 审计、轮换、权限管理碎片化 |

| 合规难落地 | 国密算法、等保要求难以跨云一致执行 |

| 运维复杂 | 需维护多套KMS配置与凭证 |

✅ 核心挑战:

如何在不改变现有云架构的前提下,实现跨云数据加解密的无缝协同?

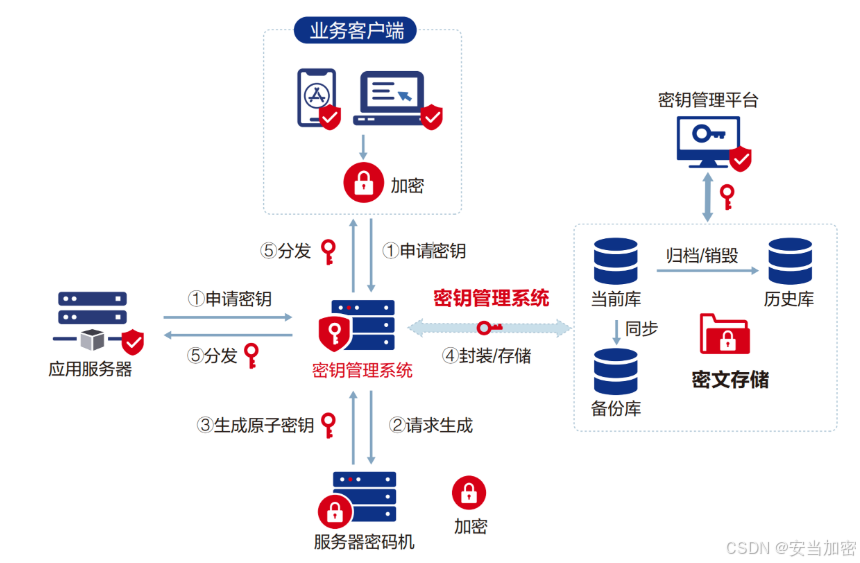

二、解决方案:以KSP密钥管理系统为中心构建统一加密服务

为打破加密孤岛,建议采用 “中心化密钥管理 + 分布式加解密执行” 架构,核心是部署一套企业级KSP密钥管理系统(Key Service Platform)。

✅ 架构优势:

- 统一密钥源:所有云使用同一套密钥策略;

- 算法合规:支持国密SM2/SM4,满足信创要求;

- HSM保护:根密钥由企业自控HSM保护,不依赖公有云KMS;

- API标准化:各云应用通过统一RESTful API调用加解密服务。

三、KSP密钥管理系统的核心能力

KSP(Key Service Platform)不是简单的KMS替代品,而是面向多云、微服务、DevOps场景的企业级密码服务平台,具备以下关键能力:

| 能力 | 说明 |

|---|---|

| 多云适配 | 提供标准API(REST/gRPC),支持任意公有云、私有云、IDC调用 |

| 国密与国际算法双栈 | SM2/SM3/SM4 + RSA/AES,按业务需求动态选择 |

| HSM深度集成 | 对接飞天、江南天安、Thales、AWS CloudHSM等,密钥永不离开HSM |

| 密钥策略引擎 | 按应用、租户、地域、数据类型自动分配密钥(如“用户数据用SM4,签名用SM2”) |

| 高可用与灾备 | 集群部署,支持跨AZ、跨Region容灾 |

| 统一审计日志 | 记录所有加解密请求(时间、IP、应用、密钥ID),满足等保与GDPR |

| DevOps友好 | 支持Kubernetes Secret自动注入、CI/CD流水线密钥申请 |

四、典型业务场景实现

场景1:跨云API数据传输加密

需求:阿里云服务A向腾讯云服务B发送用户身份证号,需端到端加密。

实现流程:

- 服务A调用KSP API,请求“用户数据加密密钥”;

- KSP返回SM4密钥(实际为HSM中的密钥引用);

- 服务A使用该密钥加密身份证号,发送密文;

- 服务B收到后,调用KSP同一密钥ID进行解密;

- KSP验证服务B权限后,调用HSM解密并返回明文。

✅ 优势:无需在两朵云间共享密钥文件,权限由KSP统一控制。

场景2:跨云数据库同步加密

需求:阿里云RDS(MySQL)与华为云GaussDB之间同步订单表,敏感字段需加密。

实现方式:

- 在数据同步链路(如DTS或自研同步工具)中嵌入KSP客户端;

- 写入目标库前,调用KSP加密手机号、银行卡号;

- 查询时,应用调用KSP解密(或使用KSP提供的透明解密代理)。

✅ 优势:源库与目标库均存储密文,即使任一云被攻破,数据仍安全。

场景3:多云日志聚合与脱敏

需求:各云应用日志汇聚到中央日志平台(如ELK),但日志含敏感信息。

实现:

- 应用在发送日志前,调用KSP对敏感字段(如token、IP)进行格式保留加密(FPE) 或哈希;

- 日志平台仅存储密文或哈希值;

- 安全团队需审计时,通过KSP授权临时解密。

五、安全与合规价值

| 合规要求 | KSP方案如何满足 |

|---|---|

| 等保2.0三级 | 密钥集中管理、操作审计、HSM保护 |

| GB/T 39786-2021 | 使用SM4加密数据,SM2签名,密钥由HSM保护 |

| 数据跨境(如GDPR) | 敏感数据不出境(加密后传输),密钥由境内HSM控制 |

| 零信任架构 | 每次加解密均验证应用身份与权限 |

✅ 安全提升:

- 打破云厂商锁定,实现密钥自主可控;

- 避免因某朵云KMS故障导致业务中断;

- 支持“一密一用、一云一策”的精细化安全策略。

六、实施建议

1. 部署模式选择

- 私有化部署:KSP + HSM部署在企业IDC或专属VPC,适合高安全要求场景;

- 托管服务:选择支持多云接入的合规KSP SaaS(需确认数据主权)。

2. 网络连通性

- 各公有云通过专线/VPN/云企业网安全访问KSP;

- KSP API启用mTLS双向认证,防止未授权调用。

3. 密钥策略设计

- 按业务域划分密钥组(如“支付密钥”“用户密钥”);

- 设置自动轮换周期(如90天);

- 关键操作需审批(如导出、删除)。

七、总结

在多云时代,数据流动是常态,安全协同是刚需。

依赖各公有云独立的KMS,只会导致加密碎片化、管理复杂化、合规风险化。

唯有通过企业级KSP密钥管理系统,构建“统一策略、统一密钥、统一流程”的加密中枢,才能实现:

- 跨云数据无缝加解密

- 密钥全生命周期可控

- 国密合规与国际标准兼顾

- 安全与业务敏捷性兼得

未来的云安全,不是“各云自保”,而是“中心可控、边缘协同”。