达梦数据库全库透明加密(TDE)解决方案:实现静态数据高安全防护

一、为什么需要“全库”透明加密?

在金融、政务、能源、医疗等关键行业,数据库中存储着大量敏感信息,如身份证号、银行卡号、诊疗记录、用户凭证等。一旦数据库文件(.dbf)、日志或备份被非法获取,将造成严重数据泄露。

达梦数据库(DM)作为国产主流关系型数据库,已支持透明数据加密(TDE, Transparent Data Encryption) 功能。但许多用户仅对部分表空间加密,存在“加密盲区”——例如系统表空间、临时表空间、归档日志未加密,仍可能泄露元数据或临时敏感信息。

✅ 真正安全的做法是:实现“全库透明加密”

即对所有用户数据文件、系统表空间、重做日志、归档日志、备份文件进行统一加密,不留死角。

二、达梦TDE全库加密能力解析

2.1 支持的加密对象(DM8及以上版本)

| 对象类型 | 是否支持加密 | 说明 |

|---|---|---|

| 用户表空间 | ✅ | 可创建加密表空间或对现有表空间启用加密 |

| 系统表空间(SYSTEM) | ✅(需初始化时配置) | 存储数据字典,含敏感元数据 |

| 临时表空间 | ✅ | 防止临时结果泄露 |

| 重做日志(Redo Log) | ✅ | 记录事务变更,可能包含明文数据 |

| 归档日志 | ✅ | 加密后防止日志回放攻击 |

| 备份文件(.bak) | ✅ | 自动继承源库加密策略 |

🔔 注意:系统表空间必须在数据库初始化阶段启用TDE,后期无法补加。

2.2 加密机制

- 加密算法:支持 AES-128/256 和 国密SM4

- 密钥结构:

- DEK(Data Encryption Key):用于加密数据页,每个表空间可独立DEK

- Master Key(主密钥):用于加密DEK,存储在安全位置

- 透明性:应用无感知,SQL无需修改,加解密由数据库引擎自动完成

三、原生TDE的局限:密钥安全是最大短板

尽管达梦支持全库TDE,但其原生密钥管理机制存在安全风险:

| 风险点 | 说明 |

|---|---|

| 主密钥本地存储 | 默认存储在操作系统文件(如 dm_ekm.key),可被提权用户读取 |

| 无HSM保护 | 密钥以明文形式加载到内存,易受内存dump攻击 |

| 缺乏轮换机制 | 主密钥长期不变,违反“定期更换”合规要求 |

| 审计能力弱 | 无法记录密钥使用行为,难满足等保审计要求 |

| 与企业密钥体系割裂 | 无法统一管理Oracle、MySQL、达梦等多源密钥 |

✅ 结论:

仅靠达梦原生TDE,无法满足GB/T 39786三级或等保2.0三级对“密钥应由硬件保护、操作可审计”的强制要求。

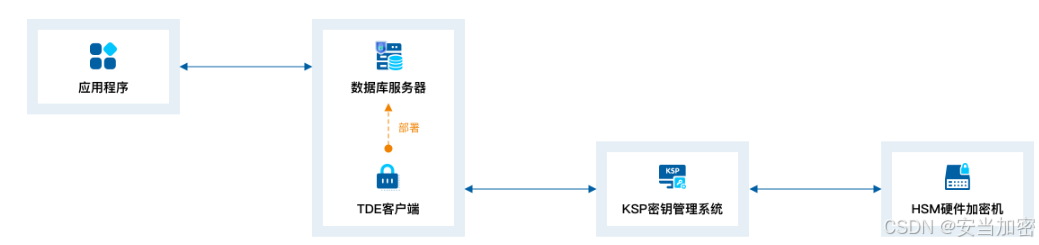

四、高安全全库TDE解决方案架构

为构建真正合规、高安全的全库加密体系,建议采用以下架构:

graph LRA[达梦数据库] -->|TDE密钥请求| B[KSP密钥管理平台]B -->|调用| C[国密HSM]C -->|SM4加密/解密| BB -->|返回加密后的DEK| AD[审计系统] <--|同步日志| B

✅ 核心优势:

- 主密钥由HSM生成并永久保护,永不以明文形式出现;

- 全库加密策略统一管理,覆盖SYSTEM、TEMP、REDO等所有对象;

- 支持国密SM4算法,满足信创与密码应用合规;

- 密钥操作全程审计,满足等保与GB/T 39786要求。

五、KSP密钥管理平台的关键能力

在实际部署中,企业可选择集成专业的KSP密钥管理平台,以弥补达梦原生能力的不足。该平台应具备以下特性:

| 能力 | 说明 |

|---|---|

| 达梦全库TDE深度适配 | 支持SYSTEM表空间初始化加密、日志加密、备份加密等全场景 |

| 国密HSM集成 | 对接国密HSM,主密钥由HSM保护 |

| SM4算法支持 | 数据加密使用SM4,密钥派生使用SM3,符合GM/T系列标准 |

| 密钥生命周期管理 | 支持主密钥自动轮换(如90天)、DEK更新、吊销 |

| 高可用部署 | 双机热备、负载均衡,避免单点故障影响数据库服务 |

| 统一审计日志 | 记录密钥生成、使用、轮换等操作,支持导出与SIEM对接 |

✅ 典型场景:

某省级政务云平台采用该方案后,达梦数据库所有数据文件即使被物理窃取,也无法解密,顺利通过等保三级测评。

六、实施步骤(全库加密)

6.1 新建数据库(推荐方式)

# 初始化数据库时启用TDE

dminit PATH=/dmdata EXTENT_SIZE=16 PAGE_SIZE=16 CASE_SENSITIVE=1 ENCRYPT_NAME=SM4 EKM_PATH=https://tde-kms.corp.com/api/v1/dm

ENCRYPT_NAME=SM4:指定国密算法EKM_PATH:指向TDE密钥管理平台API地址

6.2 配置KSP密钥管理平台

- 在平台创建“达梦TDE策略”,绑定HSM实例;

- 配置认证凭证(如客户端证书或Token);

- 启用自动轮换与审计日志。

6.3 验证全库加密状态

-- 查看表空间加密状态

SELECT TABLESPACE_NAME, ENCRYPTED FROM V$TABLESPACE;-- 查看日志加密状态(需DM8 SP4+)

SELECT LOG_TYPE, ENCRYPTED FROM V$RLOG;

预期结果:所有表空间、日志均显示 ENCRYPTED = 'Y'。

七、合规与安全价值

| 合规要求 | 实现方式 |

|---|---|

| GB/T 39786-2021 三级 | SM4加密数据 + HSM保护主密钥 + 完整审计日志 |

| 等保2.0 三级 | 静态数据加密 + 密钥与数据分离存储 |

| 数据安全法 | 防止敏感数据以明文形式存储或传输 |

| 信创适配 | 全栈国产:达梦 + 国密算法 + 国产HSM |

✅ 安全价值:

- 全库无死角加密:杜绝系统表、临时文件、日志等泄露风险;

- 密钥不出HSM:即使服务器被攻陷,密钥仍安全;

- 运维无感:应用无需改造,DBA操作习惯不变。

八、选型建议:如何选择KSP密钥管理平台?

企业在选型时,应重点关注:

| 能力 | 说明 |

|---|---|

| 原生支持达梦全库TDE | 包括SYSTEM表空间、日志、备份的加密管理 |

| 国密合规 | 支持SM2/SM3/SM4,通过国密认证 |

| HSM兼容性 | 支持主流国产HSM厂商 |

| 自动化运维 | 密钥轮换、告警、灾备一键配置 |

| 审计可追溯 | 满足监管检查要求 |

✅ 行业趋势:

越来越多头部政企选择具备达梦深度集成能力的KSP密钥管理平台,实现“一次部署、全库防护、持续合规”。

九、总结

达梦数据库的全库透明加密(TDE) 是保障静态数据安全的核心手段。

但仅靠数据库原生功能,难以满足密钥安全、国密合规、审计追溯等高阶要求。

唯有将达梦TDE与专业的KSP密钥管理平台 + 国密HSM结合,才能构建真正可信、可控、可审计的数据安全底座。

未来的数据防护,不是“是否加密”,而是“如何可信地管理密钥”。