华为交换机实战配置案例:从基础接入到核心网络

华为交换机作为企业网络的核心设备,其配置的规范性直接影响着整个网络的稳定性和安全性。

案例一:基础管理与企业网络接入

这是任何一台交换机上线前都必须完成的基础配置,确保设备可管理、可维护。

拓扑与需求:

- 一台华为S5700系列交换机。

- 管理员PC连接在交换机的G0/0/1接口。

- 为交换机配置IP地址,使其能够通过Telnet/SSH进行远程管理。

- 配置授权用户和密码。

配置步骤与命令:

- 进入系统视图并命名设备

<Huawei> system-view # 从用户视图进入系统视图[Huawei] sysname SW-Core # 将设备命名为 SW-Core[SW-Core]

- 配置管理VLAN和接口IP

通常我们会创建一个专用的管理VLAN,而不是使用默认的VLAN1。

[SW-Core] vlan batch 10 # 创建VLAN 10[SW-Core] interface vlanif 10 # 创建VLAN接口(三层虚拟接口)[SW-Core-Vlanif10] ip address 192.168.10.1 24 # 配置IP地址,作为管理网关[SW-Core-Vlanif10] quit

- 将连接管理员的接口划入管理VLAN

[SW-Core] interface gigabitethernet 0/0/1[SW-Core-GigabitEthernet0/0/1] port link-type access # 接口模式设为access[SW-Core-GigabitEthernet0/0/1] port default vlan 10 # 划入VLAN 10[SW-Core-GigabitEthernet0/0/1] quit

- 配置Telnet/SSH远程登录

我们使用AAA认证方式,创建本地用户。

# 配置VTY用户界面[SW-Core] user-interface vty 0 4 # 进入VTY 0到4这5个虚拟终端[SW-Core-ui-vty0-4] authentication-mode aaa # 认证模式设为AAA[SW-Core-ui-vty0-4] protocol inbound telnet # 允许Telnet协议(生产环境建议用SSH)[SW-Core-ui-vty0-4] quit# 配置AAA本地用户[SW-Core] aaa[SW-Core-aaa] local-user admin password cipher Huawei@123 # 创建用户,密码加密存储[SW-Core-aaa] local-user admin privilege level 15 # 赋予最高权限等级15[SW-Core-aaa] local-user admin service-type telnet # 用户服务类型为Telnet[SW-Core-aaa] quit

- 保存配置

切记! 所有配置完成后必须保存,否则重启后配置会丢失。

[SW-Core] save

验证:

在管理员PC上,将IP地址设置为192.168.10.100/24,然后打开CMD,输入 telnet 192.168.10.1,使用用户名admin和密码Huawei@123即可登录交换机。

案例二:多部门网络隔离(VLAN划分与Trunk)

在企业中,不同部门(如行政部、技术部)需要网络逻辑隔离。

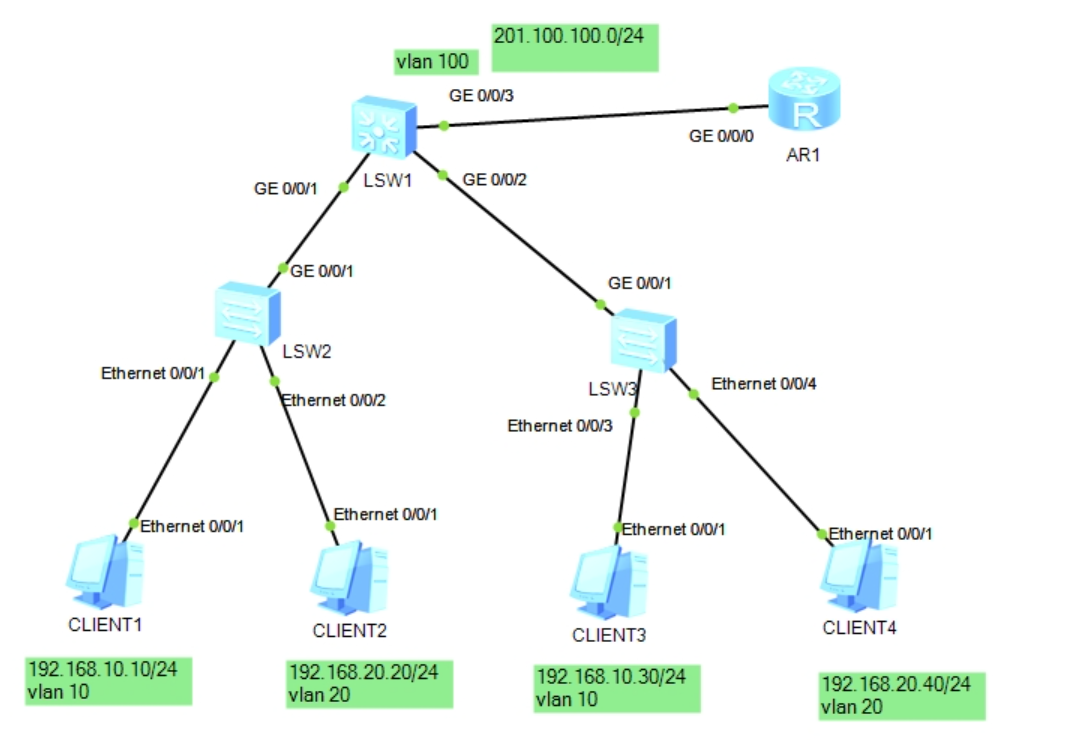

拓扑与需求:

- 一台核心交换机(SW-Core),两台接入交换机(SW-Access1, SW-Access2)。

- 行政部(VLAN 10)连接在SW-Access1上,技术部(VLAN 20)连接在SW-Access2上。

- 接入交换机与核心交换机之间通过Trunk链路连接,允许所有VLAN通过。

- 实现同部门内部互通,不同部门之间隔离。

配置步骤:

- 在核心交换机SW-Core上创建VLAN并配置Trunk

[SW-Core] vlan batch 10 20[SW-Core] interface gigabitethernet 0/0/24 # 连接SW-Access1的接口[SW-Core-GigabitEthernet0/0/24] port link-type trunk[SW-Core-GigabitEthernet0/0/24] port trunk allow-pass vlan 10 20[SW-Core-GigabitEthernet0/0/24] quit[SW-Core] interface gigabitethernet 0/0/23 # 连接SW-Access2的接口[SW-Core-GigabitEthernet0/0/23] port link-type trunk[SW-Core-GigabitEthernet0/0/23] port trunk allow-pass vlan 10 20

- 在接入交换机SW-Access1上配置(行政部)

[SW-Access1] vlan 10# 将连接行政部PC的接口(如G0/0/1)划入VLAN 10[SW-Access1] interface gigabitethernet 0/0/1[SW-Access1-GigabitEthernet0/0/1] port link-type access[SW-Access1-GigabitEthernet0/0/1] port default vlan 10# 配置上联核心交换机的接口为Trunk[SW-Access1] interface gigabitethernet 0/0/48[SW-Access1-GigabitEthernet0/0/48] port link-type trunk[SW-Access1-GigabitEthernet0/0/48] port trunk allow-pass vlan 10 # 只允许必要的VLAN

- 在接入交换机SW-Access2上配置(技术部)

[SW-Access2] vlan 20# 将连接技术部PC的接口(如G0/0/1)划入VLAN 20[SW-Access2] interface gigabitethernet 0/0/1[SW-Access2-GigabitEthernet0/0/1] port link-type access[SW-Access2-GigabitEthernet0/0/1] port default vlan 20# 配置上联核心交换机的接口为Trunk[SW-Access2] interface gigabitethernet 0/0/48[SW-Access2-GigabitEthernet0/0/48] port link-type trunk[SW-Access2-GigabitEthernet0/0/48] port trunk allow-pass vlan 20

结果:

此时,行政部的PC之间可以互相通信,技术部的PC之间也可以互相通信,但行政部和技术部之间无法通信,实现了网络隔离。

案例三:实现跨VLAN通信(单臂路由)

当不同VLAN之间需要互访时(例如VLAN 10需要访问VLAN 20的服务器),需要在三层设备上启用路由功能。

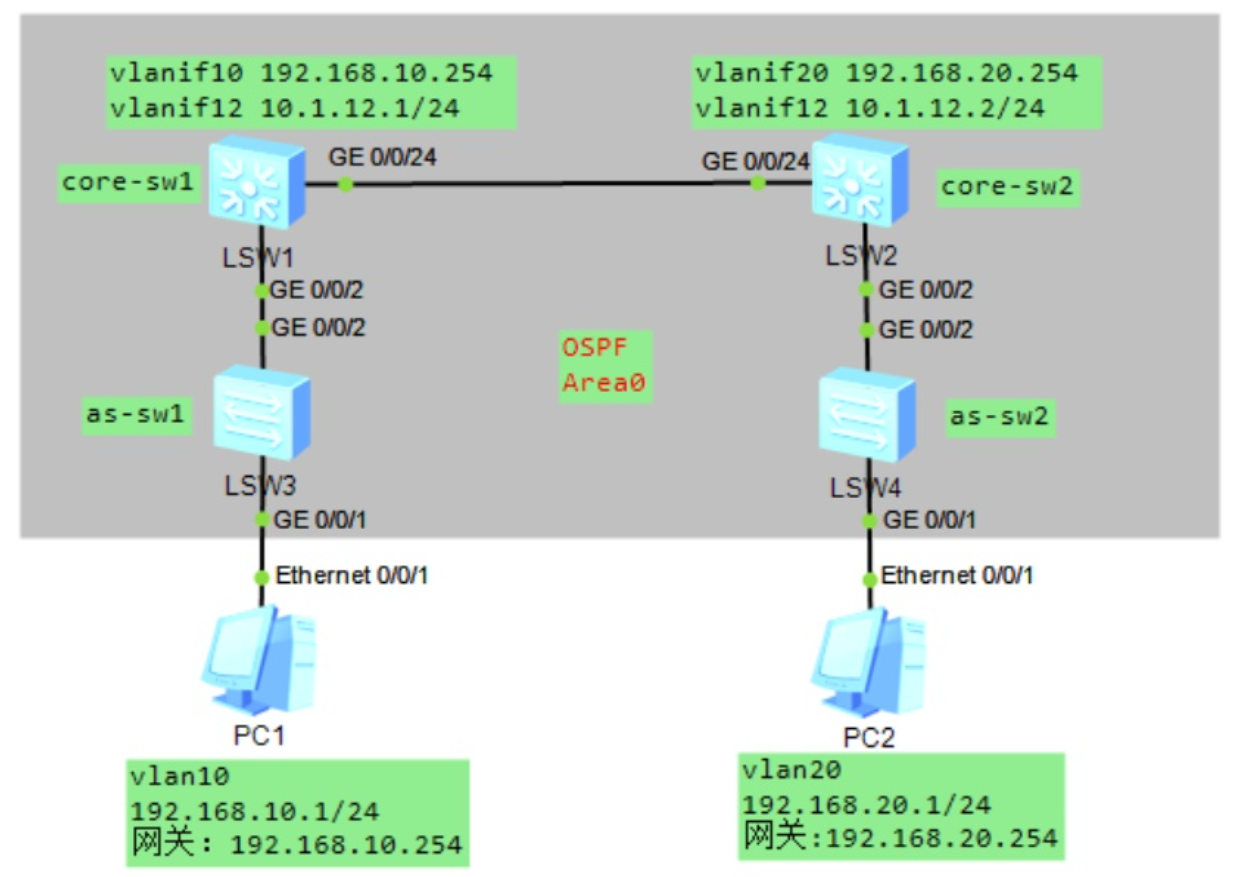

拓扑与需求:

- 使用案例二的拓扑,在核心交换机SW-Core上启用三层路由功能。

- 为VLAN 10和VLAN 20配置网关地址。

- 实现行政部(VLAN 10)与技术部(VLAN 20)的跨网段通信。

配置步骤(在核心交换机SW-Core上操作):

- 配置各VLANIF接口的IP地址(即网关)

[SW-Core] interface vlanif 10[SW-Core-Vlanif10] ip address 192.168.10.1 24 # 行政部的网关[SW-Core-Vlanif10] quit[SW-Core] interface vlanif 20[SW-Core-Vlanif20] ip address 192.168.20.1 24 # 技术部的网关[SW-Core-Vlanif20] quit

验证:

此时,给行政部的PC配置IP 192.168.10.100/24,网关192.168.10.1;给技术部的PC配置IP 192.168.20.100/24,网关192.168.20.1。然后从行政部PC ping 技术部PC的IP,应该可以通。

原理:

当数据包从VLAN 10发往VLAN 20时,PC先将数据包发给其网关(192.168.10.1,即SW-Core)。SW-Core查询路由表,发现192.168.20.0/24是其直连路由,于是将数据包从Vlanif 20接口转发出去,最终送达技术部的PC。

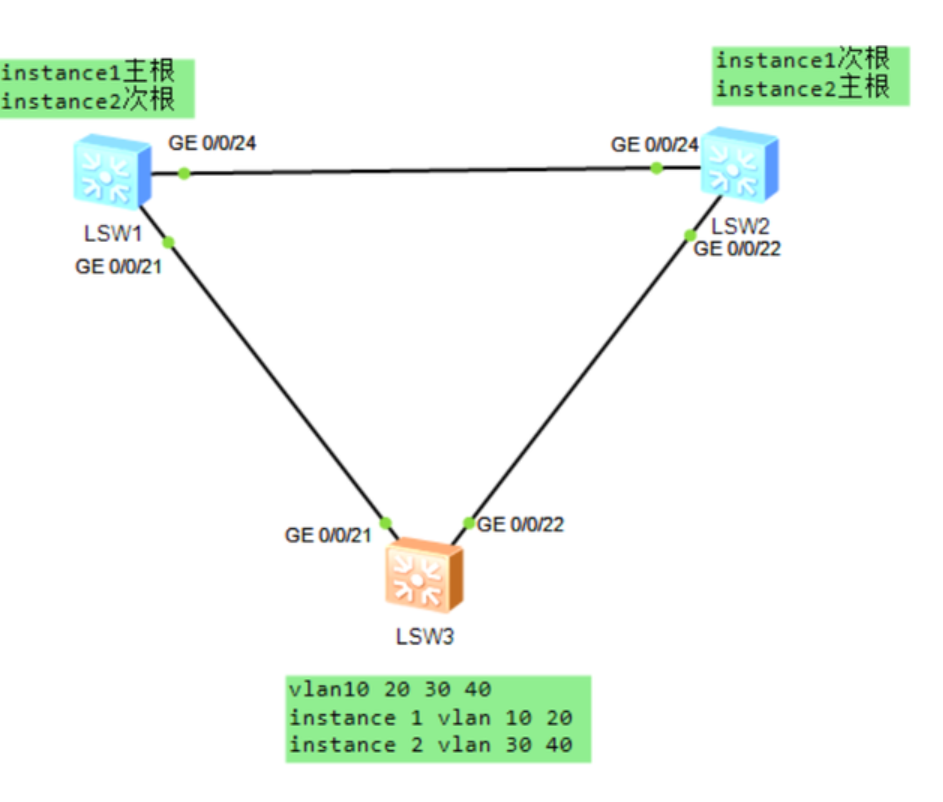

案例四:链路冗余与防环(MSTP)

在冗余网络中,为防止环路,必须部署生成树协议(STP)。华为设备默认使用MSTP。

需求:

- 在两台核心交换机之间、核心与接入交换机之间部署多条链路。

- 配置MSTP,实现链路冗余和负载分担。

配置步骤:

- 配置MSTP域并创建实例

# 在所有交换机上执行以下配置,确保域配置一致[SW-Core] stp region-configuration[SW-Core-mst-region] region-name MyNetwork # 配置域名[SW-Core-mst-region] instance 1 vlan 10 # 将VLAN 10映射到实例1[SW-Core-mst-region] instance 2 vlan 20 # 将VLAN 20映射到实例2[SW-Core-mst-region] active region-configuration # 激活配置

- 指定根桥

我们可以手动指定不同实例的根桥,以实现流量的负载分担。

# 在SW-Core-A上,配置其为实例1的主根,实例2的备根[SW-Core-A] stp instance 1 root primary[SW-Core-A] stp instance 2 root secondary# 在SW-Core-B上,配置其为实例2的主根,实例1的备根[SW-Core-B] stp instance 2 root primary[SW-Core-B] stp instance 1 root secondary

结果:

- 对于VLAN 10的流量,SW-Core-A是根桥,流量会优先通过它。

- 对于VLAN 20的流量,SW-Core-B是根桥,流量会优先通过它。

- 当任意一条活动链路发生故障时,MSTP会重新计算拓扑,将阻塞的端口激活,从而实现链路冗余备份,整个过程在秒级完成。

总结与最佳实践

通过以上四个案例,我们构建了一个小型企业网络的核心框架。在实际部署中,还需注意以下几点:

- 安全性:禁用不必要服务,配置ACL限制访问,使用SSH替代Telnet。

- 可靠性:设备级堆叠/iStack,链路级Eth-Trunk聚合。

- 管理性:配置SNMP用于网管系统监控,配置日志服务器。

- 文档化:及时保存配置并做好网络拓扑和IP地址规划的文档记录。