⸢ 肆-Ⅱ⸥ ⤳ 风险发现体系的演进(下):实践与演进

👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 👉2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

4.5 风险发现体系的演进

4.5.3 实现思路

4.5.3.5 重塑安全资产

4.5.3.6 安全能力调度中心

4.5.3.7 运营规则市场

4.5.3.8 统一的安全运营工作台

4.5.4 安全团队间的职能变化

4.5.5 运营实践

4.5.5.1 数据生命周期监控:应用数据流向

4.5.5.2 风险决策中心

4.5.5.3 安全度量体系

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

4.5 风险发现体系的演进

4.5.3 实现思路

(接前文)

4.5.3.5 重塑安全资产

从“资产清单”到“安全宇宙”

传统安全资产是一张静态的Excel表格,列出了需要保护的“物品清单”;而您所设想的现代安全资产是一个动态的、互联的、可计算的“安全宇宙”。

-

资产概念的升维:

-

传统资产清单:是什么(What)。应用、服务器、IP、端口等实体信息。核心是“可防护的边界”。

-

重塑后的资产清单:是什么 + 能做什么 + 如何交互(What + How + Interaction)。它不仅包含实体,更包含其内部的全部运行逻辑、与外部的所有交互关系。核心是“可计算的数据关系”。

-

-

数据的广度与深度:

-

广度(全域覆盖):

-

后端:应用代码逻辑(CPG)、机器、容器(Pod)、负载均衡器(LB)、安全产品(WAF、Sidecar)策略等。

-

前端:页面、交互逻辑、接口透出关系。这是发现业务逻辑漏洞的关键。

-

标签体系:为所有元素打上丰富的标签(如权限等级、数据敏感性),成为图上的“属性”,极大增强分析能力。

-

-

深度(逻辑拆解):不仅知道有一个LB,还要知道LB上每个模块的策略;不仅知道有一个WAF,还要将WAF的规则逻辑数据化,纳入图中计算。

-

-

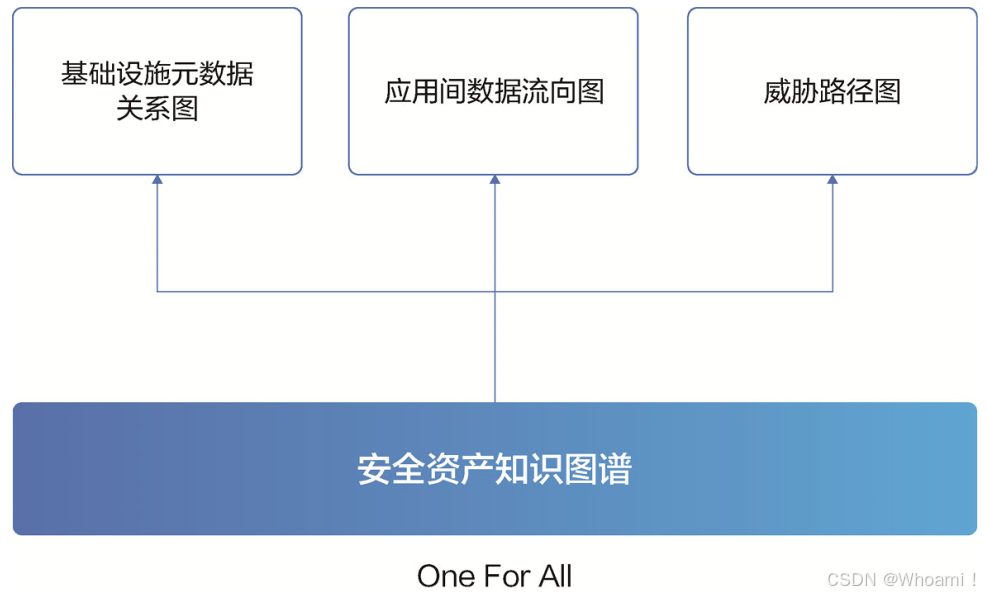

核心载体:安全资产知识图谱

所有上述多维数据关联后,最终形成的是一个安全资产知识图谱。它不再是一个简单的数据库,而是一个对数字业务世界的完整“映射”或“模拟”。 -

运营模式:基于图的全局计算

安全运营工作转变为在这个知识图谱上执行图计算和数据挖掘。-

风险分析:像做“病理推演”一样,沿着图的边(关系)追溯风险的根源和传播路径。

-

漏洞影响面分析:快速定位一个漏洞影响了哪些业务、哪些接口、哪些数据。

-

子视图生成:从全局图谱中按需抽取“子图”(如“仅包含支付业务的应用与接口视图”),实现 “One For All” 的数据支撑,避免重复建设。

-

通俗比喻:“数字业务宇宙”与“全局作战沙盘”

想象一下,您要管理的不是一堆冰冷的服务器列表,而是一个繁荣的数字业务宇宙。

传统资产治理:就像你只有一张这个宇宙的静态星图,上面只标出了星星(服务器)和星座(应用)的名字。你只知道它们存在,但对它们之间的引力、航道(流量)、以及每个星球上的文明(业务逻辑)一无所知。

重塑安全资产:目标是构建这个宇宙的 “元宇宙”级别的数字孪生——一个完全复刻的安全矩阵。

应用逻辑图:是每个星球的内部构造图(地核、地幔、地壳)。

机器、Pod、LB:是星球上的发射基地、空间站和星际航道。

安全产品(WAF、Sidecar):是航道上的检查站和护卫舰,它们的规则就是巡逻逻辑。

前端页面与交互:是星球面向宇宙的“用户界面” 和 “广告牌”,指明了如何与这个星球交互。

标签:给所有东西打上标记,比如“⛏️资源星球”、“🛡️军事要塞”、“💳金融中心”,一目了然。

当你把这个“数字孪生宇宙”完整地构建出来后,安全团队就拥有了一个上帝视角的全局作战沙盘。

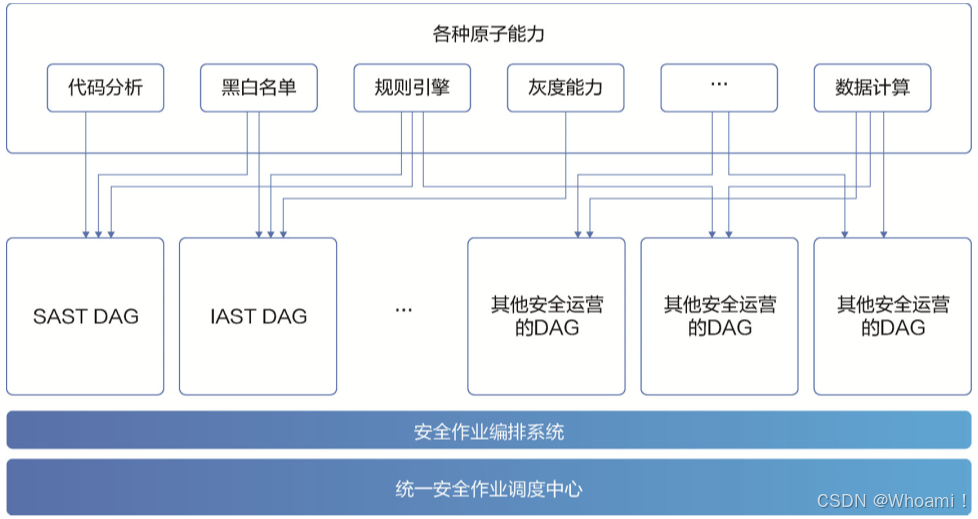

4.5.3.6 安全能力调度中心

您所设想的安全能力调度中心,其核心思想是打破传统安全产品作为独立“黑盒”的形态,实现能力的原子化、编排化和调度统一化。

现状:虽然现在各个安全产品都自成体系,几乎所有安全产品都可分为服务器端和客户端(Agent端)。

服务器端:负责对客户端的调度、数据采集以及规则下发;

客户端:负责具体的工作(如发送payload、扫描代码、执行下发的规则等)。

那么,是否可以把各个安全产品的服务器端相关能力进行抽离及合并,使得各个安全产品的调度交由统一的工作流调度系统,即共享一个服务器端能力。

最终目标:安全能力不再以孤立的产品形式存在,而是转化为一个个可自由编排的“能力概念”。这极大地提升了协作效率和灵活性,使安全团队能够快速响应新的需求,无需等待传统的产品开发或集成排期,最终实现安全运营的高度自动化和智能化。

-

统一调度(Unified Scheduling):将各个独立安全产品(SAST、DAST、IAST等)的服务器端调度能力进行抽离与合并,由一个统一的工作流调度系统接管所有客户端的任务调度、数据采集和规则下发。这解决了底层资源调度混乱的问题,为能力协作奠定了基石。

-

能力原子化(Capability Atomization):打破传统安全产品作为“黑盒”的形态,将其核心功能解构为细粒度的、独立的原子能力模块(例如,扫描器可解构为规则获取、策略判断、Payload发送等模块)。这使得SAST的代码分析、IAST的插桩等核心能力得以成为可被独立调用的数据源或功能单元。

-

编排与融合(Orchestration & Fusion):通过安全作业编排系统,安全工程师可以像编写工作流一样,将原子能力模块按业务目标灵活组合编排成有向无环图(DAG)。再由统一安全作业调度中心执行这些DAG,从而实现跨产品的深度能力协作与自动化。

通俗比喻:从“独立乐队”到“交响乐团”:

想象一下,传统的安全体系就像一支支独立的乐队:

摇滚乐队:DAST扫描器,声音大、动静大,但有些粗糙。

爵士乐队:IAST插桩,即兴发挥,能捕捉细腻的运行时细节。

古典乐队:SAST代码分析,结构严谨,一丝不苟。

每支乐队都有自己的乐谱(规则库)、指挥(服务器端)和乐器(客户端)。你想听一场综合性的演出,需要分别联系每支乐队的指挥,协调他们的时间,过程非常低效。

而您提出的安全能力调度中心,就是要组建一个统一的交响乐团:

统一指挥:解散各乐队自带的指挥,只保留一位总指挥(统一调度中心)。所有乐手都只听他一个人的指挥棒。

乐手原子化:乐手不再属于任何特定乐队。他们变成了首席小提琴、双簧管、定音鼓等独立单元。每位乐手就是一种原子能力。

创作乐谱:安全工程师的角色变成了作曲家。他不再关心哪支乐队有空,而是根据需求编写总乐谱(编排DAG工作流):歌曲开头由双簧管(IAST插桩)引出主旋律,然后小提琴(SAST分析)加入,最后在定音鼓(DAST扫描)的强音中达到高潮。

精彩演出:总指挥(调度中心)拿起作曲家写好的乐谱,指挥所有乐手精准协作,最终奏出一曲和谐、高效、磅礴的安全交响乐。

4.5.3.7 运营规则市场

将安全运营经验的产品化、标准化和市场化。其核心逻辑是:

-

经验沉淀:安全专家将风险发现、应急响应、产品部署验证等各类运营工作,编排成一个个可执行的DAG工作流。这些DAG是安全专家经验和智能的结晶。

-

高度复用:由于所有工作都建立在统一的知识图谱和能力调度中心之上,这些DAG具备了极强的可移植性。一个团队编写的优秀运营流程,可以几乎无损耗地被另一个团队直接使用。

-

形成市场:最终形成一个“运营规则市场”,安全工程师可以像在应用商店里下载APP一样,寻找、选用、并稍加修改就能部署来自全球或其他团队的最佳实践规则,极大降低了安全运营的门槛和重复建设成本。

通俗比喻:

这就像安全运营领域的 “App Store”或“菜谱分享平台”。

安全专家就像是名厨,他们将自己的拿手好菜(如“宫保鸡丁”、“清蒸鲈鱼”)的烹饪流程,标准化成一张张精细的菜谱(DAG)。菜谱里详细写着需要什么食材(从知识图谱取数)、用什么厨具(调用原子能力)、每一步的火候和顺序(编排规则)。

运营规则市场就是像“下厨房”这样的菜谱分享平台。

其他CISO或安全工程师就像是家庭主妇或新手厨师。他们不需要从零开始研究怎么做菜,只需要去平台上“淘宝”,找到评分高、口碑好的菜谱,照着做就能做出一盘像样的菜(完成一次安全运营任务)。他们也可以根据自家口味(企业特殊需求)对菜谱进行微调。

这意味着,安全运营的最佳经验不再是某个专家脑子里的隐形知识,而是可以复制、传播、交易的显性产品,从而推动整个行业水平的快速提升。

4.5.3.8 统一的安全运营工作台

终结安全数据与能力的碎片化体验,通过构建一个统一的运营界面来提升效率和体验。

-

一站式访问:改变过去需要登录多个不同产品后台的“来回切换”模式,将所有关键信息(资产详情、漏洞数据、交互逻辑、关联信息)集中到一个界面全景呈现。

-

上下文融合:基于底层的安全资产知识图谱,任何资产的相关信息都能被无缝关联和跳转,为运营人员提供完整的决策上下文,而不再是孤立的元数据。

-

能力去边界化:由于底层能力已被原子化,前台的运营功能(如规则编写、任务下发、名单管理)也不再属于某个特定产品,而是成为一种通用的、共享的服务,供人员在统一的工作台上调用。

-

处理集中化:所有需要人工处理的告警和结果都在一个平台统一呈现和处置,极大提升了运营效率。甚至允许用户在一定程度内自定义界面,满足个性化需求。

通俗比喻:

这就像从“分散的仪表盘” 升级为 “航天飞机的总控制台” 或 “汽车的智能驾驶座舱”。

过去:安全工程师就像是一名飞行员,面前有几十个独立的仪表盘(各安全产品后台),每个只显示一种信息(高度、速度、油量)。想看全貌,必须不停扭头,既疲劳又容易出错。

现在:统一安全运营工作台就是一个高度集成的总控制台。所有数据都融合在一个巨大的显示屏上:

点击一个应用,它所有的信息(内部逻辑、谁调它、它调谁、有哪些漏洞、防护状态)都以关联图谱的形式一目了然。

所有操作(扫描、封禁、加白)都可以在这个台子上完成,不再需要去找不同的操作面板。

所有的警报都会在同一个消息中心亮起,直接点击就能看到完整背景并进行处理。

4.5.4 安全团队间的职能变化

新型安全运营体系对安全团队职能、协作模式和人员结构带来的根本性改变:

-

理念转变:从“产品驱动”到“需求驱动”

-

旧模式:安全团队的工作流程和范围被现成安全产品的功能所限制和“捆绑”。

-

新模式:CISO 和安全工程师可以根据自身具体的治理和运营需求,自由地编排和定制能力,真正“做自己想做的事”。

-

-

组织重构:“中台打薄,前台打厚”

-

安全中台:职责变得更加聚焦和纯粹,从维护大量产品后台和琐碎需求中解脱出来,专注于提供稳定、高效、高质量的核心原子能力与数据。人员结构可能趋于精简和专家化。

-

CISO 团队(业务前台):成为安全运营的真正主角和驱动者,负责根据业务上下文定制大量的治理规则和运营流程(DAG)。其权责更大,人员配置可能需要增强。

-

-

新协作模式:赋能与支持

-

中台不再仅仅是能力的提供者,更是赋能者。它需要通过设立安全交付职能岗位,为前台提供标准化的规则模板和最佳实践。

-

同时,中台需要提供培训服务,提升前台安全工程师的“编曲”能力,降低使用新平台的门槛,确保新理念能够落地。

-

最终目标:是构建一个更加敏捷、高效且以业务安全需求为中心的组织形态,让最懂业务安全风险的人(CISO)能最直接、最自由地调动所有安全资源。

通俗比喻

这就像从 “传统汽车制造” 转向 “高端赛车定制与车队运营”。

传统模式(旧体系):

安全中台 就像一家传统汽车工厂,生产并销售固定的车型(安全产品)。每个车型都有自己的仪表盘、发动机和控制系统(独立后台)。

CISO 就像是车队经理,但他只能从工厂现有的车型里挑选。如果他需要一辆更适合爬坡的车,他只能向工厂提需求,排队等待工厂开发,自己无法动手改装。

新模式(新体系):

安全中台 的角色转变了,它不再生产整车,而是成为一个顶级的一级方程式(F1)赛车零部件供应商(原子能力提供方),专门生产世界上最优秀的发动机、变速箱、底盘和碳纤维外壳(核心能力与数据)。

CISO 团队 则升级为一个完整的F1车队。车队经理(CISO)和工程师们可以根据不同赛道的特点(业务场景),自由地选择、组装、调校中台提供的顶级零部件,打造出一辆最适合当前比赛的完美赛车(编排DAG)。

“中台打薄,前台打厚”:零部件供应商(中台)的员工减少了,但更加专注于核心研发;而车队(前台)的工程师、数据分析师和策略师团队变得更加庞大和重要。

培训与交付:中台供应商会为车队提供标准改装方案(交付标准规则)并培训车队的工程师如何更好地使用他们的零部件(培训服务),但最终如何赢得比赛,取决于车队自己的策略和定制能力。

4.5.5 运营实践

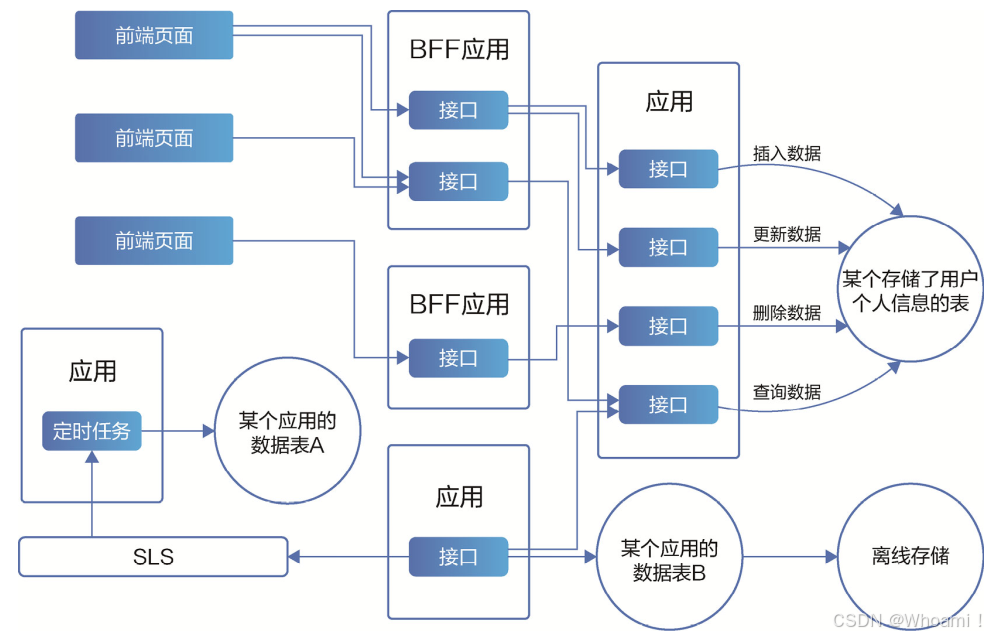

4.5.5.1 数据生命周期监控:应用数据流向

比喻:

监控数据生命周期,就像全球物流公司(如DHL、顺丰)追踪一个包裹。

-

旧方式:你只知道包裹从A城市发到了B城市(类似于SQL血缘只知道表A和表B有关系),但中间经过哪些分拣中心、是否被打开检查、现在在哪个卡车或飞机上、何时被签收,你一概不知。

-

新方式(我们的体系):每一个包裹(数据)都被贴上了一个永不脱落的GPS追踪器(污点标签)。

-

你知道它是谁(哪个用户)、在哪个网站(前端页面) 下单生成的。

-

你知道它被哪个快递员(API接口) 取件,经过了哪些中转站和海关(中间件、安全网关),是否被扫描(镜像采集)。

-

你知道它最终被存入了哪个仓库的哪个货架(数据库的表和字段)。

-

当它被再次调出、发往别处(透出给前端或通过RPC接口给其他应用),你依然能持续追踪它的去向。

-

甚至当它被销毁(数据删除) 时,你也能收到记录。

-

以下就是应用间数据流向图:

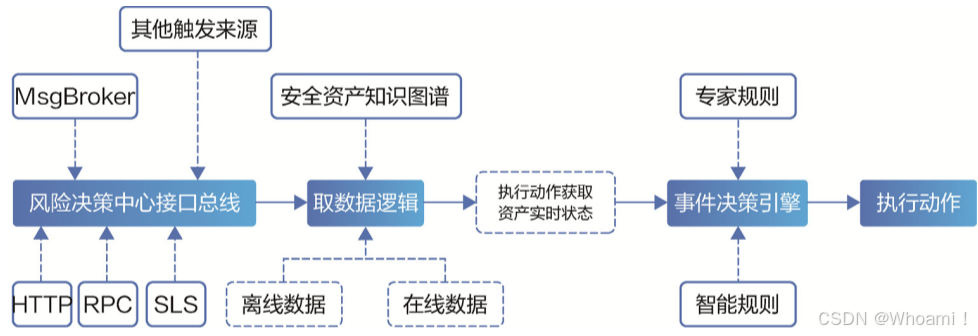

4.5.5.2 风险决策中心

比喻:

风险决策中心就像一个现代化的智能医疗诊断平台。

-

过去:病人(安全事件)来说不舒服。医生(安全工程师)需要手动安排他去抽血(查HIDS)、做CT(扫代码)、做B超(查网络策略)。每个检查都要去不同科室排队,医生要自己来回取报告,最后凭经验综合所有信息做诊断。效率低,容易误诊。

-

现在(我们的体系):

-

症状录入(事件触发):平台收到警报“发现一个可疑病毒(0Day漏洞jar包)”。

-

自动开具检查单(数据提取与能力调用):平台自动为病人开具全套检查:查血常规(从主机巡检结果找受影响应用)、做基因测序(触发代码分析算子,检查是否调用漏洞函数)。

-

全面体检报告(知识图谱关联):系统瞬间生成一份全面的体检报告,不仅包含检查结果,还关联了病人的既往病史(网络状况)、家族遗传病(应用间数据流向)、当前体质(安全产品部署)。

-

AI辅助诊断(决策引擎):决策引擎根据专家预置的规则(如:“调用漏洞函数+暴露在公网+处理核心数据 = 极高风险”)自动计算出一个准确的诊断结果和治疗优先级。

-

自动处置(触发动作):平台自动为高危病人安排住院(自动隔离)或下发药方(自动下发修复工单)。

-

风险决策流程图:

4.5.5.3 安全度量体系

比喻:

评估企业安全水平,就像评估一个城市的交通安全水平。

-

旧方式:数一数这个城市有多少个交警、多少个摄像头(投入了多少安全产品),但无法回答“城市到底有多安全”这个问题。

-

新方式(我们的体系):

-

识别要保护的目标:首先要保护的是运钞车路线(核心数据流)。

-

评估沿途风险:派评估员去检查运钞车会经过的每一条道路(资产节点) 的路况、红绿灯是否有效、摄像头是否正常工作、是否有警察巡逻(安全有效性检验项目)。

-

量化路线风险:对整条运钞路线进行风险打分。例如:“金融街段(95分)”路况极好;“老旧厂区段(30分)”路灯昏暗且监控失灵,是最大短板。

-

指导资源投入:交通局长(CISO)一看报告就明白,应该把有限的预算优先用于维修老旧厂区的路灯和加装监控,而不是在已经很安全的金融街再增加警力。

-

评估整体水平:综合所有重要路线的风险分,就能得出整个城市的交通安全总分(企业整体安全水平),向市长(企业管理者)汇报。

-

表:数据链路风险加权表示

| 核心数据链路 | 经过资产 | 资产风险值 | 链路加权风险值 | 主要短板 |

|---|---|---|---|---|

| 用户支付数据流 | 前端Web服务器 | 20 (低风险) | ||

| 支付网关 | 60 (中风险) | 65 | WAF规则陈旧 | |

| 核心数据库 | 85 (高风险) | 未开启加密 | ||

| 用户画像数据流 | 日志采集Agent | 40 (中风险) | ||

| 大数据平台 | 30 (低风险) | 35 | 无主要短板 |

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥