DBG数据库透明加密网关:SQLServer应用免改造的安全防护方案,不限制开发语言的加密网关

随着《数据安全法》《个人信息保护法》的落地实施,企业面临着前所未有的合规压力。SQL Server作为广泛使用的关系型数据库,承载着大量敏感信息,包括个人身份信息、财务数据和企业核心资料。

传统数据库加密方案存在三大痛点:业务系统侵入式改造导致研发周期延长、加密后查询性能断崖式下跌、密钥管理分散引发的安全风险。DBG数据库加密网关创新采用透明代理架构,在SQL Server协议层实现敏感字段动态脱敏与加密,真正实现了"零改造"安全升级。

一、SQL Server数据库安全挑战与安当解决方案

1. SQL Server安全威胁现状

SQL Server数据库面临着多层面的安全威胁:

数据泄露风险:黑客利用API漏洞越权访问数据库,窃取明文用户信息

备份文件窃取:攻击者窃取数据库备份文件,离线破解表数据

内部人员威胁:高权限用户滥用权限访问敏感数据

合规压力:满足GDPR、等保2.0、PCI DSS等合规要求成为刚性需求

2. 传统加密方案的局限性

SQL Server提供了内置的脱敏功能,如Dynamic Data Masking(动态数据屏蔽)和静态数据屏蔽,但这些功能存在一定的局限性:

动态数据屏蔽可以强行绕过加密,达不到真正的数据脱敏效果

静态数据屏蔽不支持具有时态表的数据库、内存优化表、计算列和标识列等

性能影响较大,特别是在大规模数据环境下

3. DBG的核心价值主张

DBG数据库加密网关针对SQL Server提供专门优化:

应用免改造:无需修改现有应用程序代码,只需要将应用程序的连接字符串指向DBG网关

高性能处理:采用SQL语法树缓存和硬件加速技术,将性能损耗控制在5%以内

灵活部署:支持物理机、虚拟化环境和云平台多种部署模式

二、DBG技术架构与核心功能

1. 系统架构设计

DBG采用四层防护架构,专门为SQL Server优化:

协议解析层:

深度解析SQL Server Tabular Data Stream (TDS)协议,支持2008至2019所有版本

智能识别SELECT/INSERT/UPDATE等12种SQL指令,覆盖所有数据库操作类型

建立字段级元数据字典,标记敏感字段类型,为后续处理提供基础

策略引擎层:

支持基于正则表达式+AI语义分析的敏感数据自动识别

提供灵活的RBAC(基于角色的访问控制)模型,实现细粒度访问控制

支持SQL语法重写,自动处理加密字段的Where条件转换

数据处理层:

动态脱敏引擎:支持保留前3后4位、哈希替换、掩码变换等7种脱敏策略

透明加密引擎:支持国密SM2/SM3/SM4算法全栈适配,兼容AES-256等国际算法

性能优化模块:采用SIMD指令集优化,最大限度减少性能影响

密钥管理层:

三层密钥体系:主密钥(MK)由硬件安全模块(HSM)保护,数据密钥(DEK)按表自动轮换,传输密钥(TEK)采用TLS 1.3协议加密通道

支持与KSP(Key Safe Platform)密钥管理系统集成,实现统一密钥管理

2. 动态脱敏功能

DBG提供强大的动态脱敏能力,能够在不改变应用程序的情况下,实现对敏感数据的实时保护:

智能识别:基于正则表达式+AI语义分析,自动识别身份证号、手机号、银行卡号等18类敏感数据,识别准确率超过99%

分级脱敏:支持保留前3后4位、哈希替换、掩码变换等7种脱敏策略,可根据不同业务场景灵活配置

权限管控:通过RBAC模型实现细粒度访问控制,不同角色的用户看到不同级别的数据内容

-- 配置示例:对user表的phone字段执行保留前3后4脱敏CREATE DESENSITIZATION POLICY dp_phoneON TABLE user(phone)USING 'mask_keep_first_last(3,4)'FOR ROLES ('developer','tester');-- 配置示例:对finance表的id_card字段进行SM4加密CREATE ENCRYPTION POLICY ep_idcardON TABLE finance(id_card)USING 'sm4-cbc'WITH KEY 'primary_key_001';

3. 透明加密功能

DBG支持国际和国内加密标准,满足不同行业的合规要求:

算法支持:SM2/SM3/SM4国密算法全栈适配,兼容AES-256等国际算法,满足各类合规要求

透明加密:自动处理加密字段的Where条件转换,业务代码无需任何修改,真正实现应用免改造

性能优化:采用SIMD指令集优化,将加密操作对性能的影响降至最低

4. 审计追踪系统

全面的审计功能为企业提供完整的操作追溯能力:

全链路记录:完整捕获SQL语句、客户端IP、操作时间等12维审计元数据,提供完整的操作追溯

风险预警:内置SQL注入、高频访问等20余种威胁检测模型,实时发现潜在安全威胁

可视化看板:提供数据流向拓扑图、敏感操作热力图等可视化组件,便于安全管理人员快速识别风险

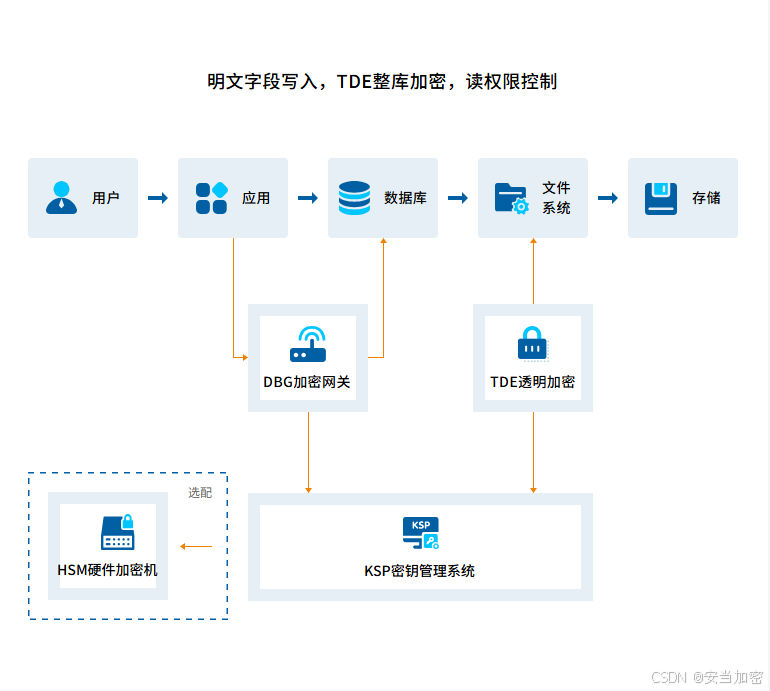

三、DBG与TDE的协同防护体系

1. 双剑合璧的防御理念

对于安全要求极高的SQL Server环境,DBG可以与TDE(Transparent Data Encryption)结合使用,形成全方位的防护体系:

应用层防护:DBG防止越权SQL直接读取明文

存储层防护:TDE防止数据库文件被窃取

备份层防护:TDE防止备份数据泄露

2. 协同工作原理

DBG+TDE协同工作架构:

3. 五大协同优势

全面防御:应对多种攻击场景,从应用层到存储层全面防护

合规满足:DBG实现"访问控制"+"数据加密"要求,TDE满足"存储保密性"要求

统一管理:DBG与TDE共用安当KSP平台,避免多套系统策略自动同步

性能保障:DBG内置SQL语法树缓存,TDE启用硬件加速,性能损耗极小

无缝集成:支持热插拔模式,已有TDE环境可快速集成DBG

四、部署实施与性能优化

1. 前期准备

DBG针对SQL Server的部署简单快捷:

硬件要求:4核8G内存,100GB磁盘,千兆网卡,大多数企业环境都能满足

软件要求:支持Windows Server 2012及以上版本,SQL Server 2008及以上版本

网络配置:旁路监听1433端口,无需改变现有网络架构

2. 部署架构

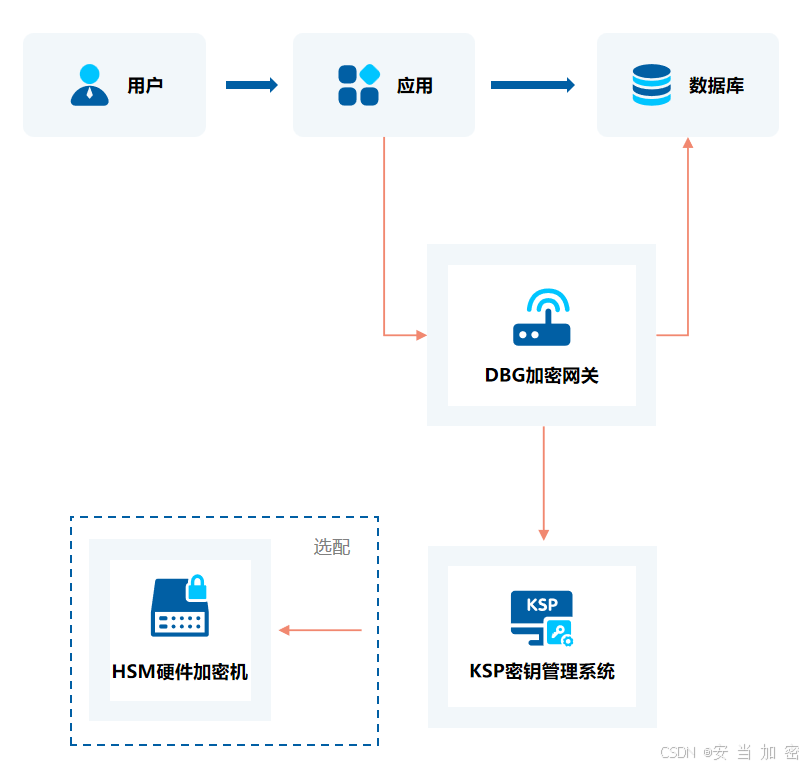

DBG采用透明代理架构,部署在应用程序和SQL Server数据库之间:

应用程序连接指向DBG网关而非直接连接数据库

DBG网关代理所有数据库请求和响应

根据预设规则对敏感数据进行实时脱敏或加密

所有操作通过管理控制台进行统一配置和管理

3. 配置流程

DBG提供了简化的配置流程,大幅缩短上线时间:

导入规则库:导入预定义敏感字段规则库(含PCI-DSS、GDPR合规模板)

创建策略:创建加密策略并绑定数据库账号

审计配置:配置审计日志存储路径(支持ES/Splunk/Kafka)

证书配置:生成自签证书或导入CA证书

服务启动:启动服务并验证连接:

sqlcmd -S dbg_ip -U encrypted_user -P password

4. 性能调优

通过合理的调优策略,DBG可以将性能损耗控制在5%以内:

连接池配置:max_connections=2048,支持高并发场景

加密线程数:worker_threads=CPU核数*2,充分利用硬件资源

缓存策略:启用缓存并合理配置缓存大小和TTL,显著提升性能

五、典型应用场景实战

1. 金融行业案例

某金融机构采用DBG实现了以下安全增强:

客户信息表(customer)的身份证号字段加密

交易流水表(transaction)的卡号字段脱敏

开发测试环境数据自动脱敏

实施效果:开发测试数据准备时间缩短70%,同时满足了金融行业的严格合规要求。通过DBG网关,实现了精细化的数据访问控制:客服人员只能看到客户手机号的后四位,而经理可以看到完整信息。

2. 医疗行业方案

某三甲医院HIS系统改造案例:

电子病历(emr)的手机号字段动态脱敏

药品库存(drug_stock)的批号字段加密

审计日志自动同步至卫健委监管平台

实施效果:完全满足《医疗卫生机构网络安全管理办法》要求,在保护患者隐私的同时不影响医疗业务流程。通过DBG网关控制不同医护人员的数据访问权限,医生可以看到完整病历信息,而行政人员只能看到脱敏后的数据。

3. 政务云实践

某省级政务云平台实施案例:

统一管理多个委办局的SQL Server实例

实现跨部门数据共享时的动态脱敏

密钥由政务云平台集中管控

七、实施最佳实践

1. 系统规划与设计

数据资产梳理:识别SQL Server数据库中的敏感数据资产,包括个人身份信息、财务数据、商业秘密等

权限分级:定义不同用户角色的数据访问权限,明确谁可以在什么情况下访问什么数据

脱敏策略制定:根据数据分类和权限分级,制定相应的脱敏策略,包括动态脱敏和静态脱敏规则

环境准备:部署DBG系统所需的硬件和软件环境,包括加密硬件、服务器和网络配置

2. 系统部署与集成

组件部署:根据需求部署DBG组件,配置与SQL Server数据库的连接

规则配置:在组件中配置脱敏规则和权限规则,确保与设计的脱敏策略一致

应用集成:修改应用程序的连接配置,指向DBG网关而非直接连接数据库

测试验证:全面测试脱敏效果,确保敏感数据得到适当保护,同时不影响业务功能

3. 运维管理与优化

监控审计:启用DBG系统的审计功能,监控所有数据访问行为,定期生成审计报告

规则优化:根据实际使用情况和业务变化,不断优化脱敏规则和权限设置

性能调优:监控系统性能,根据需要调整配置,确保脱敏处理不会对系统性能产生明显影响

应急响应:建立数据安全事件应急响应机制,确保在发生数据泄露等安全事件时能够快速响应

结语:SQL Server数据库安全新范式

DBG数据库加密网关通过创新的协议代理架构,在保证SQL Server数据库高性能的同时,构建起从敏感数据发现、动态脱敏、透明加密到审计追踪的完整防护链。