分布式k8s集群管理是如何用karmada进行注册的?

问题

为什么在控制平面(如 Karmada)中为成员集群创建了 Impersonator Secret(模拟身份凭证)、Cluster Secret(集群通信凭证)、ServiceAccount / Role / Binding(RBAC 权限),并把它们同步到成员集群,同时关联到 Cluster CRD 对象,之后就能够实现对成员集群的 统一管理(如策略下发、应用分发、状态采集等)?

总结

因为这些凭证和权限体系,为控制平面提供了合法的身份(认证)、通信手段(TLS/Token)、操作权限(RBAC)以及资源锚点(Cluster CRD),使得控制平面能够以受控、安全、可追踪的方式,代表管理员或系统,访问并操作成员集群的 Kubernetes API Server,从而实现集群级别的管理能力。

步骤

+-----------------------+

| 1. 注册请求发起 | <--- 来自业务方(UI/CLI/API)

| (MemberClusterRegisterRequest)

+----------+------------+|| 请求进入控制平面v

+----------+------------+

| 2. 获取成员集群 | <--- 通过 RPC 获取目标成员集群的 KubeClient

| KubeClient (member- |

| kubeClient / federate|

| kubeClient)

+----------+------------+|| 调用业务逻辑层v

+----------+------------+

| 3. 创建控制平面凭证 | <--- 在控制平面集群中创建:

| & RBAC 资源 | - Impersonator Secret (模拟身份)

| (createCredentialsFromMemberCluster) | - Cluster Secret (集群通信)

| | - ServiceAccount / Role / Binding

+----------+------------+|| 将凭证和 Cluster 信息同步到成员集群v

+----------+------------+

| 4. 同步凭证到成员 | <--- 在目标成员集群中创建相同的 Secret,

| 集群并建立关联 | 并关联到 Cluster CRD 对象

| (createCredentialsFromFederateCluster)

+----------+------------+|| 最终完成注册v

+----------+------------+

| 5. 注册成功,记录 | <--- 日志、状态更新、可开始策略下发等

| Cluster CRD 与 |

| Secret,启用管控能力 |

+-----------------------+

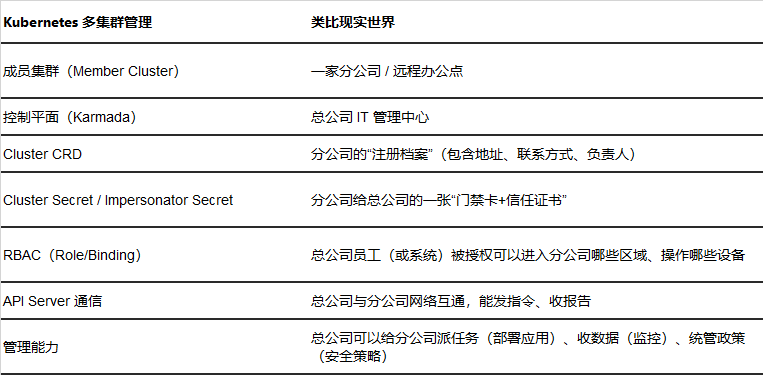

类比

可以把整个流程类比为: