CI/CD 实战:GitHub Actions 自动化部署 Spring Boot 项目

CI/CD 实战:GitHub Actions 自动化部署 Spring Boot 项目

🌟 Hello,我是摘星!

🌈 在彩虹般绚烂的技术栈中,我是那个永不停歇的色彩收集者。

🦋 每一个优化都是我培育的花朵,每一个特性都是我放飞的蝴蝶。

🔬 每一次代码审查都是我的显微镜观察,每一次重构都是我的化学实验。

🎵 在编程的交响乐中,我既是指挥家也是演奏者。让我们一起,在技术的音乐厅里,奏响属于程序员的华美乐章。

目录

CI/CD 实战:GitHub Actions 自动化部署 Spring Boot 项目

摘要

1. GitHub Actions 基础概念与架构

1.1 核心组件解析

1.2 运行器与执行环境

2. Spring Boot 项目 CI/CD 配置实战

2.1 完整工作流配置

2.2 Docker 镜像构建与推送

2.3 优化的 Dockerfile

3. 多环境部署策略

3.1 环境配置管理

3.2 Kubernetes 部署配置

4. 安全性与最佳实践

4.1 密钥管理策略

4.2 访问控制与审批流程

5. 性能优化与监控

5.1 构建性能优化

5.2 部署监控与告警

6. 故障处理与回滚策略

6.1 自动回滚机制

6.2 蓝绿部署策略

7. 高级特性与扩展

7.1 矩阵构建策略

7.2 条件执行与路径过滤

7.3 自定义 Actions 开发

8. 性能监控与指标分析

8.1 关键指标定义

8.2 监控仪表板配置

9. 团队协作与工作流优化

9.1 分支策略与工作流

9.2 代码审查集成

10. 故障排查与调试技巧

10.1 常见问题诊断

10.2 日志收集与分析

总结

参考链接

关键词标签

摘要

作为一名在 DevOps 领域摸爬滚打多年的技术人,我深知自动化部署对于现代软件开发的重要性。在这个快节奏的互联网时代,手动部署不仅效率低下,还容易出错,更是团队协作的瓶颈。今天,我将与大家分享如何使用 GitHub Actions 构建一套完整的 CI/CD 流水线,实现 Spring Boot 项目的自动化部署。

在我的实际项目经验中,传统的部署方式往往需要开发人员手动执行一系列繁琐的步骤:代码拉取、编译打包、测试验证、服务器部署、环境配置等。这个过程不仅耗时,还极易因为人为操作失误导致生产环境故障。而 GitHub Actions 的出现,让我们能够将这些重复性工作完全自动化,从代码提交到生产部署,整个流程一气呵成。

本文将从零开始,详细介绍如何设计和实现一个企业级的 CI/CD 流水线。我们将涵盖工作流配置、多环境部署策略、安全性考虑、性能优化等关键环节。通过实际案例和最佳实践,帮助大家构建稳定、高效、可维护的自动化部署体系。无论你是 DevOps 新手还是有经验的工程师,都能从中获得实用的技术洞察和操作指导。

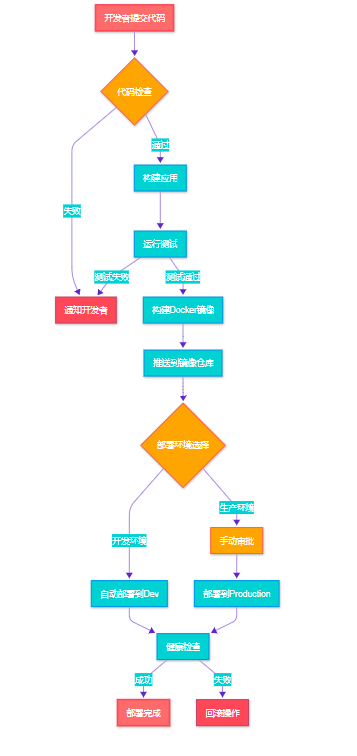

图1:CI/CD 流水线整体流程图 - 展示从代码提交到部署完成的完整自动化流程

1. GitHub Actions 基础概念与架构

1.1 核心组件解析

GitHub Actions 是 GitHub 提供的持续集成和持续部署平台,它允许我们在代码仓库中定义工作流,自动化软件开发生命周期中的各个环节。

工作流(Workflow) 是自动化流程的顶层概念,定义在 .github/workflows 目录下的 YAML 文件中。每个工作流包含一个或多个作业(Job),作业之间可以并行执行或按依赖关系顺序执行。

作业(Job) 是工作流中的执行单元,运行在指定的运行器(Runner)上。每个作业包含多个步骤(Step),这些步骤按顺序执行,共享同一个文件系统和环境变量。

步骤(Step) 是作业中的最小执行单元,可以是运行命令、执行脚本或使用预定义的动作(Action)。

# .github/workflows/ci-cd.yml

name: Spring Boot CI/CD Pipelineon:push:branches: [ main, develop ]pull_request:branches: [ main ]env:JAVA_VERSION: '17'MAVEN_OPTS: '-Xmx1024m'DOCKER_REGISTRY: 'ghcr.io'jobs:test:runs-on: ubuntu-lateststeps:- name: Checkout codeuses: actions/checkout@v4- name: Set up JDKuses: actions/setup-java@v4with:java-version: ${{ env.JAVA_VERSION }}distribution: 'temurin'- name: Cache Maven dependenciesuses: actions/cache@v3with:path: ~/.m2key: ${{ runner.os }}-m2-${{ hashFiles('**/pom.xml') }}restore-keys: ${{ runner.os }}-m2这个基础配置展示了工作流的核心结构。on 字段定义了触发条件,env 设置全局环境变量,jobs 包含具体的执行逻辑。缓存配置能显著提升构建速度,避免重复下载依赖。

1.2 运行器与执行环境

GitHub 提供了多种运行器选择,包括 GitHub 托管的运行器和自托管运行器。对于大多数项目,GitHub 托管的 ubuntu-latest 运行器已经足够使用。

2. Spring Boot 项目 CI/CD 配置实战

2.1 完整工作流配置

基于我在生产环境中的实践经验,下面是一个完整的 Spring Boot CI/CD 工作流配置:

name: Spring Boot Production Pipelineon:push:branches: [ main ]tags: [ 'v*' ]pull_request:branches: [ main ]env:JAVA_VERSION: '17'MAVEN_OPTS: '-Xmx2048m -XX:MaxPermSize=512m'DOCKER_REGISTRY: 'ghcr.io'IMAGE_NAME: 'mycompany/spring-boot-app'jobs:# 代码质量检查和测试quality-gate:runs-on: ubuntu-latestoutputs:version: ${{ steps.version.outputs.version }}steps:- name: Checkout repositoryuses: actions/checkout@v4with:fetch-depth: 0 # 获取完整历史用于 SonarQube 分析- name: Set up JDK ${{ env.JAVA_VERSION }}uses: actions/setup-java@v4with:java-version: ${{ env.JAVA_VERSION }}distribution: 'temurin'- name: Cache Maven dependenciesuses: actions/cache@v3with:path: ~/.m2key: ${{ runner.os }}-m2-${{ hashFiles('**/pom.xml') }}restore-keys: |${{ runner.os }}-m2-- name: Extract versionid: versionrun: |if [[ $GITHUB_REF == refs/tags/* ]]; thenVERSION=${GITHUB_REF#refs/tags/v}elseVERSION=$(mvn help:evaluate -Dexpression=project.version -q -DforceStdout)-${GITHUB_SHA::8}fiecho "version=$VERSION" >> $GITHUB_OUTPUTecho "Version: $VERSION"- name: Run tests with coveragerun: |mvn clean verify \-Dmaven.test.failure.ignore=false \-Dspring.profiles.active=test \jacoco:report- name: SonarQube analysisenv:GITHUB_TOKEN: ${{ secrets.GITHUB_TOKEN }}SONAR_TOKEN: ${{ secrets.SONAR_TOKEN }}run: |mvn sonar:sonar \-Dsonar.projectKey=spring-boot-app \-Dsonar.organization=mycompany \-Dsonar.host.url=https://sonarcloud.io \-Dsonar.coverage.jacoco.xmlReportPaths=target/site/jacoco/jacoco.xml- name: Upload test resultsuses: actions/upload-artifact@v3if: always()with:name: test-resultspath: |target/surefire-reports/target/site/jacoco/这个质量检查阶段包含了版本提取、测试执行、代码覆盖率分析和 SonarQube 静态代码分析。版本号的动态生成策略能够区分正式发布和开发构建。

2.2 Docker 镜像构建与推送

# Docker 镜像构建build-image:needs: quality-gateruns-on: ubuntu-latestif: github.event_name == 'push'outputs:image-digest: ${{ steps.build.outputs.digest }}steps:- name: Checkout repositoryuses: actions/checkout@v4- name: Set up JDK ${{ env.JAVA_VERSION }}uses: actions/setup-java@v4with:java-version: ${{ env.JAVA_VERSION }}distribution: 'temurin'- name: Cache Maven dependenciesuses: actions/cache@v3with:path: ~/.m2key: ${{ runner.os }}-m2-${{ hashFiles('**/pom.xml') }}- name: Build applicationrun: |mvn clean package -DskipTests \-Dspring.profiles.active=prod \-Dmaven.compiler.debug=false \-Dmaven.compiler.debuglevel=none- name: Set up Docker Buildxuses: docker/setup-buildx-action@v3- name: Log in to Container Registryuses: docker/login-action@v3with:registry: ${{ env.DOCKER_REGISTRY }}username: ${{ github.actor }}password: ${{ secrets.GITHUB_TOKEN }}- name: Extract metadataid: metauses: docker/metadata-action@v5with:images: ${{ env.DOCKER_REGISTRY }}/${{ env.IMAGE_NAME }}tags: |type=ref,event=branchtype=ref,event=prtype=semver,pattern={{version}}type=semver,pattern={{major}}.{{minor}}type=sha,prefix={{branch}}-- name: Build and push Docker imageid: builduses: docker/build-push-action@v5with:context: .file: ./Dockerfilepush: truetags: ${{ steps.meta.outputs.tags }}labels: ${{ steps.meta.outputs.labels }}cache-from: type=ghacache-to: type=gha,mode=maxplatforms: linux/amd64,linux/arm64Docker 构建阶段使用了多平台构建和缓存优化,能够显著提升构建效率。标签策略支持多种版本管理需求。

2.3 优化的 Dockerfile

# 多阶段构建 Dockerfile

FROM eclipse-temurin:17-jdk-alpine AS builder# 设置工作目录

WORKDIR /app# 复制 Maven 配置文件

COPY pom.xml .

COPY .mvn .mvn

COPY mvnw .# 下载依赖(利用 Docker 层缓存)

RUN ./mvnw dependency:go-offline -B# 复制源代码

COPY src ./src# 构建应用

RUN ./mvnw clean package -DskipTests -B && \java -Djarmode=layertools -jar target/*.jar extract# 运行时镜像

FROM eclipse-temurin:17-jre-alpine# 创建非 root 用户

RUN addgroup -g 1001 -S spring && \adduser -u 1001 -S spring -G spring# 安装必要的工具

RUN apk add --no-cache curl tzdata && \cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime && \echo "Asia/Shanghai" > /etc/timezoneWORKDIR /app# 复制应用层(按依赖关系分层,优化缓存)

COPY --from=builder --chown=spring:spring app/dependencies/ ./

COPY --from=builder --chown=spring:spring app/spring-boot-loader/ ./

COPY --from=builder --chown=spring:spring app/snapshot-dependencies/ ./

COPY --from=builder --chown=spring:spring app/application/ ./# 切换到非 root 用户

USER spring:spring# 健康检查

HEALTHCHECK --interval=30s --timeout=10s --start-period=60s --retries=3 \CMD curl -f http://localhost:8080/actuator/health || exit 1# 暴露端口

EXPOSE 8080# JVM 优化参数

ENV JAVA_OPTS="-XX:+UseContainerSupport -XX:MaxRAMPercentage=75.0 -XX:+UseG1GC -XX:+UseStringDeduplication"# 启动应用

ENTRYPOINT ["sh", "-c", "java $JAVA_OPTS org.springframework.boot.loader.JarLauncher"]这个 Dockerfile 采用了多阶段构建和分层优化策略,能够显著减小镜像大小并提升构建效率。

3. 多环境部署策略

3.1 环境配置管理

在实际项目中,我们通常需要支持开发、测试、预生产和生产等多个环境。每个环境都有不同的配置需求和部署策略。

# 开发环境自动部署deploy-dev:needs: [quality-gate, build-image]runs-on: ubuntu-latestif: github.ref == 'refs/heads/develop'environment:name: developmenturl: https://dev.myapp.comsteps:- name: Deploy to Developmentuses: azure/k8s-deploy@v1with:manifests: |k8s/dev/deployment.yamlk8s/dev/service.yamlk8s/dev/ingress.yamlimages: |${{ env.DOCKER_REGISTRY }}/${{ env.IMAGE_NAME }}:${{ needs.quality-gate.outputs.version }}kubectl-version: 'latest'# 生产环境手动部署deploy-prod:needs: [quality-gate, build-image]runs-on: ubuntu-latestif: startsWith(github.ref, 'refs/tags/v')environment:name: productionurl: https://myapp.comsteps:- name: Checkout repositoryuses: actions/checkout@v4- name: Configure kubectlrun: |echo "${{ secrets.KUBE_CONFIG }}" | base64 -d > kubeconfigexport KUBECONFIG=kubeconfig- name: Deploy to Productionrun: |# 更新镜像标签sed -i "s|IMAGE_TAG|${{ needs.quality-gate.outputs.version }}|g" k8s/prod/deployment.yaml# 应用配置kubectl apply -f k8s/prod/# 等待部署完成kubectl rollout status deployment/spring-boot-app -n production --timeout=300s- name: Run smoke testsrun: |# 等待服务就绪sleep 30# 执行冒烟测试curl -f https://myapp.com/actuator/health || exit 1curl -f https://myapp.com/api/v1/status || exit 1

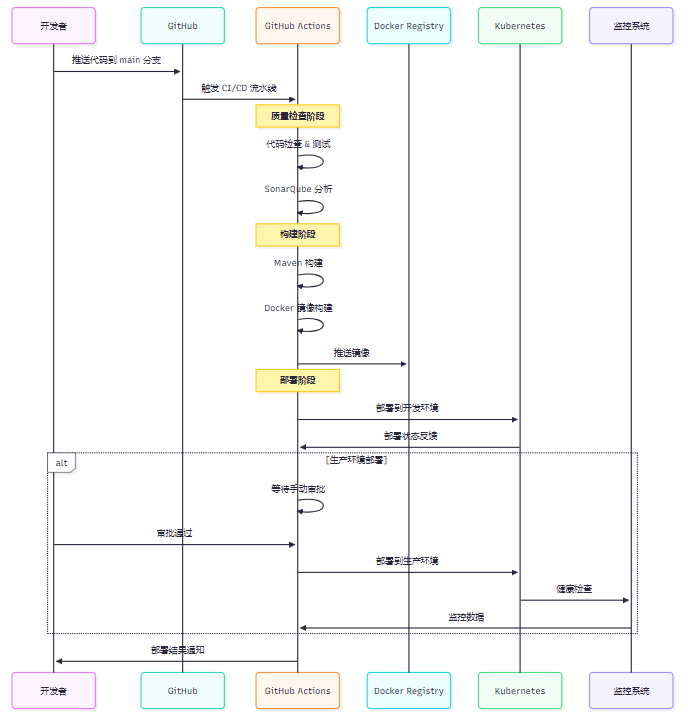

图3:多环境部署时序图 - 展示从代码提交到多环境部署的完整交互流程

3.2 Kubernetes 部署配置

# k8s/prod/deployment.yaml

apiVersion: apps/v1

kind: Deployment

metadata:name: spring-boot-appnamespace: productionlabels:app: spring-boot-appversion: IMAGE_TAG

spec:replicas: 3strategy:type: RollingUpdaterollingUpdate:maxSurge: 1maxUnavailable: 0selector:matchLabels:app: spring-boot-apptemplate:metadata:labels:app: spring-boot-appversion: IMAGE_TAGannotations:prometheus.io/scrape: "true"prometheus.io/port: "8080"prometheus.io/path: "/actuator/prometheus"spec:serviceAccountName: spring-boot-appsecurityContext:runAsNonRoot: truerunAsUser: 1001fsGroup: 1001containers:- name: appimage: ghcr.io/mycompany/spring-boot-app:IMAGE_TAGports:- containerPort: 8080name: httpenv:- name: SPRING_PROFILES_ACTIVEvalue: "prod"- name: JAVA_OPTSvalue: "-XX:+UseContainerSupport -XX:MaxRAMPercentage=75.0"resources:requests:memory: "512Mi"cpu: "250m"limits:memory: "1Gi"cpu: "500m"livenessProbe:httpGet:path: /actuator/health/livenessport: 8080initialDelaySeconds: 60periodSeconds: 30timeoutSeconds: 10failureThreshold: 3readinessProbe:httpGet:path: /actuator/health/readinessport: 8080initialDelaySeconds: 30periodSeconds: 10timeoutSeconds: 5failureThreshold: 3volumeMounts:- name: configmountPath: /app/configreadOnly: true- name: logsmountPath: /app/logsvolumes:- name: configconfigMap:name: spring-boot-app-config- name: logsemptyDir: {}这个 Kubernetes 部署配置包含了生产环境的最佳实践:滚动更新策略、资源限制、健康检查、安全配置等。

4. 安全性与最佳实践

4.1 密钥管理策略

在 CI/CD 流水线中,安全性是至关重要的考虑因素。GitHub Actions 提供了多层次的密钥管理机制:

| 密钥类型 | 作用域 | 使用场景 | 安全级别 |

| Repository Secrets | 单个仓库 | 数据库密码、API密钥 | 高 |

| Organization Secrets | 组织级别 | 共享服务凭证 | 高 |

| Environment Secrets | 特定环境 | 环境专用配置 | 最高 |

| Dependabot Secrets | 依赖更新 | 私有仓库访问 | 中 |

security-scan:runs-on: ubuntu-lateststeps:- name: Checkout codeuses: actions/checkout@v4- name: Run Trivy vulnerability scanneruses: aquasecurity/trivy-action@masterwith:image-ref: ${{ env.DOCKER_REGISTRY }}/${{ env.IMAGE_NAME }}:${{ needs.quality-gate.outputs.version }}format: 'sarif'output: 'trivy-results.sarif'- name: Upload Trivy scan resultsuses: github/codeql-action/upload-sarif@v2with:sarif_file: 'trivy-results.sarif'- name: OWASP Dependency Checkuses: dependency-check/Dependency-Check_Action@mainwith:project: 'spring-boot-app'path: '.'format: 'ALL'- name: Upload dependency check resultsuses: actions/upload-artifact@v3with:name: dependency-check-reportpath: reports/4.2 访问控制与审批流程

# 生产环境保护规则配置

production:protection_rules:required_reviewers: 2restrict_pushes: truerequired_status_checks:- "quality-gate"- "security-scan"- "build-image"deployment_branch_policy:protected_branches: truecustom_branch_policies: false安全原则:在生产环境部署中,永远不要跳过安全检查和代码审查。每一次部署都应该经过严格的质量门禁和人工审批,这是保障系统稳定性的最后一道防线。

5. 性能优化与监控

5.1 构建性能优化

基于我的实践经验,以下是一些关键的性能优化策略:

optimized-build:runs-on: ubuntu-lateststeps:- name: Checkout with shallow cloneuses: actions/checkout@v4with:fetch-depth: 1 # 浅克隆,减少网络传输- name: Setup Java with cacheuses: actions/setup-java@v4with:java-version: ${{ env.JAVA_VERSION }}distribution: 'temurin'cache: 'maven' # 自动缓存 Maven 依赖- name: Parallel Maven buildrun: |mvn clean package \-T 2C \ # 使用 2 倍 CPU 核心数的线程-DskipTests \-Dmaven.javadoc.skip=true \-Dmaven.source.skip=true \--batch-mode \--no-transfer-progress- name: Docker build with cacheuses: docker/build-push-action@v5with:context: .cache-from: type=ghacache-to: type=gha,mode=maxbuild-args: |BUILDKIT_INLINE_CACHE=15.2 部署监控与告警

post-deployment-monitoring:needs: deploy-prodruns-on: ubuntu-lateststeps:- name: Wait for deployment stabilizationrun: sleep 120- name: Health check with retryrun: |for i in {1..10}; doif curl -f https://myapp.com/actuator/health; thenecho "Health check passed"breakfiecho "Attempt $i failed, retrying in 30s..."sleep 30done- name: Performance baseline testrun: |# 使用 Apache Bench 进行基准测试ab -n 1000 -c 10 https://myapp.com/api/v1/status- name: Send deployment notificationuses: 8398a7/action-slack@v3with:status: ${{ job.status }}channel: '#deployments'webhook_url: ${{ secrets.SLACK_WEBHOOK }}if: always()

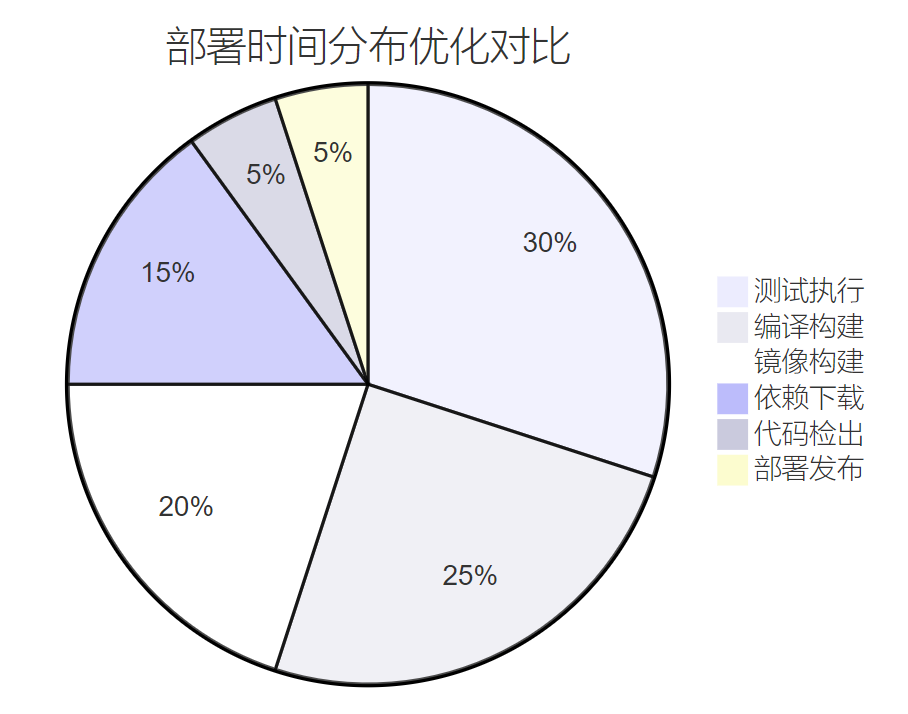

图4:部署时间分布饼图 - 展示各阶段耗时占比,指导优化重点

6. 故障处理与回滚策略

6.1 自动回滚机制

rollback-on-failure:needs: deploy-prodruns-on: ubuntu-latestif: failure()steps:- name: Get previous successful deploymentid: previousrun: |PREVIOUS_TAG=$(kubectl get deployment spring-boot-app -n production -o jsonpath='{.metadata.annotations.deployment\.kubernetes\.io/revision}')echo "previous-tag=$PREVIOUS_TAG" >> $GITHUB_OUTPUT- name: Rollback deploymentrun: |kubectl rollout undo deployment/spring-boot-app -n productionkubectl rollout status deployment/spring-boot-app -n production --timeout=300s- name: Verify rollbackrun: |sleep 60curl -f https://myapp.com/actuator/health || exit 1- name: Notify rollbackuses: 8398a7/action-slack@v3with:status: 'failure'channel: '#alerts'webhook_url: ${{ secrets.SLACK_WEBHOOK }}text: |🚨 Production deployment failed and rolled backRepository: ${{ github.repository }}Commit: ${{ github.sha }}Previous version restored successfully6.2 蓝绿部署策略

blue-green-deployment:runs-on: ubuntu-lateststeps:- name: Deploy to Green Environmentrun: |# 部署到绿色环境kubectl apply -f k8s/green/kubectl rollout status deployment/spring-boot-app-green -n production- name: Run Integration Testsrun: |# 对绿色环境执行集成测试./scripts/integration-tests.sh https://green.myapp.com- name: Switch Traffic to Greenrun: |# 切换流量到绿色环境kubectl patch service spring-boot-app -n production -p '{"spec":{"selector":{"version":"green"}}}'- name: Monitor Green Environmentrun: |# 监控绿色环境 5 分钟for i in {1..10}; docurl -f https://myapp.com/actuator/health || exit 1sleep 30done- name: Cleanup Blue Environmentrun: |# 清理蓝色环境kubectl delete deployment spring-boot-app-blue -n production

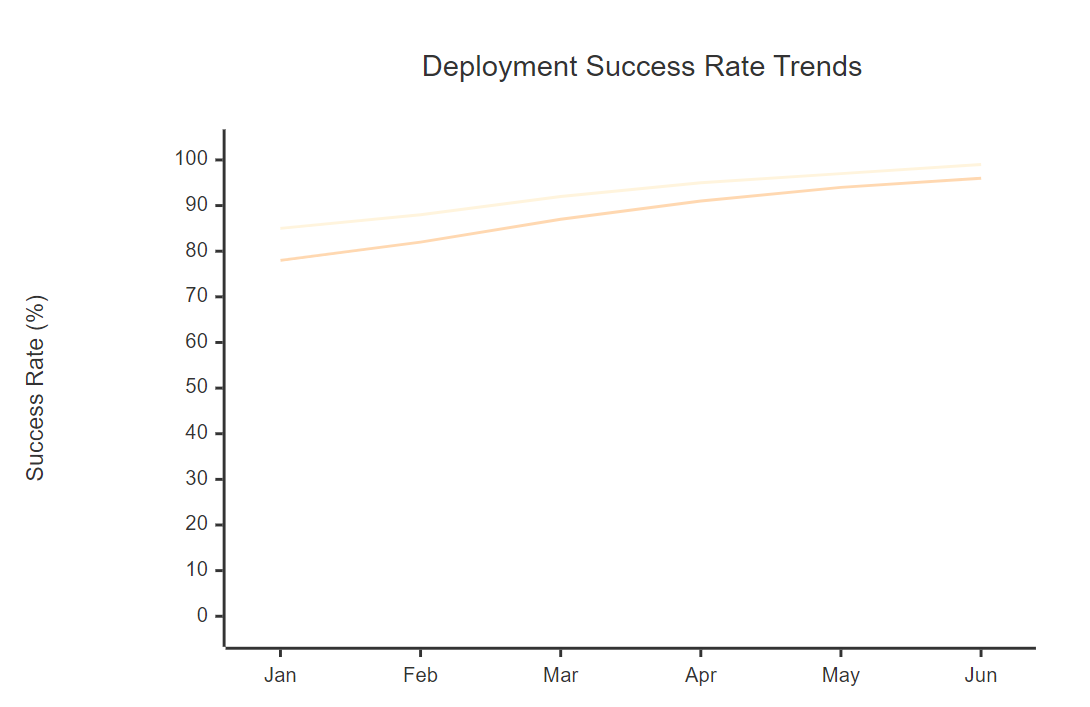

图5:部署成功率趋势图 - 展示 CI/CD 优化前后的部署成功率对比

7. 高级特性与扩展

7.1 矩阵构建策略

对于需要支持多个 Java 版本或操作系统的项目,可以使用矩阵构建:

matrix-build:runs-on: ${{ matrix.os }}strategy:matrix:os: [ubuntu-latest, windows-latest, macos-latest]java-version: ['11', '17', '21']exclude:- os: windows-latestjava-version: '11'steps:- name: Checkout codeuses: actions/checkout@v4- name: Set up JDK ${{ matrix.java-version }}uses: actions/setup-java@v4with:java-version: ${{ matrix.java-version }}distribution: 'temurin'- name: Run testsrun: mvn test -Djava.version=${{ matrix.java-version }}7.2 条件执行与路径过滤

on:push:branches: [ main, develop ]paths:- 'src/**'- 'pom.xml'- '.github/workflows/**'pull_request:branches: [ main ]paths-ignore:- 'docs/**'- '*.md'- '.gitignore'jobs:conditional-deploy:if: |github.event_name == 'push' && github.ref == 'refs/heads/main' &&!contains(github.event.head_commit.message, '[skip ci]')7.3 自定义 Actions 开发

# .github/actions/deploy-spring-boot/action.yml

name: 'Deploy Spring Boot Application'

description: 'Custom action for deploying Spring Boot apps'

inputs:environment:description: 'Target environment'required: trueimage-tag:description: 'Docker image tag'required: truekubeconfig:description: 'Kubernetes config'required: true

outputs:deployment-url:description: 'Deployed application URL'value: ${{ steps.deploy.outputs.url }}

runs:using: 'composite'steps:- name: Setup kubectluses: azure/setup-kubectl@v3with:version: 'latest'- name: Deploy applicationid: deployshell: bashrun: |echo "${{ inputs.kubeconfig }}" | base64 -d > kubeconfigexport KUBECONFIG=kubeconfig# 替换镜像标签sed -i "s|IMAGE_TAG|${{ inputs.image-tag }}|g" k8s/${{ inputs.environment }}/deployment.yaml# 执行部署kubectl apply -f k8s/${{ inputs.environment }}/kubectl rollout status deployment/spring-boot-app -n ${{ inputs.environment }}# 获取服务 URLURL=$(kubectl get ingress spring-boot-app -n ${{ inputs.environment }} -o jsonpath='{.spec.rules[0].host}')echo "url=https://$URL" >> $GITHUB_OUTPUT8. 性能监控与指标分析

8.1 关键指标定义

在 CI/CD 流水线中,我们需要关注以下关键指标:

| 指标类型 | 具体指标 | 目标值 | 监控方式 |

| 构建性能 | 构建时间 | < 10分钟 | GitHub Actions 时间统计 |

| 部署频率 | 每日部署次数 | > 5次 | Git 提交频率分析 |

| 失败率 | 构建失败率 | < 5% | 失败构建统计 |

| 恢复时间 | 平均恢复时间 | < 30分钟 | 故障处理时间跟踪 |

| 代码质量 | 测试覆盖率 | > 80% | SonarQube 报告 |

8.2 监控仪表板配置

metrics-collection:runs-on: ubuntu-lateststeps:- name: Collect build metricsrun: |# 收集构建指标BUILD_TIME=${{ github.event.workflow_run.conclusion == 'success' && github.event.workflow_run.updated_at - github.event.workflow_run.created_at || 0 }}# 发送到监控系统curl -X POST https://metrics.mycompany.com/api/v1/metrics \-H "Content-Type: application/json" \-d '{"metric": "cicd.build.duration","value": "'$BUILD_TIME'","tags": {"repository": "'${{ github.repository }}'","branch": "'${{ github.ref_name }}'","status": "'${{ job.status }}'"}}'- name: Update deployment dashboarduses: actions/github-script@v6with:script: |const { data: deployments } = await github.rest.repos.listDeployments({owner: context.repo.owner,repo: context.repo.repo,per_page: 10});// 更新部署统计console.log(`Recent deployments: ${deployments.length}`);

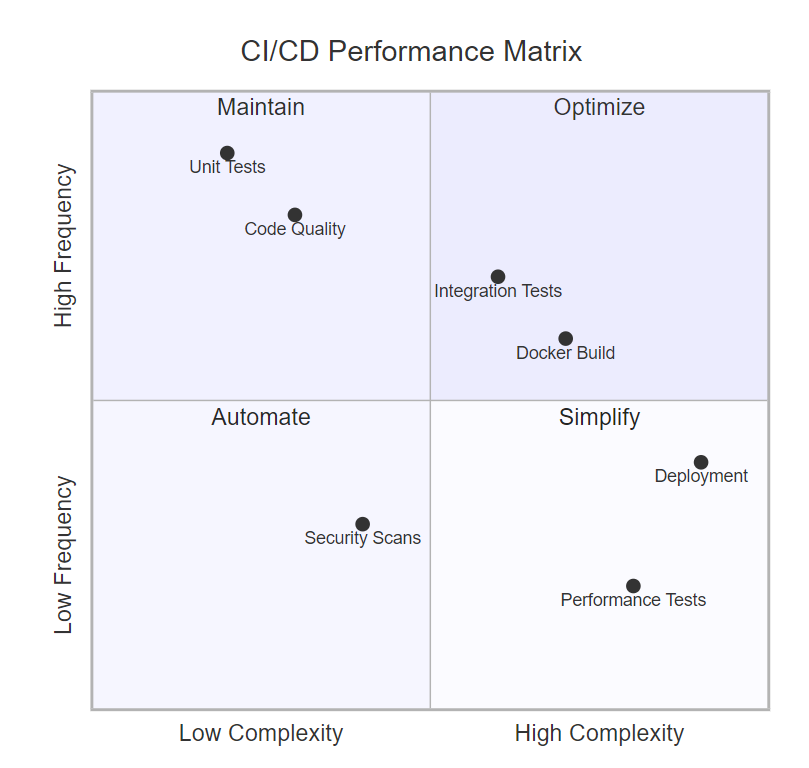

图6:CI/CD 性能象限图 - 展示不同流程的复杂度与频率分布,指导优化策略

9. 团队协作与工作流优化

9.1 分支策略与工作流

# 基于 GitFlow 的工作流配置

name: GitFlow CI/CDon:push:branches: [ main, develop, 'release/*', 'hotfix/*' ]pull_request:branches: [ main, develop ]jobs:determine-strategy:runs-on: ubuntu-latestoutputs:deploy-env: ${{ steps.strategy.outputs.environment }}skip-tests: ${{ steps.strategy.outputs.skip-tests }}steps:- name: Determine deployment strategyid: strategyrun: |if [[ "${{ github.ref }}" == "refs/heads/main" ]]; thenecho "environment=production" >> $GITHUB_OUTPUTecho "skip-tests=false" >> $GITHUB_OUTPUTelif [[ "${{ github.ref }}" == "refs/heads/develop" ]]; thenecho "environment=development" >> $GITHUB_OUTPUTecho "skip-tests=false" >> $GITHUB_OUTPUTelif [[ "${{ github.ref }}" == refs/heads/release/* ]]; thenecho "environment=staging" >> $GITHUB_OUTPUTecho "skip-tests=false" >> $GITHUB_OUTPUTelif [[ "${{ github.ref }}" == refs/heads/hotfix/* ]]; thenecho "environment=hotfix" >> $GITHUB_OUTPUTecho "skip-tests=true" >> $GITHUB_OUTPUTelseecho "environment=none" >> $GITHUB_OUTPUTecho "skip-tests=false" >> $GITHUB_OUTPUTfi9.2 代码审查集成

code-review-automation:runs-on: ubuntu-latestif: github.event_name == 'pull_request'steps:- name: Checkout PRuses: actions/checkout@v4with:fetch-depth: 0- name: Run automated code reviewuses: github/super-linter@v4env:DEFAULT_BRANCH: mainGITHUB_TOKEN: ${{ secrets.GITHUB_TOKEN }}VALIDATE_JAVA: trueVALIDATE_DOCKERFILE: trueVALIDATE_YAML: true- name: Comment PR with review resultsuses: actions/github-script@v6with:script: |const fs = require('fs');const path = './super-linter.log';if (fs.existsSync(path)) {const logContent = fs.readFileSync(path, 'utf8');const issues = logContent.split('\n').filter(line => line.includes('ERROR'));if (issues.length > 0) {await github.rest.issues.createComment({issue_number: context.issue.number,owner: context.repo.owner,repo: context.repo.repo,body: `## 🔍 Code Review Results\n\nFound ${issues.length} issues:\n\n${issues.slice(0, 10).map(issue => `- ${issue}`).join('\n')}`});}}10. 故障排查与调试技巧

10.1 常见问题诊断

在实际使用中,我遇到过各种各样的问题,以下是一些常见的故障排查方法:

debug-workflow:runs-on: ubuntu-lateststeps:- name: Debug environmentrun: |echo "=== System Information ==="uname -adf -hfree -mecho "=== Environment Variables ==="env | sortecho "=== GitHub Context ==="echo "Event: ${{ github.event_name }}"echo "Ref: ${{ github.ref }}"echo "SHA: ${{ github.sha }}"echo "Actor: ${{ github.actor }}"- name: Debug with tmate (remote access)uses: mxschmitt/action-tmate@v3if: ${{ failure() && github.event.inputs.debug == 'true' }}with:limit-access-to-actor: true10.2 日志收集与分析

- name: Collect logs on failureif: failure()run: |# 收集系统日志sudo journalctl --no-pager > system.log# 收集 Docker 日志docker logs $(docker ps -aq) > docker.log 2>&1 || true# 收集应用日志kubectl logs -l app=spring-boot-app -n production --tail=1000 > app.log || true- name: Upload failure artifactsuses: actions/upload-artifact@v3if: failure()with:name: failure-logs-${{ github.run_id }}path: |*.logtarget/surefire-reports/target/failsafe-reports/retention-days: 30总结

通过这次深入的 CI/CD 实战分享,我希望能够帮助大家建立起完整的自动化部署体系。从我多年的实践经验来看,一个成功的 CI/CD 流水线不仅仅是技术的堆砌,更是团队协作文化和工程效率的体现。

在实施过程中,我们需要循序渐进,从简单的自动化构建开始,逐步完善测试、安全检查、多环境部署等环节。每一个环节都要考虑到实际的业务需求和团队能力,不能盲目追求技术的先进性而忽略了实用性和可维护性。

特别值得强调的是,CI/CD 不是一次性的项目,而是需要持续优化和改进的过程。随着项目的发展和团队的成长,我们的流水线也需要不断演进。监控指标、性能优化、安全加固这些工作都需要持续投入。

在安全性方面,我们必须始终保持警惕。密钥管理、访问控制、漏洞扫描这些环节一个都不能少。生产环境的部署更是需要严格的审批流程和回滚机制,这是对用户负责,也是对团队负责。

最后,我想说的是,技术是为业务服务的。再完美的 CI/CD 流水线,如果不能提升团队效率、保障产品质量、降低运维成本,那就失去了它存在的意义。我们要始终以解决实际问题为导向,用技术的力量让开发和运维工作变得更加高效和可靠。

希望这篇文章能够为大家在 DevOps 道路上提供一些有价值的参考。技术的世界日新月异,但工程实践的核心原则是相通的:自动化、标准化、可观测性。让我们一起在这条路上不断探索,用代码改变世界,用自动化释放创造力。

我是摘星!如果这篇文章在你的技术成长路上留下了印记

👁️ 【关注】与我一起探索技术的无限可能,见证每一次突破

👍 【点赞】为优质技术内容点亮明灯,传递知识的力量

🔖 【收藏】将精华内容珍藏,随时回顾技术要点

💬 【评论】分享你的独特见解,让思维碰撞出智慧火花

🗳️ 【投票】用你的选择为技术社区贡献一份力量

技术路漫漫,让我们携手前行,在代码的世界里摘取属于程序员的那片星辰大海!

参考链接

- GitHub Actions 官方文档

- Spring Boot 官方部署指南

- Kubernetes 部署最佳实践

- Docker 多阶段构建优化

- SonarQube 代码质量分析

关键词标签

#CI/CD #GitHub Actions #Spring Boot #Docker #Kubernetes #DevOps #自动化部署 #容器化 #微服务 #持续集成