【计算机网络 | 第17篇】DNS资源记录和报文

文章目录

- 深入解析DNS:从分布式架构到安全防护

- 一、DNS为何选择分布式架构?—— 告别集中式的“致命缺陷”🤔

- 集中式DNS的四大核心缺陷⚠️

- DNS分布式架构:层次化的“协同网络”

- 二、DNS的核心组件:资源记录与报文🥝

- 1. 资源记录(RR):DNS的“数据单元”🍋🟩

- 2. DNS报文:查询与响应的“载体”🍋🟩

- 报文结构解析

- 三、DNS记录如何“上线”?—— 从域名注册到全球可访问🥝

- 1. 域名注册与权威DNS配置

- 2. 服务主机记录配置

- 3. 动态更新机制

- 4. 全球查询验证:以澳大利亚用户访问www.qq.com为例

- 四、DNS安全:守护互联网的“导航安全”🤔

- 1. 典型DNS攻击与案例

- 2. DNS安全扩展:DNSSEC的“数字签名”防护

- 3. DNS安全的未来方向

深入解析DNS:从分布式架构到安全防护

在互联网世界中,我们每天通过域名访问各类网站、发送邮件,却很少思考背后的“导航系统”如何运作。这个“导航系统”就是DNS(域名系统),它如同互联网的“地址簿”,负责将易记的域名(如www.qq.com)转化为机器可识别的IP地址(如121.7.106.83)。本文将从DNS的分布式架构设计出发,详细拆解其资源记录、报文结构,最后探讨DNS安全的核心挑战与防护手段。

一、DNS为何选择分布式架构?—— 告别集中式的“致命缺陷”🤔

早期互联网曾尝试用集中式DNS服务器管理所有域名与IP的映射,但随着互联网规模爆炸式增长,这种设计的弊端逐渐凸显,甚至可能导致整个互联网瘫痪。

集中式DNS的四大核心缺陷⚠️

-

单点故障:牵一发而动全身

若所有DNS查询依赖一台服务器,一旦其因硬件损坏、网络攻击或软件错误宕机,全网域名解析将陷入停滞。例如,若腾讯云DNS服务器(119.29.29.29)故障,全国用户将无法访问微信、QQ邮箱、腾讯网等服务,影响范围覆盖数亿人。 -

通信容量:百万级查询压垮单台服务器

现代互联网每天产生数十亿次DNS查询(如用户访问淘宝、B站、京东等)。假设每秒有100万次查询,即使是顶级企业级服务器(如阿里云高端DNS节点),其CPU、内存和带宽也会迅速达到极限,导致响应延迟或拒绝服务。 -

远距离数据库:跨地域延迟不可忽视

若集中式服务器部署在北京,深圳用户每次查询需跨1800公里传输请求。按光纤信号20万公里/秒的传播速度计算,单向传输至少需9毫秒,再加上跨地域链路的网络拥塞,最终延迟可能翻倍,严重影响用户体验。 -

维护成本:全球域名同步难如登天

集中式服务器需存储全球数百万个域名记录,而新域名注册、IP变更、服务器迁移等事件每分钟都在发生。单一服务器不仅难以实时同步数据,还无法保证所有用户看到的解析结果一致,数据一致性问题无解。

DNS分布式架构:层次化的“协同网络”

为解决集中式缺陷,DNS采用分布式、层次化数据库架构,如同中国高铁的调度系统:总调度中心(根服务器)→ 区域调度站(TLD服务器)→ 车站值班室(权限服务器),将全球域名解析任务分散到不同层级的服务器集群中。

其核心优势可概括为三点:

- 扩展性:每层服务器仅处理特定范围查询(如根服务器管顶级域、TLD服务器管二级域),避免单点过载。例如,腾讯、阿里等企业可自建权限DNS服务器,灵活扩展服务容量。

- 容错性:全球部署的根服务器副本(如CNNIC的根镜像)和权限服务器主备架构(如阿里云多节点部署),确保部分服务器故障时,查询仍能正常完成,可用性可达99.99%。

- 性能优化:本地DNS服务器通过TTL(生存时间)机制缓存解析结果(如百度域名缓存1小时),减少重复查询;同时支持智能解析(如腾讯云地理位置路由),将广东用户引导至广东的CDN节点,降低访问延迟。

二、DNS的核心组件:资源记录与报文🥝

DNS的正常运作依赖两大核心:资源记录(RR)(存储域名与IP的映射信息)和DNS报文(传输查询与响应数据)。

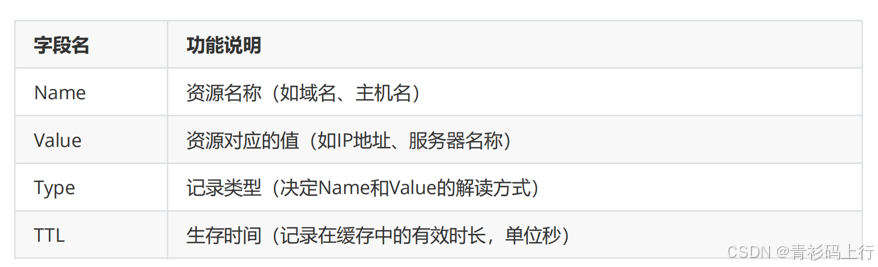

1. 资源记录(RR):DNS的“数据单元”🍋🟩

所有DNS服务器通过资源记录存储关键信息,其格式为4元组:(Name, Value, Type, TTL):

其中Type字段决定了Name和Value的解读方式,常见类型有四种:

| 记录类型 | 作用 | 示例 |

|---|---|---|

| A记录 | 将主机名(完整域名)映射为IPv4地址,最基础的解析记录 | (www.tencent.com, 121.7.106.83, A) |

| NS记录 | 指定某个域的权威DNS服务器,相当于“指引路标” | (tencent.com, dns1.tencent.com, NS) |

| CNAME记录 | 为域名设置别名,指向规范主机名,支持服务迁移/负载均衡 | (qcloud.com, www.qcloud.com, CNAME) |

| MX记录 | 指定域名的邮件服务器地址,支持按优先级排序 | (mail.aliyun.com, mx1.mail.aliyun.com, MX) |

资源记录协作示例:当用户访问腾讯视频(video.qq.com)并发送邮件至user@qq.com时:

- 解析腾讯视频:本地DNS查询video.qq.com的A记录,从腾讯权威DNS服务器(dns1.tencent.com)获取IP(如121.7.106.84)。

- 解析腾讯邮箱:DNS客户端先查询qq.com的MX记录,获取邮件服务器地址(如mx1.mail.qq.com),再通过A记录解析该服务器的IP,最终完成邮件投递。

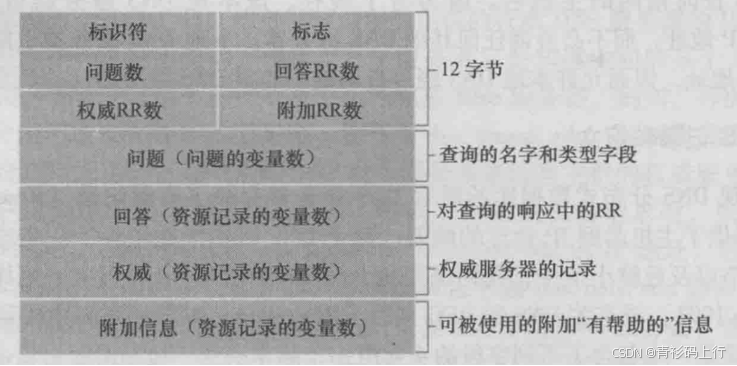

2. DNS报文:查询与响应的“载体”🍋🟩

DNS报文分为查询报文和响应报文,两者格式完全一致,均由5个部分组成,通过UDP协议(端口53)传输;若响应数据超过512字节,会自动切换至TCP协议。

报文结构解析

| 区域 | 功能 |

|---|---|

| 首部区域(12字节) | 包含标识符(匹配查询与响应)、标志(区分查询/响应)、问题数、回答RR数等核心参数 |

| 问题区域 | 存储查询的域名(如www.sohu.com)和期望的记录类型(如A或MX) |

| 回答区域 | 存储对查询的响应结果,即一条或多条资源记录(如www.sohu.com的A记录IP) |

| 权威区域 | 存储该域名的权威DNS服务器记录 |

| 附加信息区域 | 提供额外的“帮助信息”,如权威服务器的IP地址(避免二次查询) |

三、DNS记录如何“上线”?—— 从域名注册到全球可访问🥝

当企业注册新域名(如qq.com)并部署服务时,需通过以下步骤将解析信息写入DNS数据库,确保全球用户可访问:

1. 域名注册与权威DNS配置

- 域名注册:通过CNNIC或阿里云等公信部认证的注册商,验证域名唯一性并完成备案(相当于“申请互联网门牌”)。

- 配置权威DNS服务器:设置主备权威服务器(如腾讯的dns1.qq.com,IP 121.7.106.83;dns2.qq.com,IP 121.7.106.84),并在.com顶级域(TLD)服务器中插入两条记录:

- NS记录:(edu.qq.com, dns1.qq.com, NS),标识edu.qq.com的权威DNS服务器。

- A记录:(dns1.qq.com, 121.7.106.83, A),将权威服务器名映射为IP。

2. 服务主机记录配置

在企业自身的权威DNS服务器中,添加业务所需的核心记录:

- Web服务器A记录:(www.qq.com, 121.7.106.85, A),用户访问www.qq.com时会解析到该IP。

- 邮件服务器记录:先添加MX记录(qq.com, mail.qq.com, MX),再添加A记录(mail.qq.com, 121.7.106.86, A),确保邮件可正常投递。

3. 动态更新机制

早期DNS记录需手动修改配置文件(如BIND的named.conf),如今企业通过DNS动态更新协议(RFC 2136/3007) 实现自动化管理,例如通过API接口实时更新Web服务器IP,确保全网缓存同步。

4. 全球查询验证:以澳大利亚用户访问www.qq.com为例

- 澳大利亚用户设备向本地DNS服务器(如114.114.114.114)发送解析请求。

- 本地DNS向根服务器查询.com顶级域的TLD服务器地址。

- 本地DNS向.com TLD服务器(由CNNIC或阿里云管理)请求qq.com的权威DNS地址(dns1.qq.com或dns2.qq.com)。

- 本地DNS向腾讯权威DNS服务器(121.7.106.83)查询www.qq.com的A记录,获取IP 121.7.106.85。

- 用户浏览器通过TCP连接访问该IP,加载腾讯网页。

四、DNS安全:守护互联网的“导航安全”🤔

DNS的设计初衷是“开放与高效”,但这也使其面临多种攻击风险。以下是常见攻击类型及防护方案:

1. 典型DNS攻击与案例

-

DDoS攻击:淹没服务器的“洪水”

攻击者利用僵尸网络向DNS根服务器或TLD服务器发送海量请求,导致合法用户无法解析域名。

案例1:2002年10月,攻击团伙向13个DNS根服务器发送大量ICMP ping报文,多数根服务器通过过滤非DNS协议报文抵御攻击。

案例2:2016年10月,Mirai恶意软件控制10万台物联网设备(摄像头、路由器),攻击.com TLD服务器,导致淘宝、微博、爱奇艺等平台短暂访问异常,影响数百万用户。 -

中间人攻击与DNS投毒:伪造“导航路径”

- 中间人攻击:截获用户DNS请求,返回伪造IP(如将www.alipay.com解析为恶意服务器)。

- DNS投毒:向DNS服务器发送伪造响应报文,诱导其缓存错误记录(如将bankofchina.com映射为钓鱼网站)。

2. DNS安全扩展:DNSSEC的“数字签名”防护

为应对上述威胁,DNSSEC(DNS安全扩展) 应运而生,其核心是通过“数字签名”验证DNS记录的真实性,构建信任链:

- 数字签名与验证:每条DNS记录由权威服务器生成数字签名并附带公钥,解析器通过验证签名与公钥的匹配性,确认记录未被篡改。例如,用户查询www.sina.com时,DNSSEC会验证该A记录是否由新浪权威服务器签发。

- 部署现状:截至2023年,全球约25%的顶级域(.com、.net)启用DNSSEC;中国CNNIC管理的.cn域已全面启用,阿里云、腾讯云也提供DNSSEC配置服务,保障企业网站和邮件系统安全。

3. DNS安全的未来方向

- 自动化防御与AI监测:通过机器学习分析DNS流量模式,实时识别DDoS攻击或异常查询(如高频子域名扫描)。例如,腾讯云DNS利用AI模型预测潜在攻击,提前部署防护策略。

- IPv6与DNSSEC协同:IPv6的超大地址空间减少了DNS缓存污染风险,但需同步部署DNSSEC应对新型攻击。目前中国已启动“IPv6+”行动计划,推动两者在网络中的普及。

如果我的内容对你有帮助,请 点赞 , 评论 , 收藏 。创作不易,大家的支持就是我坚持下去的动力!