AI渗透测试工具“Villager“整合Kali Linux工具与DeepSeek AI实现自动化攻击

网络安全研究机构Straiker人工智能研究团队(STAR)发现,新型AI驱动的渗透测试框架Villager正将Kali Linux工具集与DeepSeek AI模型深度融合,实现网络攻击工作流的全自动化。该工具自2025年7月在Python软件包索引发布后迅速引发关注,上线首两个月下载量即突破10,000次。

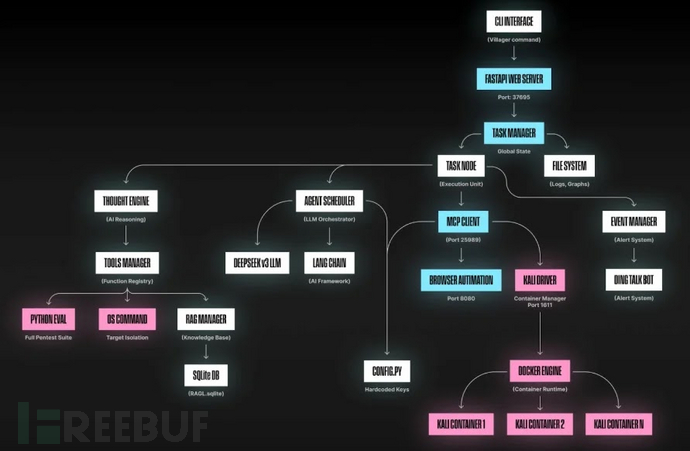

工具架构与核心特性

Villager采用模型上下文协议(MCP)客户端架构,通过分布式服务组件实现高度自动化与隐蔽性。其核心组件包括:

运行于25989端口的MCP客户端服务,负责中央消息协调

搭载4,201个AI系统提示词的智能决策数据库,用于动态生成攻击方案

按需容器创建系统,自动生成隔离的Kali Linux环境进行网络扫描与漏洞评估

与传统依赖脚本化流程的渗透框架不同,Villager通过自然语言处理将文本指令转换为动态的AI驱动攻击序列。该工具最引人警惕的特性是其反取证能力:容器配备24小时自毁机制自动清除活动日志,随机化SSH端口设置显著增加检测与分析难度。

AI集成与攻击适配

框架通过http://gpus.dev.cyberspike.top:8000/v1/chat/completions端点接入DeepSeek定制AI模型(代号al-1s-20250421,采用GPT-3.5-turbo分词技术),使其能基于目标系统特性动态调整攻击策略。例如检测到WordPress系统时自动启动WPScan,发现API端点时立即切换至浏览器自动化模式。

开发背景与可信度存疑

Villager背后组织Cyberspike于2023年11月27日注册域名,该公司虽登记为人工智能与应用软件开发商,但调查显示其缺乏官方网站且在商业数据库中几乎无迹可寻。网站存档记录表明,Cyberspike曾推销具备"内置反向代理"和"多阶段生成器"功能的远程管理工具(RAT)v1.1.7,实际为网络犯罪集团广泛采用的AsyncRAT木马的重新封装版。

框架核心开发者被认为是@stupidfish001,系HSCSEC战队前CTF选手,目前持有多个电子邮箱账户。

自动化攻击场景

通过运行在37695端口的FastAPI接口,Villager实现基于任务指令的复杂多阶段攻击。该框架接受自然语言描述的高级目标,自动分解为具有依赖关系追踪和故障恢复机制的子任务。攻击者仅需提交"测试example.com漏洞"等简单指令,即可获得完整的自动化渗透测试方案。

实时监控功能允许操作者通过多个端点跟踪进度,构建出AI驱动网络作战的完整指挥中心。这种自动化水平极大降低了实施高级攻击的技术门槛,使技能水平有限的威胁行为者也能执行复杂入侵。

企业安全影响与防御建议

Villager通过官方Python软件包索引分发的情况引发严重企业安全担忧。组织面临三重风险升级:

更频繁的自动化外部扫描尝试

压缩检测响应时间的加速攻击生命周期

混合攻击中预制工具增多导致溯源困难

该工具与合法开发基础设施的集成还带来供应链风险,特别是可能误装恶意包的CI/CD管道或开发工作站。安全团队建议部署MCP协议安全网关,实时检测恶意工具调用模式与未授权AI代理行为,并加强开发环境的安全审计与依赖项验证。