企业文档安全守护者全面测评:7款加密软件深度解析,让商业机密固若金汤

一份投标报价单在开标前神秘出现在竞争对手手中,核心设计图纸被离职员工轻松带往竞争公司,财务数据通过一个U盘不翼而飞...这些触目惊心的场景正在无数企业中上演。IBM《2023年数据泄露成本报告》显示,全球单次数据泄露平均成本高达445万美元,其中文档泄露是主要泄密途径。 在数字经济时代,选择一款可靠的文档加密软件已成为企业保护核心资产的必选项。

为什么企业需要专业文档加密软件?

本质安全防护:即使文档被窃取,加密确保内容不被泄露

合规刚性要求:满足《数据安全法》、《个人信息保护法》等法规要求

知识产权保护:防止核心技术、商业机密被未授权使用

竞争优势保持:确保企业核心竞争优势不因泄密而丧失

六款文档加密软件深度解析

1. SecureDoc Enterprise - 老牌加密专家

核心能力:提供全盘加密和文件级加密,支持多种加密算法

独特优势:加密强度高,支持预启动认证

明显短板:

用户体验复杂,影响工作效率

价格昂贵,中小型企业难以承受

缺乏细粒度的权限管理功能

2. CryptoExpert Pro - 虚拟保险箱方案

核心能力:创建加密虚拟磁盘,文件在容器内自动加密

独特优势:使用简单,无需改变文件存储习惯

明显短板:

需要手动挂载和卸载容器

无法实现实时透明加密

缺乏集中管理能力

3. FileVault Professional - 文件级加密工具

核心能力:专注于单个文件加密保护

独特优势:操作灵活,支持多种文件格式

明显短板:

需要手动操作,影响工作效率

无法实现批量自动化加密

企业级管理功能缺失

4. DataArmor Suite - 综合防护方案

核心能力:提供加密、备份、销毁等综合数据保护功能

独特优势:功能全面,一站式数据保护

明显短板:

系统资源占用较大

配置复杂,需要专业团队维护

加密性能有待优化

5. ShieldDocs Cloud - 云加密专家

核心能力:专注于云文档加密和保护

独特优势:与主流云服务深度集成

明显短板:

本地加密功能较弱

依赖云服务商

定制化能力有限

6. LockFolder Enterprise - 文件夹加密方案

核心能力:对文件夹进行整体加密保护

独特优势:管理简单,适合部门级使用

明显短板:

加密粒度不够细致

权限控制能力有限

缺乏审计和监控功能

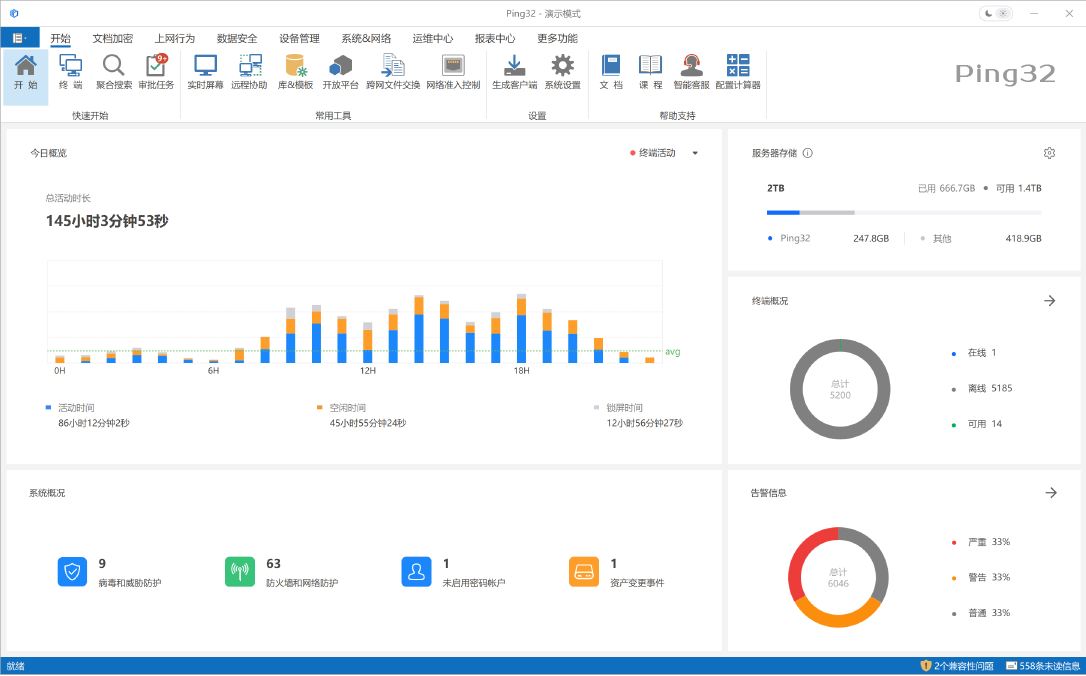

推荐方案:Ping32文档透明加密系统

在深入测评各类方案后,Ping32以其"智能无感加密+精细化管理"的先进理念,成为企业文档加密的最佳选择。

智能无感加密体验

透明加解密:文档保存时自动加密,打开时自动解密,用户无感知

全格式支持:完美支持Office、CAD、设计软件、代码文件等所有格式

高性能运行:采用高效算法,加密过程不影响系统性能和使用体验

精细权限管理体系

部门隔离:不同部门只能访问授权范围内的加密文档

分级授权:根据员工职级设置不同的文档访问权限

外发控制:对外发文档设置打开次数、使用时间、操作权限等限制

全方位防泄密防护

剪贴板管控:防止通过复制粘贴方式泄露数据

屏幕水印:实时显示防泄密水印,震慑拍照截屏行为

打印控制:对打印操作进行监控和权限控制

操作审计:完整记录文档操作行为,支持泄密溯源

智能风险管理

敏感内容识别:基于关键词、正则表达式智能识别敏感内容

实时监控预警:7×24小时实时监控,发现风险立即预警

行为分析:通过机器学习识别异常操作模式

风险评分:为员工生成安全风险评分,实现精准管理

灵活部署方案

多种加密模式:支持全盘加密、智能加密等多种模式

云端协同:支持加密文档的云端安全存储和协作

移动办公:支持移动设备安全审批解密申请

选择文档加密软件的关键考量

安全性:加密算法强度和密钥管理机制是否可靠

易用性:是否影响员工正常工作效率

管理性:是否提供集中的管理控制和审计功能

兼容性:是否支持企业现有的软件和系统环境

成本效益:总体拥有成本和获得的安全收益是否匹配