AWS:AssumeRole背后真正的安全哲学,不仅是迂回

在AWS的日常管理中,我们经常在 GetSessionToken 和 AssumeRole 之间进行选择,尤其是当我们为IAM用户或应用程序配置临时访问权限时。表面上,两者都返回临时安全凭证,这让许多开发者感到困惑:既然 GetSessionToken 能直接获取临时密钥,为什么我们还要“迂回”地使用 AssumeRole?这种“迂回”仅仅是增加了复杂性,还是背后隐藏着更深层次的安全考量?本文将深入探讨 AssumeRole 的核心设计哲学,并解答一个关键问题:一个IAM用户能否查询到自己可以扮演的所有角色?

不仅仅是迂回:从“持有者”到“借用者”的根本转变

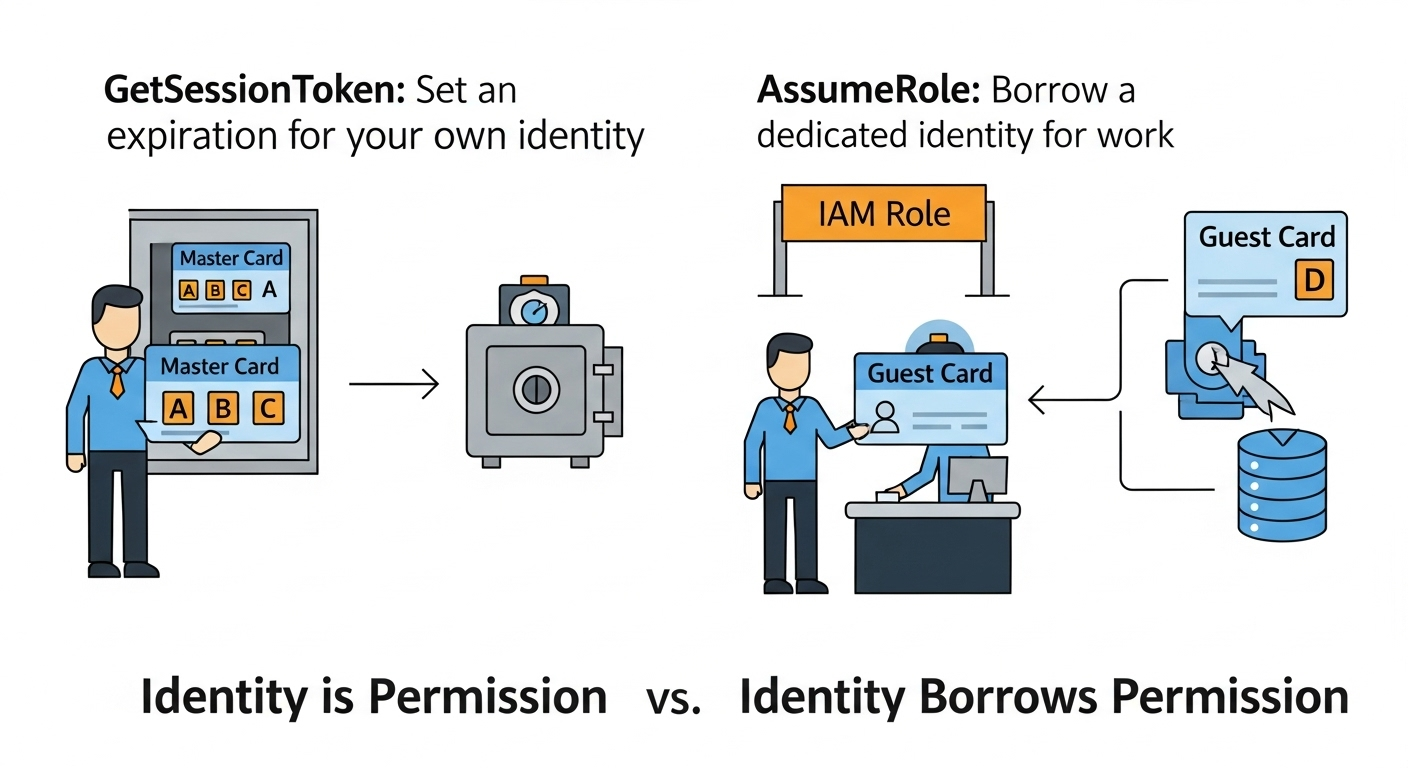

首先,让我们来解决“迂回”这个感觉。表面上看,GetSessionToken 和 AssumeRole 都是用长期凭证换短期凭证,流程相似。但它们在安全模型上有着天壤之别。

GetSessionToken 的模型是:“我是谁,我就能做什么(在一定时间内)”

一个IAM用户,拥有A、B、C三项权限。你调用GetSessionToken后,得到的临时凭证依然拥有A、B、C三项权限。只是给自己加了一个“有效期”,本质上还是在用自己的身份在操作。

AssumeRole 的模型是:“我是谁,但我申请借用一个特定的身份来做事”

我们使用的是一个IAM用户,但我们日常工作可能只需要权限D。于是,我们请求扮演一个只拥有权限D的“数据库管理员”角色。在我们扮演角色的这段时间里,我们只能做D这件事,我们原有的A、B、C权限在此刻与我们无关。

一个生动的比喻:

GetSessionToken:我们有一张大楼的万能主卡(你的IAM用户)。为了安全,我们每天去前台激活一下,让它只能用8小时。但在这8小时内,它依然是那张能打开所有门的万能主卡。AssumeRole:我们依然持有那张万能主卡,但我们把它锁在保险柜里。我们每天上班时,只去前台借用一张**“22楼办公室的宾客卡”**(IAM角色)。这张卡只能刷开22楼的门,而且8小时后自动失效。

这个“迂回”带来的,是安全架构上一次质的飞跃:

- 权限降级(Privilege De-escalation):即使我们的IAM用户拥有管理员权限,我们也可以选择只扮演一个只读角色来执行日常检查,遵循了最小权限原则。

- 职责分离(Separation of Duties):身份(User)和权限(Role)被解耦。权限可以被精细地打包成各种“工作帽”(角色),任何人需要时都可以申请戴上,而不是把所有权限都赋予给某个人。

- 审计粒度(Audit Granularity):CloudTrail日志会清晰地记录下

[YourUser] assumed role [DeveloperRole]这一关键事件。所有后续操作的执行者都是[DeveloperRole],而不是[YourUser]。这使得审计线索异常清晰。

所以,它绝非简单的迂回,而是从“身份即权限”模型到“身份借用权限”模型的一次根本性升级。

角色的可见性:能否查询可扮演的角色?

现在,我们来讨论一个直击要害的问题:用户能否查询自己可以扮演的角色?

答案是:通常情况下,一个普通的IAM用户无法直接通过一个简单的API调用,列出所有“我能扮演的角色”。

IAM的权限模型是“单向”的。一个角色(Role)的信任策略里会声明“我信任某某用户(Principal)”。但这并不会在那个用户身上创建一个反向链接或属性,让他能轻易地查询到“谁信任我”。

但是,这并不意味着角色是完全不可发现的。 一个拥有特定IAM权限的用户(或攻击者),是有可能通过枚举的方式来发现可扮演的角色的。

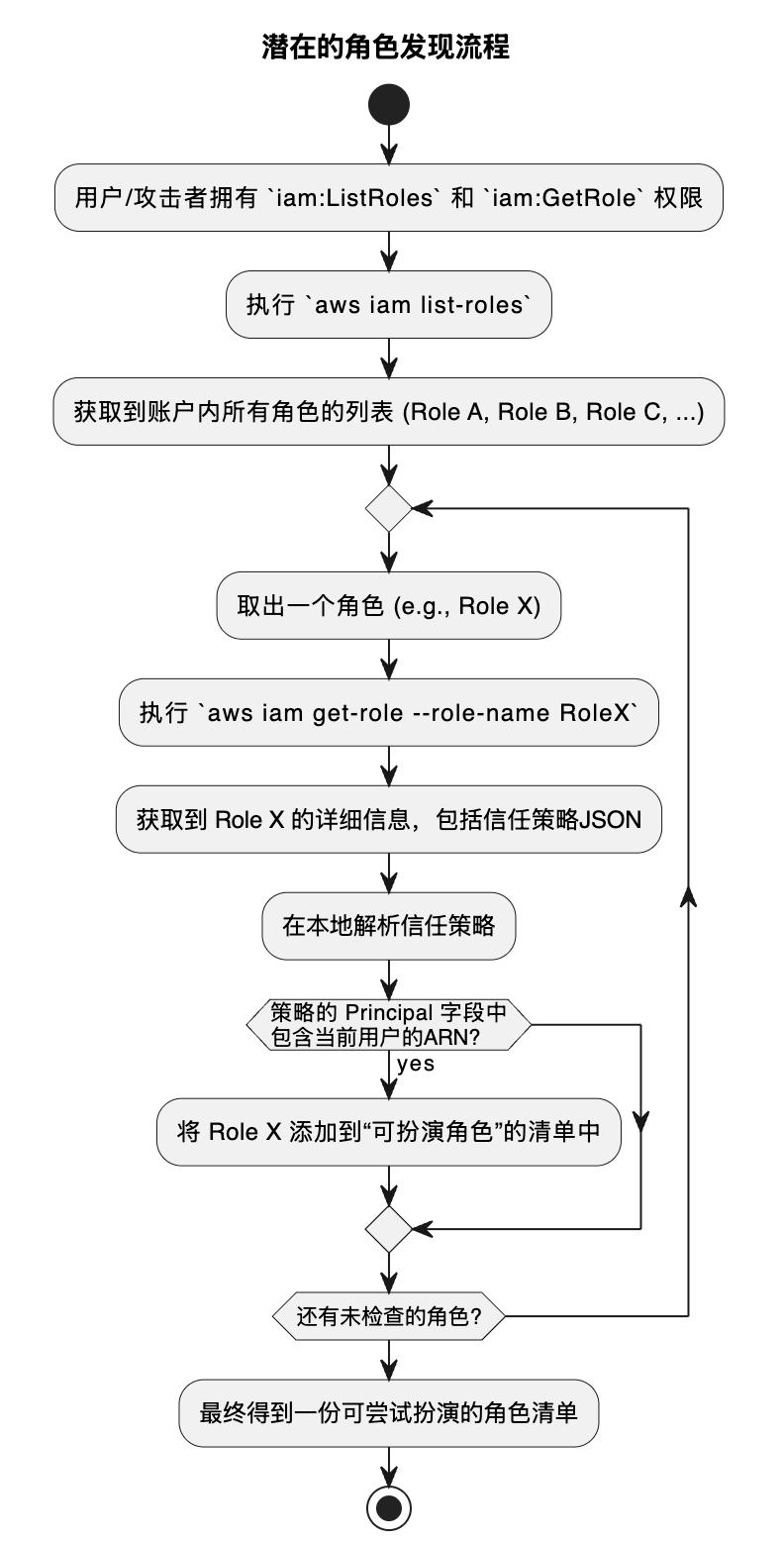

发现角色的潜在路径:

如果一个IAM用户被授予了 iam:ListRoles 和 iam:GetRole 的权限,他就可以:

- 调用

iam:ListRoles获取账户中所有的角色列表。 - 遍历这个列表,对每一个角色调用

iam:GetRole来读取其详细信息,其中就包括信任策略(Trust Policy)。 - 在本地分析这个信任策略的JSON,检查

Principal字段是否包含自己的ARN。

让我们用一个活动图来描绘这个“侦察”过程:

真正的安全基石:显式策略而非隐蔽性

这就引出了我们讨论的核心:IAM的安全性,不依赖于“让攻击者找不到角色”(隐蔽性),而是依赖于“即使你找到了,你也绝对扮演不了”(显式策略)。

“安全通过隐蔽性”(Security through obscurity)是一种脆弱的安全思想。一个健壮的系统,应该假设攻击者了解其内部的一切结构,但依然无法攻破。

在AssumeRole的场景中,真正的安全屏障是角色的信任策略。这个策略是一个逻辑严密的“门禁规则”,STS服务会严格执行。

- 即使攻击者发现了100个角色,但只要这100个角色的信任策略里没有明确允许他的身份,任何

AssumeRole的尝试都会被拒绝。 - 更进一步,我们可以在信任策略中加入更强的约束条件(Condition),例如:

- 强制MFA:

"aws:MultiFactorAuthPresent": "true",即使攻击者偷了我们的长期密钥,没有我们的MFA设备也无法扮演角色。 - 限制IP来源:

"aws::SourceIp": "203.0.113.0/24",只允许来自特定IP地址段的请求扮演角色。 - 限制时间窗口:可以设置只在工作日的办公时间内允许扮演。

- 强制MFA:

这些条件构成了多层防御,使得即使角色信息被“发现”,扮演角色的门槛依然极高。

结论:从“安全感”到“真安全”

让我们回到最初的问题,并进行总结:

-

AssumeRole方案绝非简单的迂回:它是从“身份即权限”到“身份借用权限”的安全模型升维,带来了最小权限、职责分离和精细审计等巨大优势。这是云原生安全的事实标准。 -

角色不具备天然的“可查询性”:普通用户无法通过一个命令就列出自己能扮演的所有角色。这种“隐蔽性”在一定程度上增加了攻击者的侦察成本。

-

真正的安全不依赖于隐蔽:一个拥有足够IAM查询权限的实体,理论上可以通过枚举和分析来发现可扮演的角色。因此,我们不能将安全感建立在“他找不到”的假设上。

-

信任策略是不可逾越的屏障:

AssumeRole的安全性基石,在于角色信任策略的严格执行。一个精心设计的信任策略,结合MFA、IP限制等条件,能够构建起坚不可摧的防线,无论角色是否被发现。

所以,AssumeRole方案在提供一定程度“隐蔽性”的同时,更重要的是,它将我们的安全体系建立在了更坚实、更主动、更符合零信任原则的基础之上。它引导我们从追求“不被发现”的安全感,转向构建“发现也无妨”的真安全。这正是该方案成为黄金实践的根本原因。