下一代防火墙

概念

下一代防火墙(NGFW)是将传统防火墙与其他多种安全功能集成在一起的安全设备或程序,除了具备传统防火墙的访问控制、网络地址转换(NAT)等功能外,还整合了入侵防御系统(IPS)、入侵检测系统(IDS)、防病毒、反垃圾邮件、沙箱分析等多种安全功能,能提供更全面的网络安全防护。

下一代应用防火墙(NGAF )是传统防火墙、下一代防火墙(NGFW)能力的进一步深化和扩展,其核心设计理念是更加紧密地融合网络层安全和应用层安全,尤其针对现代应用层威胁(如Web攻击、数据泄露)。NGAF 在 NGFW 的坚实基础上,将安全重心进一步推向应用层。

模式

下一代防火墙具备灵活的网络适应能力

支持:路由模式、透明模式、虚拟网线模式、混合模式、旁路模式。

接口

根据接口属性分为:物理接口、子接口、VLAN接口、聚合接口。

其中物理接口可选择为:路由口、透明口、虚拟网线口、镜像口。

根据接口工作区域划分为:二层区域口、三层区域口、虚拟网线区域口

接口的WAN属性

指该三层接口被系统标记为 Wide-Area Network(外网)侧。设备会默认把这条链路当成“不可信”或 Internet 出口,从而:

- 自动加入 WAN 安全域/zone(与 LAN、DMZ 等区分)。

- 默认下发一些安全策略(如拒绝所有入站、允许 NAT/出向流量)。

- 在 VPN 向导或策略路由里把它当成“本端出口”候选。

1.物理接口

物理接口与NGAF设备面板上的接口一 一对应(eth0为manage口),根据网口数据转发特性的不同,可选择路由、透明、虚拟网线和旁路镜像4种类型,前三种接口又可设置WAN 或非WAN属性。

路由接口

如果设置为路由接口,则需要给该接口配置IP地址,且该接口具有路由转发功能。

透明接口

透明接口相当于普通的交换网口,不需要配置IP地址,不支持路由转发,根据MAC地址表转发数据。

虚拟网线接口

虚拟网线接口也是普通的交换接口,不需要配置IP地址,不支持路由转发,转发数据时,无需检查MAC表,直接从虚拟网线配对的接口转发。

虚拟网线接口的转发性能高于透明接口,单进单出网桥的环境下,推荐使用虚拟网线接口部署。

2.子接口

子接口应用于路由接口需要启用VLAN或TRUNK的场景。

子接口是逻辑接口,只能在路由口下添加子接口。

子接口的下一跳网关和链路故障检测根据实际环境进行配置。

3.VLAN接口

为VLAN定义IP地址,则会产生VLAN接口。VLAN接口也是逻辑接口。

4.聚合接口

将多个以太网接口捆绑在一起所形成的逻辑接口,创建的聚合接口成为一个逻辑接口,而不是底层的物理接口。

区域

用于定义和归类接口,以供防火墙、内容安全、服务器保护等模块调用。定义区域时,需根据控制的需求来规划,可以将一个接口划分到一个区域,或将几个相同需求的接口划分到同一个区域。 一个接口只能属于一个区域。

终端安全检测和防御技术

应用控制策略可对应用/服务的访问做双向控制。NGAF存在一条默认拒绝所有服务/应用的控制策略。

基于应用的控制策略:通过匹配数据包特征来进行过滤动作,需要一定数量的包通行后才能判断应用类型,然后进行拦截动作的判断。

基于服务的控制策略:通过匹配数据包的五元组(源地址、目的地址、源端口、目的端口、协议号)来进行过滤动作,对于任何包可以立即进行拦截动作判断。

网关杀毒技术

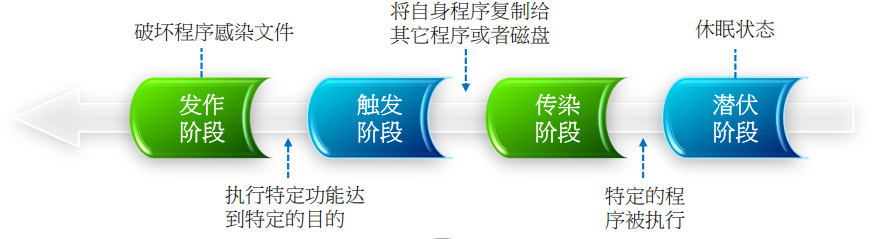

病毒工作步骤

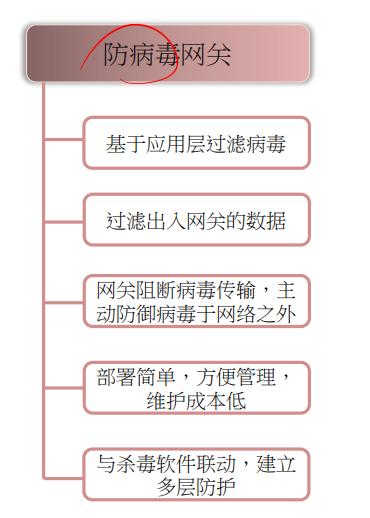

网关杀毒优势

网关杀毒实现方式

代理扫描方式:将所有经过网关的需要进行病毒检测的数据报文透明的转交给网关自身的协议栈,通过网关自身的协议栈将文件全部缓存下来后,再送入病毒检测引擎进行病毒检测。

流扫描方式:依赖于状态检测技术以及协议解析技术,简单的提取文件的特征与本地签名库进行匹配。

服务器安全检测和防御技术

联动封锁

防火墙规则联动封锁: IPS/WAF阻断一个高危入侵后,即通知防火墙模块阻止此源IP通讯一段时间,使入侵源IP无法继续攻击,有效降低入侵强度,保护服务器安全。

注意

1、配置IPS保护客户端和服务器时,源区域为数据连接发起的区域。

2、IPS保护客户端与保护服务器中的客户端漏洞和服务器漏洞规则是不同的,因为攻击者针对服务器和客户端会使用不同的攻击手段。

WAF定义

WAF——Web Application Firewall,即Web应用防护,主要用于保护Web服务器不受攻击,而导致软件服务中断或被远程控制。

WAF常见攻击手段

- SQL注入

- XSS攻击

- 网页木马

- 网站扫描

- WEBSHELL

- 跨站请求伪造

- 系统命令注入

- 文件包含攻击

- 目录遍历攻击

- 信息泄漏攻击