服务器初始化流程***

前言

在云计算与自动化运维日益成熟的今天,快速、批量地部署服务器已成为常态。然而,一台新构建的云服务器或新安装的物理服务器,仅仅是一个可运行的操作系统内核,远未达到投入生产环境或开发测试的标准。一个缺乏标准化配置的“裸”服务器,往往伴随着软件源陈旧、工具链缺失、时间不同步、安全策略空白等一系列问题,如同地基不稳的建筑,为后续的应用部署和系统稳定性埋下隐患。

服务器初始化流程正是为此而生,它是系统生命周期中至关重要的一环。本流程所聚焦的配置YUM源、安装必备工具、网络验证、设置主机名、同步系统时间、配置防火墙等核心步骤,旨在通过一系列标准化操作,将一台原始服务器快速塑造为一台安全、稳定、高效、可用的标准化资产。这不仅为后续自动化配置和应用部署铺平了道路,更是构建健壮IT基础设施的坚实第一步。执行本流程,意味着我们正系统性地为服务器的长期稳定运行打下坚实的基础。

1 配置国内 Yum 源(加速软件安装)

将默认的国外源替换为国内源(如阿里云、清华源),速度会快很多。

# 1. 备份原有的源文件,以防万一 sudo mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup # 2. 下载阿里云的 CentOS 7 源文件 (推荐阿里云,速度快且稳定) sudo curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo # 3. 下载阿里云的 EPEL 源 (Extra Packages for Enterprise Linux,提供大量额外软件) sudo yum install -y epel-release sudo sudo sed -e 's|^metalink=|#metalink=|g' \-e 's|^#baseurl=|baseurl=|g' \-e 's|^//download.fedoraproject.org/pub|//mirrors.aliyun.com|g' \-e 's|http://download.example|https://mirrors.aliyun.com|g' \-i /etc/yum.repos.d/epel.repo /etc/yum.repos.d/epel-testing.repo # 4. 清理旧缓存并生成新缓存 sudo yum clean all sudo yum makecache

可选:如果想用清华源,将第2步命令替换为: sudo curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.tuna.tsinghua.edu.cn/repo/Centos-7.repo

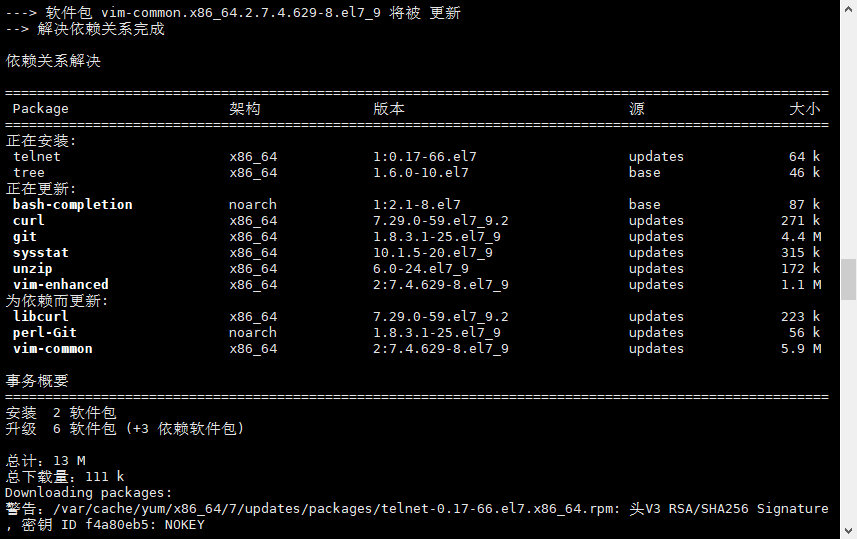

2 更新系统与安装必备工具

系统更新可以获取最新的安全补丁和软件包。安装常用工具便于后续维护和开发。

# 1. 更新整个系统(内核更新需要重启生效) sudo yum update -y # 2. 安装一批最常用的工具 sudo yum install -y \vim-enhanced \ # 加强版的vi编辑器wget \ # 命令行下载工具curl \ # 网络数据传输工具telnet \ # 网络诊断工具net-tools \ # 包含ifconfig等网络工具bash-completion \ # 命令自动补全增强lsof \ # 列出打开的文件sysstat \ # 系统性能监控工具(包含iostat, sar等)htop \ # 交互式进程查看器(比top更好用)tree \ # 以树状图列出目录内容git \ # 版本控制工具unzip \ # 解压zip文件lrzsz # 提供sz(下载)、rz(上传)命令,方便Xshell等终端传输文件 # 如果需要开发环境,还可以安装 # sudo yum groupinstall -y "Development Tools" 批量下载以上工具:yum install -y vim-enhanced wget curl telnet net-tools bash-completion lsof sysstat htop tree git unzip lrzsz

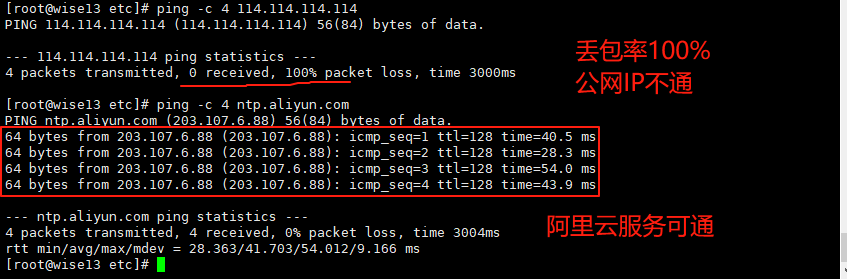

3 网络连接验证

确保机器能正常访问网络,这是后续所有操作的基础。

# 1. 查看当前IP地址,确认网络接口已启动 ip addr show 或 ifconfig # 2. 测试是否能解析域名(检查DNS) ping -c 4 www.baidu.com # 3. 测试是否能访问外网 ping -c 4 114.114.114.114 # 如果无法上网,需要检查网络配置 # cat /etc/sysconfig/network-scripts/ifcfg-eth0 (网卡名可能不同,如ens33)

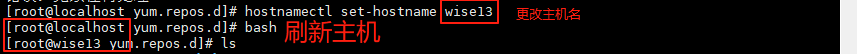

4 配置主机名

方便识别和管理服务器,而不是只靠IP地址。

# 1. 查看当前主机名 hostname # 2. 设置新的主机名(例如:centos7-master) sudo hostnamectl set-hostname centos7-master # 3. 修改 hosts 文件,将本机主机名解析到本地,避免某些软件报错 # 在文件末尾添加一行:127.0.0.1 <你的主机名> sudo vim /etc/hosts # 例如添加:127.0.0.1 centos7-master # 4. 重新登录Shell后生效,或者执行以下命令立即生效# bash

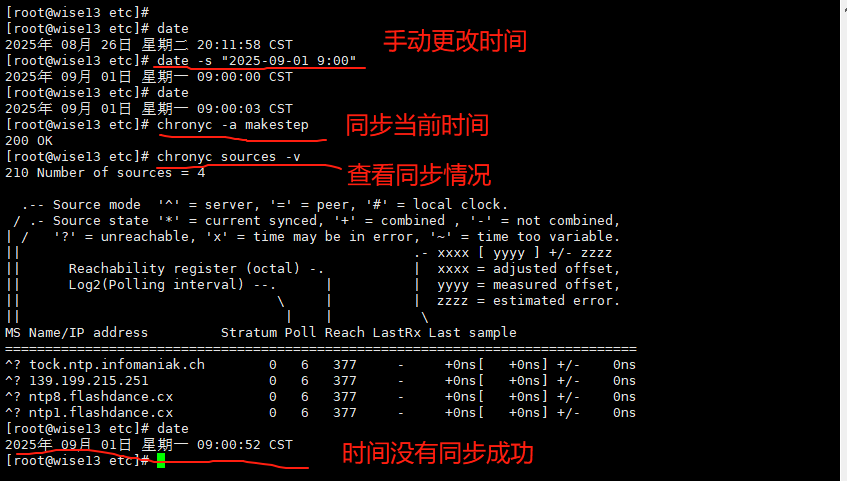

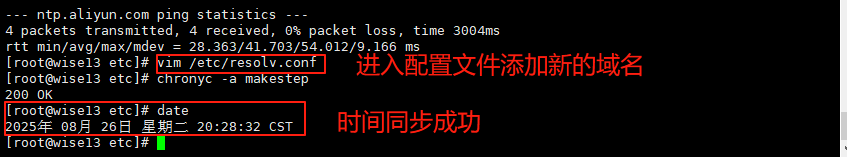

5 同步时间

保证服务器时间准确,对于日志分析、证书验证等至关重要。

# 1. 安装 chrony 时间同步服务(CentOS 7 首选) sudo yum install -y chrony # 2. 启动 chronyd 服务并设置开机自启 sudo systemctl start chronyd sudo systemctl enable chronyd # 3. 强制立即与时间服务器同步 sudo chronyc -a makestep # 4. 查看时间同步状态 sudo chronyc sources -v # 或查看当前系统时间 date

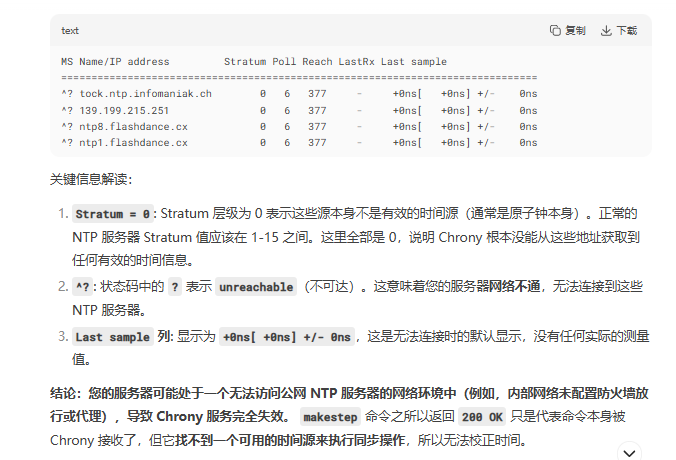

根据deepseek解释:

开始排错解决问题:

6 配置防火墙 (两种方式)

6.1 iptables

好的,在 CentOS 7 上配置 iptables 是一个经典且强大的技能。虽然系统默认使用 firewalld,但很多管理员更喜欢直接使用 iptables 的简洁和直接控制。

以下是关闭 firewalld 并配置 iptables 的详细步骤。

整体思路

停止并禁用 firewalld:为 iptables 让路。

安装 iptables-services:提供

iptables的保存和服务管理功能。设置默认策略:定义“默认拒绝”的安全基础。

编写具体的放行规则:按需开放端口。

保存规则并设置开机自启:确保配置永久生效。

详细步骤

第 1 步:停止并禁用 Firewalld

sudo systemctl stop firewalld sudo systemctl disable firewalld

第 2 步:安装并启动 Iptables Services

# 安装 iptables-services 包,它提供了保存规则和作为服务管理的功能 sudo yum install -y iptables-services # 启动iptables服务并设置开机自启 sudo systemctl start iptables sudo systemctl enable iptables

第 3 步:设置默认策略(安全基础)

在添加任何允许规则之前,先设置最严格的默认策略:拒绝所有传入连接,允许所有传出连接,允许转发。

警告:在执行以下命令前,请确保你已经放行了 SSH 端口(通常是22),否则会立即断开远程连接! 最好在本地控制台操作。

# 1. 设置默认策略(非常重要!先做这一步) sudo iptables -P INPUT DROP # 默认拒绝所有进来的流量 sudo iptables -P FORWARD DROP # 默认拒绝所有转发的流量 sudo iptables -P OUTPUT ACCEPT # 默认允许所有出去的流量 # 2. 允许所有本地回环(lo)接口的通信,这是系统内部通信所必需的 sudo iptables -A INPUT -i lo -j ACCEPT # 3. 允许已建立的和相关联的连接通过 # 这条规则至关重要!它允许对外请求的返回数据包进入,否则无法正常上网和使用大多数服务。 sudo iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

第 4 步:添加具体的放行规则(按需开放)

现在,在严格的基础上,按需开放端口。

# 1. 允许SSH连接 (端口22) - 这是远程管理的生命线,必须开放! # 可以使用 --dport 22 或 -m tcp -p tcp --dport 22,后者更精确 sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 2. 允许PING (ICMP协议),便于网络诊断 sudo iptables -A INPUT -p icmp -j ACCEPT # 3. 允许HTTP (80) 和 HTTPS (443) sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT # 4. 如果需要放行其他端口,例如MySQL (3306)、自定义端口(8080) # sudo iptables -A INPUT -p tcp --dport 3306 -j ACCEPT # sudo iptables -A INPUT -p tcp --dport 8080 -j ACCEPT

第 5 步:保存规则并重启服务

iptables 的命令规则默认只在内存中生效,重启后会丢失。必须使用以下命令保存到配置文件中。

# 保存当前内存中的规则到 /etc/sysconfig/iptables 文件 sudo service iptables save # 或者使用 sudo /usr/libexec/iptables/iptables.init save # 重启iptables服务,确保配置加载无误 sudo systemctl restart iptables

第 6 步:验证配置

# 查看当前生效的所有iptables规则,检查配置是否正确 sudo iptables -L -v -n --line-numbers # 检查iptables服务状态 sudo systemctl status iptables

一个完整的配置脚本示例

你可以将以下内容保存为一个脚本(如 setup_iptables.sh),然后执行,但务必在安全的环境下(如本地虚拟机)先测试,或者确保已放行 SSH。

#!/bin/bash # 停止firewalld echo "Stopping firewalld..." systemctl stop firewalld systemctl disable firewalld # 安装iptables-services echo "Installing iptables-services..." yum install -y iptables-services # 设置默认策略和基础规则 echo "Setting up iptables rules..." iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # 添加放行规则 iptables -A INPUT -p tcp --dport 22 -j ACCEPT # SSH iptables -A INPUT -p icmp -j ACCEPT # ICMP (Ping) iptables -A INPUT -p tcp --dport 80 -j ACCEPT # HTTP iptables -A INPUT -p tcp --dport 443 -j ACCEPT # HTTPS # 在此添加你需要的其他规则... # 保存并启用 echo "Saving rules and enabling service..." service iptables save systemctl start iptables systemctl enable iptables echo "Configuration complete! Current rules:" iptables -L -v -n

给脚本执行权限并运行:

chmod +x setup_iptables.sh sudo ./setup_iptables.sh

常用管理命令

| 命令 | 说明 |

|---|---|

sudo iptables -nvL | 查看当前规则(详细模式,不解析IP为主机名) |

sudo iptables -nvL --line-numbers | 查看规则并显示行号(用于删除规则) |

sudo iptables -D INPUT <规则行号> | 删除INPUT链中指定行号的规则 |

sudo service iptables save | 保存当前规则(必须做,否则重启失效) |

sudo systemctl restart iptables | 重启iptables服务 |

sudo systemctl status iptables | 查看iptables服务状态 |

通过以上步骤,你就成功地用 iptables 为你的 CentOS 7 服务器构建了一个简单而坚固的防火墙。

注意:这里可以设置默认 等服务部署完之后需要添加服务端口(协议)放行

6.2 firewalld

CentOS 7 默认使用 firewalld 作为防火墙前端管理工具。配置原则是:默认拒绝所有传入连接,只开放必要的端口。

# 1. 查看防火墙状态 sudo systemctl status firewalld # 如果未启动,则启动并设置开机自启 sudo systemctl start firewalld sudo systemctl enable firewalld# 2. 查看当前开放的端口和服务 sudo firewall-cmd --list-all# 3. 放行常用的服务端口(根据需求选择)# 放行 SSH 端口(默认22,极其重要,确保自己能连上) sudo firewall-cmd --permanent --add-service=ssh# 放行 HTTP (80) 和 HTTPS (443) 端口,用于Web服务 sudo firewall-cmd --permanent --add-service=http sudo firewall-cmd --permanent --add-service=https# 如果需要放行自定义端口,例如 8080 # sudo firewall-cmd --permanent --add-port=8080/tcp# 4. 重新加载防火墙配置使其生效 sudo firewall-cmd --reload# 5. 再次确认规则已生效 sudo firewall-cmd --list-all

重要安全提示:如果修改了 SSH 端口(例如改为 5922),一定要先放行新端口再关闭旧端口,否则可能导致自己无法远程连接!

sudo firewall-cmd --permanent --add-port=5922/tcp sudo firewall-cmd --permanent --remove-service=ssh sudo firewall-cmd --reload

完成以上所有步骤后,你的 CentOS 7 服务器就已经完成了最基本、最安全的初始化设置,可以投入使用了。建议最后重启一次服务器 (sudo reboot) 以确保所有更改(特别是内核更新和主机名)完全生效。

7 总结

通过执行以上服务器初始化流程,我们成功地将一台原始服务器进行了标准化改造,为其赋予了投入生产或测试环境所需的基本能力。

本流程的核心成果与价值体现在:

奠定了软件基础:通过配置国内高速的YUM源,确保了系统能够快速、稳定地获取和更新软件包。随后安装的必备工具集(如vim, net-tools, wget等),则为运维管理和故障排查提供了 immediate 的支持,极大提升了工作效率。

确保了基础运行环境可靠:网络连通性验证保障了服务器具备与外界通信的能力;规范地配置主机名为服务器提供了清晰的身份标识,方便了集群管理和服务发现;强制性的时间同步(NTP) 则是保障分布式应用协同工作、日志时间戳准确的关键,是任何严肃服务的基础依赖。

构筑了初级安全防线:配置防火墙(Firewalld或iptables) 是本流程的安全核心。通过关闭非必要端口,仅开放明确允许的通信,我们显著缩小了系统的受攻击面,为服务器提供了最基本、也是最有效的网络层安全隔离。

总而言之,这套初始化流程是一套高效、实用的“服务器开箱即用”指南。它虽然不包含更深层次的安全加固(如SSH密钥登录、禁用root、安装入侵检测系统等),但却完美地完成了从“裸金属”到“标准化样板”的关键转变,为任何后续的自动化配置管理和应用部署提供了一个纯净、一致、可靠的起点。将此流程脚本化、自动化,是实现规模化运维的必然要求。