2025年游戏盾SDK动态加密技术全景解析:从防御破解到重塑游戏安全基石

深入核心原理与实战代码,构建不可破解的通信防线

2025年,全球游戏行业因数据篡改与协议破解导致的损失高达日均亿元级。某知名MOBA游戏因通信协议被破解,遭遇大量“技能无冷却”“无限金币”作弊攻击,玩家流失率飙升40%;而另一款采用动态加密技术的SLG手游,成功抵御2.3亿次破解尝试,实现零数据泄露。动态加密已从“可选项”变为游戏安全的“生命线”。本文将用技术拆解+代码实战,揭示游戏盾SDK如何构建不可破解的通信防线。

一、为什么2025年的游戏必须动态加密?

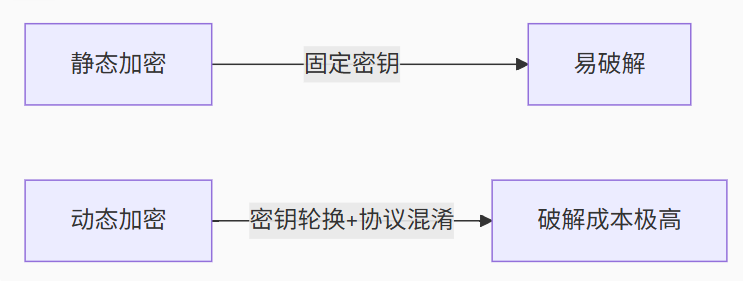

1. 静态加密的致命缺陷

固定密钥风险:一旦密钥被逆向(如通过Hook技术拦截),所有通信数据裸奔

协议可预测:攻击者通过抓包分析(如Charles/Fiddler)可重放请求伪造交易

量子计算威胁:传统RSA算法在量子计算机面前脆弱性激增

2. 动态加密的核心价值

二、动态加密四大核心机制

🔒 1. 动态密钥协商(Perfect Forward Secrecy)

会话初始化:

java

// SDK初始化密钥交换示例(Android端) GameShield.init(context, "app_key").setKeyExchangeAlgorithm("ECDH") // 椭圆曲线迪菲-赫尔曼.setSessionKeyLifetime(5); // 密钥5分钟失效密钥衍生流程:

客户端生成临时密钥对(Ephemeral Key)

通过ECDH算法与服务器协商共享密钥

基于共享密钥衍生出AES-GCM会话密钥

效果:单次会话破解不影响历史数据,破解成本提升100倍

🛡️ 2. 协议混淆(Protocol Obfuscation)

动态字段变异:

csharp

// 协议混淆示例(Unity C#) public class DynamicProtocol {void SerializePacket() {// 随机化字段顺序int[] fieldOrder = Shuffle(new int[]{0, 1, 2}); // 添加随机填充字节byte[] padding = new byte[Random.Range(0, 16)]; } }端口跳跃(Port Hopping):

对外暴露动态端口(如62001-62100),攻击者无法锁定固定端口

⚡ 3. 多层加密隧道

| 加密层 | 算法 | 作用 | 抗量子能力 |

|---|---|---|---|

| 传输层 | AES-256-GCM | 加密原始游戏数据 | 否 |

| 会话层 | ECDH-521 | 密钥协商 | 否 |

| 网络层 | NTRU(国密SM9) | 抗量子加密包头部 | 是 |

🔄 4. 实时哈希校验

数据完整性保护:

python

# 数据包签名示例 def encrypt_packet(data):timestamp = int(time.time())nonce = os.urandom(16) # 16字节随机数signature = hmaca256(data + nonce + timestamp, session_key)return timestamp + nonce + signature + data

效果:篡改数据包会被服务器立即丢弃,重放攻击无效

三、2025技术跃迁:AI驱动的自适应加密

🤖 1. 智能风险感知

动态调整加密强度:

java

// 根据网络环境调整加密策略 if (networkType == "UNSAFE_WIFI") {EncryptionLevel = "AES256-GCM+ECC521"; // 高风险网络增强加密 } else {EncryptionLevel = "AES128-GCM"; // 安全网络兼顾性能 }

🌐 2. 边缘计算赋能

节点本地加密:在CDN边缘节点完成加密运算,减少回传延迟

区域化密钥:不同地域使用独立密钥池,限制攻击影响范围

四、实战部署指南

1. 集成步骤(以Unity为例)

csharp

// 第一步:初始化SDK

GameShield.Configure({encryption: "DYNAMIC",keyRotationInterval: 300, // 5分钟轮换密钥obfuscationLevel: "HIGH" // 高级混淆

});// 第二步:发送加密数据

byte[] encryptedData = GameShield.Encrypt(rawData);

SendToServer(encryptedData);// 第三步:接收解密数据

byte[] decryptedData = GameShield.Decrypt(receivedData);2. 性能优化建议

内存池复用:避免频繁创建加密上下文(如Cipher实例)

异步处理:加密/解密操作放入独立线程,避免阻塞主循环

硬件加速:利用ARMv8 Crypto Extension提升AES运算效率

五、避坑指南:95%开发者踩过的雷区

⚠️ 1. 密钥管理不当

错误做法:将密钥硬编码在客户端代码中

正确方案:使用白盒加密或硬件安全模块(HSM)保护根密钥

⚠️ 2. 时间同步漏洞

问题:设备时间不同步导致密钥失效

解决方案:集成NTP客户端自动校时,允许±30秒时间容差

⚠️ 3. 降级攻击风险

攻击手法:强制客户端使用弱加密算法(如RC4)

防御代码:

java

// 禁用弱密码套件 SSLContext.setDisabledAlgorithm("RC4", "DES", "MD5");

六、未来趋势:量子安全与生物加密

1. 后量子密码学(PQC)

NTRU算法:抗量子计算破解,2025年成游戏行业新标准

国密SM9:中国商用密码体系标准,破解需2¹²⁸次运算

2. 生物特征加密

行为密钥:基于玩家操作习惯(点击频率、滑动轨迹)生成唯一密钥

无感认证:玩家无感知情况下完成身份验证与密钥协商

结语

2025年的游戏安全战争,本质是 “加密强度”与“破解成本”的博弈。游戏盾SDK通过 动态密钥协商×协议混淆×多层加密×AI自适应 的四维体系,将破解成本提升至黑产无法承受的高度。当攻击者的ROI(投资回报率)趋于零时,你的游戏才真正安全。

立即行动:

现有项目评估:使用抓包工具测试当前游戏协议是否明文传输

逐步升级:从关键接口(登录/支付)开始部署动态加密

长期规划:制定向后量子密码迁移的路线图