上网行为管理之用户认证技术和应用控制技术

用户认证技术

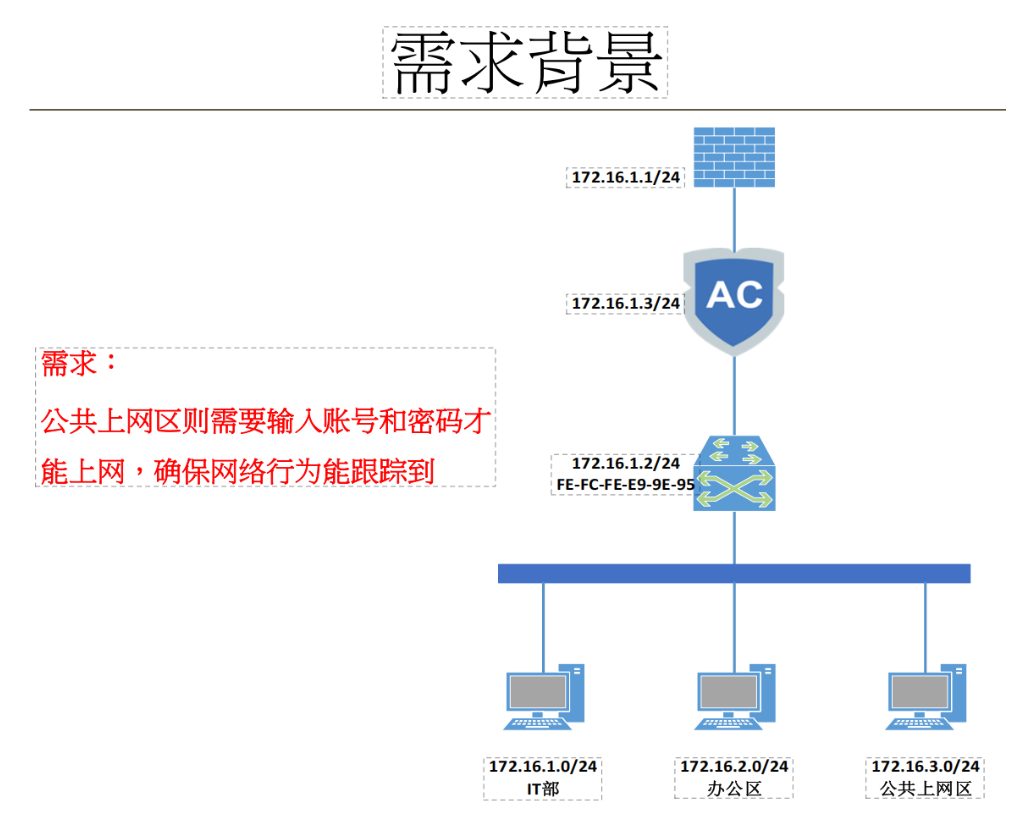

一、需求背景

1. 认证基本概念

-

认证分类依据:根据认证方式和接入方式不同可分为有线认证、无线认证等

-

认证技术类型:

-

基于MAC地址认证(唯一硬件标识)

-

基于802.1x协议认证

-

Portal认证等其他方式

-

2. 用户数据存储分类

-

本地用户认证:

-

用户数据存储在本地设备

-

典型例子:学校学号登录系统(仅限校内使用)

-

认证范围受限

-

-

远程用户认证:

-

用户数据存储在第三方服务器

-

典型例子:宽带拨号账号(可在任何支持运营商服务的网络使用)

-

认证范围不受地域限制

-

3. 认证流程与功能

-

认证触发时机:用户首次上网时强制要求提交凭证

-

验证机制:比对用户提交信息与本地/第三方服务器存储是否一致

-

认证后管控:

-

权限管理:控制用户可访问的内网资源(如服务器)和互联网内容

-

安全隔离:区分员工网络与访客网络(如家庭路由器的"主人网络"和"访客网络")

-

应用控制:基于应用特征识别库限制特定应用程序使用

-

4. 协议特征分析

-

固定协议应用:

-

微信/QQ等IM工具使用专属协议

-

网络游戏使用特定通信协议

-

可通过应用特征库精确识别

-

-

通用协议挑战:

-

浏览器使用HTTP/HTTPS协议访问所有网站

-

难以通过协议特征区分不同网站内容

-

需要额外技术手段进行内容识别和管控

-

二、超文本

1)超文本传输协议的概念与架构

-

基本架构: 采用客户端-服务器架构,也可称为浏览器-服务器架构

-

传输方式: 按照统一资源定位符(URL)指示传输超文本文档

-

核心功能: 实现超链接功能,用户点击链接即可跳转无需额外操作

2)超文本的定义与特点

-

组成要素: 包含超链接(Link)和各种多媒体元素标记(Markup)的文本

-

网状结构: 超文本文件相互链接形成网状结构(Web),即网页(Web Page)

-

常见格式: 超文本标记语言HTML和XML格式

3)URL的组成与解析

-

完整结构: 由协议、主机和端口(默认80)、文件名三部分构成

-

示例解析:

-

http://www.qq.com:80/news/index.html

-

协议:http

-

主机:www.qq.com

-

端口:80(可省略)

-

文件路径:/news/index.html

-

-

省略规则: 默认端口(80/443)和首页文件(index.html等)可省略

4)超文本传输过程与超链接功能

-

传输过程: 将超文本文档从Web服务器传输到浏览器的应用层协议

-

超链接特性: 实现文档间的快速跳转,用户点击即可访问无需额外操作

三、HTTP协议简介

1. 工作原理

-

工作流程:

-

客户端解析URL并查询DNS

-

服务器返回IP地址

-

与服务器80端口建立TCP连接(三次握手)

-

发送HTTP请求报文

-

服务器响应请求并返回文档

-

断开连接

-

浏览器渲染文档

-

-

报文结构:

-

请求头: 从第一行开始到第一个空白行

-

请求体: 空白行后的内容(POST请求特有)

-

2. HTTP请求方法

-

常用方法:

-

GET:请求读取Web页面,参数在URL中可见

-

POST:提交处理数据,参数在请求体中

-

-

其他方法:

-

HEAD:只请求首部

-

PUT:存储Web页面

-

DELETE:删除页面

-

TRACE:测试用

-

CONNECT:代理用

-

OPTION:查询选项

-

1)POST请求方法

-

特点:

-

在请求正文中添加表单资源

-

适合提交敏感数据(如登录凭证)

-

常用于表单提交、文件上传等场景

-

-

报文结构:

-

请求头包含Content-Type等控制信息

-

请求体包含实际提交的数据(如username/password)

-

-

与GET区别:

-

GET参数在URL中可见

-

POST参数在请求体中更安全

-

GET有长度限制,POST无限制

-

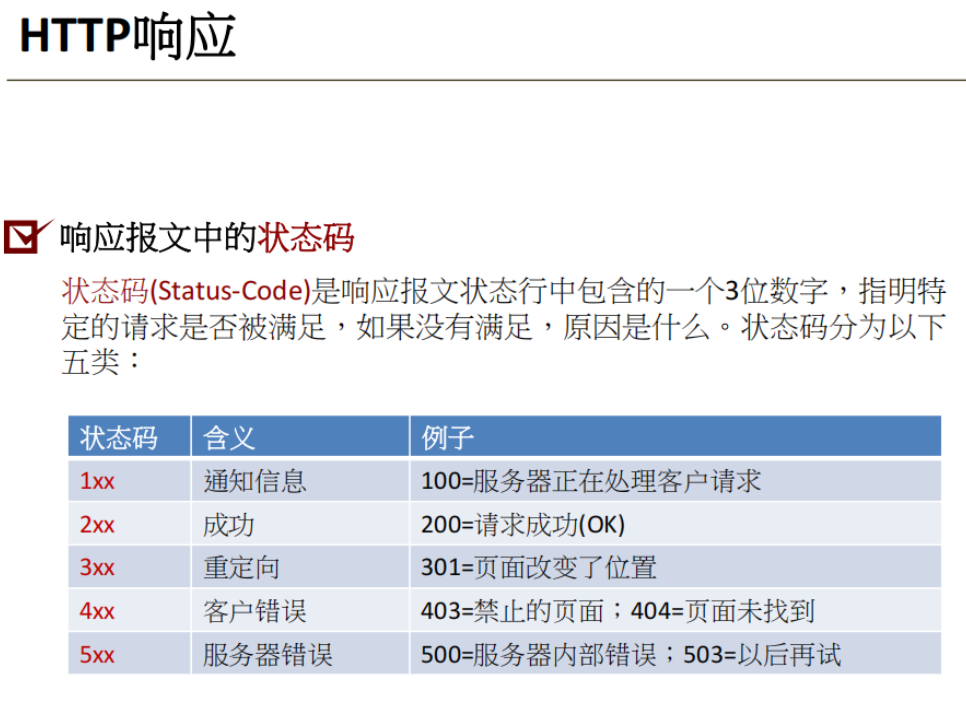

3. HTTP响应

-

状态码结构: 由3位数字组成,第一位表示大类,后两位定义具体原因

-

1xx通知类:

-

典型示例: 100表示服务器正在处理客户请求

-

特点: 属于临时响应,表示请求已被接收但需要继续处理

-

-

2xx成功类:

-

典型示例: 200(OK)表示请求成功完成

-

常见场景: 正常网页访问返回的状态码

-

-

3xx重定向类:

-

典型示例: 301表示页面位置发生永久变更

-

机制: 需要客户端执行后续操作(如跳转新地址)

-

-

4xx客户端错误:

-

典型示例: 403表示禁止访问,404表示资源不存在

-

特点: 错误源于客户端请求不当

-

-

5xx服务端错误:

-

典型示例: 500表示服务器内部错误,503表示服务暂时不可用

-

特点: 服务器无法完成有效请求

-

4. HTTP头部

1)HTTP头部字段概述

-

双向字段: Date字段同时适用于请求和响应,记录消息发送时间

-

安全原则: 头部信息应遵循最小披露原则,避免暴露系统细节

2)请求头部字段

-

User-Agent:

-

作用: 携带浏览器类型和平台信息(如Mozilla5.0)

-

应用: 服务端可据此返回适配内容

-

-

Accept系列:

-

Accept: 声明可处理的MIME类型(如text/html)

-

Accept-Charset: 指定支持的字符集(如Unicode-1-1)

-

Accept-Encoding: 声明支持的压缩方式(如gzip)

-

Accept-Language: 设置语言偏好(如zh-cn)

-

-

关键必填字段:

-

Host: 从URL提取的服务器域名/IP地址

-

Referer: 记录跳转来源页面URL

-

Cookie: 携带会话标识信息(如登录状态)

-

3)响应头部字段

-

报文结构:

-

响应头: 状态行后的连续行(包含Server、Date等字段)

-

响应体: 第一个空白行后的内容(实际页面数据)

-

-

Server字段:

-

标准格式: 服务器软件及版本信息(如Apache/2.4.6)

-

4)Server字段的安全性问题

-

风险点:

-

版本暴露: 显示具体软件版本(如PHP/5.4.16)

-

攻击面: 黑客可利用已知版本漏洞进行定向攻击

-

-

防护建议:

-

最小化原则: 生产环境应关闭或简化Server信息

-

配置方案: 修改服务器配置隐藏敏感信息

-

5)内容相关头部字段

-

内容描述字段:

-

Content-Encoding: 声明压缩方式(如gzip)

-

Content-Language: 指定页面语言(如en)

-

Content-Length: 精确字节数(影响传输校验)

-

-

缓存控制字段:

-

Last-Modified: 资源最后修改时间戳

-

Cache-Control: 定义缓存策略(如no-store)

-

6)重定向与Cookie头部字段

-

重定向机制:

-

Location字段: 指定新资源URL(状态码配合3xx使用)

-

-

会话管理:

-

Set-Cookie: 服务器下发会话标识

-

有效期: Cookie可设置持久化时间(如保持登录状态)

-

安全实践: 敏感操作应设置较短有效期

-

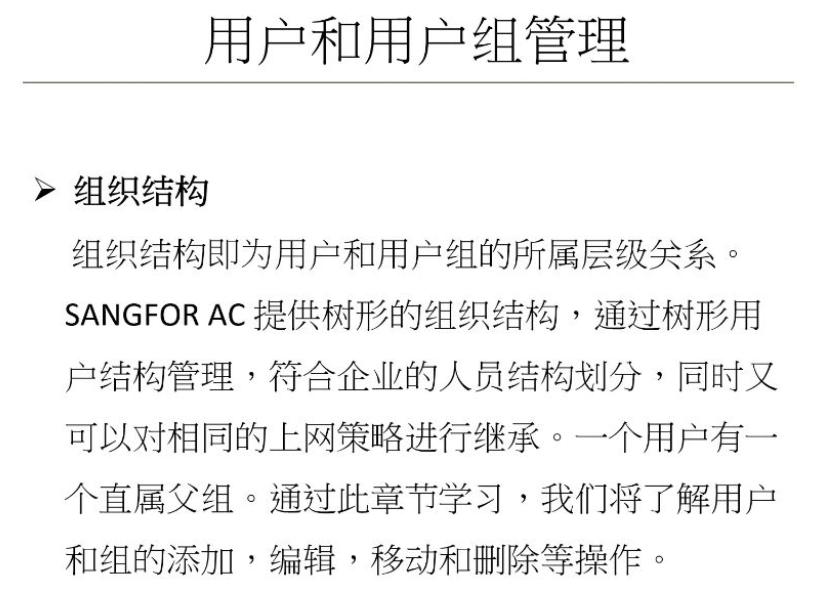

四、用户和用户组管理

1. 用户和用户组管理概述

-

树形结构特性:采用树形层级关系管理用户和组,符合企业人员结构划分,支持上网策略继承

-

直属父组原则:每个用户有且仅有一个直属父组,形成清晰的权限继承路径

-

批量操作支持:支持用户/组的添加、编辑、移动和删除等基础操作

2. 树形结构管理用户

-

策略继承机制:子用户/组自动继承父组的上网策略和权限设置

-

统一管理优势:适用于不同品牌安全设备的核心管理理念,实现标准化管理

-

批量导入格式:支持CSV表格导入,但必须严格遵循设备要求的格式规范

3. 用户和组的添加、编辑、移动和删除

-

批量创建方法:组名用英文逗号隔开可同时创建多个组(如dev,support,test)

-

终端绑定规则:

-

被绑定地址只能使用指定账号登录

-

单个用户可绑定多个终端设备

-

支持IP/MAC地址绑定实现免认证

-

-

模板导入要点:Excel表格需包含设备识别的固定字段,多余参数会导致导入失败

4. 单点登录与IP地址作为用户名

-

IP认证模式:以IP地址作为用户名进行日志记录和行为管控

-

免认证场景:适用于无需登录的临时访问或设备管理场景

-

绑定有效期:可设置为永久或指定过期时间

5. 用户搜索与注销

-

搜索方式:

-

通过用户名精确查找

-

通过IP/MAC地址定位用户

-

-

注销条件:

-

仅限有用户名的认证账户

-

临时用户/免认证用户无法强制注销

-

-

注销策略:

-

无流量时强制注销

-

定时注销(如设置下班时间自动注销)

-

6. MAC变动时自动注销

-

移动端特性:

-

部分设备使用虚拟MAC地址

-

每次连接网络可能变化(支持固定/轮替模式)

-

-

电脑端差异:传统PC设备MAC地址通常固定不变

-

安全策略:当检测到绑定MAC地址变更时自动终止会话

-

批量处理优势:适用于大规模用户/组管理场景

-

格式验证机制:系统会严格校验导入文件的字段匹配度

-

模板下载:提供标准示例模板确保格式正确性

应用控制技术

一、应用控制技术

1. 应用特征识别技术

1)Wireshark过滤器写法总结

-

过滤器类型:提供捕获过滤器和显示过滤器两种类型

-

过滤维度:

-

比较符号及表达式组合(348198种)

-

IP地址过滤(2636种)

-

协议类型过滤

-

端口过滤(需区分传输协议)

-

长度和内容过滤

-

HTTP请求过滤实例

-

-

例题:Wireshark抓取QQ聊天包

-

操作步骤:

-

选择搜索"字符串"或"分组详情"

-

输入特定搜索格式:

' ' 0 2 0 0 4 8 ^ { n }

-

通过VMware Network Adapter VMnet8或WLAN接口捕获流量

-

-

注意事项:QQ当前使用TCP 8080端口(2025年更新)

-

2)禁用聊天工具

-

实现原理:

-

通过识别固定端口(如QQ的TCP 8080)

-

使用ACL禁止特定目的端口

-

-

技术限制:传统行为检测仅能处理链路层/网络层/传输层数据

-

应用场景:适用于一刀切式应用禁用(如游戏、影视APP等)

3)抓包筛选

-

关键特征:

-

应用层Data字段包含用户账号信息(如"1362646150")

-

OICQ协议特定格式(Flag: 0x02, Version: 0x3733)

-

-

筛选技巧:通过十六进制值定位账号特征字段

4)应用特征识别技术

-

技术本质:识别应用层特定字段(如QQ号)

-

实现方式:

-

建立应用特征识别库

-

对不同APP采用不同特征识别策略

-

-

典型应用:

-

企业QQ号放行/个人QQ号拦截

-

基于账号级别的访问控制

-

-

技术优势:相比端口过滤更精准,可应对协议变更

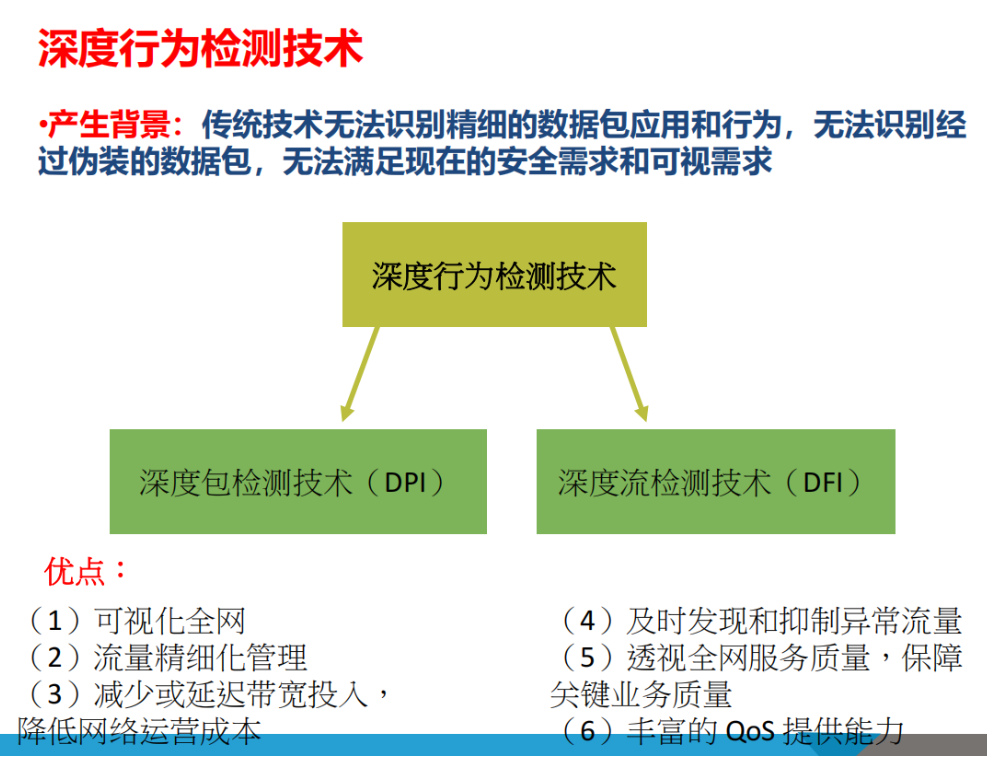

2. 深度行为检测技术

1)深度行为检测

-

深度行为检测的分类

-

DPI与DFI:深度行为检测分为深度包检测(DPI)和深度流检测(DFI)两种技术

-

产生背景:传统技术无法识别精细数据包应用和行为,无法识别伪装数据包,无法满足现代安全需求

-

-

基于特征字的检测技术

-

基本原理:通过识别数据包中特定字段(如号码字段)判断是否允许通过

-

技术特点:仅检测应用层的一个或多个字段,符合要求则通过,不符合则丢弃

-

-

基于特征字检测技术的应用实例

-

企业场景:只允许公司账号上网,禁止私人账号上网

-

设备管控:仅允许电脑上网,禁止手机上网(通过识别User-Agent字段)

-

设备识别:高级防火墙可区分Windows/Linux电脑、安卓/iOS设备、iPad/iPhone/iWatch等

-

-

特征字检测技术的局限与更新

-

协议差异:不同应用层协议的特征字不同,需要维护特征库

-

更新需求:应用程序更新协议时(如QQ从TCP改为UDP),特征库需同步更新

-

扩展优势:便于扩展改进,能快速适应新协议或协议变更

-

2)基于应用层网关的检测技术

-

ALG技术原理

-

适用场景:控制流和数据流分离的应用(如FTP、VoIP)

-

工作流程:先识别控制流,解析协议内容,从中识别对应的业务流

-

-

VoIP协议分析

-

控制连接:使用H.245协议建立控制连接

-

数据连接:通过控制连接协商出数据连接端口(如5000和2006端口)

-

检测过程:通过解析控制流中的端口协商信息定位数据流

-

-

FTP协议分析

-

被动模式:服务器告知客户端数据端口(如2049端口)

-

控制连接:包含用户名密码等认证信息(21端口)

-

数据定位:通过解析PASV响应中的端口信息识别数据连接

-

3)基于行为模式的检测技术

-

行为模式检测概念

-

基本原理:根据终端历史行为分析当前行为是否异常

-

检测维度:包括行为频率、数据量等统计特征

-

-

行为模式偏差识别

-

异常示例:用户平时每小时发1封邮件,突然变为每小时发1万封

-

应用场景:可检测内网发起的DDoS攻击等异常流量

-

-

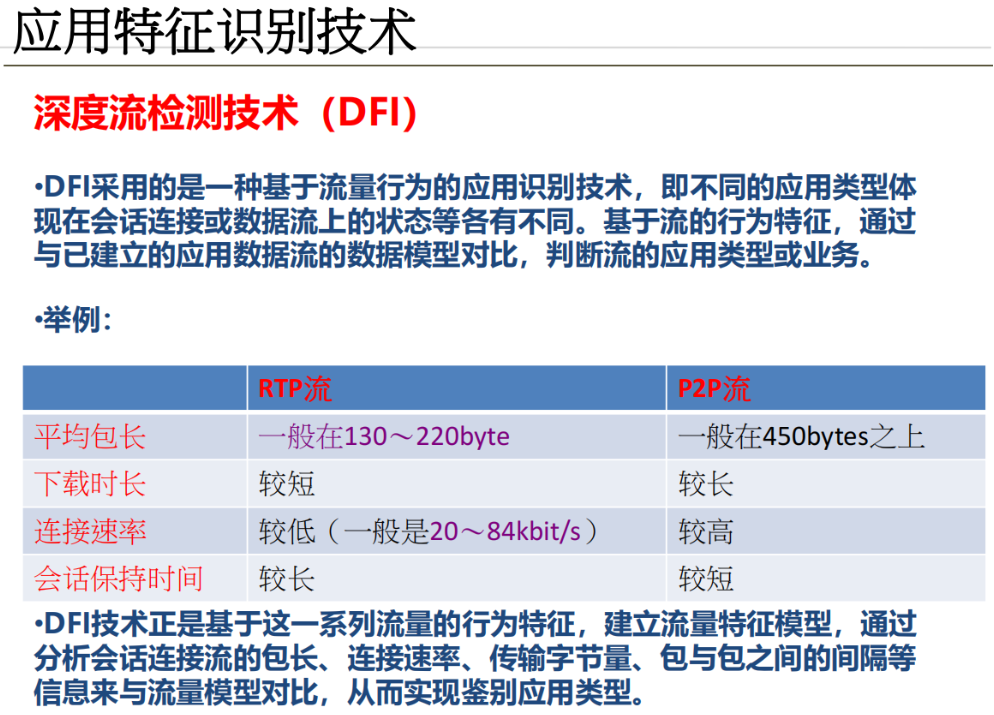

深度流检测技术(DFI)

-

技术特点:基于流量行为特征识别应用类型

-

识别方式:分析包长、数据量、包间隔等特征与模型对比

-

识别粒度:只能识别大类(如下载类、IM类),无法精确到具体应用

-

检测限制:需要先放通一定数量数据包才能进行特征分析

-

3. 终端安全检测和防御技术

1)应用控制策略

-

双向控制机制: 可对应用/服务的访问做双向控制,NGAF默认存在一条拒绝所有服务/应用的控制策略

-

基于应用的控制:

-

通过匹配数据包特征进行过滤

-

需要一定数量包通行后才能判断应用类型

-

示例:需要观察多个数据包才能识别视频流应用

-

-

基于服务的控制:

-

通过五元组(源地址、目的地址、源端口、目的端口、协议号)进行匹配

-

可对任何包立即进行拦截判断

-

示例:可直接通过80端口阻断HTTP服务

-

2)深度流检测技术(DFI)

-

技术原理: 基于流量行为特征的应用识别技术,通过分析会话连接流的状态特征与预建模型对比

-

关键特征参数:

-

平均包长

-

下载时长

-

连接速率

-

会话保持时间

-

-

典型应用对比:

-

适用场景:

-

加密流量分析(如VPN隧道)

-

自定义内部应用(如企业OA系统)

-

未知应用分类

-

-

技术优势:

-

不依赖解密即可分析

-

能处理加密流量特征

-

适用于自定义协议

-

3)深度包检测技术(DPI)

-

技术特点:

-

基于应用层内容特征识别

-

可实现精细控制(如特定账号操作)

-

识别精度高于DFI

-

-

与DFI的区别:

-

识别粒度: DPI更精细,DFI更广泛

-

处理速度: DFI更快,DPI需要深度解析

-

加密处理: DPI受加密限制更大

-

-

联合应用场景:

-

DPI用于已知应用精细控制

-

DFI用于未知/加密流量分类

-

示例:先用DFI识别P2P流量大类,再用DPI区分具体P2P应用

-

4)应用层网关检测技术

-

实现方式: 解析特定协议控制信令(如H.245)

-

检测内容:

-

协议交互过程(如openLogicalChannel)

-

媒体流参数(如G.711编码)

-

会话状态管理

-

-

典型应用: VoIP、视频会议等实时通信系统

5)URL分类控制

-

实现基础:

-

依赖URL分类库

-

匹配请求中的host字段

-

-

控制方式:

-

基于深度包检测技术

-

示例:阻断视频类网站host

-

-

典型应用场景: 上班时间访问控制

二、HTTP识别控制技术

1. 需求分析

-

URL组成要素:

-

协议部分:如

http://http://http://

或

https://https://https://

-

主机和端口:如

stat.download.xunlei.com:8099

-

文件目录:如

/?xlbtid=1&aid=1022...

-

-

封堵前提条件:

-

必须放通TCP三次握手报文,否则无法建立连接获取Host字段

-

HTTP协议基于TCP传输,没有握手过程就不会发送GET请求

-

2. HTTP识别工作原理

-

关键识别字段:

-

Host字段

:包含访问的完整域名(如stat.download.xunlei.com)

-

GET请求:包含资源路径和查询参数

-

-

DPI检测流程:

-

通过深度包检测提取Host字段

-

比对预置分类库(如优酷、芒果TV等视频网站域名)

-

对匹配域名执行阻断动作

-

-

阻断机制:

-

先返回重定向到AC拒绝页面

-

再发送RST断开连接

-

优点:明确告知用户访问被禁止,减少重复尝试

-

-

完整通信流程:

-

DNS解析域名

-

TCP三次握手

-

发送GET请求(含Host字段)

-

服务器返回响应

-

-

单向流量限制:

-

仅能通过RST阻断

-

无法实现重定向等高级控制

-

3. HTTPS识别控制技术

-

协议基础:

-

基于SSL/TLS加密传输

-

TLS是SSL的升级版(抓包显示为TLS 1.2/1.3)

-

-

加密特性:

-

加密Host字段,传统DPI无法直接识别

-

需要通过SNI扩展或证书信息间接识别

-

三、HTTPS协议

1. 基本概念

-

定义:全称Hypertext Transfer Protocol over Secure Socket Layer

-

端口:默认使用TCP 443端口

-

协议演变:

-

由Netscape公司发明的SSL协议

-

移交IETF后更名为TLS(Transport Layer Security)

-

当前常用TLSv1.0协议

-

2. SSL加密

1)加密方式

-

HTTPS协议基础

-

定义: 全称Hypertext Transfer Protocol over Secure Socket Layer,是HTTP的安全版,默认使用TCP端口443。

-

安全层: HTTPS中的"S"实际指SSL(Secure Sockets Layer)协议,后发展为TLS(Transport Layer Security)协议。

-

协议演变: SSL由Netscape公司发明,后移交IETF维护并更名为TLS,目前常用TLSv1.0版本。

-

-

加密机制

-

非对称与对称加密

-

组合使用: 采用非对称加密保护对称密钥交换,再用对称密钥加密数据,减轻计算负担。

-

密钥特性:

-

公钥由私钥计算得出,但无法逆向推导私钥

-

私钥绝不外发,是身份认证的核心

-

-

双重功能:

-

数据保护: 公钥加密,私钥解密

-

身份认证: 私钥加密,公钥解密(接收方能用公钥解密即证明发送方身份)

-

-

-

密钥交换过程

-

交换流程:

-

通信双方各自生成公私钥对

-

互相交换公钥信息

-

发送数据时用对方公钥加密

-

接收方用自己私钥解密

-

-

典型场景:

-

A→B传输:用B的公钥加密,B用私钥解密

-

身份认证:A用私钥加密,B用A公钥解密验证

-

-

-

-

安全威胁与防御

-

中间人攻击:

-

攻击者在密钥交换阶段替换公钥

-

导致通信双方实际持有攻击者的公钥

-

攻击者可解密所有通信内容

-

-

防御方案:

-

采用数字证书机制验证公钥真实性

-

通过可信第三方认证公钥归属

-

-

-

应用层检测技术

-

ALG技术:

-

适用于控制流与数据流分离的场景(如VoIP)

-

通过解析控制流协议识别业务特征

-

典型应用:禁用VoIP视频需分析信令协商过程

-

-

实现要点:

-

深度解析应用层协议内容

-

建立控制流与数据流的关联关系

-

-

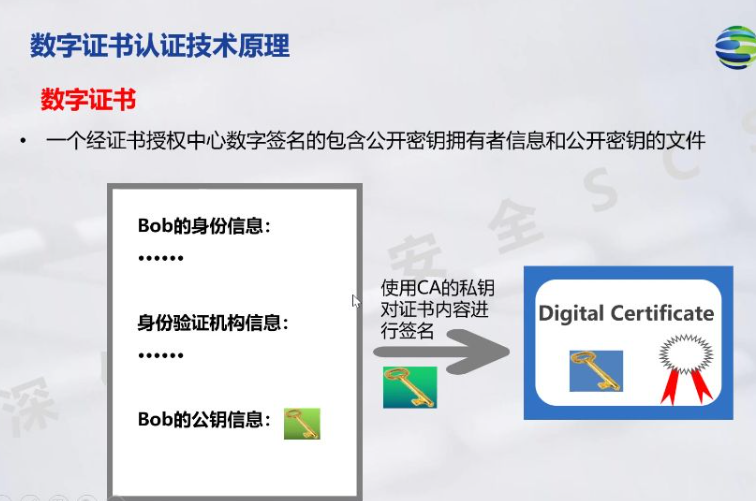

2)数字证书

-

数字证书的基本内容

-

组成要素:包含公钥和身份信息两部分核心内容

-

身份信息:明确标注颁发给"北京百度网络信息有限公司"的具体组织信息

-

可视化特征:在浏览器中显示为锁形图标和"奖状"样式的证书图标

-

-

数字证书的颁发机构

-

CA机构:只有可信的证书认证中心(Certificate Authority)才有权颁发证书

-

示例机构:GlobalSign RSA OV SSL CA 2018是百度证书的具体颁发者

-

机构验证:证书中包含完整的颁发者组织信息(O)和公用名(CN)

-

-

数字证书中的公钥

-

公钥位置:明确存储在证书的"公钥信息"字段中

-

密钥归属:证书中的公钥属于网站服务器(如百度服务器)

-

传输方式:公钥不是直接传输,而是通过证书形式间接传递

-

-

数字证书防止中间人攻击的原理

-

双重验证机制:

-

身份验证:用CA公钥解密证书验证颁发者真实性

-

内容验证:用网站公钥解密身份信息验证网站真实性

-

-

防篡改设计:证书采用CA私钥加密,确保传输过程不可篡改

-

匹配验证:通过比对"颁发给"字段与网站实际身份信息的一致性

-

-

数字证书的加密与解密

-

加密方式:使用CA机构的私钥对证书内容进行加密

-

解密条件:只有持有CA公钥的客户端才能解密验证证书

-

密钥关系:形成"CA私钥加密→CA公钥解密"的验证链条

-

明文信息:证书中的身份信息保持明文可读状态

-

-

数字证书的身份信息验证

-

验证流程:

-

用CA公钥解密获取网站公钥

-

用网站公钥解密身份信息

-

比对解密信息与证书声明信息

-

-

时间验证:检查证书的有效期(如百度证书有效至2026年8月10日)

-

哈希验证:通过SHA-256指纹(如0d822c9a...)确保证书完整性

-

-

数字证书认证技术的流程

-

完整流程:

-

数据哈希生成摘要

-

用私钥对摘要签名

-

对称加密原始数据和签名

-

用公钥加密对称密钥

-

组合传输加密数据和密钥

-

-

双向认证:不仅服务器需要证书,客户端也可能持有证书

-

性能优化:采用对称加密传输数据+非对称加密传输密钥的混合模式

-

验证步骤:

-

接收方先用私钥解密获取对称密钥

-

用对称密钥解密数据包

-

用发送方公钥验证签名完整性

-

3. HTTPS原理

1)四阶段握手过程

-

Client Hello阶段:

-

携带参数:客户端SSL版本号、加密套件列表、压缩算法列表、客户端随机数、sessionid=0

-

版本协商:选择双方都支持的最高SSL/TLS版本(最安全版本)

-

加密套件组成:包含身份认证方式、加密方式、校验方式和密钥过期时间

-

随机数作用:作为计算最终对称密钥的材料之一

-

-

Server Hello阶段:

-

服务器响应:确定加密版本、选择加密套件、压缩算法,计算sessionid并返回服务器随机数

-

证书发送:服务器将自己的证书(含公钥)发送给客户端验证

-

双向认证:服务器可要求客户端提供证书(Client Certificate Request)

-

-

密钥交换阶段:

-

预主密钥:客户端生成48位随机数作为pre-master,用服务器公钥加密传输

-

密钥计算:结合客户端随机数、服务器随机数和预主密钥,通过DH算法生成最终对称密钥

-

验证机制:双方用私钥签名握手消息摘要,对方用公钥验证身份真实性

-

-

加密通信阶段:

-

Change Cipher Spec:通知对方后续消息启用协商的加密参数

-

Finished Message:发送握手验证报文确保消息完整性

-

密钥更新:密钥过期后需重新协商(默认30分钟)

-

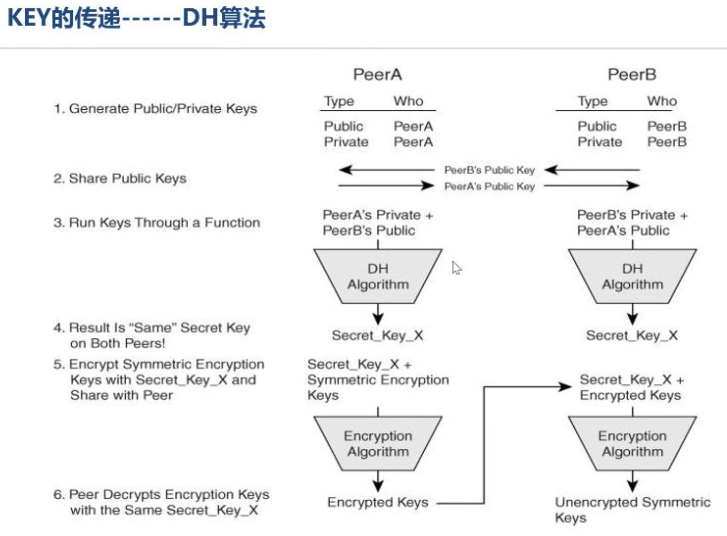

2)KEY的传递-DH算法

-

算法本质:利用非对称密钥计算并传递对称密钥的算法(Diffie-Hellman算法)

-

核心步骤:

-

双方生成公私钥对

-

交换公钥

-

用自己的私钥和对方公钥通过DH算法计算得到相同的Secret_Key_X

-

用Secret_Key_X加密传输实际用于数据加密的对称密钥

-

-

安全特性:

-

前向安全性:即使长期私钥泄露,过去的会话密钥仍安全

-

密钥强化:可通过多次计算增加破解难度(类似多重密码锁)

-

动态更新:支持定期更换密钥保证安全性

-

-

在SSL中的应用:

-

替代RSA直接传输预主密钥的方式

-

结合随机数、sessionid等参数生成最终会话密钥

-

支持密钥定期更新机制

-

3)简化握手流程

-

简化版流程:

-

Client Hello

-

Change Cipher Spec

-

Finished Message(含握手验证)

-

-

适用场景:

-

会话恢复(sessionid有效时)

-

对安全性要求不高的快速连接

-

移动设备等资源受限环境

-

-

完整vs简化对比:

-

安全性:完整流程提供双向认证,简化版可能仅服务器认证

-

性能:简化版节省约60%的握手时间

-

密钥强度:完整流程支持更复杂的密钥派生过程

-

4. 技术实现

-

加密组合:

-

非对称密钥加密用于身份验证

-

对称密钥加密用于数据传输

-

-

身份验证:使用数字证书验证服务器和客户端身份

-

协议关系:

-

SSL和TLS本质是同一技术

-

TLS是基于SSLv3.0的改进版本

-

实际应用中两者名称常混用

-