终端安全检测和防御技术

1.终端安全风险

黑客可以利用僵尸网络展开更多的危害行为,如APT攻击最常采用的跳板就

是僵尸网络。黑客利用僵尸网络来实现渗透、监视、窃取敏感数据等目的,

危害非常大。

僵尸网络主要危害:

①看不见的风险

②高级持续危害

③本地渗透扩散

④敏感信息窃取

⑤脆弱信息收集

2.终端安全检测和防御技术

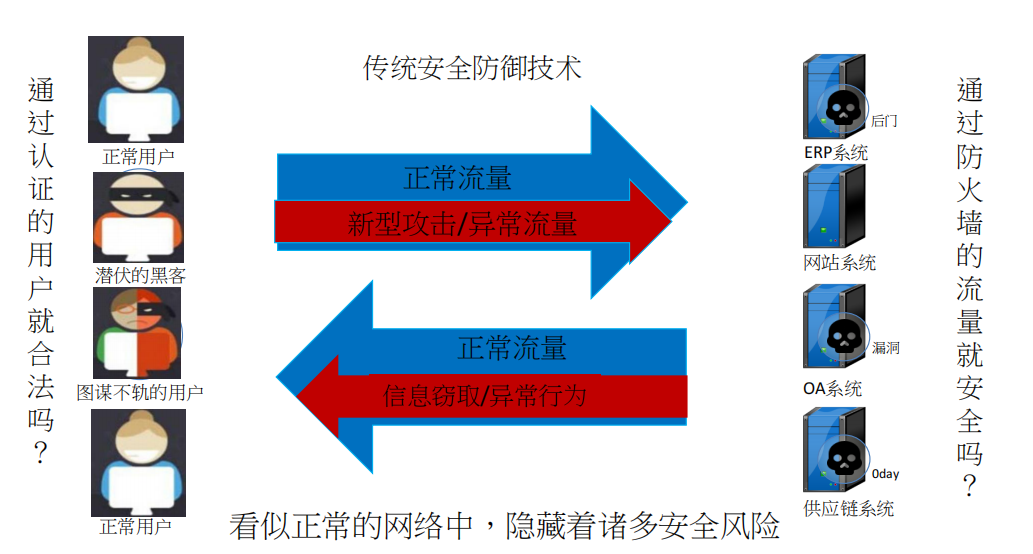

看似正常的网络中,隐藏着诸多安全风险

仅仅看到IP/端口/特征已经无法区分是否安全

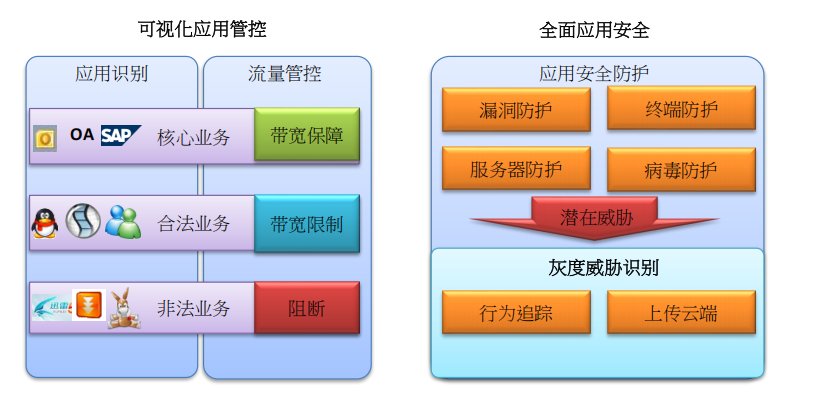

基于7层应用的深度数据包检测可实现终端安全可控

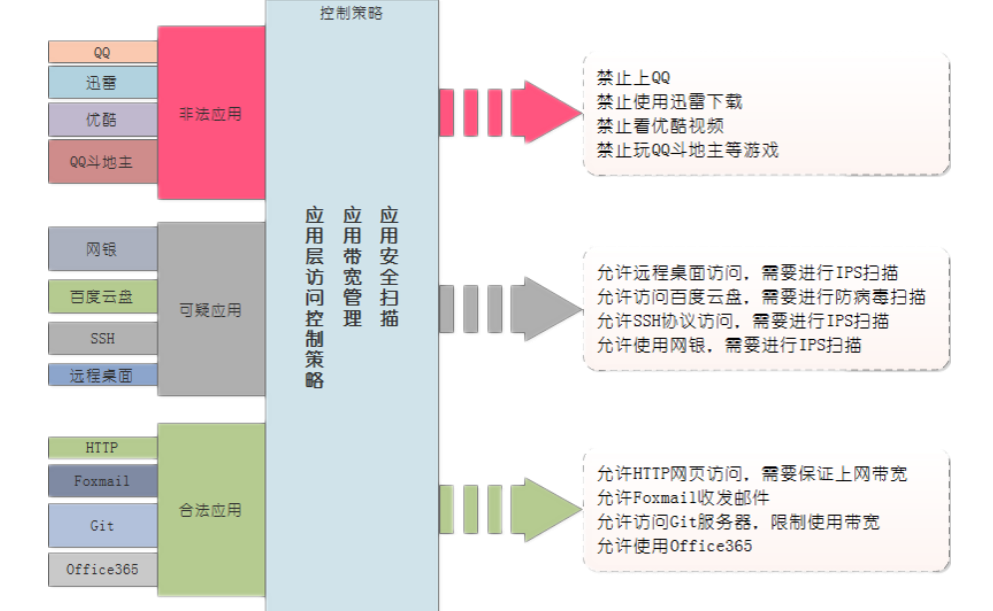

应用控制策略可对应用/服务的访问做双向控制。NGAF存在一条默认拒绝所有服

务/应用的控制策略。

基于应用的控制策略:通过匹配数据包特征来进行过滤动作,需要一定数量

的包通行后才能判断应用类型,然后进行拦截动作的判断。

基于服务的控制策略:通过匹配数据包的五元组(源地址、目的地址、源端

口、目的端口、协议号)来进行过滤动作,对于任何包可以立即进行拦截动

作判断。

WEB过滤是指针对符合设定条件的访问网页数据进行过滤。

包括URL过滤、文件过滤。

根据HTTP不同动作进行区分。

可以针对HTTPS URL进行过滤。

4.网关杀毒技术

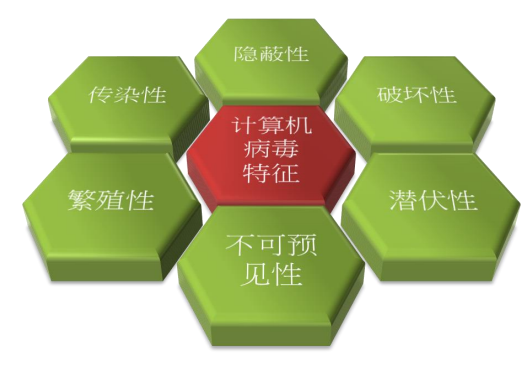

①计算机病毒特征

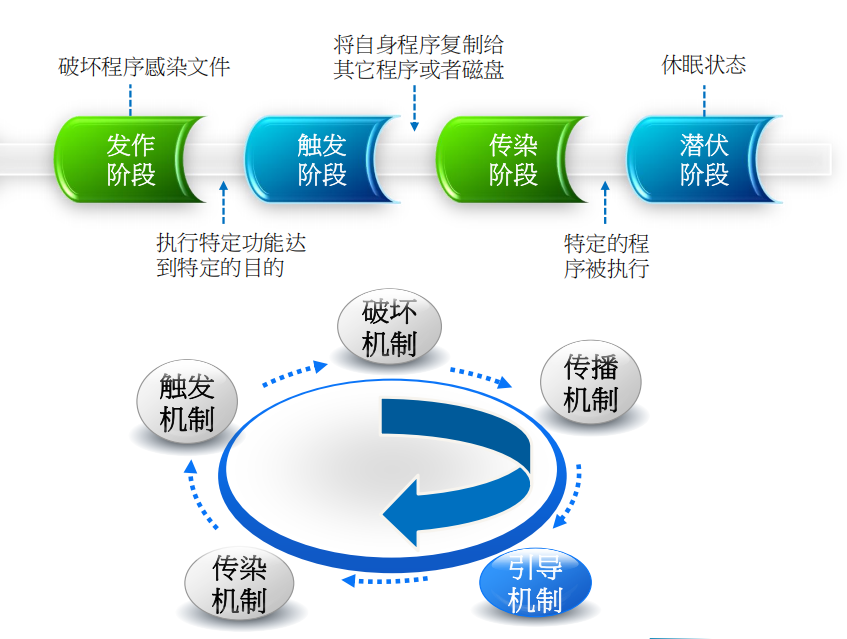

②计算机病毒工作步骤

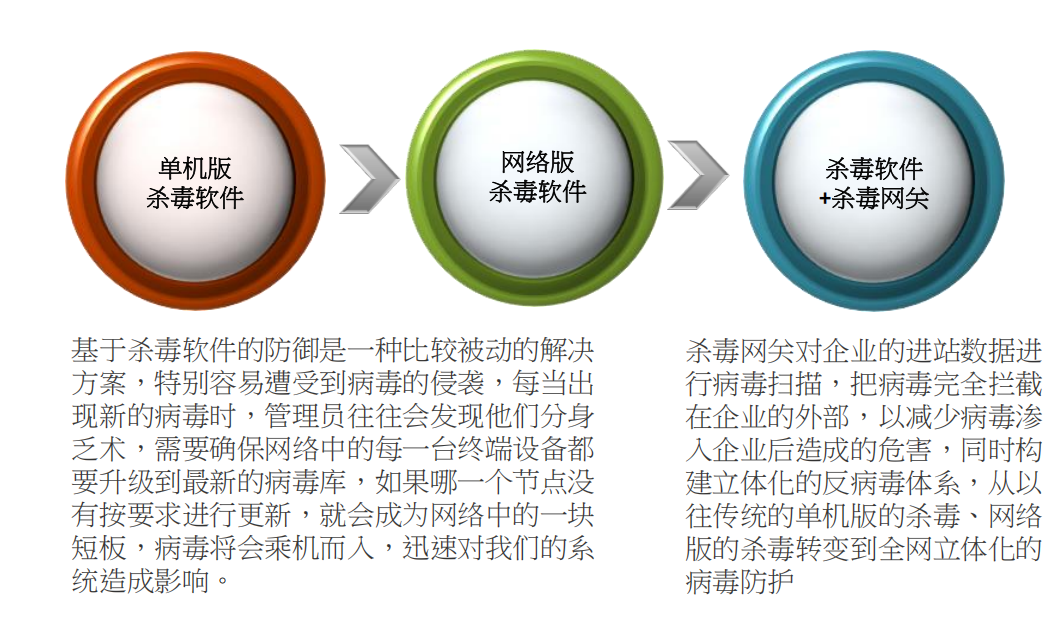

③杀毒防御产品

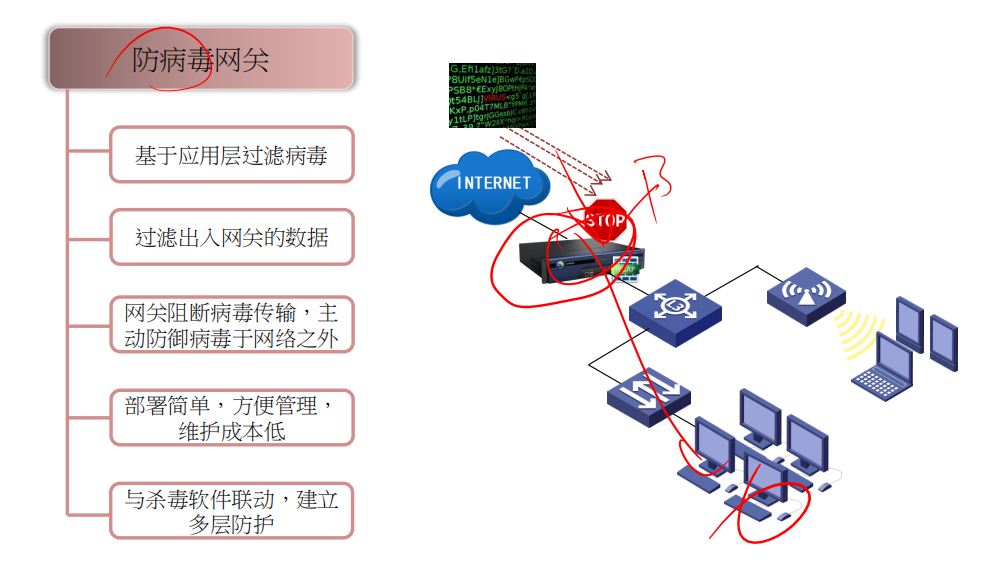

④网关杀毒功能优势

⑤杀毒实现方式

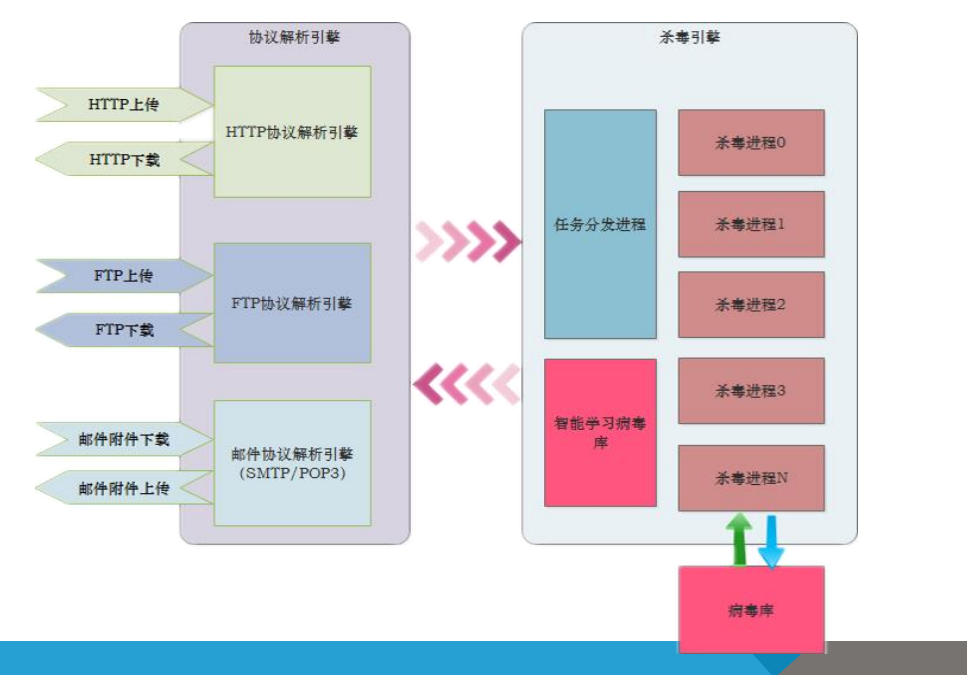

代理扫描方式

将所有经过网关的需要进行病毒检测的数据报文透明的转交给网关自

身的协议栈,通过网关自身的协议栈将文件全部缓存下来后,再送入

病毒检测引擎进行病毒检测。

流扫描方式

依赖于状态检测技术以及协议解析技术,简单的提取文件的特征与本

地签名库进行匹配。

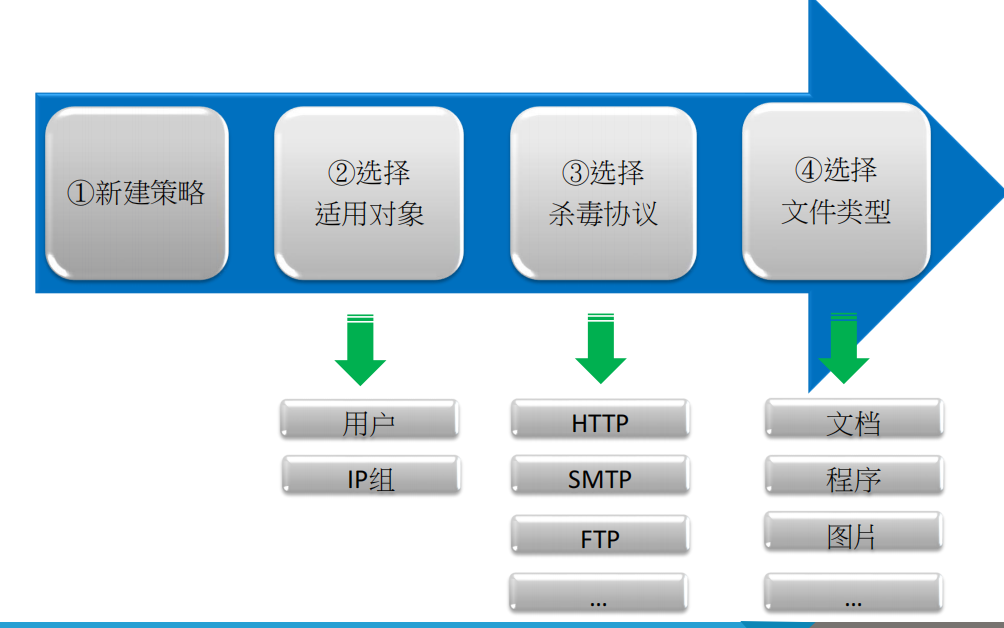

⑥配置思路

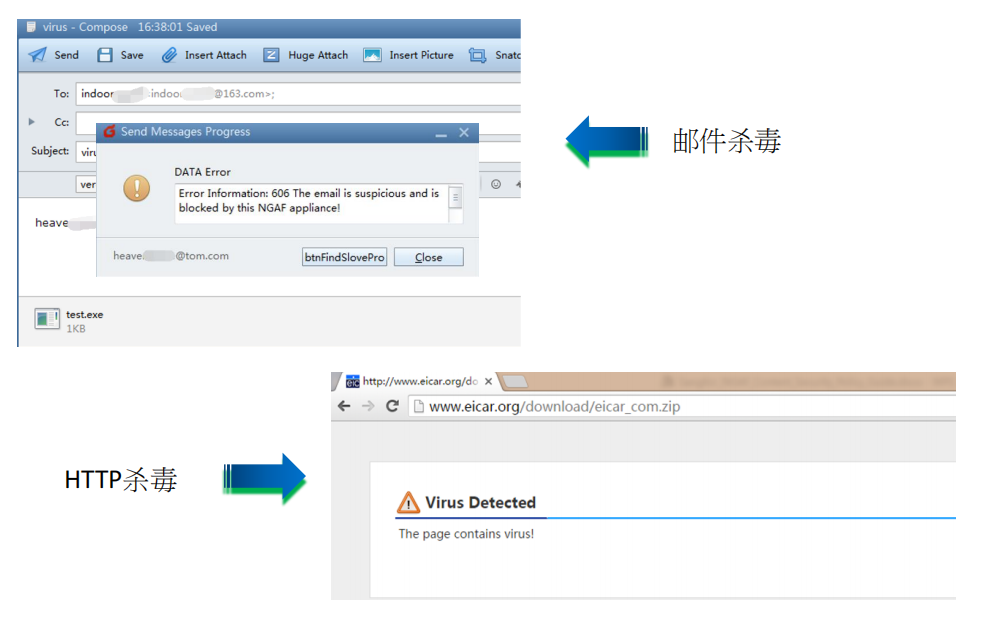

⑦效果展示

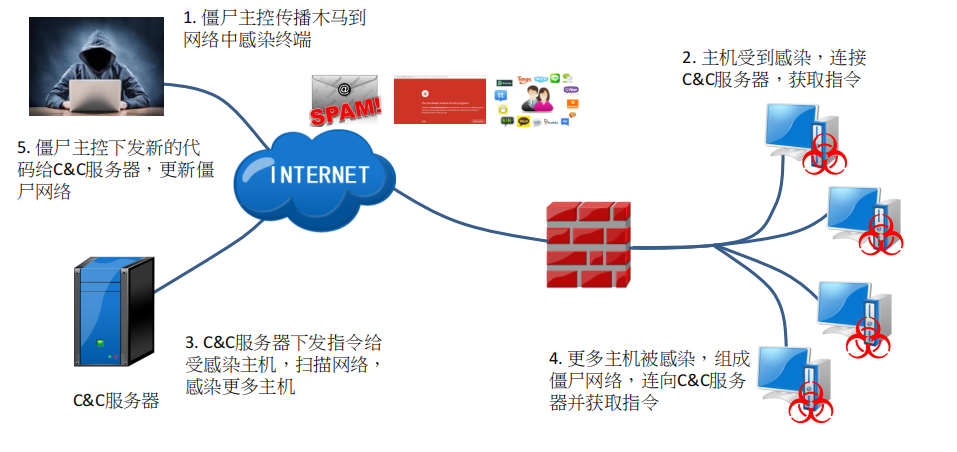

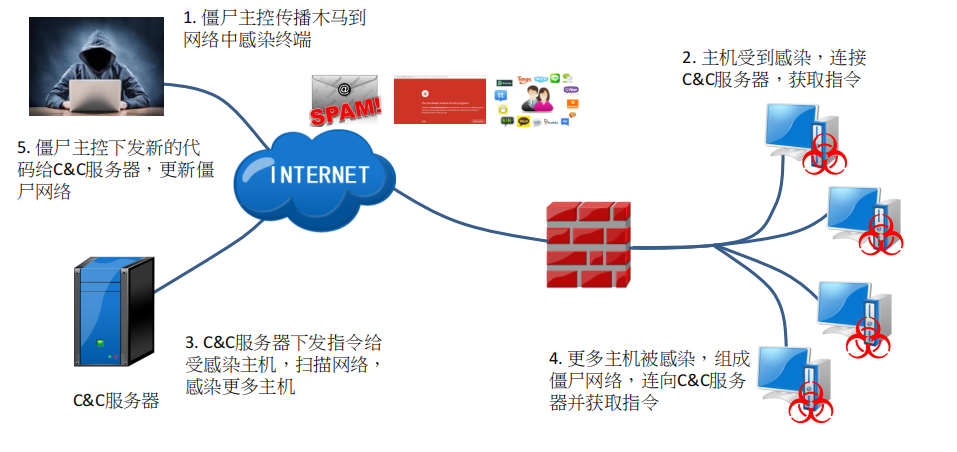

5.僵尸网络

①定义:

僵尸网络(Botnet,亦译为丧尸网络、机器人网络)是指骇客利用自己编写

的分布式拒绝服务攻击程序将数万个沦陷的机器,即黑客常说的僵尸电脑或

肉鸡组织成一个个控制节点用来发送伪造包或者是垃圾数据包,使预定攻击

目标瘫痪并“拒绝服务”。通常蠕虫病毒也可以被利用组成僵尸网络。

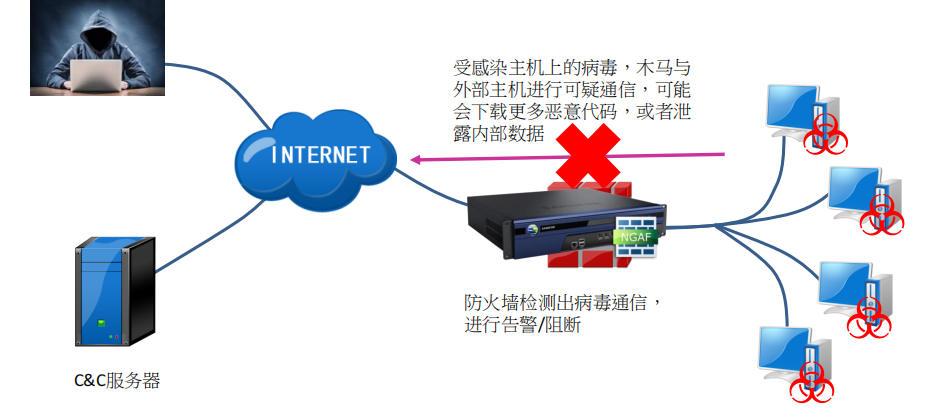

②僵尸网络检测和防御技术

传统防毒墙和杀毒软件查杀病毒木马的效果有限,在APT(高级持续性威胁)

场景下,传统防毒墙和杀毒软件更是形同虚设。

需要一种事后检测机制用于发现和定位客户端受感染的机器,以降低客户端安

全风险。同时,记录的日志要求有较高的可追溯性。

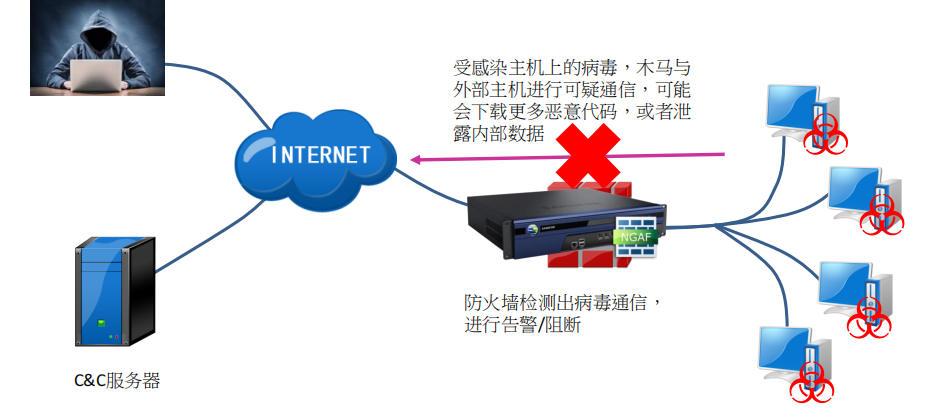

感染了病毒、木马的机器,其病毒、木马试图与外部网络通信时,AF识别出该

流量,并根据用户策略进行阻断和记录日志。

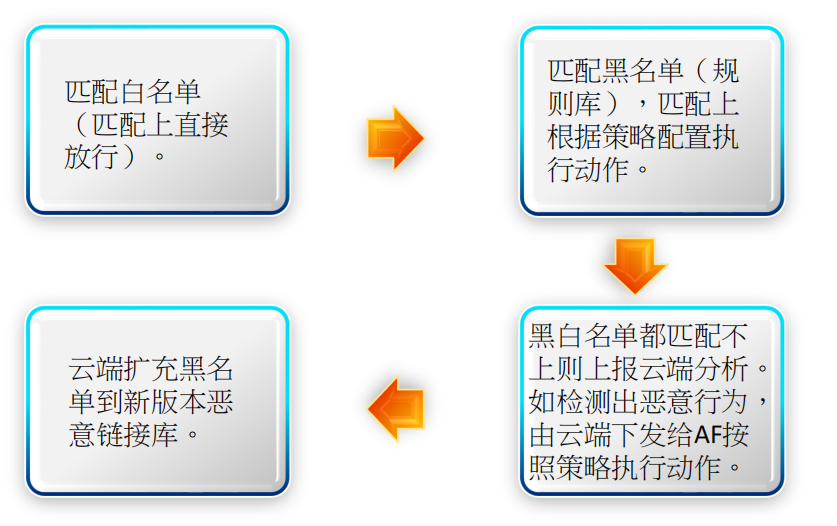

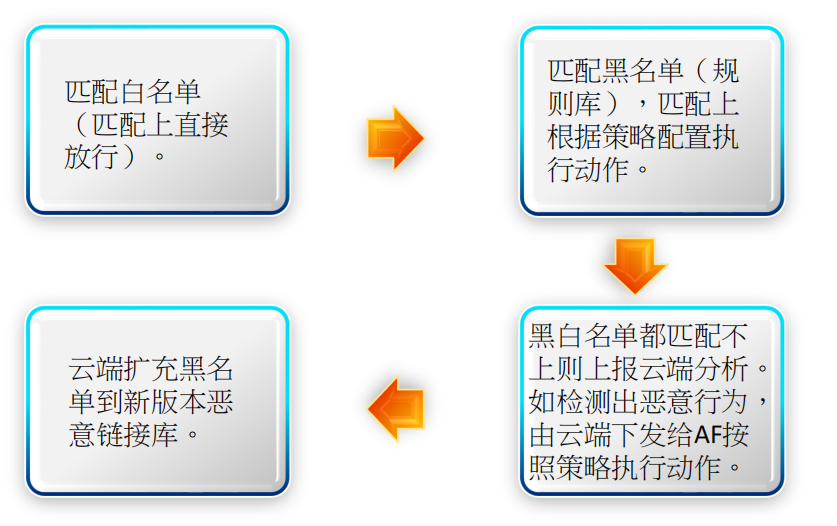

③恶意链接匹配流程

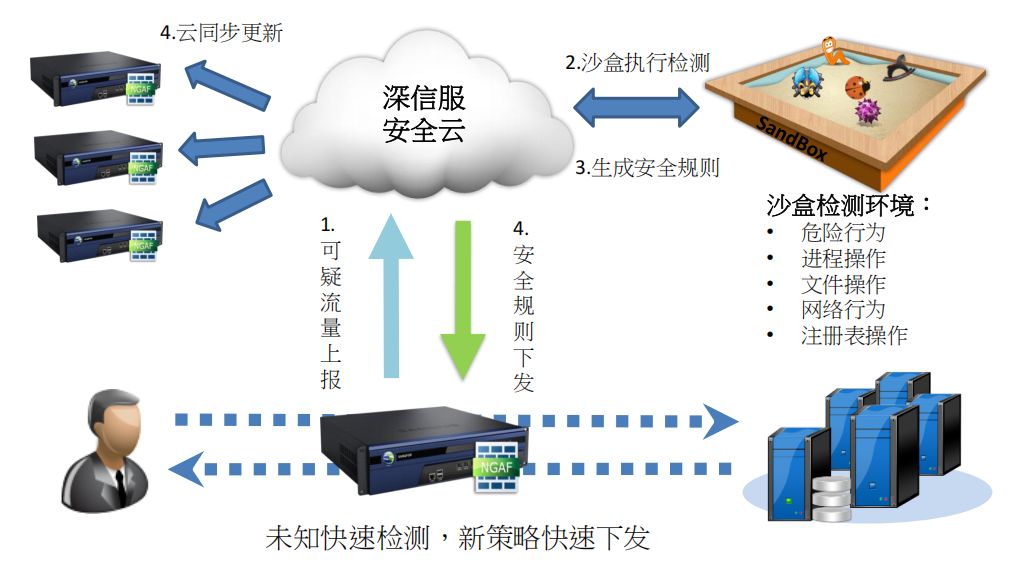

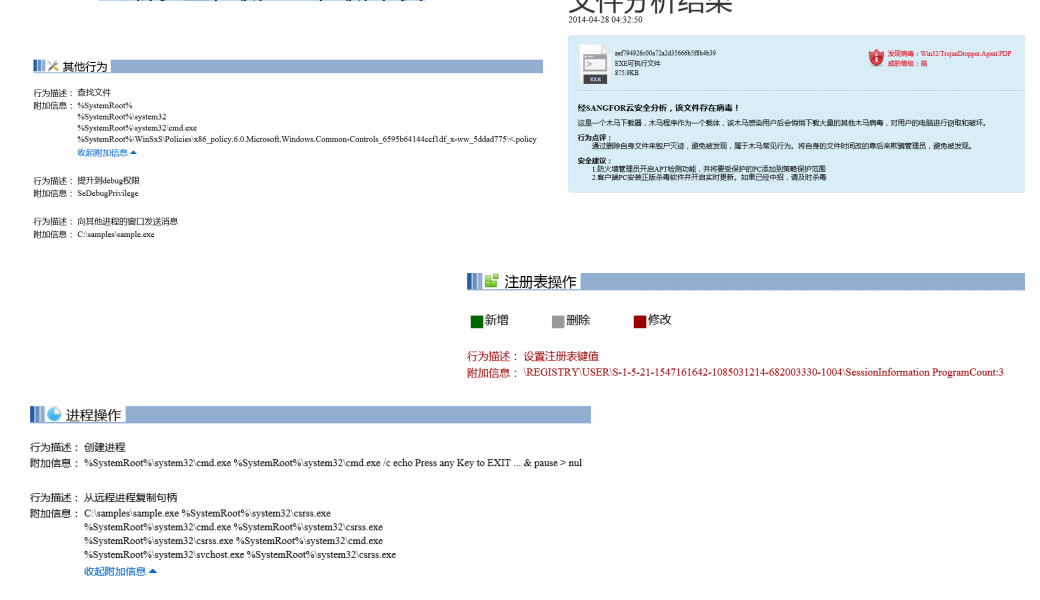

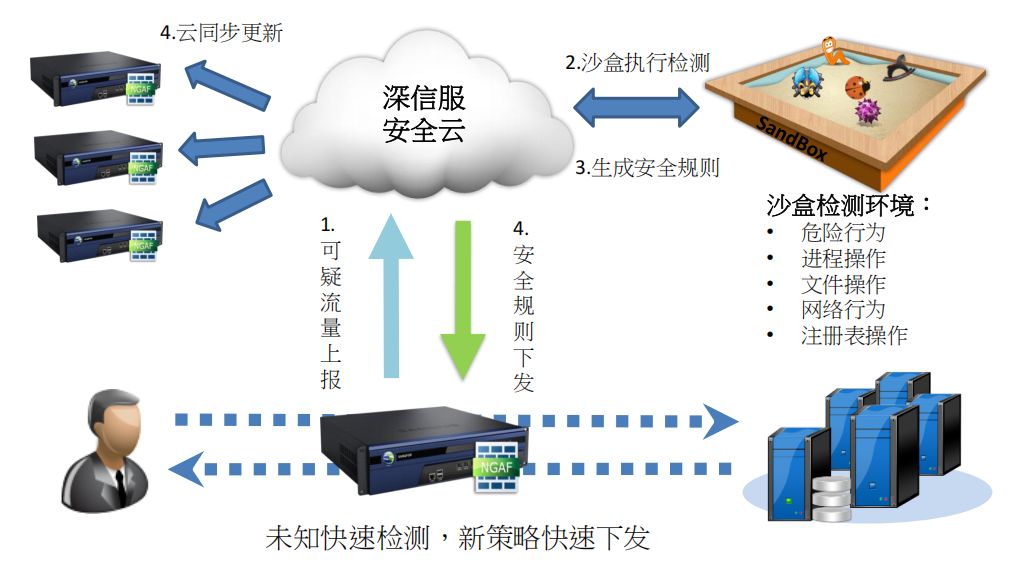

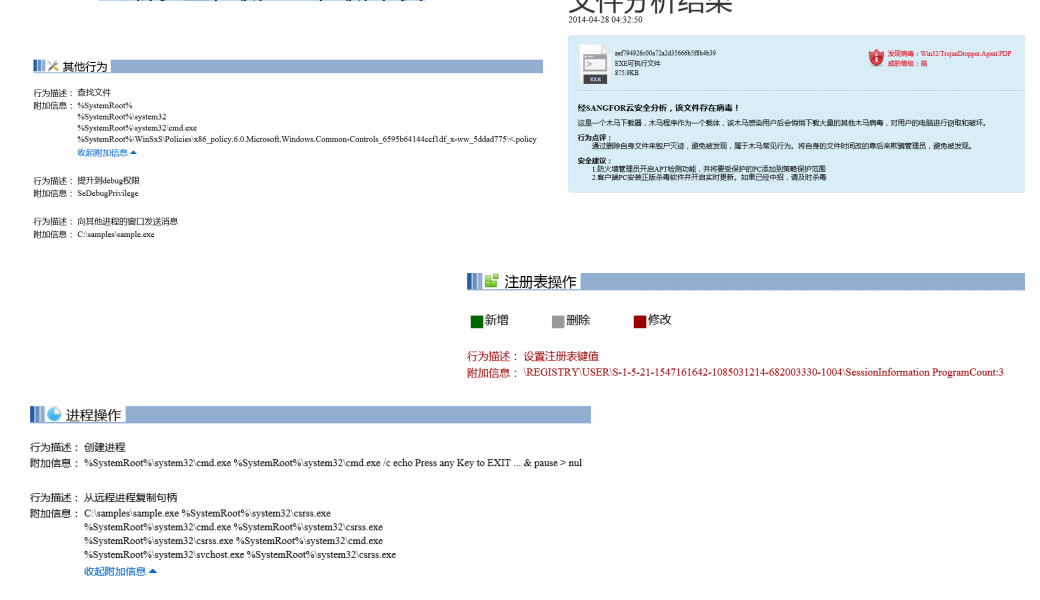

④云端沙盒检测——检测流程

⑤云端沙盒检测——检测示例

⑥异常流量检测

通过对当前的网络层及应用层行为与安全模型进行偏离度分析,能够发现隐

藏的网络异常行为,并根据行为特征确定攻击类型,发现特征匹配无法发现

的攻击。

外发流量异常功能是一种启发式的dos攻击检测手段,能够检测源IP不变的syn

flood、icmp flood、dns flood与udp flood攻击。

外发流量异常功能的原理为:当特定协议的外发包pps超过配置的阈值时,

基于5分钟左右的抓包样本检测数据包是否为单向流量、是否有正常响应内

容,得出分析结论,并将发现的攻击提交日志显示。

⑦其他检测方式

1. 与僵尸网络连接是最基础的判定方式,信息来源包括:上万台在线设备收

集、与google等机构合作共享

2. 对于未知的僵尸网络(存在大量DGA生成的C&C域名),通过模拟DGA算法

总结特征/总结一般正常域名的构成方式来判定未知的僵尸网络

3. 危险的外联方式检测,如使用已知的(IRC、HFS)与僵尸网络进行通讯

4. 使用标准端口传输非标准协议(如:在80端口中传输RDP协议)

5. 对外发起CC攻击

6. 对外传播恶意文件

7. 对外发送shellcode

8. 检测出下载恶意文件、恶意PDF等行为

9. 检测出下载文件与后缀名不符

10.上下行流量不符

⑧规则库展示