【安全发布】微软2025年07月漏洞通告

微软官方发布了2025年07月的安全更新。本月更新公布了140个漏洞,包含53个特权提升漏洞、41个远程执行代码漏洞、17个信息泄露漏洞、8个安全功能绕过漏洞、6个拒绝服务漏洞、4个身份假冒漏洞、1个篡改漏洞,其中14个漏洞级别为“Critical”(高危),117个为“Important”(严重)

涉及组件

Azure Monitor Agent

Capability Access Management Service (camsvc)

HID class driver

Kernel Streaming WOW Thunk Service Driver

Microsoft Brokering File System

Microsoft Edge (Chromium-based)

Microsoft Graphics Component

Microsoft Input Method Editor (IME)

Microsoft Intune

Microsoft MPEG-2 Video Extension

Microsoft Office

Microsoft Office Excel

Microsoft Office PowerPoint

Microsoft Office SharePoint

Microsoft Office Word

Microsoft PC Manager

Microsoft Teams

Microsoft Windows QoS scheduler

Microsoft Windows Search Component

Office Developer Platform

Remote Desktop Client

Role: Windows Hyper-V

Service Fabric

SQL Server

Storage Port Driver

Universal Print Management Service

Virtual Hard Disk (VHDX)

Visual Studio

Visual Studio Code - Python extension

Windows Ancillary Function Driver for WinSock

Windows AppX Deployment Service

Windows BitLocker

Windows Connected Devices Platform Service

Windows Cred SSProvider Protocol

Windows Cryptographic Services

Windows Event Tracing

Windows Fast FAT Driver

Windows GDI

Windows Imaging Component

Windows KDC Proxy Service (KPSSVC)

Windows Kerberos

Windows Kernel

Windows MBT Transport driver

Windows Media

Windows Netlogon

Windows Notification

Windows NTFS

Windows Performance Recorder

Windows Print Spooler Components

Windows Remote Desktop Licensing Service

Windows Routing and Remote Access Service (RRAS)

Windows Secure Kernel Mode

Windows Shell

Windows SmartScreen

Windows SMB

Windows SPNEGO Extended Negotiation

Windows SSDP Service

Windows StateRepository API

Windows Storage

Windows Storage VSP Driver

Windows TCP/IP

Windows TDX.sys

Windows Universal Plug and Play (UPnP) Device Host

Windows Update Service

Windows User-Mode Driver Framework Host

Windows Virtualization-Based Security (VBS) Enclave

Windows Visual Basic Scripting

Windows Win32K - GRFX

Windows Win32K - ICOMP

Workspace Broker

以下漏洞需特别注意

Windows连接设备平台服务远程代码执行漏洞

CVE-2025-49724

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

此漏洞无需用户交互。攻击者可通过构造恶意网络请求,利用Windows Connected Devices Platform Service中的释放后使用(Use After Free)漏洞,在目标系统内存中触发对象释放后的重复调用。由于该服务以系统权限运行,攻击者可绕过安全防护机制,直接远程执行任意代码。

Windows KDC远程代码执行漏洞

CVE-2025-49735

严重级别:高危 CVSS:8.1

被利用级别:很有可能被利用

此漏洞无需用户交互,漏洞存在于Windows Kerberos KDC Proxy服务(KPSSVC)中,攻击者可通过发送特制的请求,触发释放后使用(Use After Free)漏洞,从而远程执行任意代码,完全控制配置为KDC代理的服务器。

Windows输入法编辑器(IME)特权提升漏洞

CVE-2025-49687

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

此漏洞无需用户交互。攻击者只需具备本地系统访问权限(如物理接触设备或通过低权限账户远程登录),即可利用Microsoft IME的越界读取漏洞。通过本地权限访问目标系统后,攻击者可以触发内存错误,绕过安全防护机制,并最终提升至系统管理员权限。

Windows Hyper-V离散设备分配(DDA)远程代码执行漏洞

CVE-2025-48822

严重级别:高危 CVSS:8.6

被利用级别:有可能被利用

此漏洞需要用户交互。要成功利用此漏洞,攻击者需先获得Hyper-V主机或虚拟机的本地访问权限(如通过物理接触或渗透攻击)。随后,利用Discrete Device Assignment(DDA)功能中的越界读取(Out-of-Bounds Read)漏洞,通过恶意操作(如修改设备内存地址)读取或篡改相邻内存区域的数据,从而实现虚拟机逃逸或主机权限提升,破坏虚拟化环境的隔离性。

SPNEGO扩展协商(NEGOEX)安全机制远程代码执行漏洞

CVE-2025-47981

严重级别:严重 CVSS:9.8

被利用级别:很有可能被利用

此漏洞无需用户交互。漏洞存在于Windows SPNEGO Extended Negotiation(NEGOEX)安全机制中,属于堆缓冲区溢出漏洞。未经授权的攻击者可通过网络发送恶意消息触发该漏洞,成功利用后可远程执行任意代码,导致目标系统被完全控制。

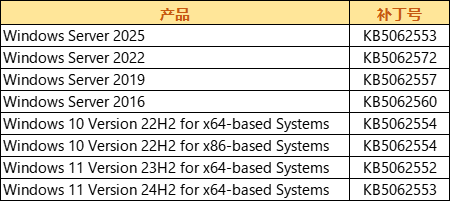

修复建议

下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Jul