GaussDB安全配置全景指南:构建企业级数据库防护体系

在数据泄露事件频发、合规要求日益严格的背景下,数据库安全已成为企业数字化转型的核心挑战。华为云GaussDB通过纵深防御架构提供全生命周期安全能力,本文系统性解析其关键配置策略,涵盖认证授权、加密技术、网络防护等核心领域。

一、身份认证与访问控制强化

1. 多因素认证(MFA)集成

防止凭证盗用是安全第一道防线。GaussDB支持动态令牌、生物特征等二次验证:

CREATE USER 'admin'@'%' IDENTIFIED BY 'SecurePassword123!' REQUIRE MFA; -- 强制MFA绑定

google-authenticator; -- 生成动态令牌[1,2]

关键配置:通过pg_hba.conf启用PAM认证模块,结合LDAP/RADIUS实现企业级身份管理。

2. 精细化访问控制模型

RBAC最小权限原则:预定义角色模板限制权限范围

CREATE ROLE analyst;

GRANT SELECT ON sales TO analyst; -- 仅授予必要权限[1,3]

三权分立模型:适用于高安全场景(如金融系统)

ALTER SYSTEM SET separation_of_duty = on; -- 拆分sysadmin权限[4]

行级安全(RLS):实现多租户数据隔离

CREATE POLICY tenant_policy ON orders USING (tenant_id = current_user); -- 按租户ID过滤[3]

二、数据全生命周期加密方案

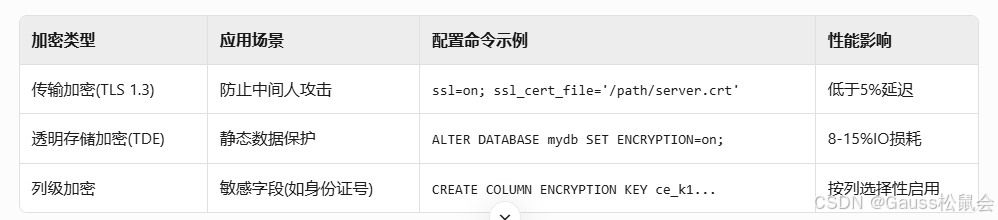

表:GaussDB加密方案对比

备份加密:全量/增量备份自动加密,防勒索攻击

gs_dump -U admin --encrypt -k /backup_keys/ key_id=2025 # 密钥托管KMS[2,5]

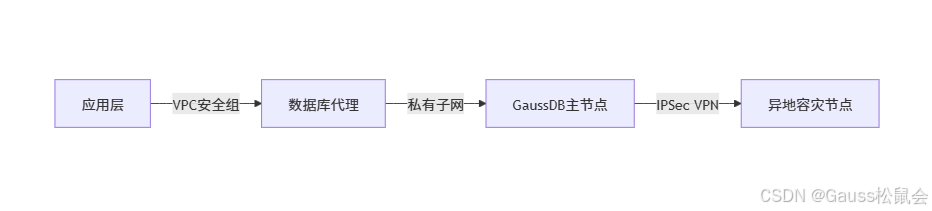

三、网络安全纵深防御

1. 网络隔离架构

配置要点:

禁用默认端口(5432→60001),关闭ETCD非必要端口

安全组限制:仅允许应用服务器IP段访问

动态IP白名单:CREATE FIREWALL RULE allow_app ALLOW FROM 192.168.1.0/24;

2. 攻击防护机制

SQL注入防御:启用AI防火墙拦截高危操作

SET sql_injection_check = on; -- 检测' OR 1=1--等特征[3]

防暴力破解:失败登录锁定策略

client_connection_timeout=10s; lock_timeout=5s; [1]

四、审计与威胁检测体系

1. 全量操作审计

记录所有敏感操作(DDL/DML/登录),保留180天:

CREATE AUDIT POLICY ddl_trace FOR DATABASE WHEN OPERATION IN ('DROP','ALTER');

GRANT AUDIT ON POLICY ddl_trace TO audit_role; [1,5]

日志分析集成:通过Log Service对接ELK/Splunk,实现:

异常行为检测(如凌晨批量查询)

高频失败登录告警(>100次/日触发短信)

2. 漏洞闭环管理

月度扫描:自动检测CVE漏洞(如CVE-2025-1234权限绕过)

热补丁机制:高危漏洞在线修复,无需停机

五、行业特化配置实践

金融等保三级方案:

TDE+SM4国密加密核心表

GTM强一致性审计日志

数据库防火墙拦截率>90%高危SQL

政务云多租户场景:

资源标签隔离:CREATE RESOURCE POOL tenantA WITH (TAG='dept1');

动态脱敏:SELECT mask_phone(phone), mask_id(id) FROM citizens;

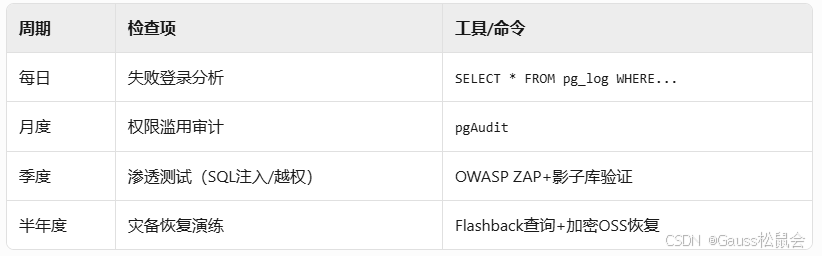

六、持续运维安全

表:安全运维检查清单

灾备安全加固:

备份加密存储:gs_basebackup --kms-key-id=key_01

容灾账号隔离:备库强制只读账号访问

总结与演进方向

GaussDB通过“认证-加密-检测-响应”四层架构实现企业级防护。随着AI与隐私计算发展,安全体系正向自适应策略(UEBA动态调权)、零信任架构(持续身份验证)、联邦学习(数据可用不可见)演进。建议每季度执行PDCA循环(计划→实施→检查→改进),将安全配置融入DevOps全流程。

注:本文配置基于GaussDB 5.1版本,实施前需在测试环境验证。金融等敏感场景建议参考《GaussDB等保合规白皮书》进行专项加固。