doubletrouble靶机通关练习笔记

前言

手先将我们的靶机下载下来下载地址:https://download.vulnhub.com/doubletrouble/doubletrouble.ova

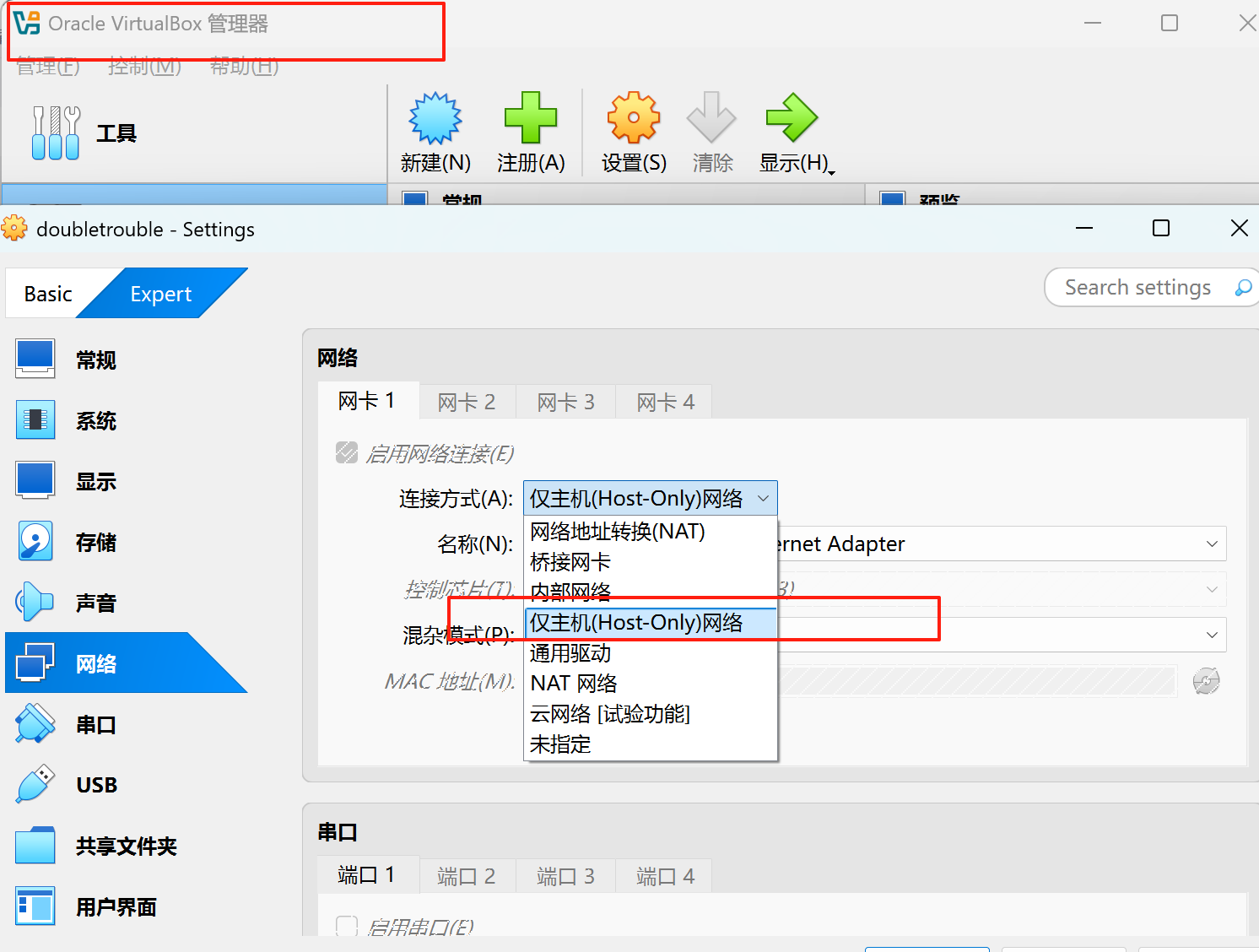

导入到我们的vb虚拟机中

靶机的网络模式设置为 Host-Only 模式模式

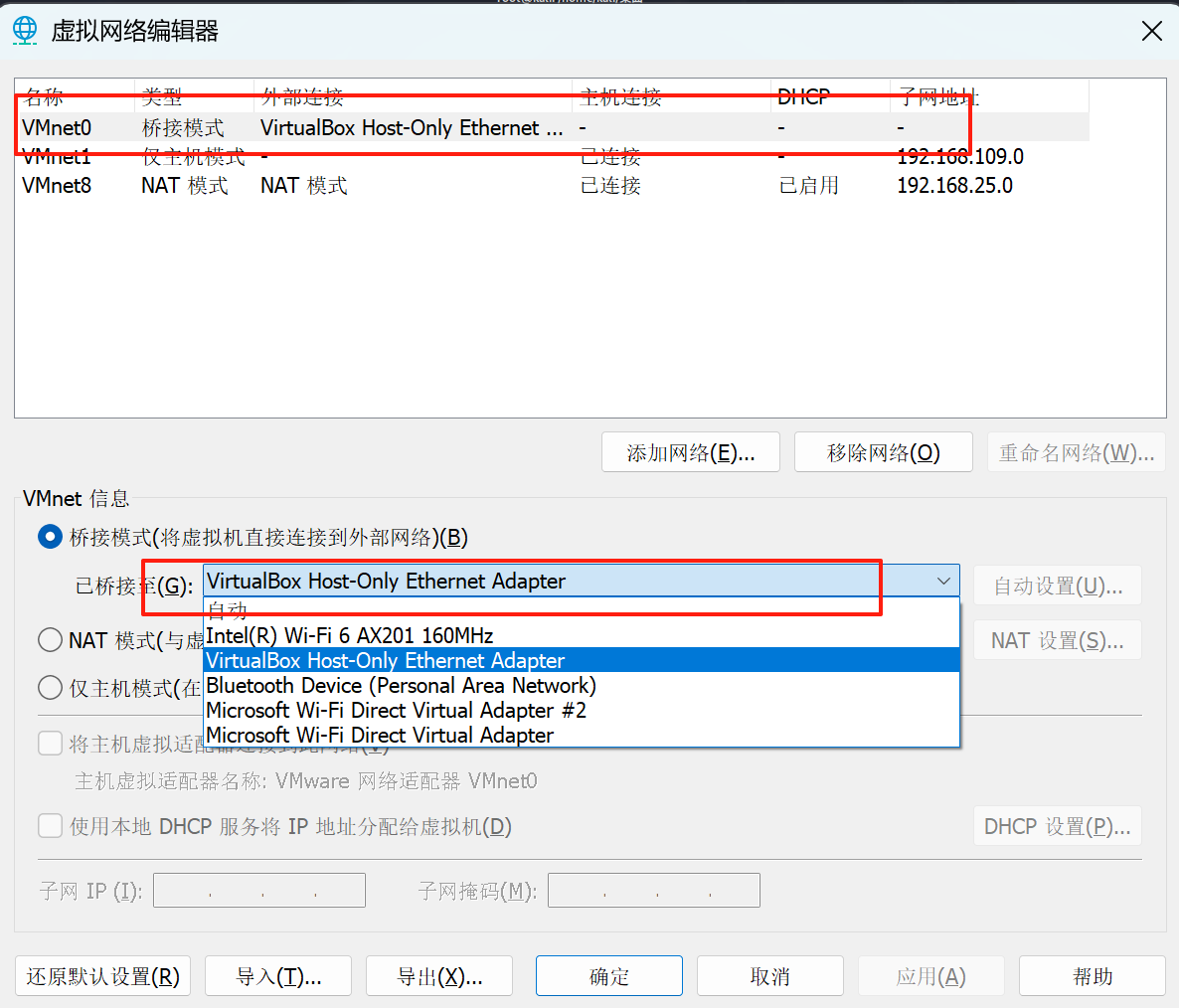

kali的设置为桥接模式

网卡设置为 VritualBox 的 Host-only

信息收集

ip端口信息

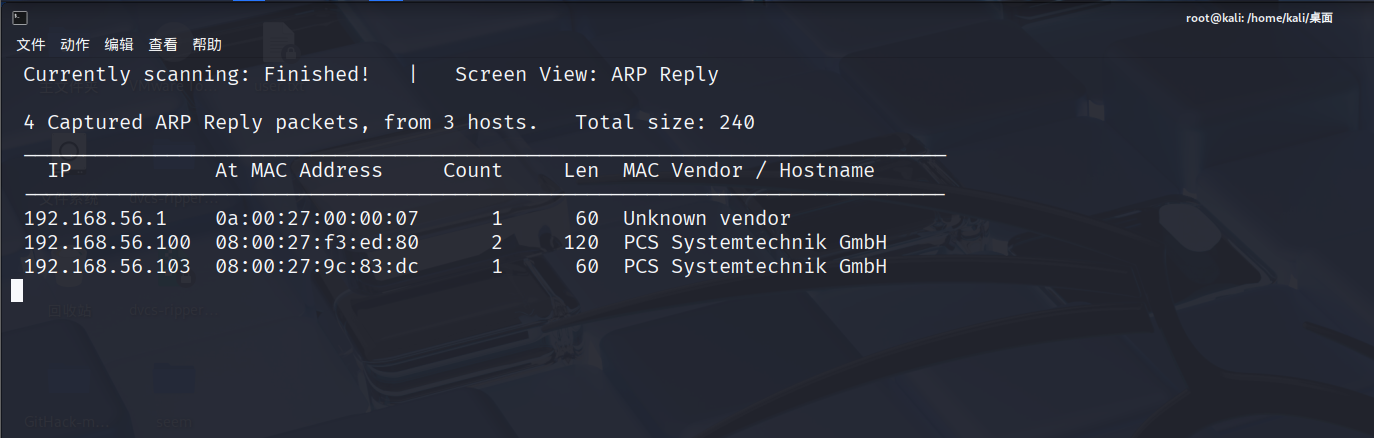

使用discover -r 192.168.56.1/24

kali的ip为:192.168.56.102

靶机的IP地址为:192.168.56.100/103

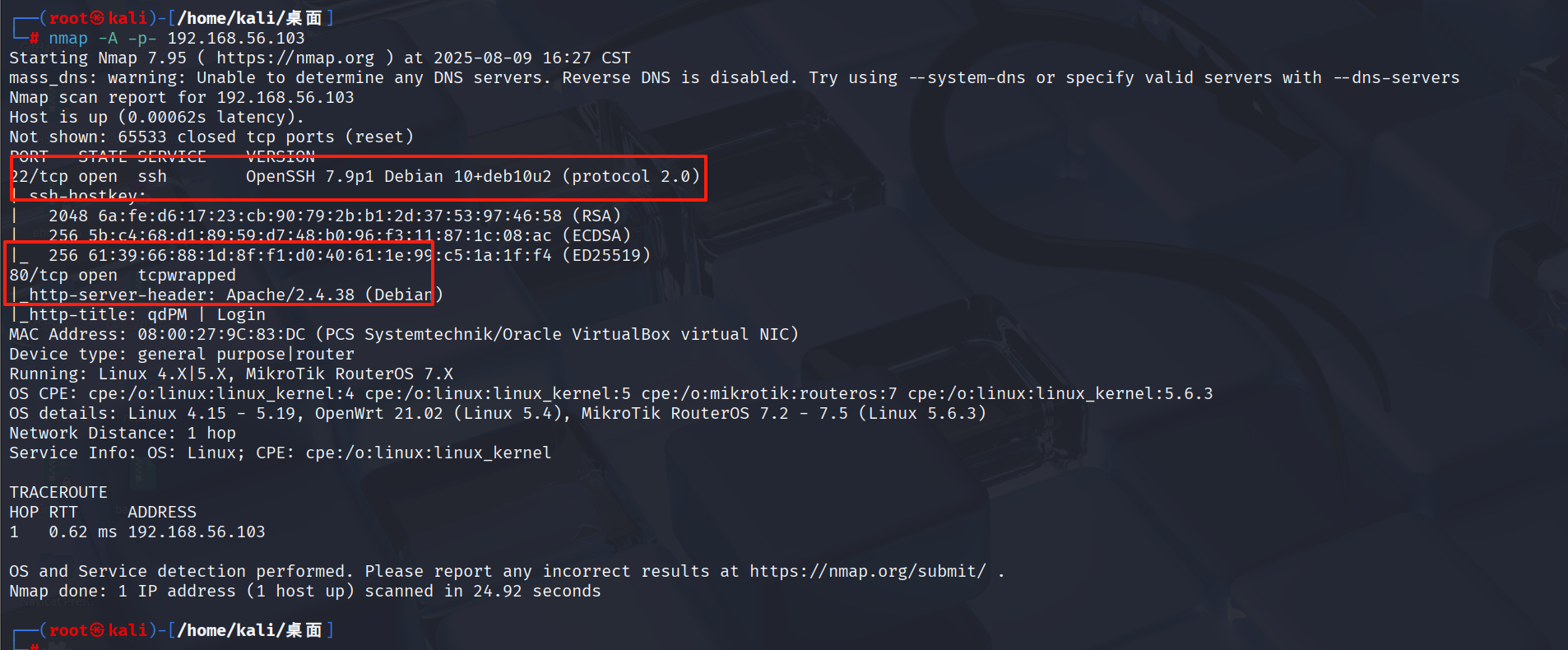

端口扫描

发现开放了80端口,和22端口

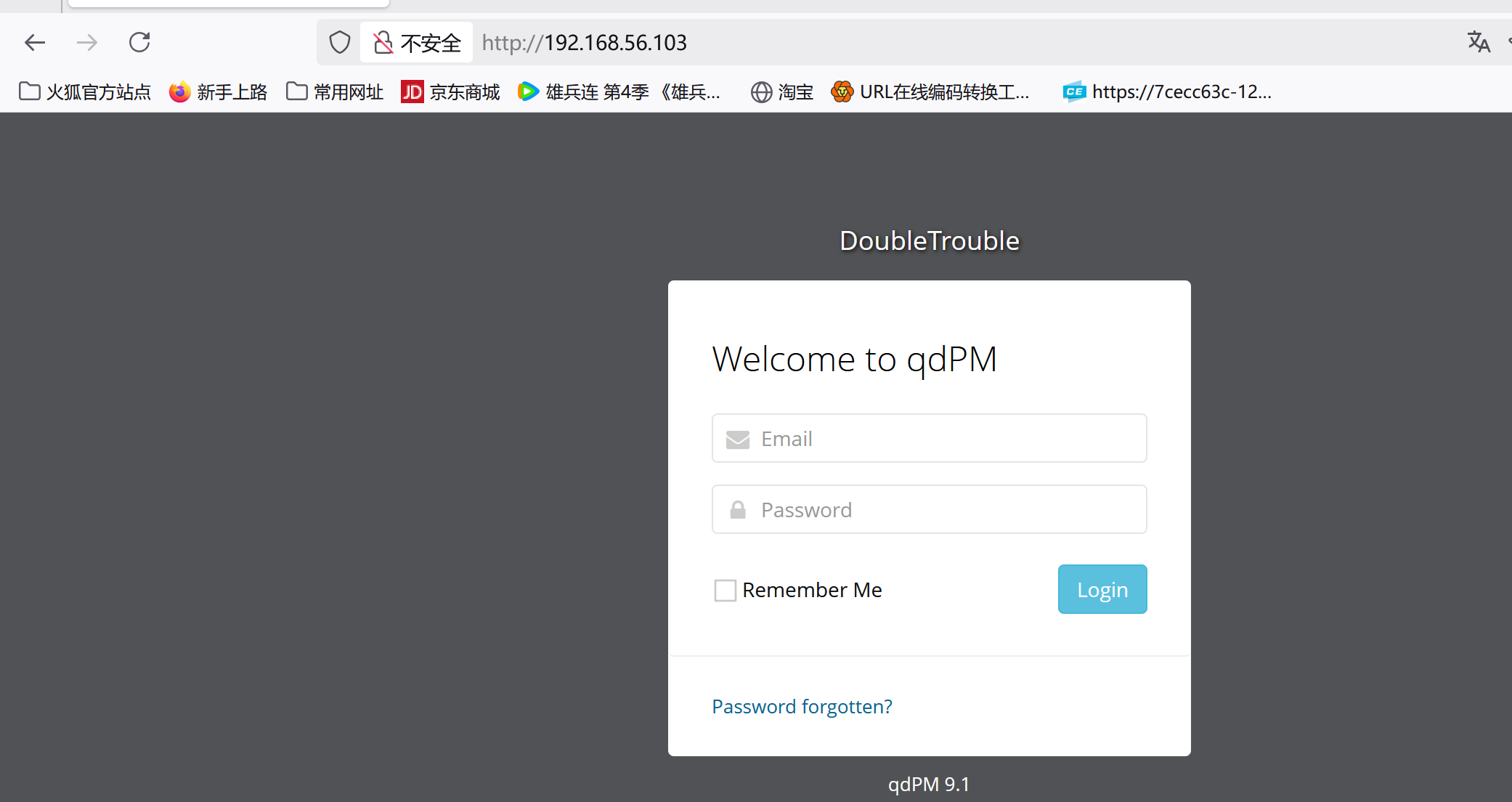

发现CMS是qdPM 9.1

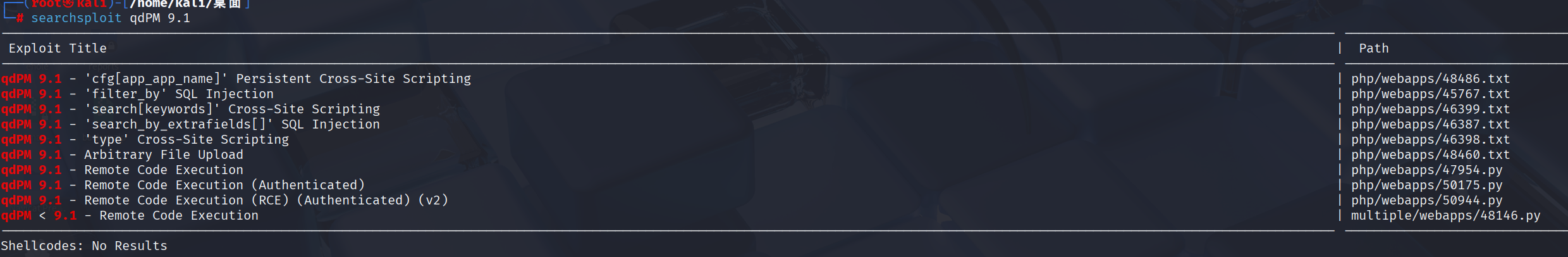

本地搜索一下漏洞库:searchsploit qdPM 9.1

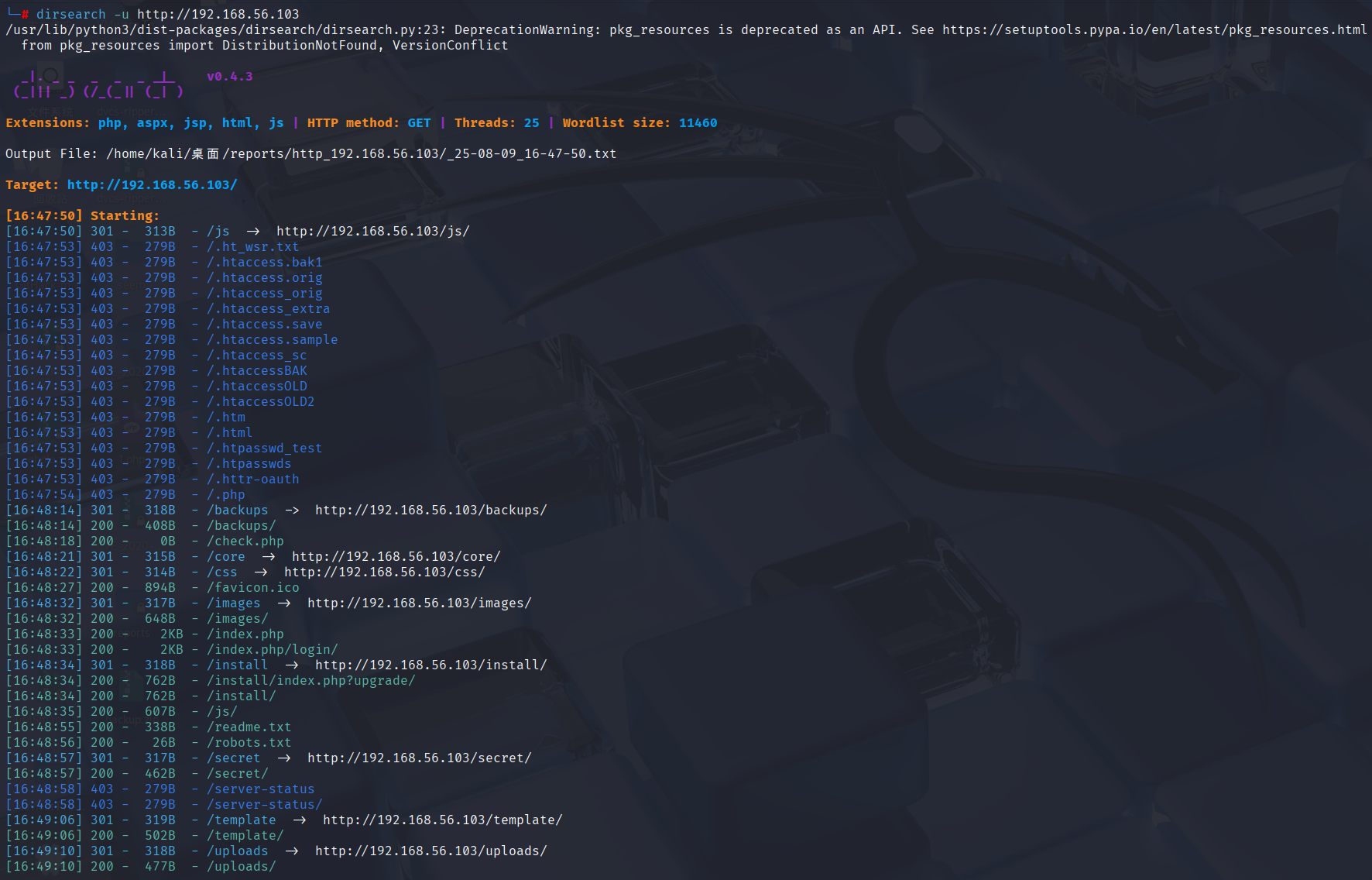

接着我们查看敏感目录,输入:dirsearch -u http://192.168.56.103

经过排查后我们发现了一下敏感目录。

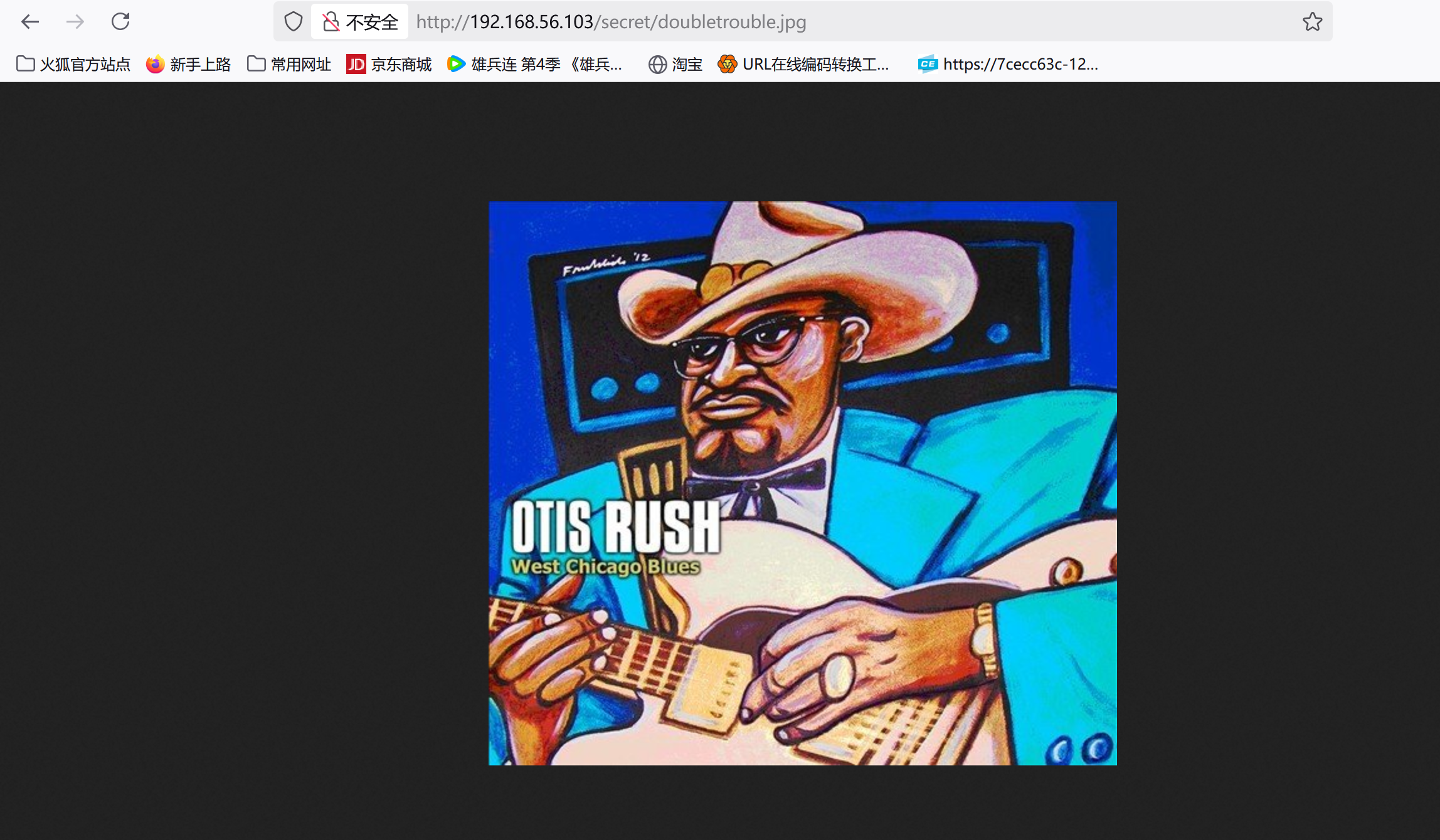

筛选后在secret目录里面存在一张照片

发现漏洞

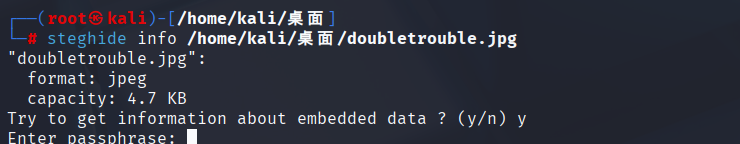

将这个图片下载下来,我们使用工具扫一下这个图片看看能不能发现什么,发现图片需要密码才可以。

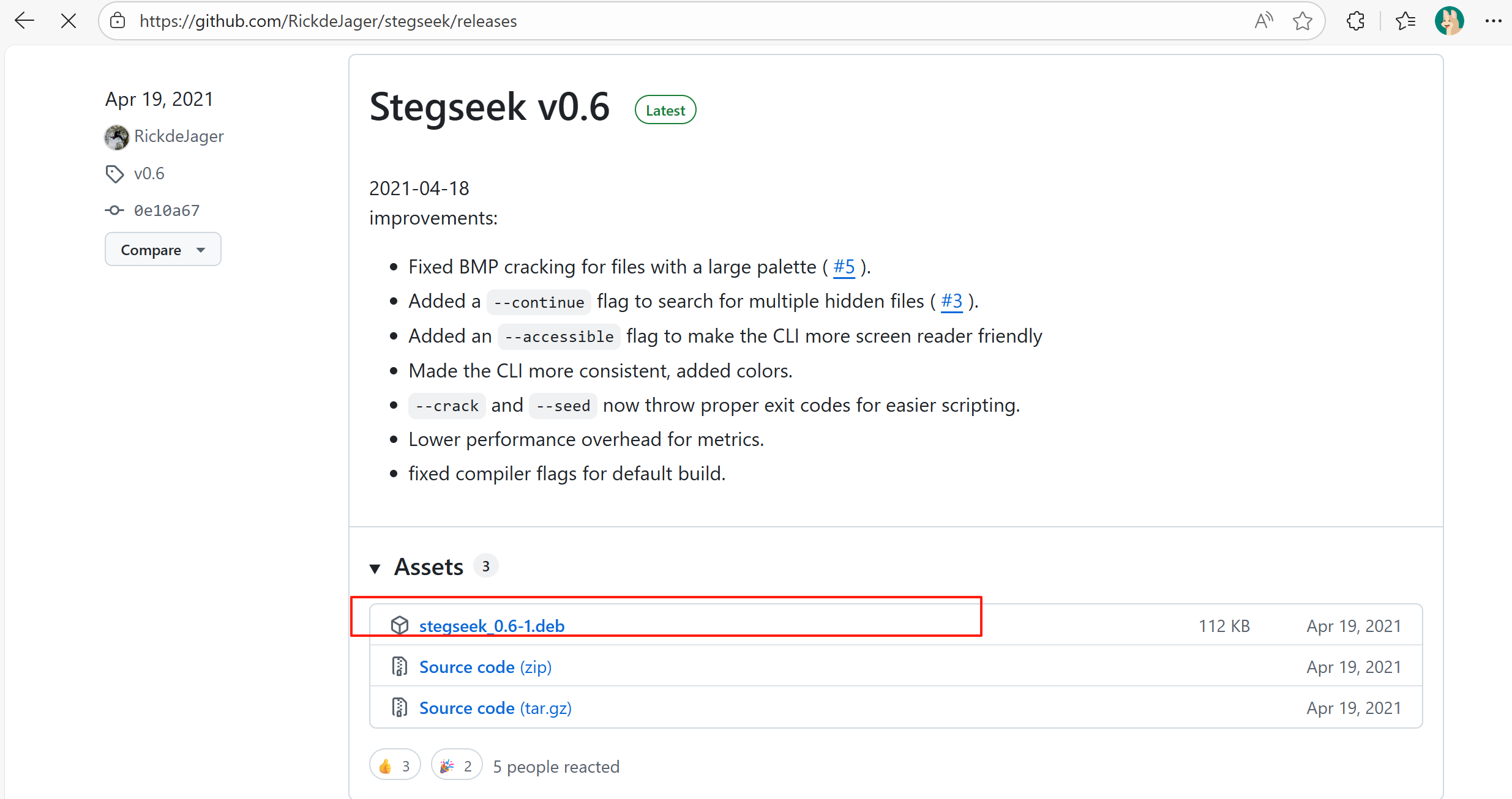

接着我们使用kali的工具爆破一下,没有工具的需要安装一下。首先下载工具:https://github.com/RickdeJager/stegseek/releases

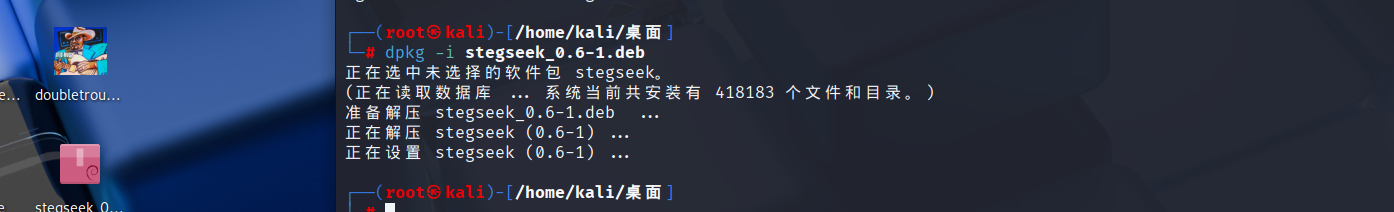

下载完成后安装该工具,输入:sudo dpkg -i stegseek_0.6-1.deb

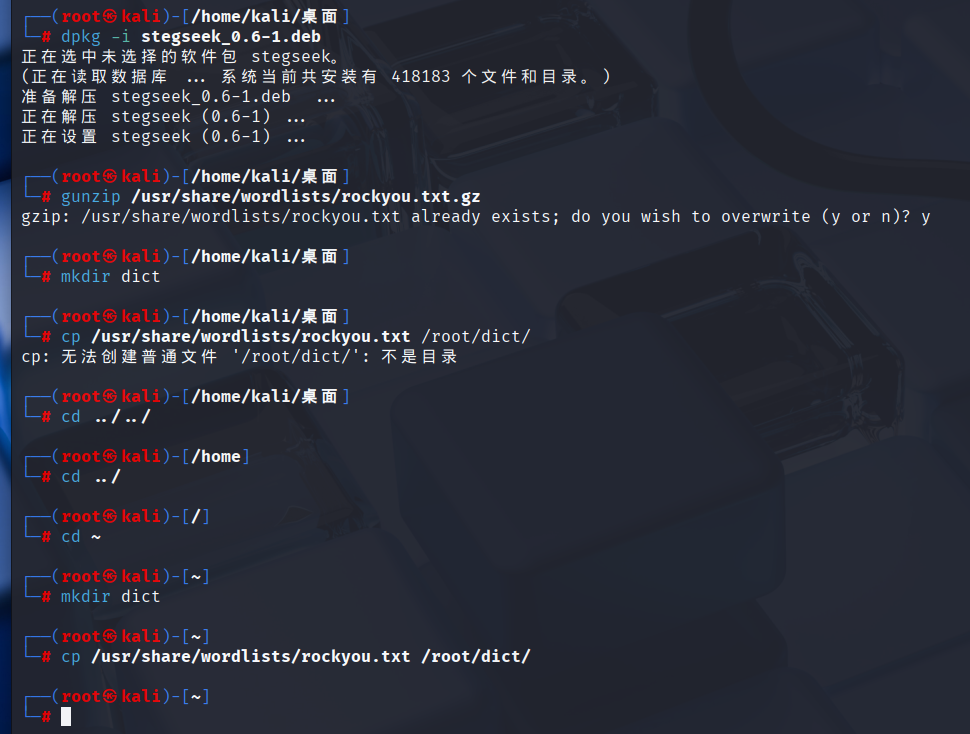

然后输入:gunzip /usr/share/wordlists/rockyou.txt.gz,解压一下kali自带的字典。

接着在root目录下创建一个dict文件夹存放解压的字典,

命令:mkdir dict

cp /usr/share/wordlists/rockyou.txt /root/dict/

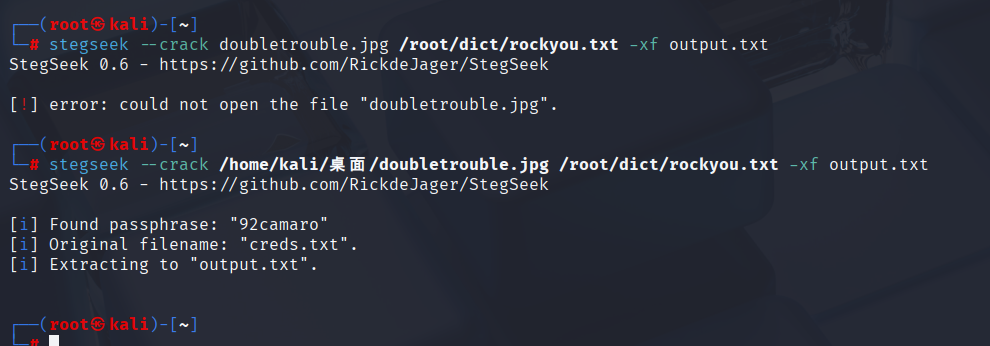

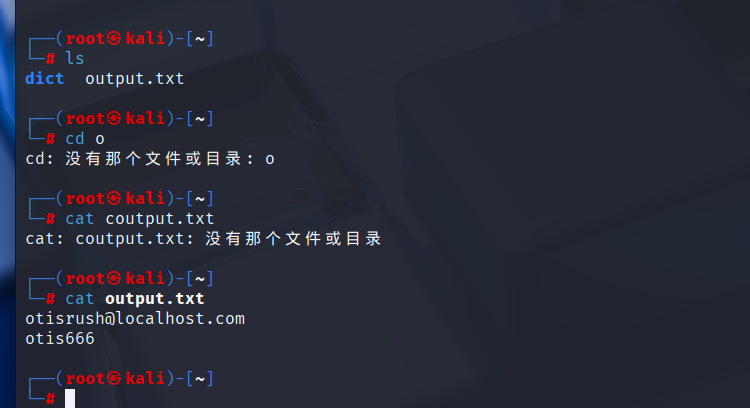

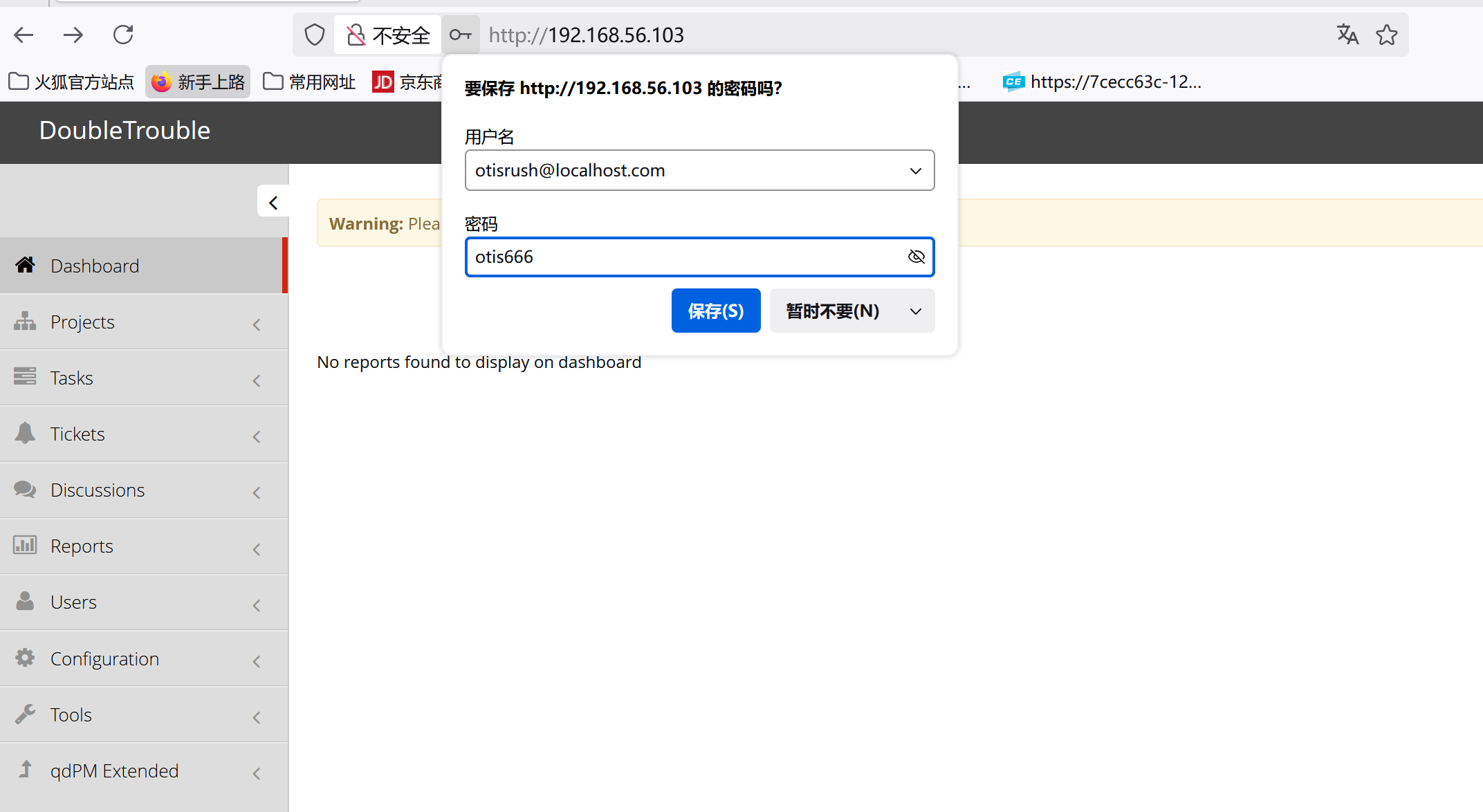

然后开始爆破,输入:stegseek --crack doubletrouble.jpg /root/dict/rockyou.txt -xf output.txt。得到一个邮箱和密码。

尝试用得到的信息登录,成功登录!!!!!

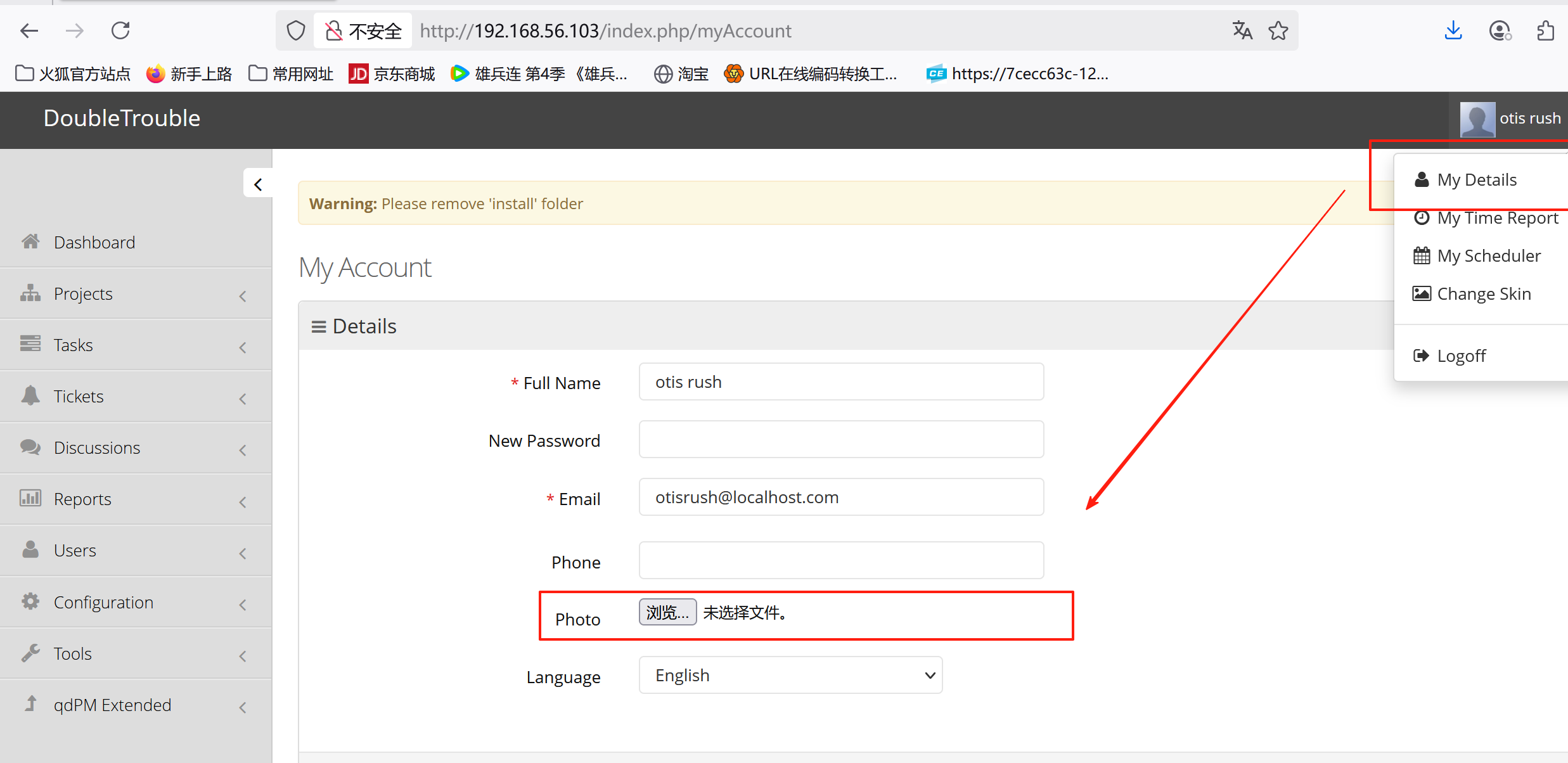

然后再主页详细信息里面发现我们可以上传文件。

漏洞利用

接着我们就可以准备一个shell.php的木马文件。

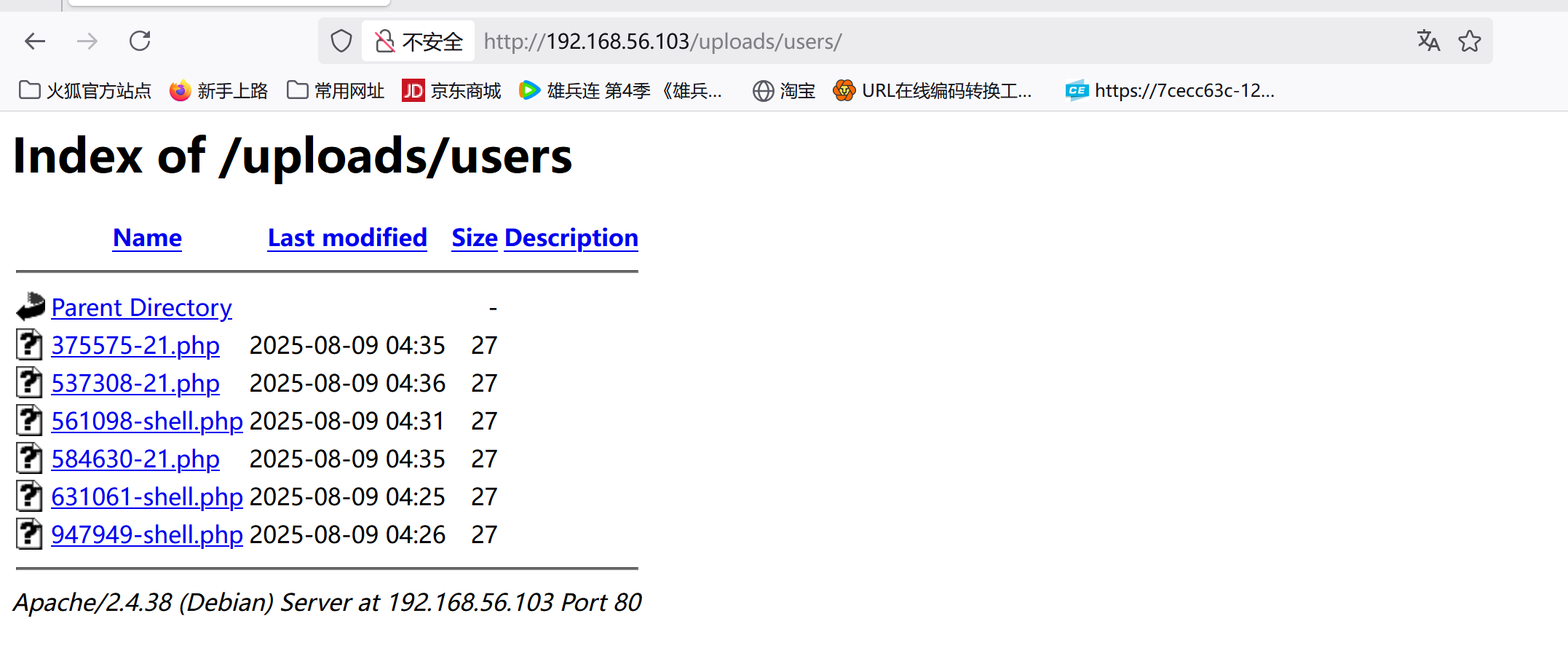

然后来到upload/users目录就可以看到我们上传的木马了

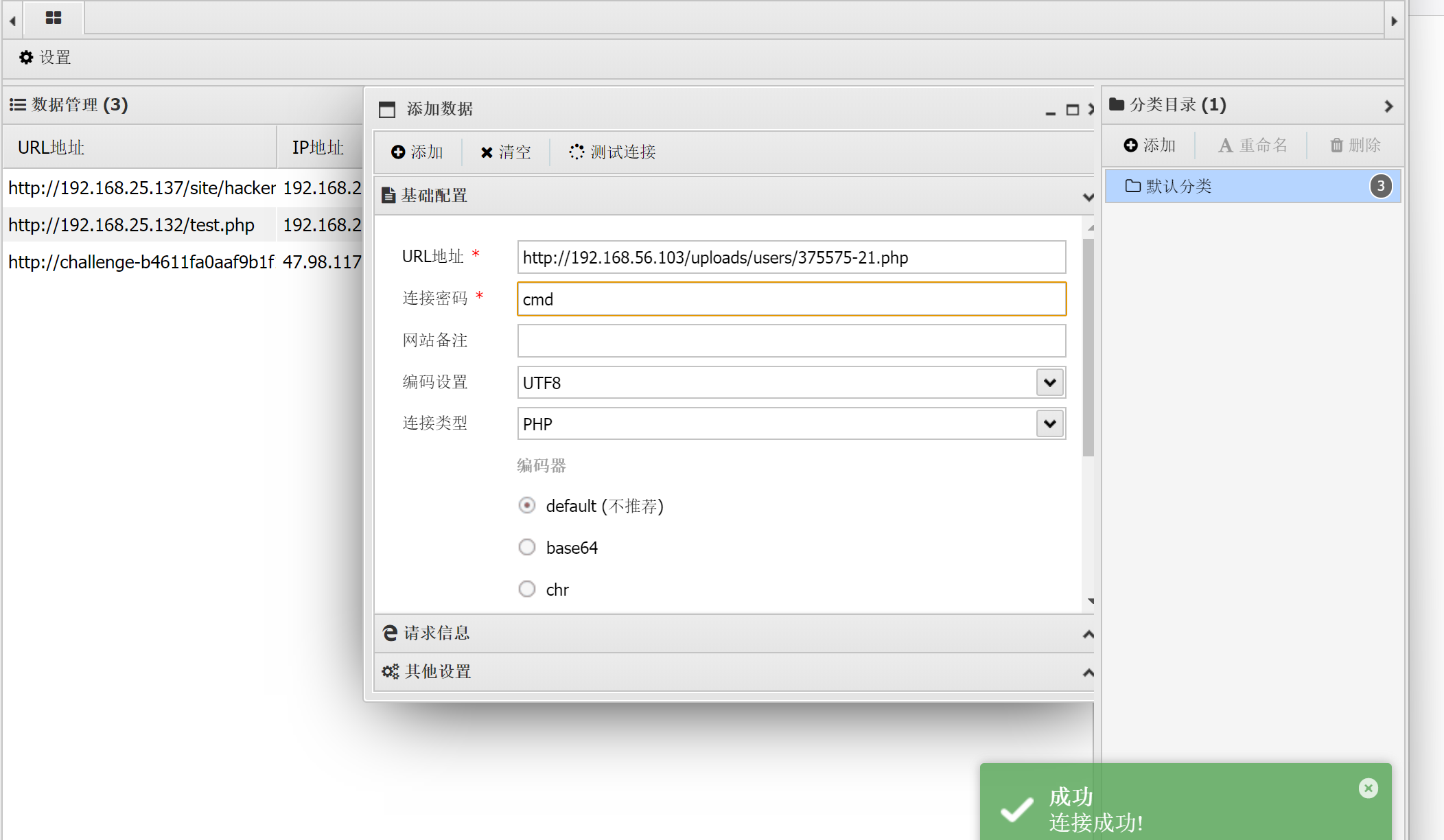

工具连接一下连接成功。