vulnhub-Beelzebub靶场通关攻略

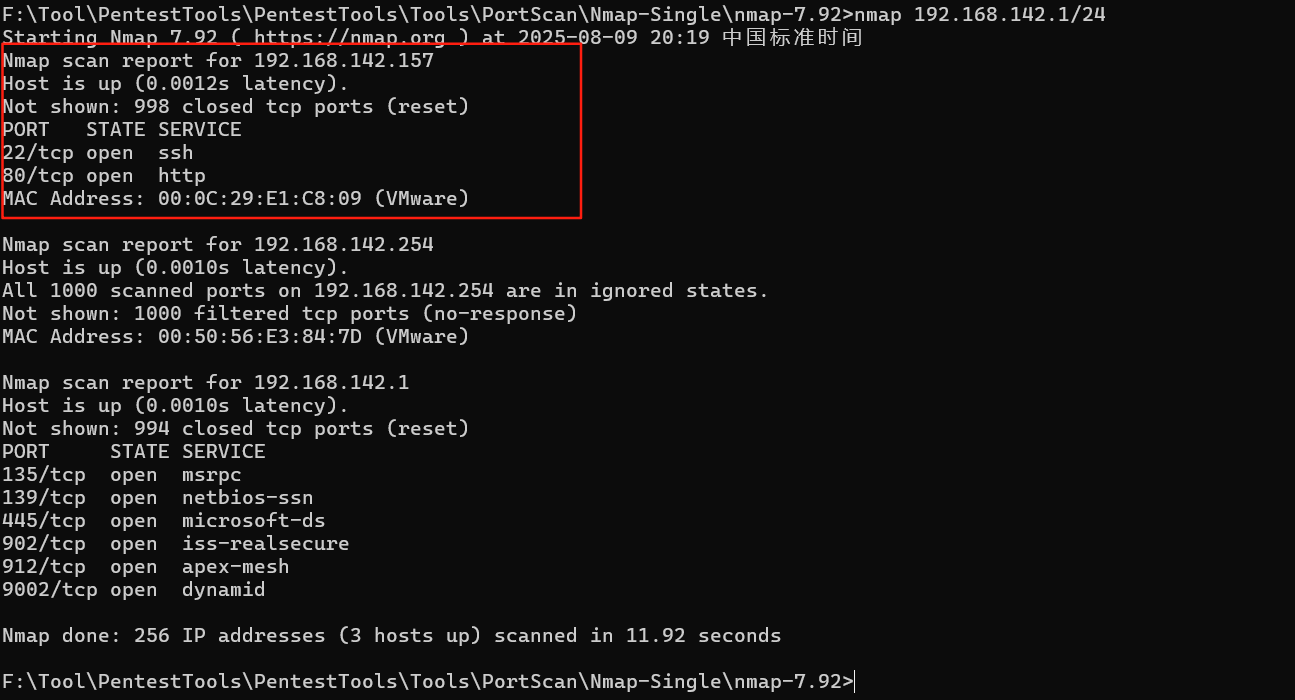

1.开启靶场,然后选择nat模式,使用nmap进行扫描网段

2.知道IP后进行端口扫描

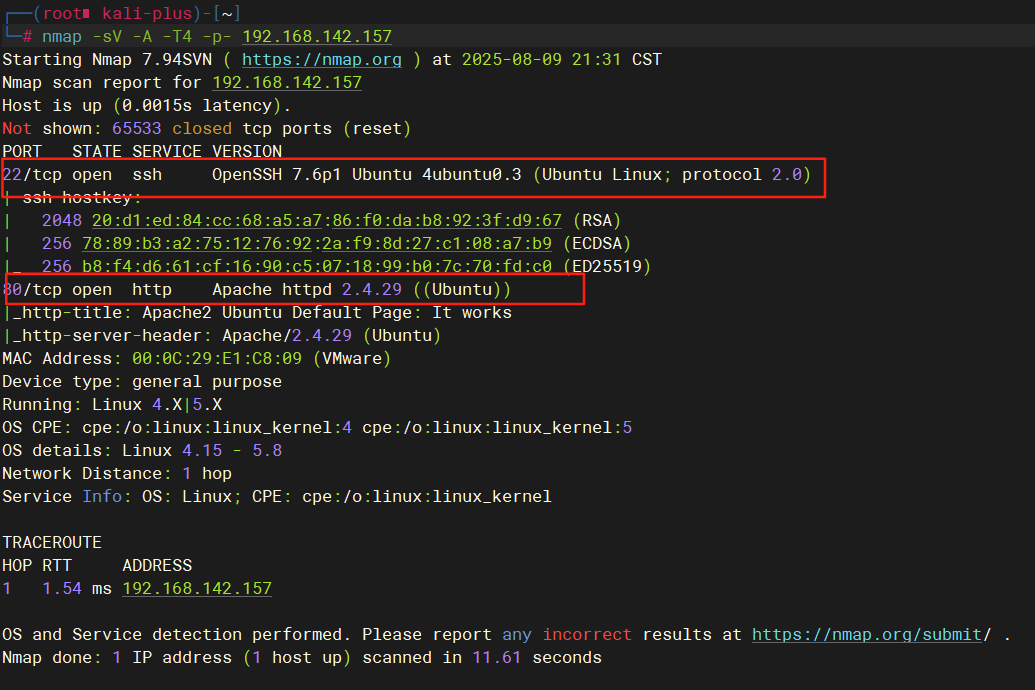

nmap -sV -A -T4 -p- 192.168.142.157可以看得到80和22端口在开启

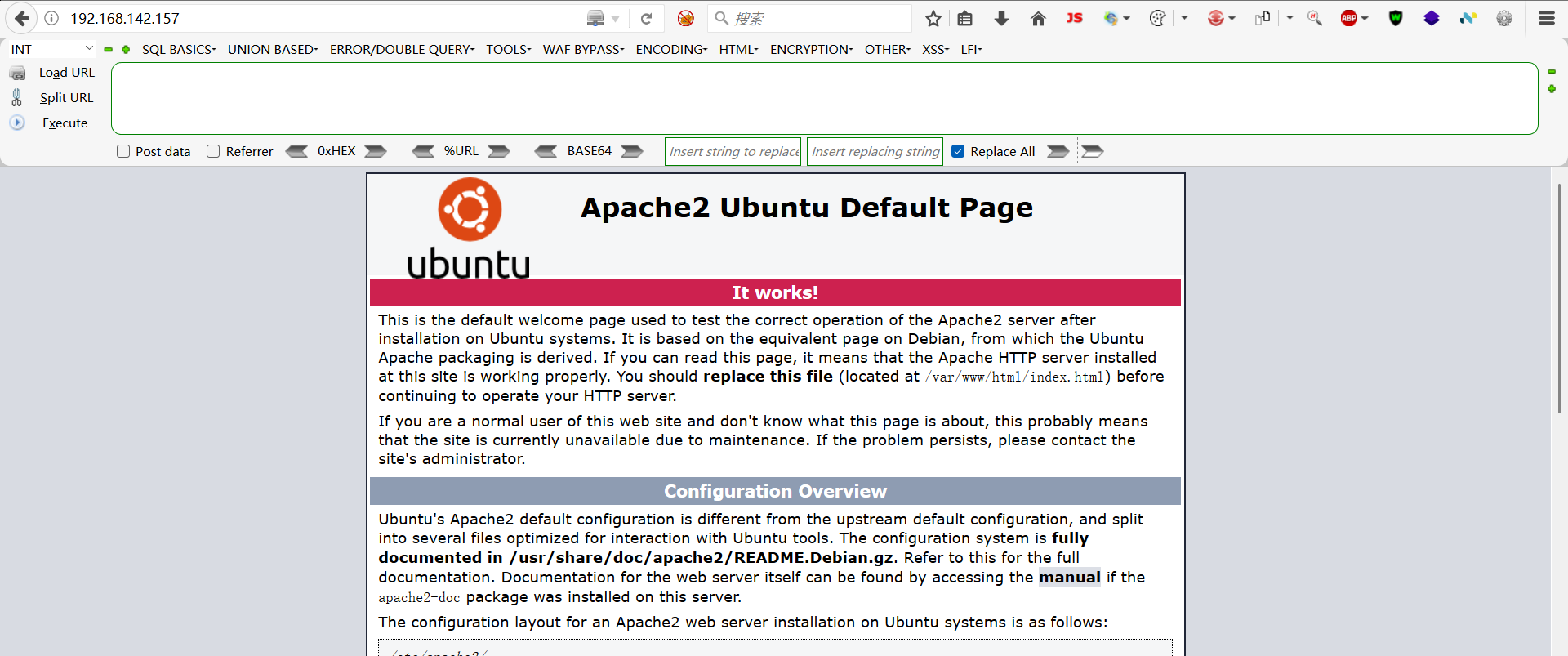

3.我们来访问一下

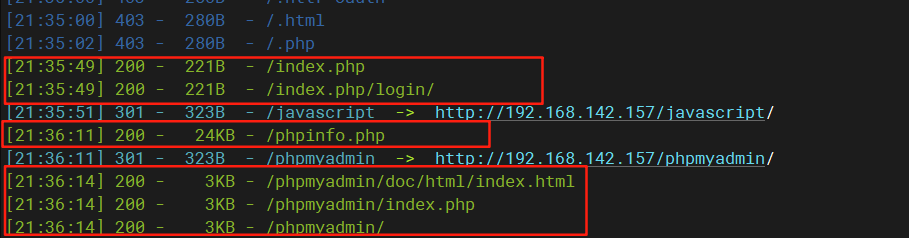

4.我们使用dirseach来扫描以下目录

dirsearch -u http://192.168.142.157

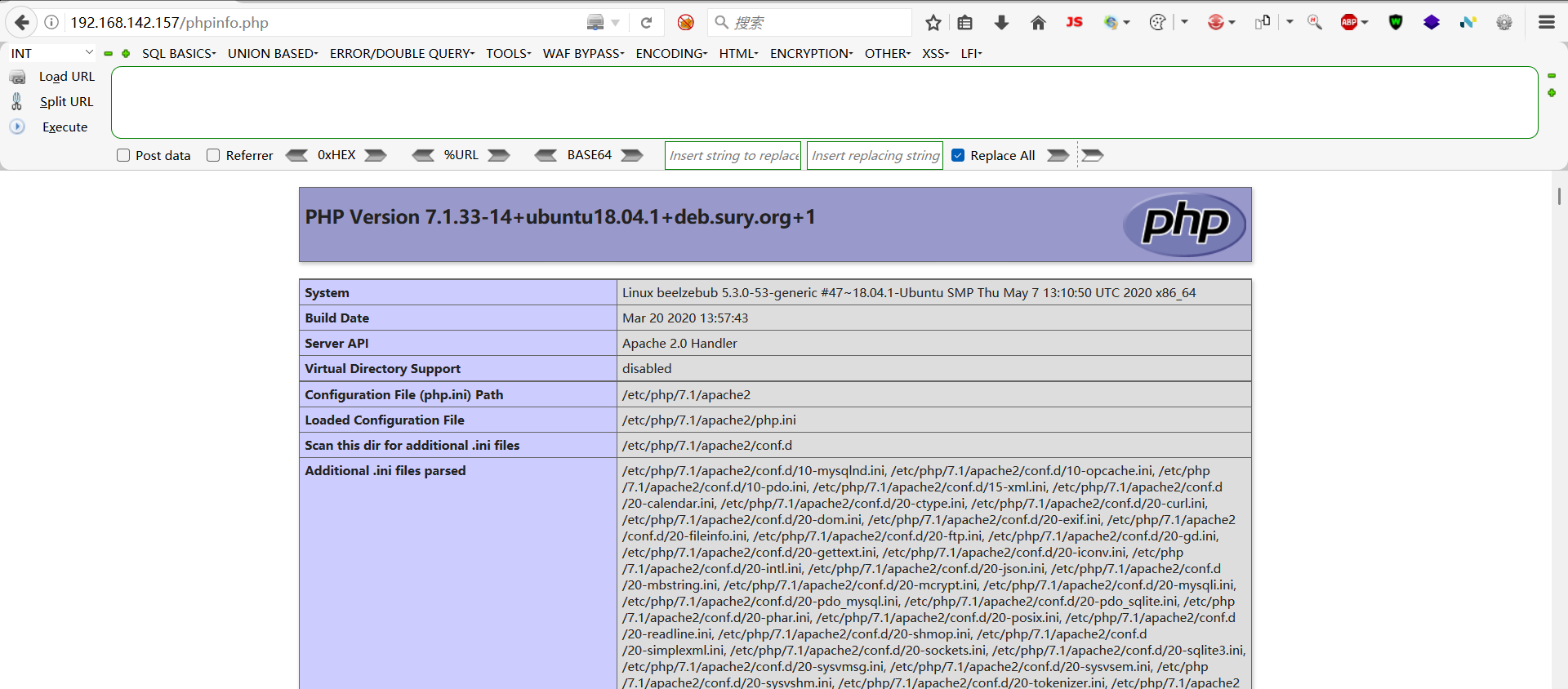

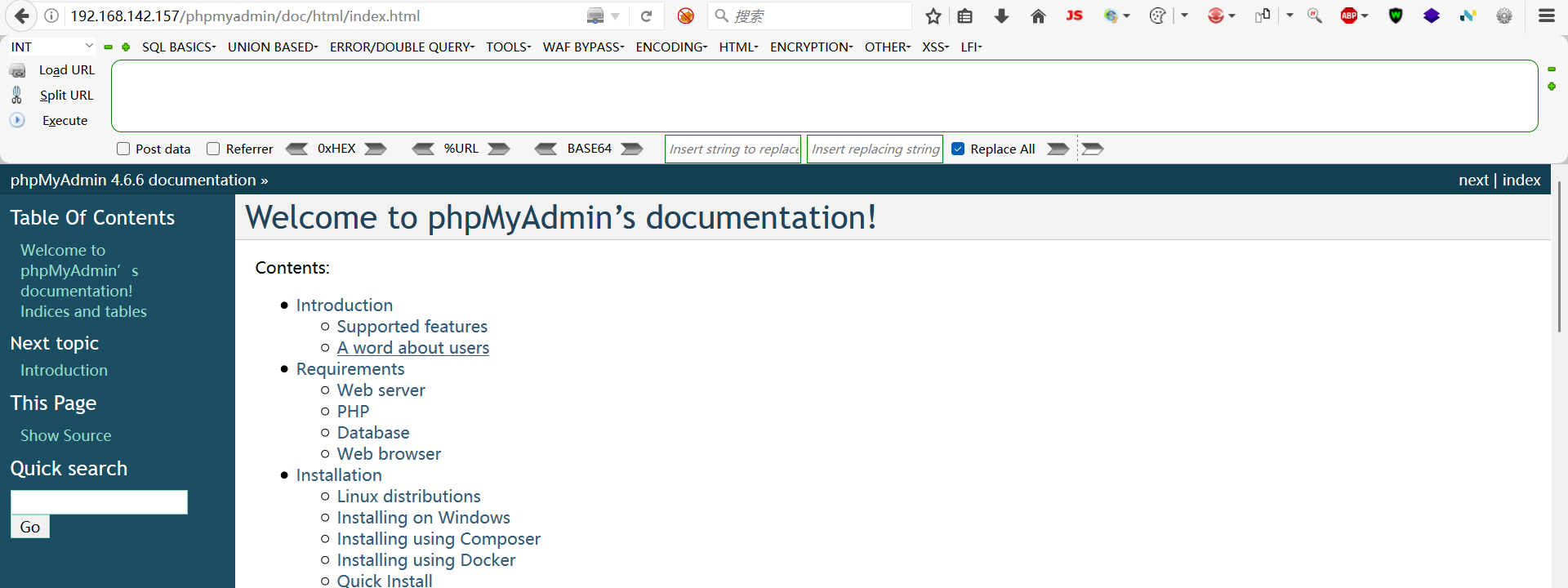

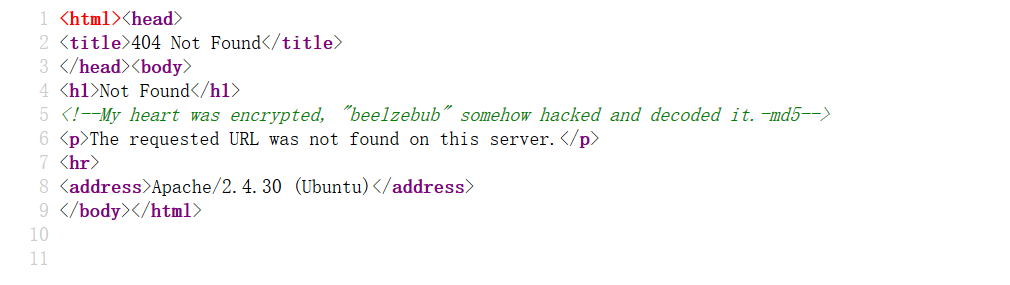

5.我们来访问一下,发现以下内容

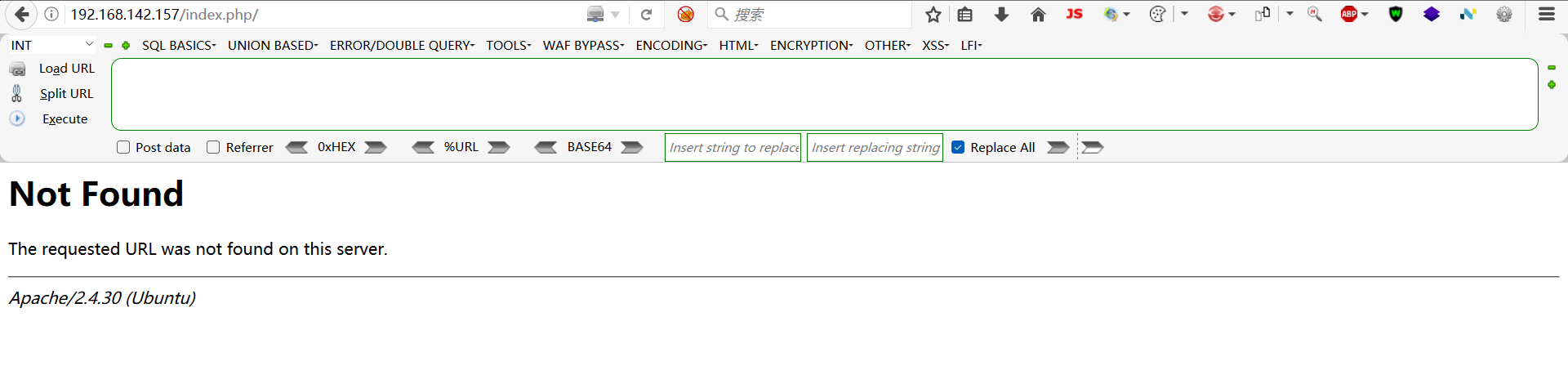

6.但其中index.php页面出现是404界面,,但扫出来的内容为200

7.我们来看一下这个页面的源代码,告诉我们有MD5编码

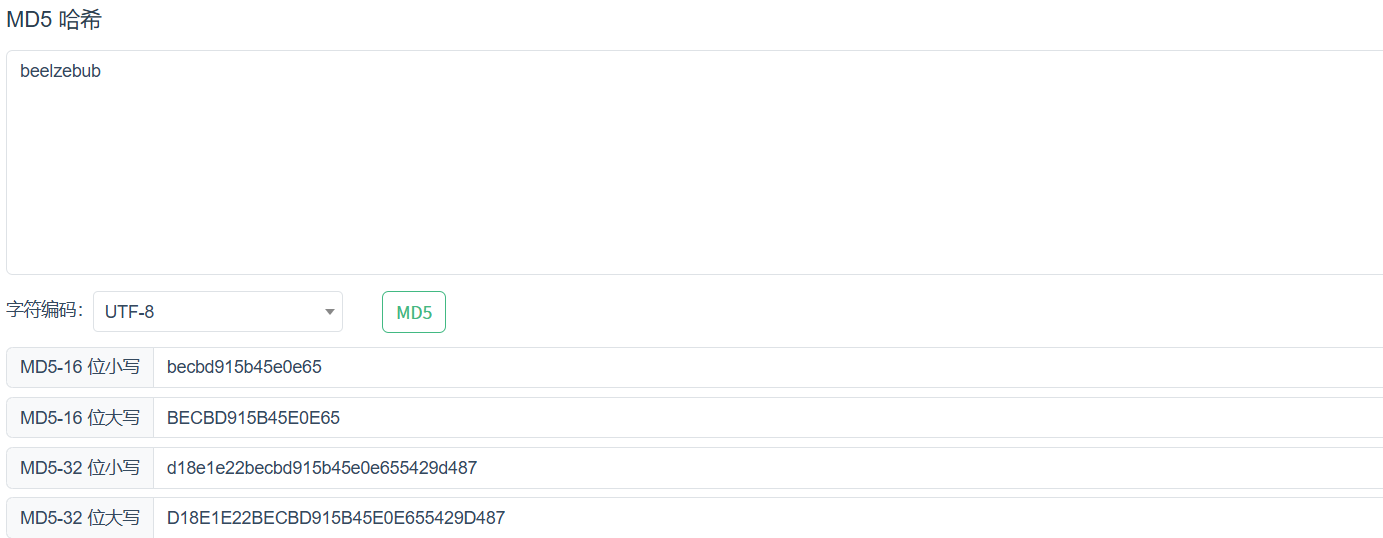

8.我们将beelzebub进行md5加密后加入到目录中在来扫描一下目录

dirsearch -u http://192.168.142.157/c3284d0f94606de1fd2af172aba15bf3

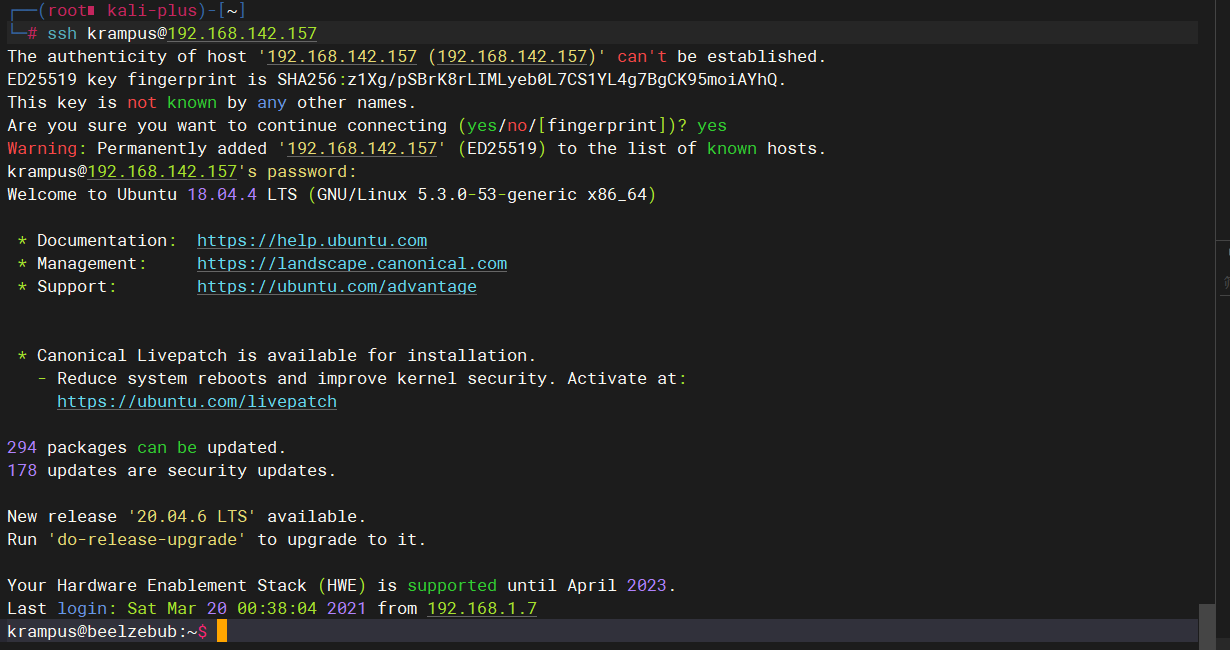

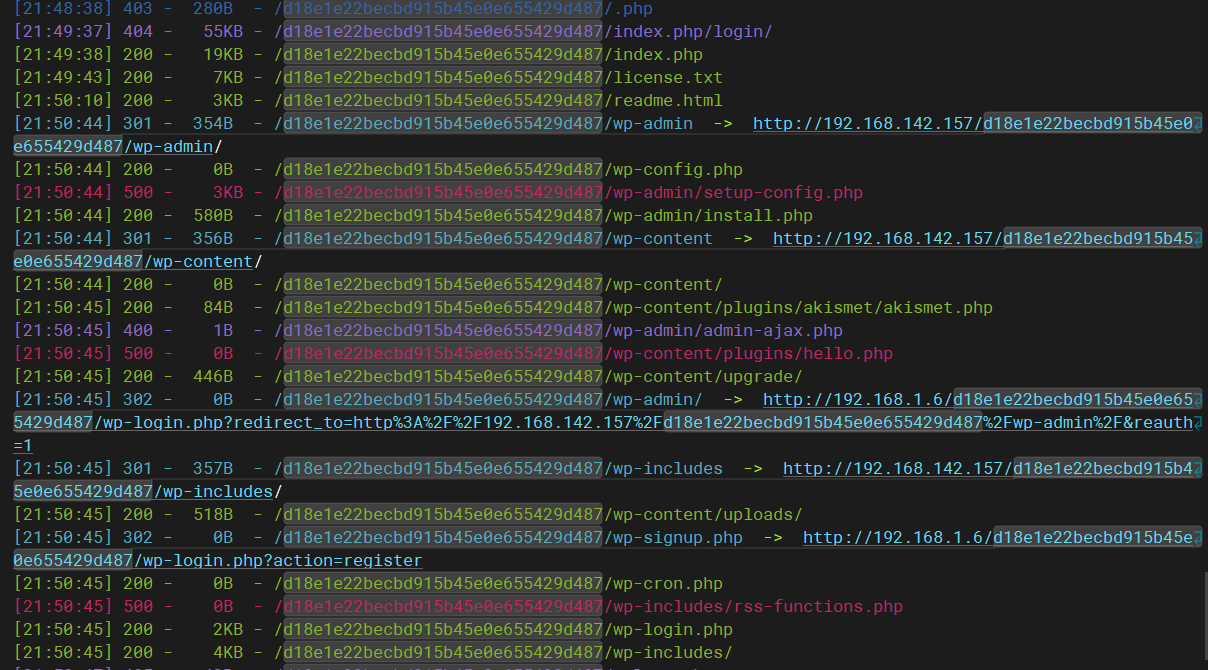

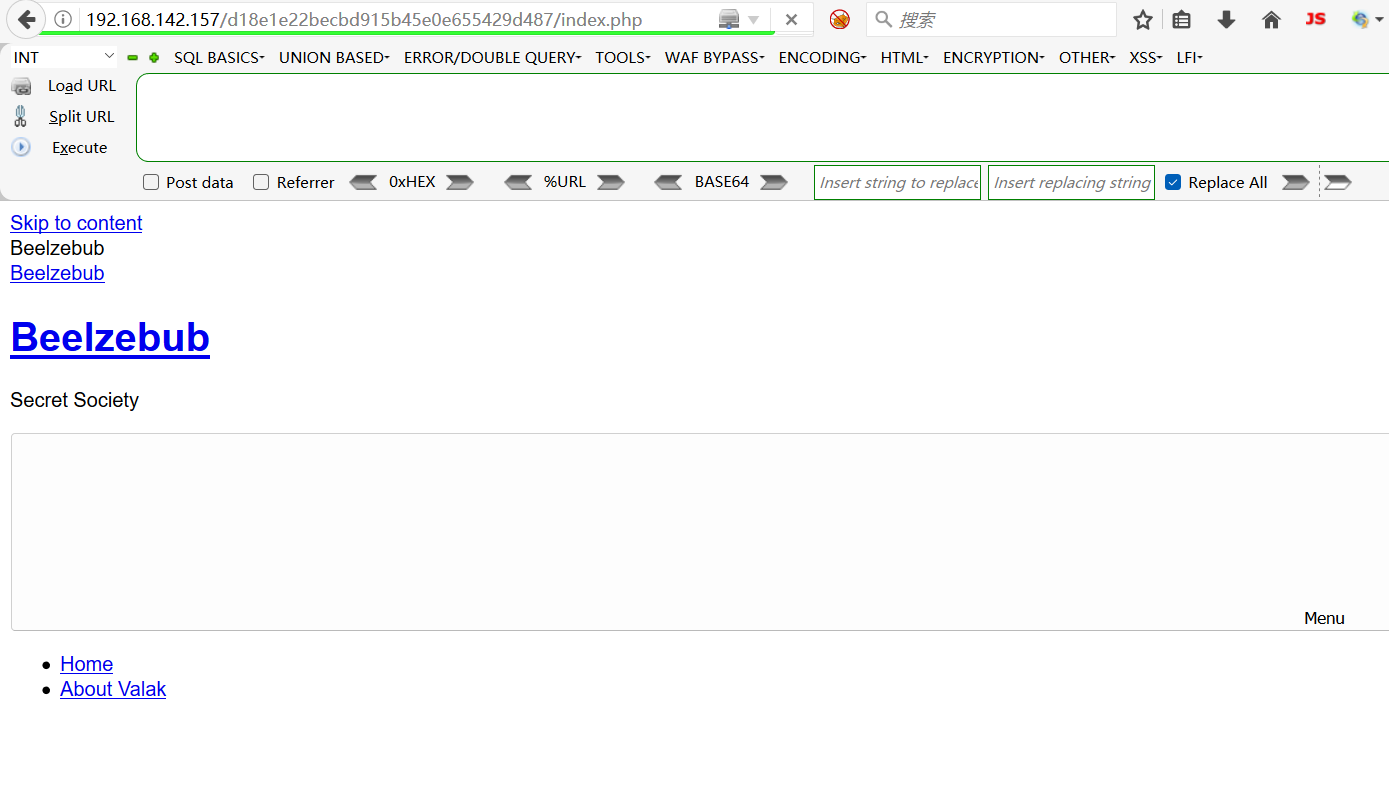

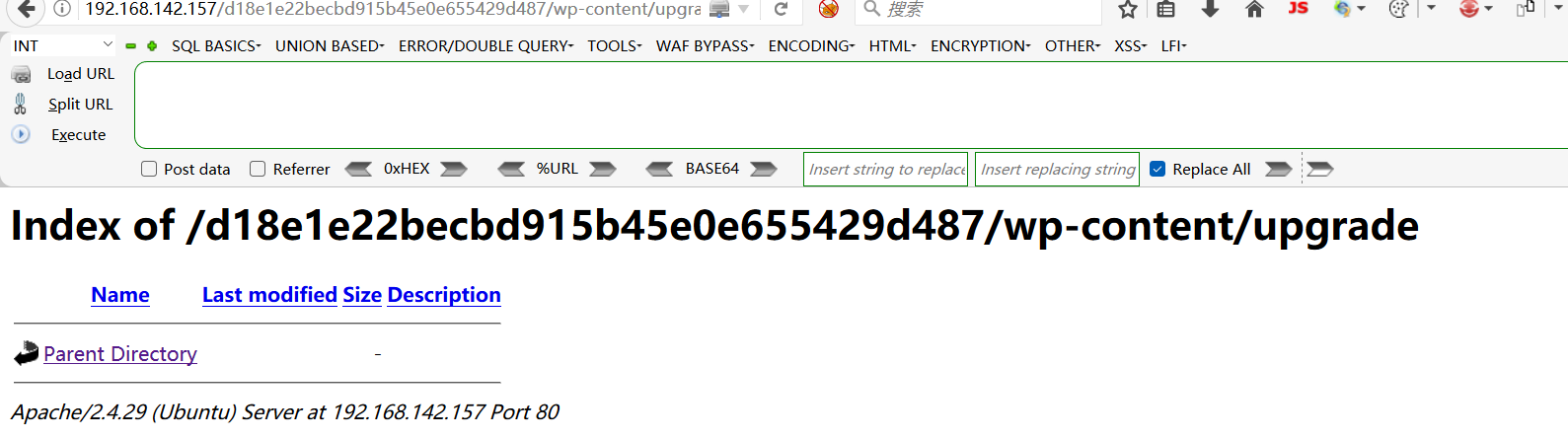

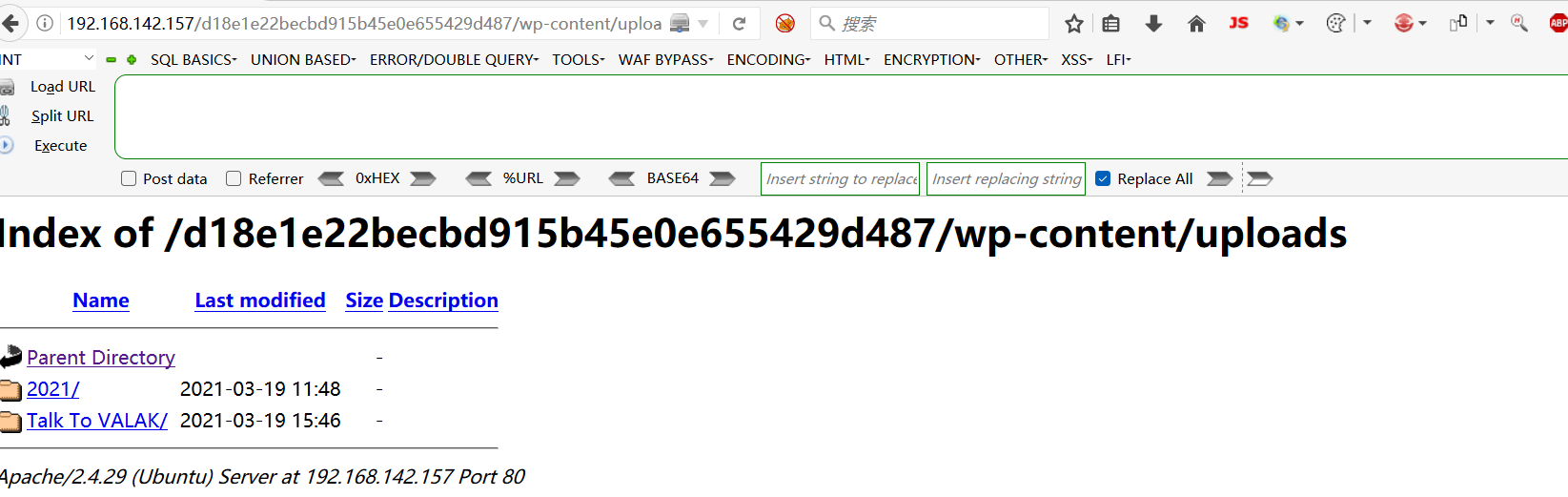

9.我们可以看到一下几个界面,

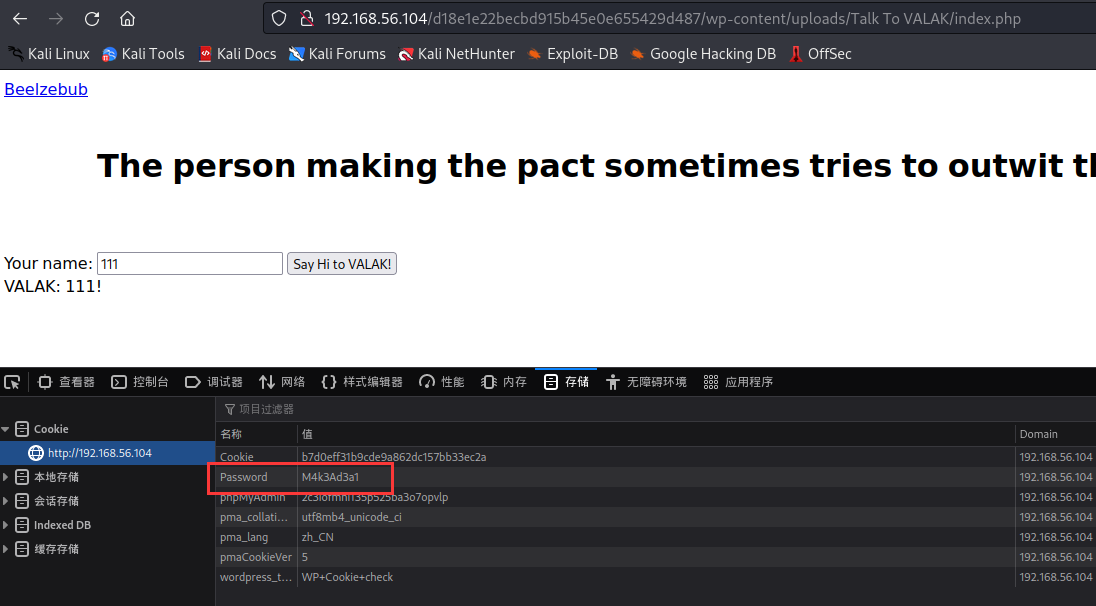

10.最后发现在这个上传页面输入信息的时候,页面数据包中会返回一个password

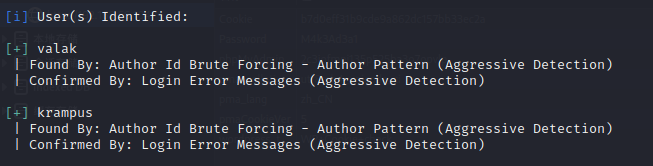

11.但不知道用户名,我们使用wpscan这个工具来扫描,发现了两个用户名

wpscan --url=http://192.168.142.157/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

12.接下来我们可以使用ssh来连接,尝试一下这两个用户名,发现krampus可以登录